- 渗透测试术语--必要基础

大象只为你

跟我学网安知识网络安全

一、前言了解和记住渗透测试术语是网络安全技术人员必要的基础,能帮助我们有效沟通和合作、全面理解渗透测试流程、设计和规划渗透测试活动、安全漏洞识别和利用和规避法律和道德风险。我整理一部分术语,自己归为8个分类方便记忆。共整理了56个术语,每个术语都有简要的含义解释。二、渗透测试术语1、攻击介质1.1、漏洞硬件、软件、协议的缺陷,可以通过未授权的方式访问、破坏系统。1.2、木马获取用户权限的程序或者代

- 渗透测试工具包 | 开源安全测试工具 | 网络安全工具_网络安全渗透测试工具

程序员安安

安全开源测试工具网络安全信息安全web安全android

项目介绍记录渗透测试开源工具。自动化渗透测试AttackSurfaceMapper-自动化渗透测试工具,使用手册/测试流程。vajra-自动化渗透测试.Savior-渗透测试报告自动生成工具!.漏洞利用框架hackUtils-它是一个用于渗透测试和网络安全研究的黑客工具包,渗透以及web攻击脚本。msf框架:pocsscan攻击框架Pocsuite攻击框架Beebeeto攻击框架漏洞POC&EXP

- 内网安全攻防:渗透测试实战指南之内网信息搜集

网络安全进阶

渗透测试网络安全渗透测试web安全信息安全

《内网安全攻防:渗透测试实战指南》第2章:内网信息搜集内网渗透测试的核心是信息搜集。本章主要介绍了当前主机信息搜集、域内存活主机探测、域内端口扫描、域内用户和管理员权限的获取、如何获取域内网段划分信息和拓扑架构分析等,并介绍了域分析工具BloodHound的使用。搜集本机信息网络配置信息、操作系统及软件的信息、本机服务信息、进程列表、启动程序信息、计划任务、主机开机时间、用户列表、连接会话、端口列

- 内网渗透测试工具及渗透测试安全审计方法总结

Hacker_Nightrain

测试工具安全网络

1.内网安全检查/渗透介绍1.1攻击思路有2种思路:攻击外网服务器,获取外网服务器的权限,接着利用入侵成功的外网服务器作为跳板,攻击内网其他服务器,最后获得敏感数据,并将数据传递到攻击者,看情况安装长期后门,实现长期控制和获得敏感数据的方式;攻击办公网的系统、办公网电脑、办公网无线等方式,一般是采用社工,实现控制办公电脑,再用获得的办公网数据,可能是内网的各种登录账号和密码,再获取办公网或者生产网

- 网络安全、Web安全、渗透测试之笔经面经总结

网络安全Ash

web安全安全

本篇文章涉及的知识点有如下几方面:1.什么是WebShell?2.什么是网络钓鱼?3.你获取网络安全知识途径有哪些?4.什么是CC攻击?5.Web服务器被入侵后,怎样进行排查?6.dll文件是什么意思,有什么用?DLL劫持原理7.0day漏洞8.Rootkit是什么意思9.蜜罐10.ssh11.DDOS12.震网病毒:13.一句话木马14.Https的作用15.手工查找后门木马的小技巧16.描述O

- 【Death Note】网吧战神之7天爆肝渗透测试死亡笔记_sqlmap在默认情况下除了使用 char() 函数防止出现单引号

2401_84561374

程序员笔记

网上学习资料一大堆,但如果学到的知识不成体系,遇到问题时只是浅尝辄止,不再深入研究,那么很难做到真正的技术提升。需要这份系统化的资料的朋友,可以戳这里获取一个人可以走的很快,但一群人才能走的更远!不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!特殊服务端口2181zookeeper服务未授权访问

- 渗透测试的了解

锅盖'awa'

网络安全小白之路安全性测试安全

文章目录概述一、渗透测试分类1.黑盒测试/外部测试2.白盒测试/内部测试3.灰盒测试/组合测试二、渗透测试-目标分类1、主机操作系统渗透2、数据库系统渗透3、应用系统渗透4、网络设备渗透三、渗透测试过程(七个阶段)1.前期交互阶段(Pre-EngagementInteraction)2.情报搜集阶段(InformationGathering)3.威胁建模阶段(ThreatModeling)4.漏洞

- 网络安全测评技术与标准

坚持可信

信息安全web安全网络安全

网络安全测评是评估信息系统、网络和应用程序的安全性,以发现潜在的漏洞和威胁,并确保系统符合安全标准和政策的过程。以下是常见的网络安全测评类型:1.渗透测试(PenetrationTesting)描述:通过模拟真实的攻击,评估系统、网络和应用程序的安全性,识别和修复漏洞。目标:发现系统中的安全漏洞,评估其可能被利用的风险。方法:黑盒测试:测试人员没有系统内部信息,模拟外部攻击者。白盒测试:测试人员拥

- 写出渗透测试信息收集详细流程

卿酌南烛_b805

一、扫描域名漏洞:域名漏洞扫描工具有AWVS、APPSCAN、Netspark、WebInspect、Nmap、Nessus、天镜、明鉴、WVSS、RSAS等。二、子域名探测:1、dns域传送漏洞2、搜索引擎查找(通过Google、bing、搜索c段)3、通过ssl证书查询网站:https://myssl.com/ssl.html和https://www.chinassl.net/ssltools

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 网络安全(黑客)——自学2024

白帽子黑客-宝哥

web安全安全嵌入式硬件网络单片机

一、什么是网络安全网络安全是一种综合性的概念,涵盖了保护计算机系统、网络基础设施和数据免受未经授权的访问、攻击、损害或盗窃的一系列措施和技术。经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、网络安全怎么入门安全并非孤立存在,而是建立在其计算机基础之上的应用技术。

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- python绝技运用python成为顶级pdf_python绝技:运用python成为顶级黑客 中文pdf完整版[42MB]...

weixin_39851261

Python是一门常用的编程语言,它不仅上手容易,而且还拥有丰富的支持库。对经常需要针对自己所处的特定场景编写专用工具的黑客、计算机犯罪调查人员、渗透测试师和安全工程师来说,Python的这些特点可以帮助他们又快又好地完成这一任务,以极少的代码量实现所需的功能。Python绝技:运用Python成为顶级黑客结合具体的场景和真实的案例,详述了Python在渗透测试、电子取证、网络流量分析、无线安全、

- 2024网络安全学习路线 非常详细 推荐学习

白帽黑客-晨哥

web安全学习安全数据库php

关键词:网络安全入门、渗透测试学习、零基础学安全、网络安全学习路线首先咱们聊聊,学习网络安全方向通常会有哪些问题1、打基础时间太长学基础花费很长时间,光语言都有几门,有些人会倒在学习linux系统及命令的路上,更多的人会倒在学习语言上;2、知识点掌握程度不清楚对于网络安全基础内容,很多人不清楚需要学到什么程度,囫囵吞枣,导致在基础上花费太多时间;看到很多小伙伴,买了HTML,PHP,数据库,计算机

- 入门网络安全工程师要学习哪些内容

白帽黑客2659

web安全学习安全网安入门网络安全

大家都知道网络安全行业很火,这个行业因为国家政策趋势正在大力发展,大有可为!但很多人对网络安全工程师还是不了解,不知道网络安全工程师需要学什么?知了堂小编总结出以下要点。网络安全工程师是一个概称,学习的东西很多,具体学什么看自己以后的职业定位。如果你以后想成为安全产品工程师,学的内容侧重点就和渗透测试工程师不一样,如果你想成为安全开发工程师,学的侧重点就和安全运维工程师不一样。网络安全工程师学的东

- 网络安全工程师自主学习计划表(具体到阶段目标)

大模型综述

web安全网络安全系统安全安全学习

前言接下来我将给大家分享一份网络安全工程师自学计划指南,全文将从学习路线、学习规划、学习方法三个方向来讲述零基础小白如何通过自学进阶网络安全工程师,全文篇幅有点长,同学们可以先点个收藏,以免日后错过了。目录前言学习路线学习规划初级1、网络安全理论知识(2天)2、渗透测试基础(1周)3、操作系统基础(1周)4、计算机网络基础(1周)5、数据库基础操作(2天)6、Web渗透(1周)中级、高级7、脚本编

- 网络安全(黑客技术)—2024自学手册

一个迷人的黑客

web安全安全网络学习网络安全信息安全渗透测试

前言什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。如何成为一名黑客很多朋友在学习安全方面都会半路转行,因为不知如何去学,在这里,我将这个整份答案分为黑客(网络安全)入门必备、黑客(网络安全)职业指南、黑客(网络安全)学习导航三大章节,涉及价值观、方法论、执行力、行业分类、职位解读、法

- 自学黑客(网络安全)

白袍无涯

web安全网络安全网络安全系统安全运维计算机网络

前言:想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟

- vulnhub靶机-DC2-Writeup

含日

靶机linux安全靶机渗透测试安全漏洞

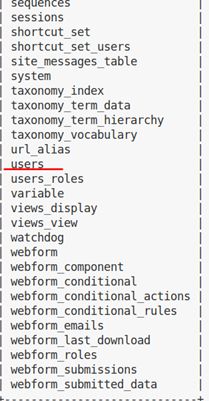

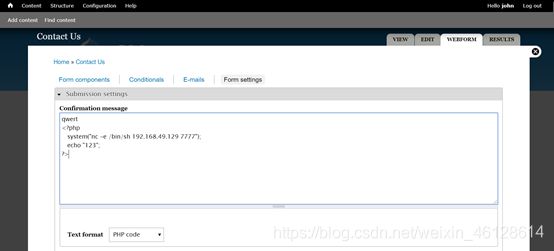

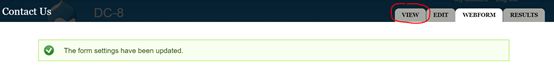

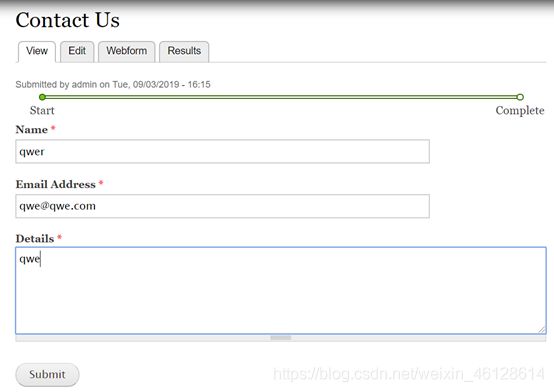

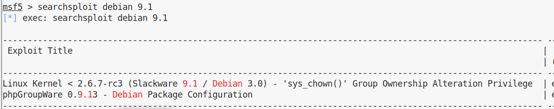

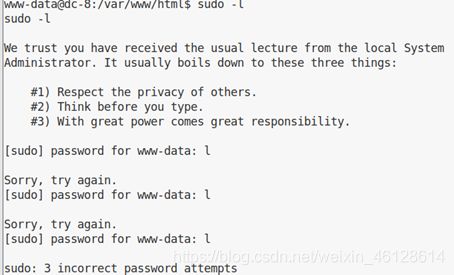

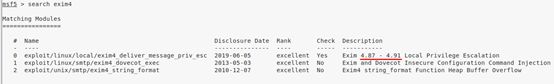

0x01部署靶机地址:https://www.vulnhub.com/entry/dc-2,311/DESCRIPTIONMuchlikeDC-1,DC-2isanotherpurposelybuiltvulnerablelabforthepurposeofgainingexperienceintheworldofpenetrationtesting.AswiththeoriginalDC-1,i

- VulnHub DC-1-DC-7靶机WP

蚁景网络安全

网络安全渗透测试

VulnHubDC系列靶机:https://vulnhub.com/series/dc,199/#VulnHubDC-1nmap开路获取信息Nmapscanreportfor192.168.106.133Hostisup(0.00017slatency).Notshown:997closedportsPORTSTATESERVICE22/tcpopenssh80/tcpopenhttp111/tc

- 网络安全最新网络安全-SSRF漏洞原理、攻击与防御(1),2024年最新网络安全程序员架构之路该如何继续学习

2401_84265972

程序员网络安全学习面试

如何自学黑客&网络安全黑客零基础入门学习路线&规划初级黑客1、网络安全理论知识(2天)①了解行业相关背景,前景,确定发展方向。②学习网络安全相关法律法规。③网络安全运营的概念。④等保简介、等保规定、流程和规范。(非常重要)2、渗透测试基础(一周)①渗透测试的流程、分类、标准②信息收集技术:主动/被动信息搜集、Nmap工具、GoogleHacking③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 自学黑客(网络安全)

L世界凌乱了

web安全安全网络安全网络学习

前言:想自学网络安全(黑客技术)首先你得了解什么是网络安全!什么是黑客!网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟

- 安全检查怎么做?只有最小化原则!

吉祥同学学安全

背景:什么是安全检查,安全检查就是你的监管部门对你的网络进行安全检查,检查是否符合规定(这里只聊技术性的检查),比如通过攻防演习对你的系统进行检查或者通过渗透测试对你的系统进行检查,而在被检查前作为被检查单位往往要做很多工作,防止在被检查过程中检查处很多问题,而这时有个新的名词叫:迎检,也就是迎接检查的意思,前些年迎检在运营商行业特别的常见,近些年随着国家对网络安全的重视,比如电力、金融、基础设施

- 渗透测试从入门到入狱(一)

yangc随想

信息收集nslookupnslookupsina.com-type=any8.8.8.8nslookup>域名>settype/q=a/mx/ns/any>域名查询域名主机服务器

[email protected]+noall+answermail.163.comany//只看恢复信息dig-x220.181.14.157#反向查询(ptr)d

- Web安全和渗透测试有什么关系?

程序员_大白

web安全安全

做渗透测试的一个环节就是测试web安全,需要明白漏洞产生原理,通过信息收集互联网暴露面,进行漏洞扫描,漏洞利用,必要时进行脚本自编写和手工测试,力求挖出目标存在的漏洞并提出整改建议,当然如果技术再精一些,还要学习内网渗透(工作组和域环境),白盒审计,app,小程序渗透那些了......总之,web安全包含于渗透测试,但不是渗透测试的全部。`黑客&网络安全如何学习今天只要你给我的文章点赞,我私藏的网

- 网络安全(黑客)自学

白帽子凯哥

web安全安全网络安全服务器网络

一、什么是网络安全网络安全可以基于攻击和防御视角来分类,我们经常听到的“红队”、“渗透测试”等就是研究攻击技术,而“蓝队”、“安全运营”、“安全运维”则研究防御技术。无论网络、Web、移动、桌面、云等哪个领域,都有攻与防两面性,例如Web安全技术,既有Web渗透,也有Web防御技术(WAF)。作为一个合格的网络安全工程师,应该做到攻守兼备,毕竟知己知彼,才能百战百胜。二、怎样规划网络安全如果你是一

- 零基础能学网络安全吗?

leah126

程序员渗透测试编程web安全安全网络

当然可以。但网络安全有很多方向,如果你想转行网络安全技术方向,建议先着手学web安全方向。因为,web安全相对于整个网络安全行业来说难度是相对比较低的,学起来更加容易入手。虽然渗透测试工程师、溯源取证、红蓝攻防等等这些岗位看起来很不错,但是技术门槛特别高,对于0基础的人来说学起来会相当吃力。所以,web安全方向对于初学者来说是最好入门选择。那么该如何学习呢?1.买一本《白帽子讲web安全》,先了解

- 零基础转行学网络安全怎么样?能找到什么样的工作?

爱吃小石榴16

web安全安全人工智能运维学习

网络安全对于现代社会来说变得越来越重要,但是很多人对于网络安全的知识却知之甚少。那么,零基础小白可以学网络安全吗?答案是肯定的。零基础转行学习网络安全是完全可行的,但需要明确的是,网络安全是一个既广泛又深入的领域,包含了网络协议、系统安全、应用安全、密码学、渗透测试、漏洞挖掘、安全编程、安全运维等多个方面。。网络安全是一个快速发展的领域,对专业人才的需求不断增长。以下是一些关于零基础转行学习网络安

- JAVA中的Enum

周凡杨

javaenum枚举

Enum是计算机编程语言中的一种数据类型---枚举类型。 在实际问题中,有些变量的取值被限定在一个有限的范围内。 例如,一个星期内只有七天 我们通常这样实现上面的定义:

public String monday;

public String tuesday;

public String wensday;

public String thursday

- 赶集网mysql开发36条军规

Bill_chen

mysql业务架构设计mysql调优mysql性能优化

(一)核心军规 (1)不在数据库做运算 cpu计算务必移至业务层; (2)控制单表数据量 int型不超过1000w,含char则不超过500w; 合理分表; 限制单库表数量在300以内; (3)控制列数量 字段少而精,字段数建议在20以内

- Shell test命令

daizj

shell字符串test数字文件比较

Shell test命令

Shell中的 test 命令用于检查某个条件是否成立,它可以进行数值、字符和文件三个方面的测试。 数值测试 参数 说明 -eq 等于则为真 -ne 不等于则为真 -gt 大于则为真 -ge 大于等于则为真 -lt 小于则为真 -le 小于等于则为真

实例演示:

num1=100

num2=100if test $[num1]

- XFire框架实现WebService(二)

周凡杨

javawebservice

有了XFire框架实现WebService(一),就可以继续开发WebService的简单应用。

Webservice的服务端(WEB工程):

两个java bean类:

Course.java

package cn.com.bean;

public class Course {

private

- 重绘之画图板

朱辉辉33

画图板

上次博客讲的五子棋重绘比较简单,因为只要在重写系统重绘方法paint()时加入棋盘和棋子的绘制。这次我想说说画图板的重绘。

画图板重绘难在需要重绘的类型很多,比如说里面有矩形,园,直线之类的,所以我们要想办法将里面的图形加入一个队列中,这样在重绘时就

- Java的IO流

西蜀石兰

java

刚学Java的IO流时,被各种inputStream流弄的很迷糊,看老罗视频时说想象成插在文件上的一根管道,当初听时觉得自己很明白,可到自己用时,有不知道怎么代码了。。。

每当遇到这种问题时,我习惯性的从头开始理逻辑,会问自己一些很简单的问题,把这些简单的问题想明白了,再看代码时才不会迷糊。

IO流作用是什么?

答:实现对文件的读写,这里的文件是广义的;

Java如何实现程序到文件

- No matching PlatformTransactionManager bean found for qualifier 'add' - neither

林鹤霄

java.lang.IllegalStateException: No matching PlatformTransactionManager bean found for qualifier 'add' - neither qualifier match nor bean name match!

网上找了好多的资料没能解决,后来发现:项目中使用的是xml配置的方式配置事务,但是

- Row size too large (> 8126). Changing some columns to TEXT or BLOB

aigo

column

原文:http://stackoverflow.com/questions/15585602/change-limit-for-mysql-row-size-too-large

异常信息:

Row size too large (> 8126). Changing some columns to TEXT or BLOB or using ROW_FORMAT=DYNAM

- JS 格式化时间

alxw4616

JavaScript

/**

* 格式化时间 2013/6/13 by 半仙

[email protected]

* 需要 pad 函数

* 接收可用的时间值.

* 返回替换时间占位符后的字符串

*

* 时间占位符:年 Y 月 M 日 D 小时 h 分 m 秒 s 重复次数表示占位数

* 如 YYYY 4占4位 YY 占2位<p></p>

* MM DD hh mm

- 队列中数据的移除问题

百合不是茶

队列移除

队列的移除一般都是使用的remov();都可以移除的,但是在昨天做线程移除的时候出现了点问题,没有将遍历出来的全部移除, 代码如下;

//

package com.Thread0715.com;

import java.util.ArrayList;

public class Threa

- Runnable接口使用实例

bijian1013

javathreadRunnablejava多线程

Runnable接口

a. 该接口只有一个方法:public void run();

b. 实现该接口的类必须覆盖该run方法

c. 实现了Runnable接口的类并不具有任何天

- oracle里的extend详解

bijian1013

oracle数据库extend

扩展已知的数组空间,例:

DECLARE

TYPE CourseList IS TABLE OF VARCHAR2(10);

courses CourseList;

BEGIN

-- 初始化数组元素,大小为3

courses := CourseList('Biol 4412 ', 'Psyc 3112 ', 'Anth 3001 ');

--

- 【httpclient】httpclient发送表单POST请求

bit1129

httpclient

浏览器Form Post请求

浏览器可以通过提交表单的方式向服务器发起POST请求,这种形式的POST请求不同于一般的POST请求

1. 一般的POST请求,将请求数据放置于请求体中,服务器端以二进制流的方式读取数据,HttpServletRequest.getInputStream()。这种方式的请求可以处理任意数据形式的POST请求,比如请求数据是字符串或者是二进制数据

2. Form

- 【Hive十三】Hive读写Avro格式的数据

bit1129

hive

1. 原始数据

hive> select * from word;

OK

1 MSN

10 QQ

100 Gtalk

1000 Skype

2. 创建avro格式的数据表

hive> CREATE TABLE avro_table(age INT, name STRING)STORE

- nginx+lua+redis自动识别封解禁频繁访问IP

ronin47

在站点遇到攻击且无明显攻击特征,造成站点访问慢,nginx不断返回502等错误时,可利用nginx+lua+redis实现在指定的时间段 内,若单IP的请求量达到指定的数量后对该IP进行封禁,nginx返回403禁止访问。利用redis的expire命令设置封禁IP的过期时间达到在 指定的封禁时间后实行自动解封的目的。

一、安装环境:

CentOS x64 release 6.4(Fin

- java-二叉树的遍历-先序、中序、后序(递归和非递归)、层次遍历

bylijinnan

java

import java.util.LinkedList;

import java.util.List;

import java.util.Stack;

public class BinTreeTraverse {

//private int[] array={ 1, 2, 3, 4, 5, 6, 7, 8, 9 };

private int[] array={ 10,6,

- Spring源码学习-XML 配置方式的IoC容器启动过程分析

bylijinnan

javaspringIOC

以FileSystemXmlApplicationContext为例,把Spring IoC容器的初始化流程走一遍:

ApplicationContext context = new FileSystemXmlApplicationContext

("C:/Users/ZARA/workspace/HelloSpring/src/Beans.xml&q

- [科研与项目]民营企业请慎重参与军事科技工程

comsci

企业

军事科研工程和项目 并非要用最先进,最时髦的技术,而是要做到“万无一失”

而民营科技企业在搞科技创新工程的时候,往往考虑的是技术的先进性,而对先进技术带来的风险考虑得不够,在今天提倡军民融合发展的大环境下,这种“万无一失”和“时髦性”的矛盾会日益凸显。。。。。。所以请大家在参与任何重大的军事和政府项目之前,对

- spring 定时器-两种方式

cuityang

springquartz定时器

方式一:

间隔一定时间 运行

<bean id="updateSessionIdTask" class="com.yang.iprms.common.UpdateSessionTask" autowire="byName" />

<bean id="updateSessionIdSchedule

- 简述一下关于BroadView站点的相关设计

damoqiongqiu

view

终于弄上线了,累趴,戳这里http://www.broadview.com.cn

简述一下相关的技术点

前端:jQuery+BootStrap3.2+HandleBars,全站Ajax(貌似对SEO的影响很大啊!怎么破?),用Grunt对全部JS做了压缩处理,对部分JS和CSS做了合并(模块间存在很多依赖,全部合并比较繁琐,待完善)。

后端:U

- 运维 PHP问题汇总

dcj3sjt126com

windows2003

1、Dede(织梦)发表文章时,内容自动添加关键字显示空白页

解决方法:

后台>系统>系统基本参数>核心设置>关键字替换(是/否),这里选择“是”。

后台>系统>系统基本参数>其他选项>自动提取关键字,这里选择“是”。

2、解决PHP168超级管理员上传图片提示你的空间不足

网站是用PHP168做的,反映使用管理员在后台无法

- mac 下 安装php扩展 - mcrypt

dcj3sjt126com

PHP

MCrypt是一个功能强大的加密算法扩展库,它包括有22种算法,phpMyAdmin依赖这个PHP扩展,具体如下:

下载并解压libmcrypt-2.5.8.tar.gz。

在终端执行如下命令: tar zxvf libmcrypt-2.5.8.tar.gz cd libmcrypt-2.5.8/ ./configure --disable-posix-threads --

- MongoDB更新文档 [四]

eksliang

mongodbMongodb更新文档

MongoDB更新文档

转载请出自出处:http://eksliang.iteye.com/blog/2174104

MongoDB对文档的CURD,前面的博客简单介绍了,但是对文档更新篇幅比较大,所以这里单独拿出来。

语法结构如下:

db.collection.update( criteria, objNew, upsert, multi)

参数含义 参数

- Linux下的解压,移除,复制,查看tomcat命令

y806839048

tomcat

重复myeclipse生成webservice有问题删除以前的,干净

1、先切换到:cd usr/local/tomcat5/logs

2、tail -f catalina.out

3、这样运行时就可以实时查看运行日志了

Ctrl+c 是退出tail命令。

有问题不明的先注掉

cp /opt/tomcat-6.0.44/webapps/g

- Spring之使用事务缘由(3-XML实现)

ihuning

spring

用事务通知声明式地管理事务

事务管理是一种横切关注点。为了在 Spring 2.x 中启用声明式事务管理,可以通过 tx Schema 中定义的 <tx:advice> 元素声明事务通知,为此必须事先将这个 Schema 定义添加到 <beans> 根元素中去。声明了事务通知后,就需要将它与切入点关联起来。由于事务通知是在 <aop:

- GCD使用经验与技巧浅谈

啸笑天

GC

前言

GCD(Grand Central Dispatch)可以说是Mac、iOS开发中的一大“利器”,本文就总结一些有关使用GCD的经验与技巧。

dispatch_once_t必须是全局或static变量

这一条算是“老生常谈”了,但我认为还是有必要强调一次,毕竟非全局或非static的dispatch_once_t变量在使用时会导致非常不好排查的bug,正确的如下: 1

- linux(Ubuntu)下常用命令备忘录1

macroli

linux工作ubuntu

在使用下面的命令是可以通过--help来获取更多的信息1,查询当前目录文件列表:ls

ls命令默认状态下将按首字母升序列出你当前文件夹下面的所有内容,但这样直接运行所得到的信息也是比较少的,通常它可以结合以下这些参数运行以查询更多的信息:

ls / 显示/.下的所有文件和目录

ls -l 给出文件或者文件夹的详细信息

ls -a 显示所有文件,包括隐藏文

- nodejs同步操作mysql

qiaolevip

学习永无止境每天进步一点点mysqlnodejs

// db-util.js

var mysql = require('mysql');

var pool = mysql.createPool({

connectionLimit : 10,

host: 'localhost',

user: 'root',

password: '',

database: 'test',

port: 3306

});

- 一起学Hive系列文章

superlxw1234

hiveHive入门

[一起学Hive]系列文章 目录贴,入门Hive,持续更新中。

[一起学Hive]之一—Hive概述,Hive是什么

[一起学Hive]之二—Hive函数大全-完整版

[一起学Hive]之三—Hive中的数据库(Database)和表(Table)

[一起学Hive]之四-Hive的安装配置

[一起学Hive]之五-Hive的视图和分区

[一起学Hive

- Spring开发利器:Spring Tool Suite 3.7.0 发布

wiselyman

spring

Spring Tool Suite(简称STS)是基于Eclipse,专门针对Spring开发者提供大量的便捷功能的优秀开发工具。

在3.7.0版本主要做了如下的更新:

将eclipse版本更新至Eclipse Mars 4.5 GA

Spring Boot(JavaEE开发的颠覆者集大成者,推荐大家学习)的配置语言YAML编辑器的支持(包含自动提示,

![]()

应该存在sql注入,上sqlmap

应该存在sql注入,上sqlmap

![]()

找到了后台管理员的账号和加密过的密码

找到了后台管理员的账号和加密过的密码![]()

![]()

![]()

![]()