1.

php的一个精度问题,具体什么精度自己查。

2017.000000000001=2017

2016.999999999999=2017

直接拿谷歌浏览器访问那个链接就可以拿到flag

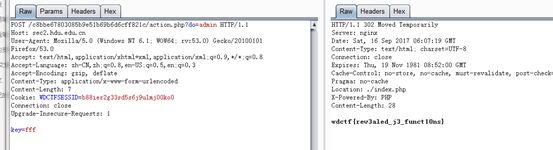

2.

访问admin.php,在admin页面里一个js里面发现信息。

然后如下访问就行了,那个key的值即使不按js里面的取值也行

3. 社工

社工题,社偏了两次。社了主题作者还有出题人....

加了主题作者好友,他一脸懵逼,然后他跑去社出题人,我恍然大悟然后跑去社出题人...

出题人一脸懵逼....

然后就加了提示....然后主题作者就和我愉快地讨论起题目......废话不说了...

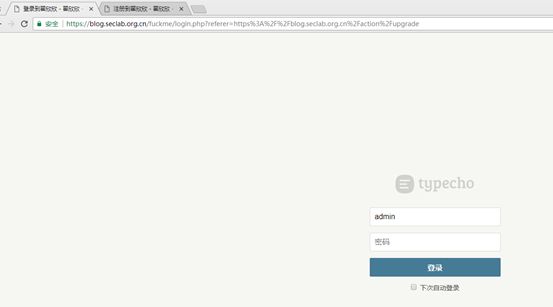

根据提示,要找到入口,发现cms是typecho,查找相关漏洞,如下,成功找到入口

漏洞地址:

https://itlu.org/articles/2425.html/comment-page-1

找到登录页面

收集信息,发现信息最多的是那个女的,收集下来,密码测试一波。

我测试了好久..我是不想说什么了,我觉得做这题做了这么久仅仅是因为我穷,没钱买车,自然也想不到这样的密码。

用户名:樱桃小丸子111368

密码: (车牌号) NB51A5

登录上去,发现有一条出题人的评论,内容是一个链接地址,然后访问,即可。

4. admin

这题是一个盲注,注入点在username出。两个双引号进行闭合。

具体情况如图。

username="^(ascii(mid((select(pass)from(users))from(2)))>1)^"&password=admin

吃个饭洗个澡慢悠悠发现时间不够了.... 差一丢丢注出来的时候发现服务器关了....

脚本写得太糙就不贴了