对fckeditor的一次渗透测试

以前微信公众号的文章,由于要改版了,在CSND上备份下。

前言

今天目标是研究一下fckeditor编辑器的漏洞,寻找一些在防御上的思路。自己本地用Windows 2003 server 搭建fckeditor 编辑器,版本是2.6.3的,但是通过网上的一些资料发现列目录的漏洞在我搭建的环境中没效果,于是我尝试在网上搜索一些教育行业有fckeditor编辑器组件的网站。不幸的是,寻找到的URL返回结果都如出一辙,都是“没有适当的XML数据”的提示框。哎,毕竟这是个老漏洞了,可能fck编辑器版本高了,修复了吧。

为了寻找存在没修复过fckeditor编辑器组件的网站,我想到了墨者学院的靶场,就这样开启了对fckeditor编辑器的渗透测试。

过程

信息搜集

查看服务器中间件信息

首先进行信息搜集,通过HTTP请求的response header头中的Server字段可以发现服务器的中间件是IIS 6.0的,于是在后面的过程中我们可以首先尝试IIS 6.0解析漏洞来配合fckeditor编辑器漏洞来达到GetShell的目的。

查看版本号

fckeditor编辑器查看版本号的方式有两种,相对于稳定一点的还是第一种,也就是以下的URL。

/fckeditor/editor/dialog/fck_about.html

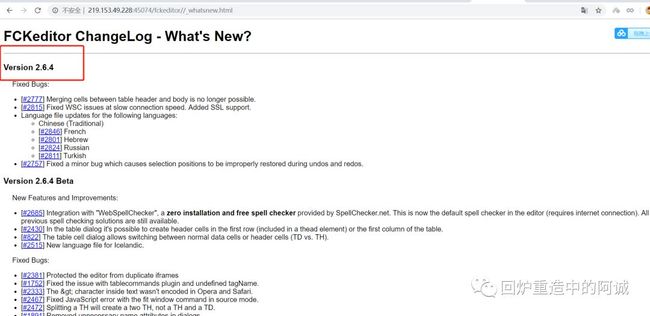

下图可以看到,该fckeditor编辑器的版本号为2.6.4。

下面的这种查看fckeditor编辑器版本号的方式比较不稳定,可能有一些管理员会删除这个页面,导致访问不到这个页面。

/FCKeditor/_whatsnew.html

幸运的是,墨者学院的靶场没有删除该页面,从下图可以看到,版本号和上图显示的一样,同为2.6.4。

找到上传点,上传WebShell

以下4条URL是测试上传的地址,上传地址绝不仅限于这四条,具体可以看参考文章:

/fckeditor/editor/filemanager/connectors/uploadtest.html /fckeditor/editor/filemanager/connectors/test.html /fckeditor/editor/filemanager/browser/default/connectors/test.html /fckeditor/editor/filemanager/upload/test.html

可以一条一条尝试,也可以写个脚本或者工具全自动一下,解放劳动力!

很幸运,访问第一条URL地址的成功,而且还可以上传图片。

访问一下返回的URL图片地址,是否真正的上传到了服务器上,下图可以看到上传确实成功了:

尝试上传了脚本文件类型的文件,发现上传失败,于是我换了一个URL去上传,但是试了好多都失败了...

后来我细细看了参考文章中的其他姿态,发现有一个创建文件夹的接口,哈哈哈,于是我抱着尝试的心态,复制了URL并粘贴访问了,返回的内容如下,意思是成功创建了shell.asp目录。哈哈哈,这样只要在上传一张图片到shell.asp目录下就可以GetShell啦!

制作一张图片马,准备上传:

继续从该页面上传图片,而这次我们上传的图片是精心制作的一句话图片马:

/fckeditor/editor/filemanager/connectors/uploadtest.html

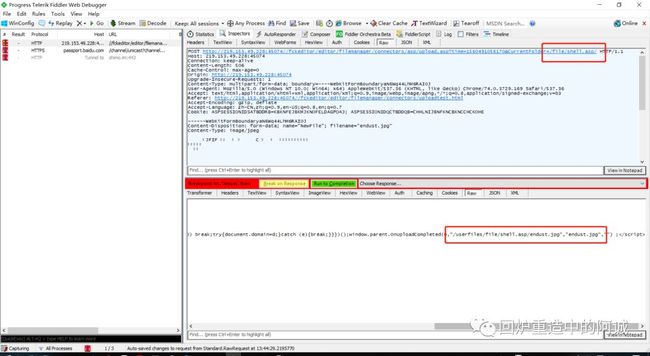

修改数据包中URL地址中的CurrentFolder为刚刚创建的shell.asp目录,点击发送该HTTP数据包后,返回了图片马的URL地址,如下图所示:

直接访问的话,可以看到图片被解析为ASP了:

![]()

打开中国菜刀进行连接,密码为admin,选择脚本语言为ASP类型的,完成添加:

可以看到菜刀成功连接到了服务器:

总结

本次做墨者学院靶场还是花了一点时间的,当我一次一次的找上传地址都失败的时候,我多想看一下别人的WriteUp,但是我最后忍住了,并写出了与众不同的思路,虽然过程艰辛,但是结局很完美!

参考文章

https://blog.51cto.com/simeon/2117821