The PsIsSystemThread routine checks whether a given thread is a system thread.

Syntax

C++

BOOLEAN PsIsSystemThread( _In_ PETHREAD Thread );

Parameters

- Thread [in]

-

Pointer to the thread to be checked.

Return value

PsIsSystemThread returns TRUE if the specified thread is a system thread, FALSE otherwise.

来源: >

可以猜测

a1

+

0x248就是线程权限的标识。

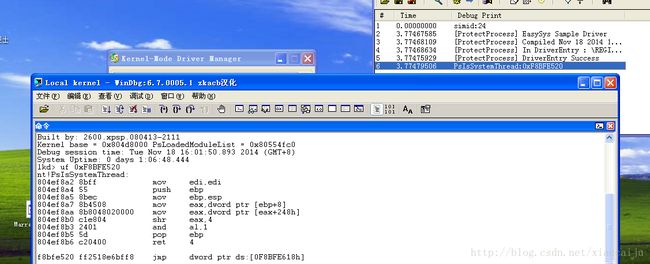

我们在xp系统上看一下:

nt!_ETHREAD

+0x000 Tcb : _KTHREAD

+0x1c0 CreateTime : _LARGE_INTEGER

+0x1c0 NestedFaultCount : Pos 0, 2 Bits

+0x1c0 ApcNeeded : Pos 2, 1 Bit

+0x1c8 ExitTime : _LARGE_INTEGER

+0x1c8 LpcReplyChain : _LIST_ENTRY

+0x1c8 KeyedWaitChain : _LIST_ENTRY

+0x1d0 ExitStatus : Int4B

+0x1d0 OfsChain : Ptr32 Void

+0x1d4 PostBlockList : _LIST_ENTRY

+0x1dc TerminationPort : Ptr32 _TERMINATION_PORT

+0x1dc ReaperLink : Ptr32 _ETHREAD

+0x1dc KeyedWaitValue : Ptr32 Void

+0x1e0 ActiveTimerListLock : Uint4B

+0x1e4 ActiveTimerListHead : _LIST_ENTRY

+0x1ec Cid : _CLIENT_ID

+0x1f4 LpcReplySemaphore : _KSEMAPHORE

+0x1f4 KeyedWaitSemaphore : _KSEMAPHORE

+0x208 LpcReplyMessage : Ptr32 Void

+0x208 LpcWaitingOnPort : Ptr32 Void

+0x20c ImpersonationInfo : Ptr32 _PS_IMPERSONATION_INFORMATION

+0x210 IrpList : _LIST_ENTRY

+0x218 TopLevelIrp : Uint4B

+0x21c DeviceToVerify : Ptr32 _DEVICE_OBJECT

+0x220 ThreadsProcess : Ptr32 _EPROCESS

+0x224 StartAddress : Ptr32 Void

+0x228 Win32StartAddress : Ptr32 Void

+0x228 LpcReceivedMessageId : Uint4B

+0x22c ThreadListEntry : _LIST_ENTRY

+0x234 RundownProtect : _EX_RUNDOWN_REF

+0x238 ThreadLock : _EX_PUSH_LOCK

+0x23c LpcReplyMessageId : Uint4B

+0x240 ReadClusterSize : Uint4B

+0x244 GrantedAccess : Uint4B

+0x248 CrossThreadFlags : Uint4B

+0x248 Terminated : Pos 0, 1 Bit

+0x248 DeadThread : Pos 1, 1 Bit

+0x248 HideFromDebugger : Pos 2, 1 Bit

+0x248 ActiveImpersonationInfo : Pos 3, 1 Bit

+0x248 SystemThread : Pos 4, 1 Bit

+0x248 HardErrorsAreDisabled : Pos 5, 1 Bit

+0x248 BreakOnTermination : Pos 6, 1 Bit

+0x248 SkipCreationMsg : Pos 7, 1 Bit

+0x248 SkipTerminationMsg : Pos 8, 1 Bit

+0x24c SameThreadPassiveFlags : Uint4B

+0x24c ActiveExWorker : Pos 0, 1 Bit

+0x24c ExWorkerCanWaitUser : Pos 1, 1 Bit

+0x24c MemoryMaker : Pos 2, 1 Bit

+0x250 SameThreadApcFlags : Uint4B

+0x250 LpcReceivedMsgIdValid : Pos 0, 1 Bit

+0x250 LpcExitThreadCalled : Pos 1, 1 Bit

+0x250 AddressSpaceOwner : Pos 2, 1 Bit

+0x254 ForwardClusterOnly : UChar

+0x255 DisablePageFaultClustering : UChar

果然,那么我们可以通过在

PsIsSystemThread函数中查找特征码的方法来取得线程的标识。如果要保护进程,我们可以将进程的所有线程的线程标志都设置成

SystemThread

。

1.

PsIsSystemThread是导出但未声明的函数,只需要声明一下就可以使用了。

声明:

BOOLEAN PsIsSystemThread(

_In_ PETHREAD Thread

);

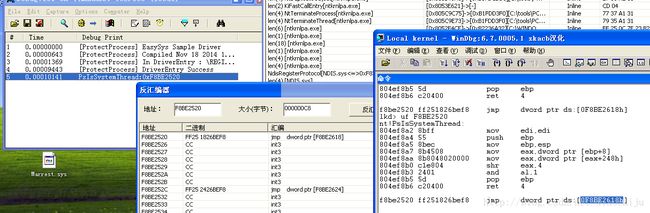

蓝屏原因:

机器上

PsIsSystemThread函数的地址并不是函数的真实地址,而是jmp指令,指令的目的地才地函数的真实地址。

f8be2520 ff251826bef8 jmp dword ptr ds:[0F8BE2618h]