最详细bugku杂项小白解法(1~24已完结)

bugku杂项!安排

- 本文持续更新!

-

- 1 签到题

- 2 这是一张单纯的图片

- 3 隐写

- 4 telnet

- 5 眼见非实

- 6 啊哒

-

-

-

- 复杂方法

- 简单方法

-

-

- 7 又是一张图片,还单纯吗?

- 8 猜

- 9 宽带信息泄露

- 10 隐写2

- 11 多种解决方法

- 12 闪的好快

- 13 come_game

- 14 白哥的鸽子

- 15 Linux

- 16 隐写3

- 17 做个游戏

- 18想蹭网先解开密码

- 19 Linux2

- 20 账号被盗了

- 21 细心的大象

- 22 爆照

- 23 猫片

- 24 多彩

本文持续更新!

这是我第一次使用 Markdown编辑器 。我将用他来写出自己的第一篇CSDN博客!

1 签到题

只需简简单单的关注公众号就能拿到flag

白给白给

2 这是一张单纯的图片

右键查看属性无果

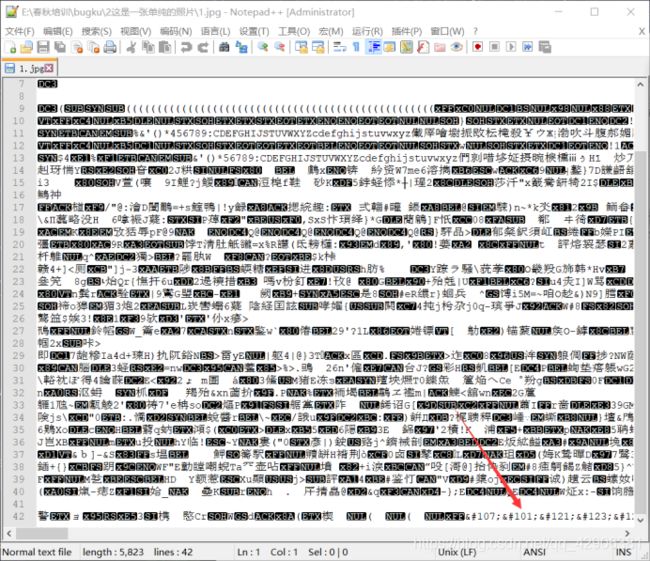

使用 notepad++ 打开,拉到下面发现一行看似有规律的数字

将这一堆数字复制

到站长之家找到站长工具,进行编码转换

即得到flag

3 隐写

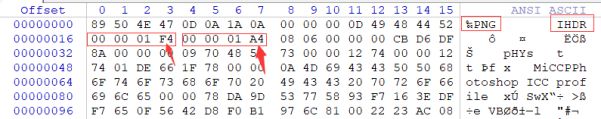

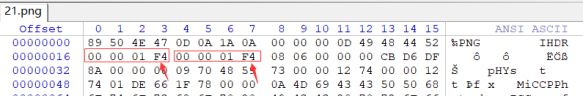

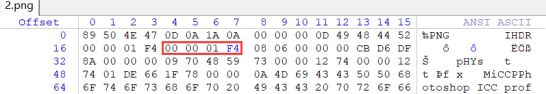

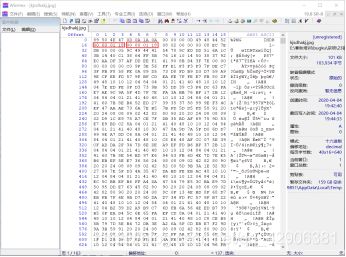

利用Winhex打开图片(将图片拖进去)

然后看到第二行,一共八对数字,分成两组,前面是宽,后面是高

只需全部修改为F4并保存文件

再次打开即可看到flag

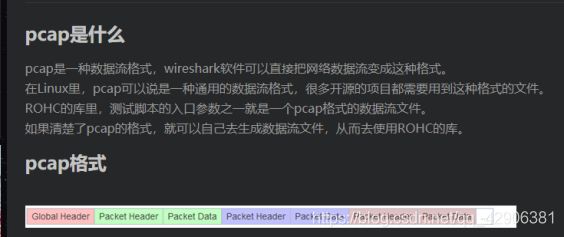

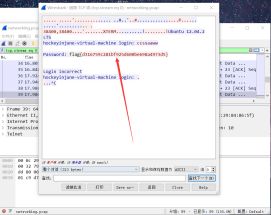

4 telnet

下载文件,发现一个特殊(没见过)的后缀,于是百度一下

发现是一种数据流结构?

用wireshark查看

右键追踪流-tcp流

然后出现flag

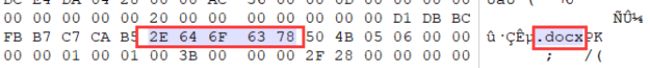

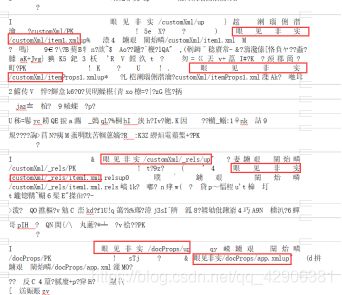

5 眼见非实

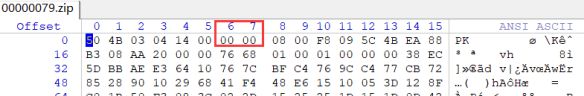

眼见不一定为实,既然起名字为zip,先用winhex打开

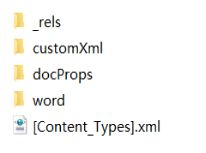

在最后发现有个.docx,难道里面有个docx?

不如改成.zip后缀的试试

打开发现确实是有个docx然后打开之后是一堆乱码

拖进winhex再看看

发现前边几个代表后缀的字母和之前的.zip文件是一样的

![]()

突发奇想,把它改成.zip试试?

果然有猫腻!

在打开的那些里面找找

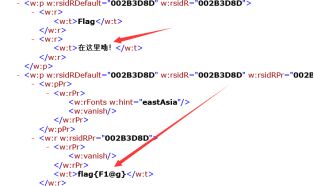

发现了这个东西!word-document.xml

6 啊哒

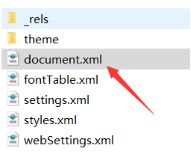

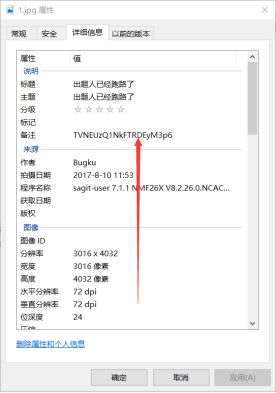

还是先右键查看属性发现了相机属性

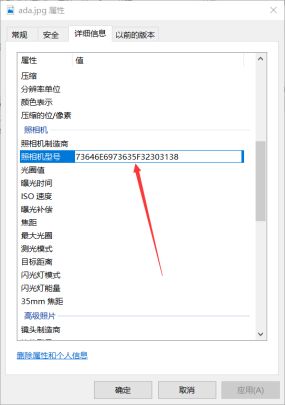

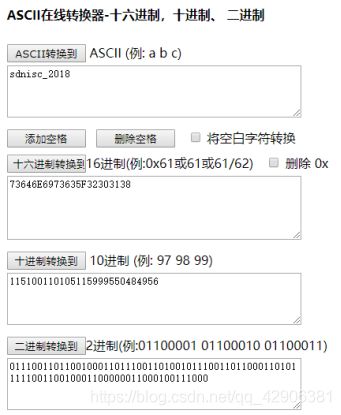

把这朴素的一串数字转化为ASCii编码

终于得到一串正常的字母了

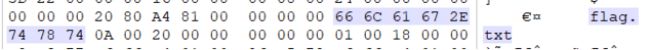

然后放进winhex查看一下

拉到最后,发现一个flag.txt似曾相识

改后缀看看效果,失败了,显然打不开!

复杂方法

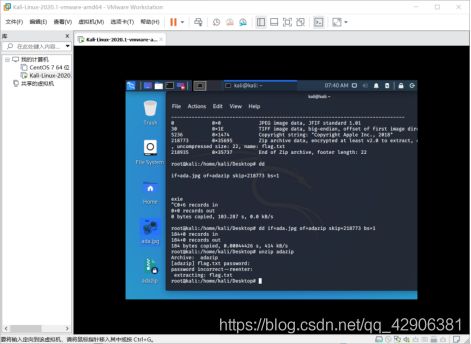

百度发现,拖进linux查看效果

利用binwalk打开,发现并不一般

利用dd命令分割俺也不知道啥意思,就学着做

得到解压文件,然后输入刚才得到的解压密码

即得到flag

简单方法

和杂项7的方法类似

7 又是一张图片,还单纯吗?

虚拟机出了点问题

经过一夜的解决无果

只好想别的方法进行解决

于是百度

发现了win系统也有类似的

在Github上找到了foremost并保存在本地

又发现了使用方法,于是就按照他的方法试了试

直接形成了一个文件夹,简单又方便!

果然!依照就把结果给变出来了

比Linux简单方便多了!

又返回试了试杂项6,只用了一分钟不到就解决了问题。

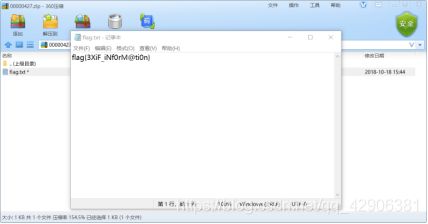

8 猜

9 宽带信息泄露

.Bin文件怎么打开?

利用routePassView查看

根据提示找到username

10 隐写2

看见这种东西

还是想放进Linux里面

但是既然有更简单方便的方法谁还用这么复杂的!

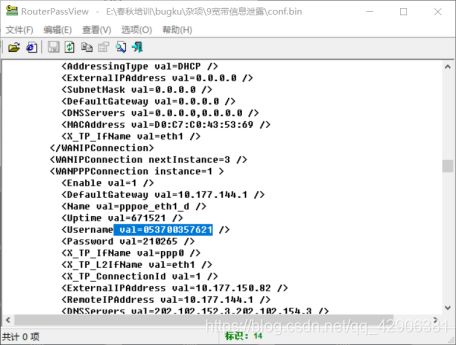

升级版的隐写,不怕不怕,丢进forement瞬间得出文件夹

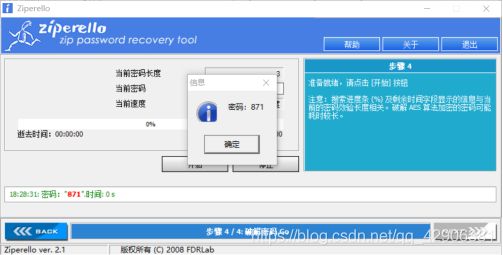

根据图片的提示,可联想到暴力破解密码871

继续解压发现一张图片

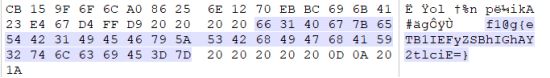

用winhex打开,拉到最后

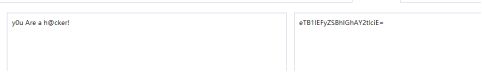

发现了flag但是里面的编码结尾却是=

联想之前的加密部分的 == 于是站长之家解码

11 多种解决方法

解压,将后缀改为.txt

再次打开发现一堆乱码,拉到最后发现 ==

联想之前做过的base64

看题目说有个二维码,猜想这玩意是二维码转化来的

尝试

成功得到二维码,扫描

12 闪的好快

利用StegSolve.jar进行一帧一帧的分析并播放Analysis-Frame Browser

一共分成18个

分别进行扫码得出flag

这里的-需要改成_

13 come_game

下载文件之后进行解压

打开之后发现是个游戏

玩一下试试

啥玩意儿啊打不过

然后关闭

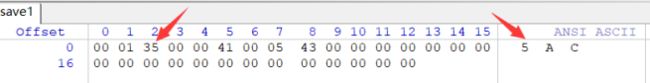

发现文件夹中多出了一个save1的文件

用Winhex打开并把2修改成5

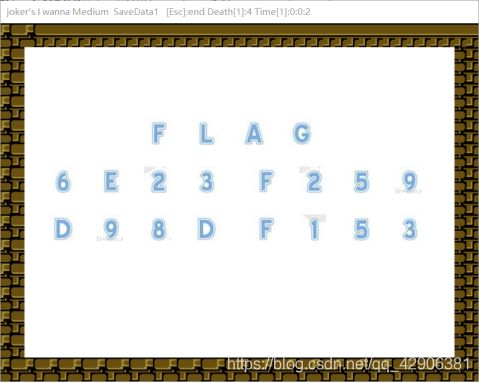

再次打开进入游戏load game发现成功得到了flag

但是只有一闪而过

只好再次利用QQ截图功能

成功

但此时提交会发现提交错误

最后看大佬的才知道原来还要改成SYC

14 白哥的鸽子

将文件拖进forement直接得出来一张图片

发现真的是一只鸽子

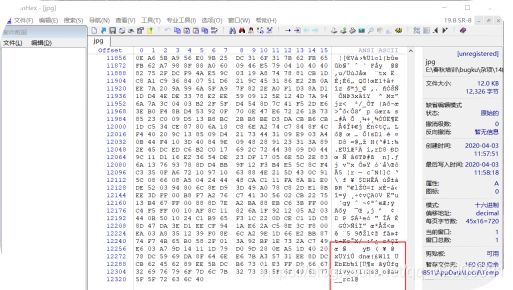

然后将文件拖进Winhex拉到最后

看到一段代码

然后看着代码有点眼熟

是传说中的栅栏密码!

直接用在线工具解密得到flag

15 Linux

又想骗我进入Linux里面?

没门

老规矩,直接解压

解压出来一个没有后缀的flag文件

思考,一般这种放进Linux的都是能够解压的

改后缀

进行解压

得到flag

16 隐写3

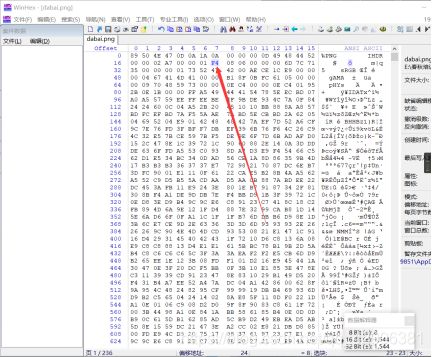

下载文件并解压后

发现一张那个大白的图片

但是似乎是残缺的

联想到之前的利用Winhex修改参数

然后利用Winhex打开

把箭头处修改为F4

看来这里有必要学习一下图片隐写的规则了

隐写1

隐写2

l隐写3

隐写4

再次打开发现flag

17 做个游戏

这个题和攻防世界MISC-006 坚持60s一样

下载之后发现可以进行反编译

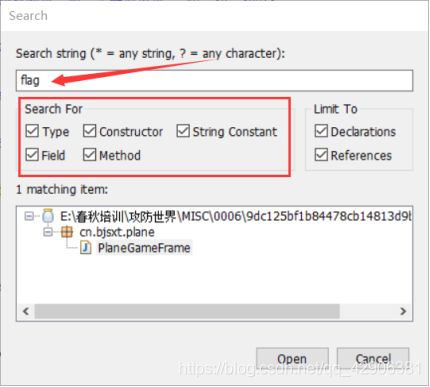

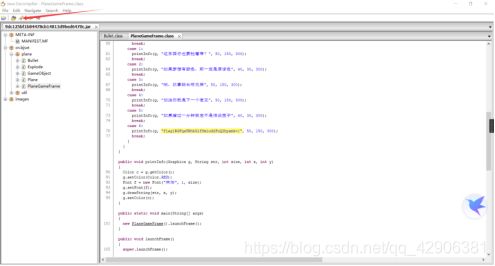

下载个java反编译器,打开文件之后

英文应该不难懂,查找输入flag,全选上

搜索flag找到之后

得到位置,双击进入

提交不对,看见等号,想是不是base64,解码还真是!

得到flag

18想蹭网先解开密码

追踪数据流啥也没发现

然后

看大佬的文案都是拖进Linux进行分析

又得开启虚拟机?

显然这不能让我退缩

坚信Linux上面有的工具Windows上也能存在

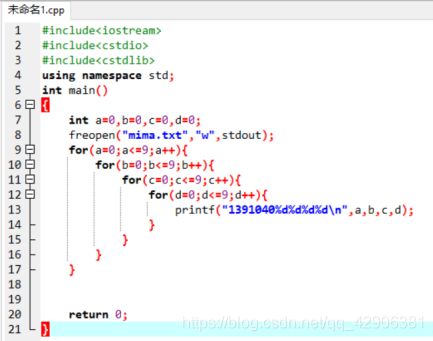

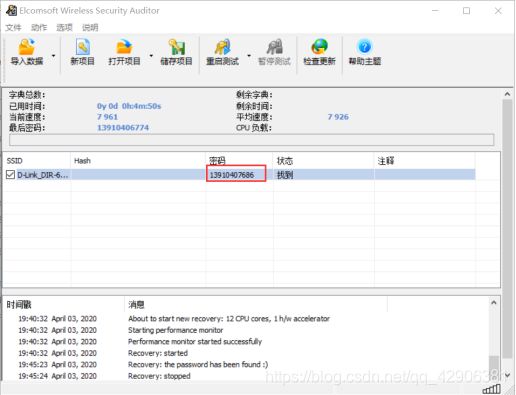

于是找到了EWSA

需要弄到一个密码字典!

这个我会

c++安排上,凭借着高中竞赛剩下的知识

成功安排出来了字典

工具直接得出密码

19 Linux2

这玩意居然给了一个百度网盘的链接?

下载要很长时间的啊

先做个别的

下载下来先foremost发现一张图片

这不是上一次骗过我的图片啊!

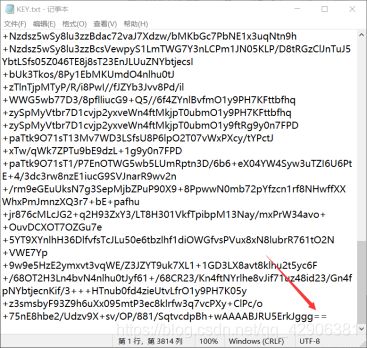

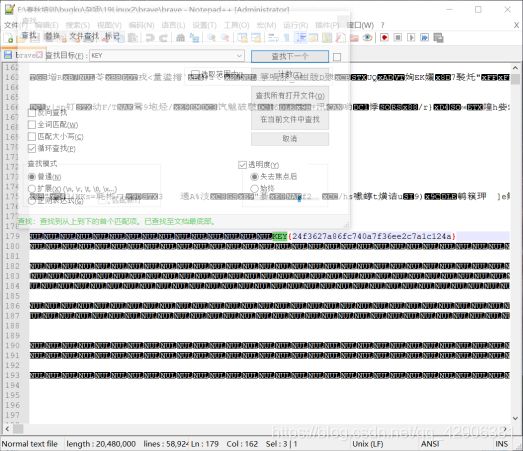

然后把brave拖进notepad++搜索key

key发现flag怀疑这是意外得出

20 账号被盗了

打不开网址,没法做

21 细心的大象

解压得到一张图片

直接forement得到更多的东西

右键查看属性发现一段编码

base64编码进行解码

![]()

得到解压密码

解压又是一张图片

然后看着图片有点像之前做的一个

丢进Winhex查看修改宽高值

得到flag

22 爆照

查看属性无果

直接foremost分离

分离出了一个压缩包

但是有密码,想起来之前自学过的伪加密9–0

试一下,还真是伪加密

解压得到更多的东西,一个一个的试试

先把gif分离,识别二维码啥都看不出来

然后一个个的foremost得到两个二维码和一堆图片

挨个查看属性,发现了一段base64编码

![]()

最后解码,总结就是这三个

panama

bilibili

silisili

进行排列尝试

成功

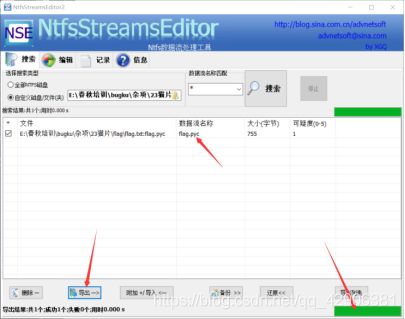

23 猫片

下载下来之后有没有后缀名

直接发送到foremost得到一张真-猫片

然后就啥也想不起来了

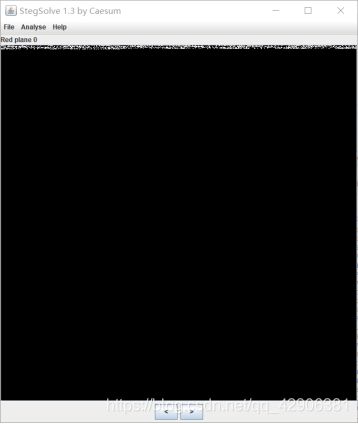

放进StegSolve.jar使劲的按左右键发现了一张非同寻常的图片

有三个地方会出现Red 0、Green 0、Blue 0

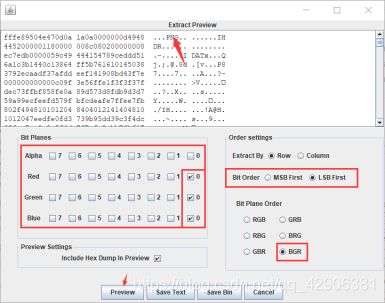

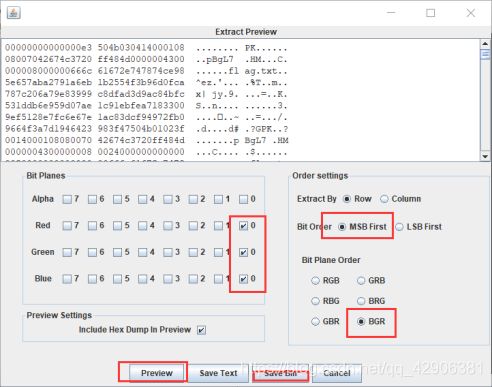

点进Data Extract,根据题意设置如图所示

直接Savebin保存为png文件

然后发现是半个二维码

查看属性发现不一样的宽高

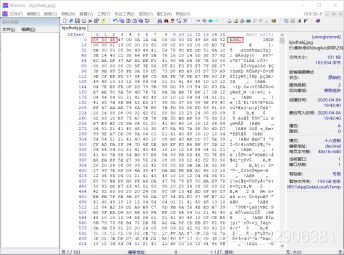

于是进入Winhex修改头部信息为正常的

把宽高信息修改成一样的

再打开就变成一整个二维码了

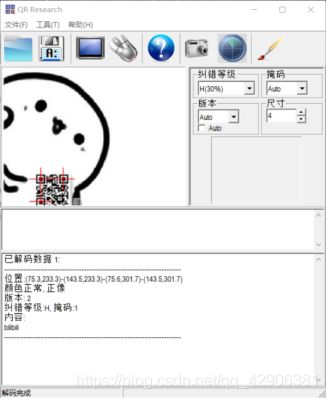

QR-Reserach扫描后得到一段百度网盘的链接

打开下载之后解压啥都发现不了

最后还是看大佬的解法才知道后续一系列的操作

这玩意儿居然还得从WinRAR打开才能安排后续操作

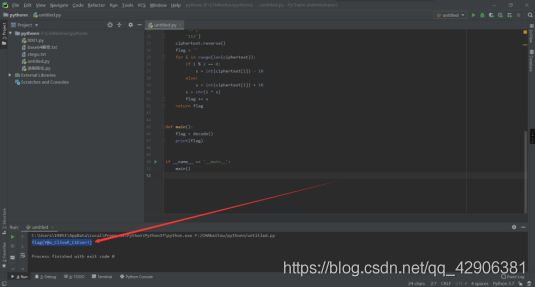

安排一个这玩意,再用NtfsStreamsEditor2打开追踪流

找到一个pyc 文件直接利用在线反编译

得到一个py文件

大佬显然看出是个对称加密,因此抄个大佬的解密函数

利用大佬的解密直接得到flag

24 多彩

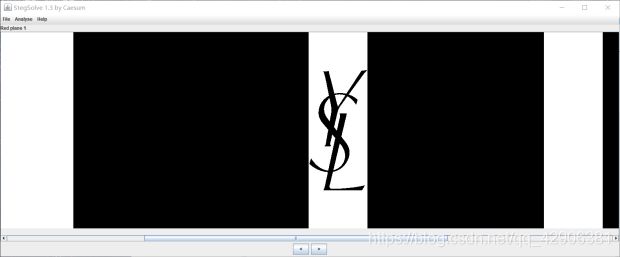

先打开看见一张图片

于是用StegSolve.jar打开左右键安排

发现了ysl啥也不知道,一百度是个口红

难道这玩意是色号????

看大佬,淦,还真是色号

利用上一个题的方法,DataExtract看看

然后发现了PK–压缩文件!

Savebin得到.rar压缩文件,解压发现报错

改成7z再解压就能解压了,但是有密码

这些色号给安排安排

打开ps把色号给安排的明明白白

直接利用大佬的代码直接出结果了

啥也不会的我只好先借用一下了

最后整出来是个 白学家

解压得到flag

我太失败了!