Linux docker远程安全访问2306一键生成证书脚本

1. 查看是否已经安装过docker yum list installed | grep docker

docker.x86_64 2:1.12.6-55.gitc4618fb.el7.centos @extras

docker-client.x86_64 2:1.12.6-55.gitc4618fb.el7.centos @extras

docker-common.x86_64 2:1.12.6-55.gitc4618fb.el7.centos @extras2. 卸载: yum remove –y docker.x86_64 docker-client.x86_64 docker-common.x86_64

yum remove docker \

docker-client \

docker-client-latest \

docker-common \

docker-latest \

docker-latest-logrotate \

docker-logrotate \

docker-selinux \

docker-engine-selinux \

docker-engine whereis docker.service

find / -name docker.service确保没有其他的docker.service

3. 重新安装:加入启动项、启动

yum install -y docker

systemctl enable docker

systemctl start docker4. 配置镜像加速

vi /etc/docker/daemon.json

{

"registry-mirrors":["https://docker.mirrors.ustc.edu.cn"]

}5. 创建脚本文件

#创建 Docker TLS 证书

#!/bin/bash

#相关配置信息(除IP有用,其他基本咩有用)

#服务器IP或者域名

SERVER=“188.88.88.88"

#密码(无用)

PASSWORD=“2019"

COUNTRY="CN"

STATE=“Sichuan"

CITY=“chengdu"

ORGANIZATION=“ksc"

ORGANIZATIONAL_UNIT="Dev"

EMAIL=“[email protected]"

###开始生成文件###

echo "开始生成文件"

#切换到生产密钥的目录

cd /etc/docker

#生成ca私钥(使用aes256加密)

openssl genrsa -aes256 -passout pass:$PASSWORD -out ca-key.pem 2048

#生成ca证书,填写配置信息

openssl req -new -x509 -passin "pass:$PASSWORD" -days 3650 -key ca-key.pem -sha256 -out ca.pem -subj "/C=$COUNTRY/ST=$STATE/L=$CITY/O=$ORGANIZATION/OU=$ORGANIZATIONAL_UNIT/CN=$SERVER/emailAddress=$EMAIL"

#生成server证书私钥文件

openssl genrsa -out server-key.pem 2048

#生成server证书请求文件

openssl req -subj "/CN=$SERVER" -new -key server-key.pem -out server.csr

#配置白名单 你使用的是服务器Ip的话,请将前面的DNS换成IP echo subjectAltName = IP:$SERVER,IP:0.0.0.0 >> extfile.cnf

sh -c 'echo "subjectAltName = IP:'$SERVER',IP:0.0.0.0" >> extfile.cnf'

sh -c 'echo "extendedKeyUsage = serverAuth" >> extfile.cnf'

#使用CA证书及CA密钥以及上面的server证书请求文件进行签发,生成server自签证书

openssl x509 -req -days 3650 -in server.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out server-cert.pem -extfile extfile.cnf

#生成client证书RSA私钥文件

openssl genrsa -out key.pem 2048

#生成client证书请求文件

openssl req -subj '/CN=client' -new -key key.pem -out client.csr

sh -c 'echo extendedKeyUsage=clientAuth >> extfile.cnf'

#生成client自签证书(根据上面的client私钥文件、client证书请求文件生成)

openssl x509 -req -days 3650 -in client.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out cert.pem -extfile extfile.cnf

#更改密钥权限

chmod 0400 ca-key.pem key.pem server-key.pem

#更改密钥权限

chmod 0444 ca.pem server-cert.pem cert.pem

#删除无用文件

rm client.csr server.csr

echo "生成文件完成"

###生成结束###注意:如果该服务器有域名,请将

SERVER=“188.88.88.88" 换成域名 SERVER=“www.baidu.com"

再将 sh -c 'echo "subjectAltName = IP:'$SERVER',IP:0.0.0.0" >> extfile.cnf' 换为

sh -c 'echo "subjectAltName = DNS:'$SERVER',IP:0.0.0.0" >> extfile.cnf'

(建议:直接使用上面脚本文件,配置信息更新为自己的就可以。其他不要动。)

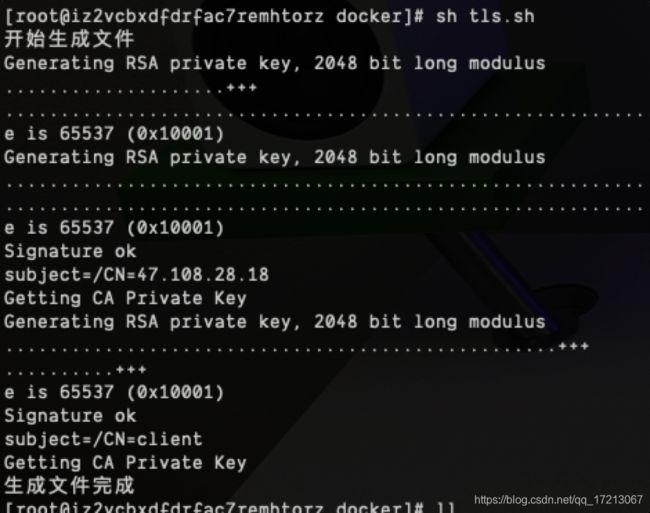

5. 运行脚本

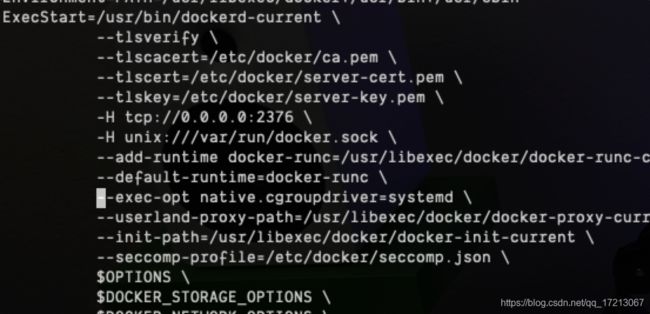

6. 编辑docker.service

vim /usr/lib/systemd/system/docker.service

新增

--tlsverify \

--tlscacert=/etc/docker/ca.pem \

--tlscert=/etc/docker/server-cert.pem \

--tlskey=/etc/docker/server-key.pem \

-H tcp://0.0.0.0:2376 \

-H unix:///var/run/docker.sock \7. 服务器开放2376端口;

8. systemctl daemon-reload && systemctl restart docker

9. 查看是否监听2376端口;

netstat -tunlp10. 将以下文件拷贝到需要远程连接docker的电脑上:

注意:谨慎保存 cert.pem\key.pem 如果泄漏则和开了2375一样会被远程入侵;

11. idea插件连接docker

https://IP:2376

证书文件夹地址;

12. 注意事项:

- 确保2376被监听;

- SERVER及DNS/IP,切换,如果有域名则使用DNS,否则使用IP;

DNS:sh -c 'echo "subjectAltName = DNS:'$SERVER',IP:0.0.0.0" >> extfile.cnf'

IP:sh -c 'echo "subjectAltName = IP:'$SERVER',IP:0.0.0.0" >> extfile.cnf'

0.0.0.0表示全部IP可以连,但是我们使用了证书的方式,那么只要有ca.pem/cert.pem/key.pem就可以连接成功;

本人踩坑:

- docker.service文件被复制到其他地方,所以用systemctl启动后,即使改了docker.service也不会监听2376端口,所以请使用find / -name docker.service删除所有的docker.service,再重新安装;

- DNS/IP,docker安全连接的官网使用了$HOST代替,说是hostname(其实只是对有域名的服务器来说的),网上说的什么在/etc/hosts添加一个127.0.0.1 指向master然后master就是DNS名称,我试了没卵用。所以请直接使用IP,或者指向服务器的域名来代替;

- 已上脚本已经减去了你生成证书的复杂性,基本按照配置不会有问题;如果有问题请评论,看到就会回复;

- 上面脚本是使用别人的,但是由于踩坑浏览了很多方法所以已经不知道脚本地址,侵删;