200人 500人规模园区网设计(中小企业网络)

200人 500人规模园区网

- 一、设备选型(光口和电口的交换机,注意设备利旧)

- 二、技术需求

- 三、详细配置

-

- STP Eth-trunk

- VLAN

- 网关 SVI

- DHCP

- 出口路由 NAT

- NAT

- 端口映射

- ACL

- Telnet

- VLAN 修剪

- 拓扑配置文件

实验要求

① 设置合理的STP优先级、边缘端口、Eth-trunk

环路会引起广播风暴,设置STP可二层防环,STP是破环协议

② 企业内网划分多个vlan ,减少广播域大小,提高网络稳定性

③ 所有设备,在任何位置都可以telnet远程管理

④ 出口配置NAT

⑤ 所有用户均为自动获取ip地址(核心交换机)

⑥ 在企业出口将内网(web)服务器的80端口映射出去,允许外网用户访问

⑦ 企业财务服务器,只允许财务部(vlan 30)的员工访问。

-

对于中小企业网络,医院,高校,酒店。 两层架构(核心层和接入层)

假设企业达到1000人,就加上汇聚层,在我的博客里也能看到1000人 -

中小型企业,尽量扁平化,如果设备太多,每一个设备都可成为故障点,传输速率也会慢点

-

人员分布

同个部门员工都在同一层楼,布线好布置,这样就两层架构。

如果员工分散在N层楼,这样就三层架构

企业网按部门划分网段,校园网按宿舍楼层划分网段 -

PC2是用一个路由器来模拟PC(telnet)

一、设备选型(光口和电口的交换机,注意设备利旧)

…

二、技术需求

①二层:STP Eth-trunk 即冗余技术,把接入层到核心层的两条线捆绑成一条线

让交换机运行快速生成树,核心交换机的优先级要调最低。

②vlan、trunk

vlan即虚拟局域网,隔离广播域,提升网络的稳定性 安全性,同时方便管理和控制这个网络,满足特殊网络的访问控制要求

一个vlan 对应一个网段 对应一个广播域

trunk是对vlan的一个提升,允许多个VLAN通信,接入交换机和核心交换机 通过trunk。

专门单独设置一个管理VLAN,用作远程管理

③网关、SVI配置

④DHCP配置

第一种方式:DHCP是在核心交换机上做的,启用DHCP功能

第二种方式:若找DHCP服务器分配的话,就要在核心交换机上做DHCP中继

配置DHCP地址池,网关DNS

⑤出口NAT配置

NAT:网络地址翻译,将内网私网地址转换成公网地址。在出口的时候 转换成公网地址

⑥服务器端口映射

将内网的某一台服务器的某一个端口 映射到公网上,方便外网直接访问某台设备和服务

⑦ACL配置

控制部门之间的互访

如:财务服务器,禁止部分员工去访问,只允许财务部和董事长

⑧telnet远程管理配置

远程登录,方便运维

⑨vlan修剪配置

通过进一步缩小广播域,进一步提升网络的稳定性和安全性

trunk 只允许有划分的vlan通过,而不是所有vlan通过。 使广播范围小了

三、详细配置

STP Eth-trunk

①STP Eth-trunk设置合理的优先级(越小越优先),设置边缘端口

设置边缘端口的好处:可以提高网络的收敛速度,增加稳定性

千兆口连接上行,百兆口连接下行用户

1.STP

核心:sw1

[sw1]stp root primary //成为主根桥

接入:sw2 sw3 sw4 sw5

[sw2]port-g group-member e0/0/1 to e0/0/22 //g是group

[sw2-port-group]stp edged-port enable

2.Eth-trunk,将两条链路捆绑起来

sw1:

int eth-trunk 2

mode lacp-static

trunkport gi 0/0/1

trunkport gi 0/0/4

int eth-trunk 2

stp cost 10000

sw2:

interface eth-trunk 2

mode lacp-static

trunkport gi 0/0/1

trunkport gi 0/0/2

int eth-trunk 2

stp cost 10000 //强制这个stp口的开销,设置了可以优化网络,让STP更稳定。如果一条链路断了,stp会重新收敛。 为了避免重新收敛这种,将其捆绑后设定一个固定cost

dis eth-trunk 2

省略其他交换机的配置,都是类似的

sw3--sw1 eth-trunk3

sw4--sw1 eth-trunk4

sw5--sw1 eth-trunk5

VLAN

②vlan trunk

接入SW2 SW3 SW4 SW5,创建vlan,将接口划入vlan

[sw2]vlan 10

[sw2-vlan10]vlan 20

[sw2]int eth-trunk2

[sw2-Eth-Trunk2]port link-type trunk

[sw2-Eth-Trunk2]port trunk allow-pass vlan all //all的范围就是 2 to 4094,因此这种也要修剪

[sw2]int e0/0/2

[sw2-Ethernet0/0/2]port link-type access

[sw2-Ethernet0/0/2]port default vlan 10

[sw2]int e0/0/3

[sw2-Ethernet0/0/3]port link-type access

[sw2-Ethernet0/0/3]port default vlan 20

针对交换机下很多PC,直接按组配置

[sw3]vlan 20

[sw3]int eth-trunk3

[sw3-Eth-Trunk3]port link-type trunk

[sw3-Eth-Trunk3]port trunk allow-pass vlan all

[sw3]port-g g Ethernet 0/0/3 to Ethernet 0/0/22

[sw3-port-group]port link-type access

[sw3-port-group]port default vlan 3 0

sw4 sw5 配置略

..........

核心SW1,修剪

接入交换机有的VLAN,也要在核心交换机上一并创建

[sw1]vlan 10

[sw1]vlan 20

[sw1]int eth-trunk 2

[sw1-Eth-Trunk2]port link-type trunk

[sw1-Eth-Trunk2]port trunk allow-pass vlan 10 20 999

这种就是VLAN修剪,原因:

如果是trunk all,它的广播域会过大,整个trunk链路都是广播域,使网络不稳定

因为用户发送的广播报文,带着vlan10的标签的广播会发送到所有trunk中,即所有的交换机都会收到,即使接下来其他交换机收到不会发到PC。

直接一次性按组配置,这种就全是all,后期要修剪比较好

[sw1]vlan batch 10 20 30 40 200

[sw1]port-g g Eth-Trunk 2 to Eth-Trunk 5

[sw1-port-group]port link type turnk

[sw1-port-group]port turnk allow-pass vlan all

网关 SVI

③网关 SVI SVI就是VLAN IF接口

DHCP自动获取IP地址,就是通过网关来获取的

这里先配置接口

sw1: 交换机虚拟接口

int vlanif10

ip add 192.168.10.1 255.255.255.0

int vlanif20

ip add 192.168.20.1 255.255.255.0

int vlanif30

ip add 192.168.30.1 255.255.255.0

int vlanif40

ip add 192.168.40.1 255.255.255.0

int vlanif200

ip add 192.168.200.1 255.255.255.0

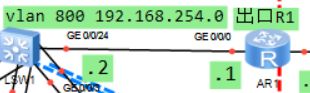

三层交换机和路由器的三层对接:

交换机接口 默认是不能配置IP地址的。 所以这时使用vlan if 接口对接

然后给交换机vlanif 800 配置 192.168.254.2

出口R1的ge0/0/0 配置 192.168.254.1

SW1的具体配置

sw1:

[sw1]vlan 800

[sw1]int g 0/0/24

port link-type access //配置成access,别配置成trunk

port default vlan 800

[sw1]int vlanif 800

ip add 192.168.254.2 255.255.255.0

DHCP

④DHCP配置 服务器地址是静态配置

sw1:

[sw1]dhcp enable

[sw1]ip pool caiwu

[sw1-ip-pool-caiwu]gateway-list 192.168.30.1

[sw1-ip-pool-caiwu]network 192.168.30.0 mask 24

[sw1-ip-pool-caiwu]dns-list 114.114.114.114 8.8.8.8

#

ip pool jishu

gateway-list 192.168.40.1

network 192.168.40.0 mask 255.255.255.0

dns-list 114.114.144.114 8.8.8.8

#

ip pool xiaoshou_1

gateway-list 192.168.10.1

network 192.168.10.0 mask 255.255.255.0

dns-list 114.114.144.114 8.8.8.8

#

ip pool xiaoshou_2

gateway-list 192.168.20.1

network 192.168.20.0 mask 255.255.255.0

dns-list 114.114.144.114 8.8.8.8

#

#用户请求,交换机查看用户请求报文,看用户是来自VLAN 10,然后会查看路由表的VLAN IF 10上配的地址网段是 192.168.10.0网段,让用户去全局上拿地址池

[sw1]int vlanif 10

[sw1-vlanif10]dhcp select global

[sw1]int vlanif 20

[sw1-vlanif20]dhcp select global

30 40 50 略

出口路由 NAT

⑤出口路由 NAT

核心sw1上设置缺省路由 指向出口路由器

[sw1]ip route-static 0.0.0.0 0 192.168.254.1

出口路由器上设置缺省路由 指向运营商

[R1]ip route-static 0.0.0.0 0 12.1.1.6

出去后 要回来

路由器要根据路由表回去

[R1]ip route-static 192.168.0.0 16 192.168.254.2

NAT

⑥NAT

acl 2000

rule 5 permit source 192.168.0.0 0.0.255.255

[R1]int g0/1

[ ]nat outbound 2000

端口映射

⑦服务器端口映射

R1:

int g0/0/1

nat server protocol tcp global 12.1.1.2 80 inside 192.168.200.10 80

ACL

⑧ACL配置 只有财务部vlan30可以访问财务服务器

sw1:

acl number 3000

rule 5 permit ip source 192.168.30.0 0.0.0.255 destination 192.168.200.20 0

rule 10 deny ip destination 192.168.200.20 0

int eth-trunk5

traffic-filter outbound acl 3000

Telnet

⑨Telnet配置

所有设备(路由 交换机)都需如下配置

telnet server enable

aaa

local-user aa privilege level 3 password cipher 123

local-user aa service-type telnet

user-interface vty 0 4

authentication-mode aaa

接入交换机(二层交换机)配置管理地址(交换机有了管理地址才能telnet):

使用专门管理vlan 999承载telnet的管理流量,建议将管理IP地址配置在一个网段即可

管理vlan:vlan 999

管理网段:192.168.253.0/24

sw1:

vlan 999

int vlanif 999

ip add 192.168.253.1 24

sw2

vlan 999 //创建vlan

int vlanif 999 //配置vlan 管理地址

ip add 192.168.253.2 24

sw3 sw4 sw5 配置略,只要ip地址最后一位改一下

❤下面该缺省路由是为了管理流量回包。每个接入层交换机都需要配置。

因为这里管理和业务是分开的。

[sw2]ip route-s 0.0.0.0 0 192.168.253.1 //sw2配置缺省路由 回到核心交换机

sw3 sw4 sw5 配置略,一模一样的

VLAN 修剪

⑨VLAN修剪

为了进一步减少trunk链路上的广播报文的发送范围,进一步缩小广播域,在trunk链路上配置VLAN的过滤

sw2

int eth-trunk 2

port link-type trunk

port trunk allow-pass vlan 10 20 999

sw3 sw4 也是类似这样配置。修剪

sw1

int eth-trunk 2

port link-type trunk

port trunk allow-pass vlan 10 20 999

补充知识点

- 创建vlan,配置vlan管理地址,根据管理地址对应的网段 去DHCP地址池找相应,自动分配

- 因为交换机 不可以在接口直接配置IP地址,即使是核心交换机也不行

因此使用vlanif接口方式 使交换机和路由器 三层对接 - 楼宇还是楼层,都要根据需求去划分vlan。如果是学生宿舍,每层楼的vlan就独立

楼宇之间 光纤千兆Gigabitethernet, 楼层之间 百兆Ethernet - 用户上网是走二层的MAC地址

- VLAN间的本质是 标签的转换, VLAN间通信

拓扑配置文件

附上网络配置(积分可以去淘宝搜一下CSDN):

https://download.csdn.net/download/qq_39578545/12381369