re学习笔记(55)MRCTF-re-Transform | 撸啊撸

新手一枚,如有错误(不足)请指正,谢谢!!

Transform

这一题比较简单,IDA64位载入,进入main函数看到有效代码

写脚本解密

#include

得到flag为MRCTF{Tr4nsp0sltiON_Clph3r_1s_3z}

撸啊撸

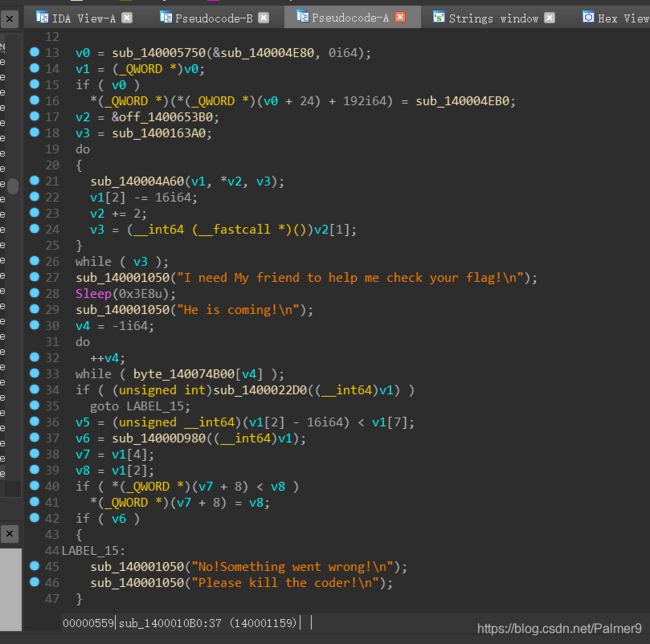

IDA64位载入,搜索字符串来到关键代码

乱起八糟的函数跟了半天没发现东西,后来觉得byte_140074B00很可疑,数了半天数啥也没干,双击跟进去,发现有另一个函数调用了此段代码,跟进去

一段SMC自修改代码。。

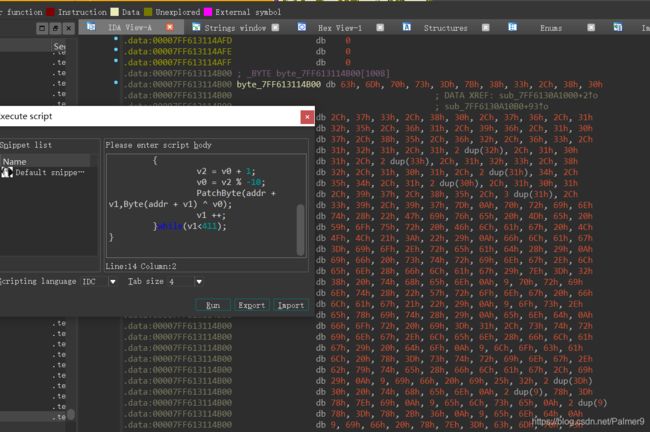

可以用IDApython或者IDC写脚本来计算。

#include

刚开始发现不能分析成代码,,后来试了一下转换成字符串,,出来了

或者直接xdbg64载入运行起来搜索字符串也可以搜索得到(我最开始是这么做的)

可以直接搜到解密后的字符串,然后将\n\t用相应的换行缩进代替就好

Matlab语言,可参考Matlab教程

然后写脚本就可以得到flag啦

#include