网络渗透测试学习一之网络扫描与网络侦察

文章目录

- 前言

- 系统环境

- 网络环境

- 实验工具

- 实验原理

- 1、网络扫描与网络侦察的目的

- 2、Google Hacking(或baidu)

- 3、BASE64编码

- 4、Namp

- 5、WinHex

- 二、实验步骤

-

- 1.用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含“network security”的pdf文档,截图搜索得到的页面

- 2.照片中的女生在哪里旅行?截图搜索到的地址信息。

- 3、手机位置定位

- 4、编码解码

- 5、地址信息

- 6、NMAP使用

- 7、利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

- 8、Winhex简单数据恢复与取证

- 总结

前言

理解网络扫描、网络侦察的作用;通过搭建网络渗透测试平台,了解并熟悉常用搜索引擎、扫描工具的应用,通过信息收集为下一步渗透工作打下基础。

系统环境

Kali Linux 2、Windows

网络环境

交换网络结构

实验工具

Metasploitable2(需自行下载虚拟机镜像);Nmap(Kali);WinHex、数据恢复软件等

实验原理

1、网络扫描与网络侦察的目的

示例:黑客在进行一次完整的攻击之前除了确定攻击目标之外,最主要的工作就是收集尽量多的关于攻击目标的信息。这些信息主要包括目标的操作系统类型及版本、目标提供哪些服务、各服务的类型、版本以及相关的社会信息。攻击者搜集目标信息一般采用七个基本的步骤:

(1) 找到初始信息,比如一个IP地址或者一个域名;

(2) 找到网络地址范围,或者子网掩码;

(3) 找到活动机器;

(4) 找到开放端口和入口点;

(5) 弄清操作系统;

(6) 弄清每个端口运行的是哪种服务;

(7) 找到目标可能存在的漏洞。

2、Google Hacking(或baidu)

Google Hacking 是利用谷歌搜索的强大,来在浩瀚的互联网中搜索到我们需要的信息。轻量级的搜索可以搜素出一些遗留后门,不想被发现的后台入口,中量级的搜索出一些用户信息泄露,源代码泄露,未授权访问等等,重量级的则可能是mdb文件下载,CMS 未被锁定install页面,网站配置密码,php远程文件包含漏洞等重要信息。

3、BASE64编码

BASE64是一种编码方式,通常用于把二进制数据编码为可写的字符形式的数据。

编码后的数据是一个字符串,其中包含的字符为:A-Z、a-z、0-9、+、/共64个字符。(其实是65个字符,“=”是填充字符)。

长度为3个字节(38)的数据经过Base64编码后就变为4个字节(46)。

如果数据的字节数不是3的倍数,则其位数就不是6的倍数,那么就不能精确地划分成6位的块。需在原数据后面添加1个或2个零值字节,使其字节数是3的倍数。

4、Namp

Nmap是一个网络侦察和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取哪台主机正在运行以及提供什么服务等信息。Nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。Nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口映射),碎片扫描,以及灵活的目标和端口设定。

Nmap运行通常会得到被扫描主机端口的列表。Nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。每个端口的状态有:open、filtered、unfiltered。open状态意味着目标主机能够在这个端口使用accept()系统调用接受连接。filtered状态表示:防火墙、包过滤和其它的网络安全软件掩盖了这个端口,禁止Nmap探测其是否打开。unfiltered表示:这个端口关闭,并且没有防火墙/包过滤软件来隔离nmap的探测企图。通常情况下,端口的状态基本都是unfiltered状态,只有在大多数被扫描的端口处于filtered状态下,才会显示处于unfiltered状态的端口。

根据使用的功能选项,Nmap也可以报告远程主机的下列特征:使用的操作系统、TCP序列、运行绑定到每个端口上的应用程序的用户名、DNS名、主机地址是否是欺骗地址、以及其它一些东西。

5、WinHex

WinHex 是一款以通用的 16 进制编辑器为核心,专门用来对付计算机取证、数据恢复、低级数据处理、以及 IT 安全性、各种日常紧急情况的高级工具: 用来检查和修复各种文件、恢复删除文件、硬盘损坏、数码相机卡损坏造成的数据丢失等

二、实验步骤

1.用搜索引擎Google或百度搜索麻省理工学院网站中文件名包含“network security”的pdf文档,截图搜索得到的页面

首先我们要先了解一下Google(baidu)常用搜索语法来帮助我们更快的搜索到自己所需要的东西。

Google 常用语法 :

Site : 指定域名

Inurl : url中存在关键字的网页

Intext: 网页正文中的关键字

Filetype: 指定文件类型

Intitle : 网页标题中的关键字

Link : link:baidu.com 即表示返回所有和baidu.com做了链接的url

Info:查找指定站点的一些基本信息

Cache : 搜索Google里关于某些内容的缓存

接下来根据题目要求构造语法:

intext:network security filetype:pdf site:mit.edu

2.照片中的女生在哪里旅行?截图搜索到的地址信息。

由于我因为某些原因使用不了地图搜索…, 所以用地图的部分过后再补充。其实可以直接搜图片中的商店名字即可百度出在巴黎那边(大致位置)。

3、手机位置定位

通过LAC(Location Area Code,位置区域码)和CID(Cell Identity,基站编号,是个16位的数据(范围是0到65535)可以查询手机接入的基站的位置,从而初步确定手机用户的位置。 Android 获取方法:Android: 拨号*#*#4636#*#*进入手机信息工程模式后查看 iphone获取方法:iPhone:拨号*3001#12345#*进入FieldTest Serving Cell info–>LAC=Tracking Area Code -->cellid = Cell identity做到这的时候我发现我的华为手机并不能安装以上方法进入手机信息工程模式获取LAC和CID,经询问老师后得知有可能是因为部分品牌手机内有保护机制让我们无法进入该模式,所以大家了解这种手机定位方式即可。

4、编码解码

将Z29vZCBnb29kIHN0dWR5IQ==解码import base64

s = 'Z29vZCBnb29kIHN0dWR5IQ=='

while True:

try:

s = base64.b64decode(s)

except:

print(s)

break

即可解出good good study!

5、地址信息

5.1内网中捕获到一个以太帧,源MAC地址为:98-CA-33-02-27-B5;目的IP地址为:202.193.64.34,回答问题:该用户使用的什么品牌的设备,访问的是什么网站?并附截图。

首先我们去浏览器找一个mac查询即可设备为苹果品牌

接下来我们就去尝试访问这个ip地址,发现无法访问,所以去查询一下这个ip地址

所以结论可得该用户使用了一个苹果品牌的设备去访问了广西壮族自治区桂林市 电子工业学院 教育网 。

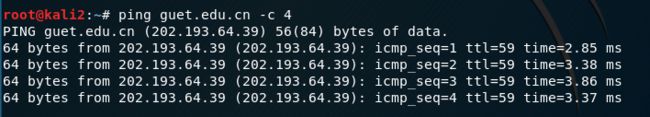

-------------------------->后来听别人说是桂电的官网 然后我去ping了一下发现还真是

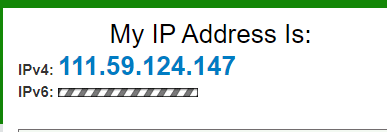

5.2 访问https://whatismyipaddress.com得到MyIP信息,利用ipconfig(Windows)或ifconfig(Linux)查看本机IP地址,两者值相同吗?如果不相同的话,说明原因。

查看自己的ip

发现并不相同,理由和同学讨论后得知大概为如下解释: 本机查看的ip为内网地址,然后查询网站的ip地址是外网地址,我浏览网站时,我的数据经过路由器等一系列转换后成为了外面地址,所以不相同

6、NMAP使用

6.1利用NMAP扫描Metasploitable2(需下载虚拟机镜像)的端口开放情况。并附截图。说明其中四个端口的提供的服务,查阅资料,简要说明该服务的功能。

使用zenmap(好用的偷懒可视化界面hhhh),直接扫这个网段(192.168.43.100/24)(直接输入ip即可完成扫描,强烈推荐使用)然后把Metasploitable2的ip和端口服务全部扫出来啦(前提先让两台虚拟机处于同一个网段,我将两者都调为桥接模式)

80端口:http服务 功能:从服务器传输文本到本地浏览器的传输协议,传输文本+确定那部分文本显示。HTTP是一种面向对象的协议。允许传送任意类型的数据对象。它通过数据类型和长度来标识所传送的数据内容和大小,并允许对数据进行压缩传送。HTTP是一种无状态协议,即服务器不保留与客户交易时的任何状态。这就大大减轻了服务器记忆负担,从而保持较快的响应速度。

21端口:ftp服务 FTP(File Transfer Protocol),是文件传输协议的简称。用于Internet上的控制文件的双向传输。同时,它也是一个应用程序(Application)。用户可以通过它把自己的PC机与世界各地所有运行FTP协议的服务器相连,访问服务器上的大量程序和信息。是实现各种操作系统之间的文件交流,建立一个统一的文件传输协议。

22端口:ssh服务 SSH 是 Secure Shell Protocol 的简写,由 IETF 网络工作小组(Network Working Group )制定;在进行数据传输之前,SSH先对联机数据包通过加密技术进行加密处理,加密后在进行数据传输。确保了传递的数据安全。SSH服务主要提供两个服务功能:一是提供类似telnet远程联机服务器的服务,即上面提到的SSH服务。另一个是类似FTP服务的sftp-server,借助SSH协议来传输数据的.提供更安全的SFTP服务(vsftp,proftp)。

23端口:telnet服务 Telnet是进行远程登录的标准协议和主要方式它为用户提供了在本地计算机上完成远程专主机工作的能力。通过属使用Telnet,Internet用户可以与全世界许多信息中心图书馆及其它信息资源联系。

6.2利用NMAP扫描Metasploitable2的操作系统类型,并附截图

> 6.3 利用NMAP穷举 Metasploitable2上dvwa的登录账号和密码。

通过扫描我们可以知道Metasploitable2开放了80的端口,我们就直接通过namp的http暴力破解脚http-form-brute选择路径为:/dvwa/login.php来枚举得到dvwa的账号密码

nmap -p 80 -script=http-form-brute -script-args=http-form-brute.path=/dvwa/login.php 192.168.31.23

6.4 查阅资料,永恒之蓝-WannaCry蠕虫利用漏洞的相关信息。

1.何为永恒之蓝?

永恒之蓝(Eternal Blue)爆发于2017年4月14日晚,是一种利用Windows系统的SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。甚至于2017年5月12日, 不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒,使全世界大范围内遭受了该勒索病毒,甚至波及到学校、大型企业、政府等机构,只能通过支付高额的赎金才能恢复出文件。不过在该病毒出来不久就被微软通过打补丁修复。

2.什么是SMB协议?

SMB(全称是Server Message Block)是一个协议服务器信息块,它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。

3.SMB工作原理是什么?

(1):首先客户端发送一个SMB negport 请求数据报,,并列出它所支持的所有SMB的协议版本。服务器收到请求消息后响应请求,并列出希望使用的SMB协议版本。如果没有可以使用的协议版本则返回0XFFFFH,结束通信。

(2):协议确定后,客户端进程向服务器发起一个用户或共享的认证,这个过程是通过发送SessetupX请求数据包实现的。客户端发送一对用户名和密码或一个简单密码到服务器,然后通过服务器发送一个SessetupX应答数据包来允许或拒绝本次连接。

(3):当客户端和服务器完成了磋商和认证之后,它会发送一个Tcon或TconX SMB数据报并列出它想访问的网络资源的名称,之后会发送一个TconX应答数据报以表示此次连接是否接收或拒绝。

(4):连接到相应资源后,SMB客户端就能够通过open SMB打开一个文件,通过read SMB读取文件,通过write SMB写入文件,通过close SMB关闭文件。

查询永恒之蓝利用漏洞后,我也自行实验了一次漏洞利用攻击,大家感兴趣可以去看看复现过程并自行实验一次熟悉对msf的使用:传送门

7、利用ZoomEye搜索一个西门子公司工控设备,并描述其可能存在的安全问题。

我们打开zoomeye搜索西门子公司,然后点开ip链接,里面就有许多详细信息

其端口开放的http和ssh服务就有可能被有心之人在相应服务的漏洞进行攻击。

8、Winhex简单数据恢复与取证

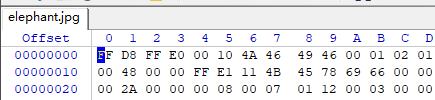

> 8.1 elephant.jpg不能打开了,利用WinHex修复,说明修复过程。

将其丢入winhex发现jpg的文件头缺少 将文件头补充即可(在最初的四个补充FF D8)

以下是比较常见的文件头

JPEG (jpg), 文件头:FFD8FFE0

PNG (png), 文件头:89504E47 文件尾:0000000049454E44AE426082

GIF (gif), 文件头:47494638

ZIP Archive (zip), 文件头:504B0304 文件尾:00000000

TIFF (tif), 文件头:49492A00

Windows Bitmap (bmp), 文件头:424D

CAD (dwg), 文件头:41433130

Adobe Photoshop (psd), 文件头:38425053

Rich Text Format (rtf), 文件头:7B5C727466

XML (xml), 文件头:3C3F786D6C

HTML (html), 文件头:68746D6C3E

Email [thorough only] (eml), 文件头:44656C69766572792D646174653A

Outlook Express (dbx), 文件头:CFAD12FEC5FD746F

Outlook (pst), 文件头:2142444E

MS Word/Excel (xls.or.doc), 文件头:D0CF11E0

MS Access (mdb), 文件头:5374616E64617264204A

WordPerfect (wpd), 文件头:FF575043

Adobe Acrobat (pdf), 文件头:255044462D312E

Quicken (qdf), 文件头:AC9EBD8F

Windows Password (pwl), 文件头:E3828596

RAR Archive (rar), 文件头:52617221

Wave (wav), 文件头:57415645

AVI (avi), 文件头:41564920

Real Audio (ram), 文件头:2E7261FD

Real Media (rm), 文件头:2E524D46

MPEG (mpg), 文件头:000001BA

MPEG (mpg), 文件头:000001B3

Quicktime (mov), 文件头:6D6F6F76

Windows Media (asf), 文件头:3026B2758E66CF11

MIDI (mid), 文件头:4D546864

修改完成后保存再打开即可恢复图片(啊,是美丽的象鼻山)

8.2 笑脸背后的阴霾:图片smile有什么隐藏信息。

还是一样将其丢入winhex,将其拉到最底下即可发现隐藏信息

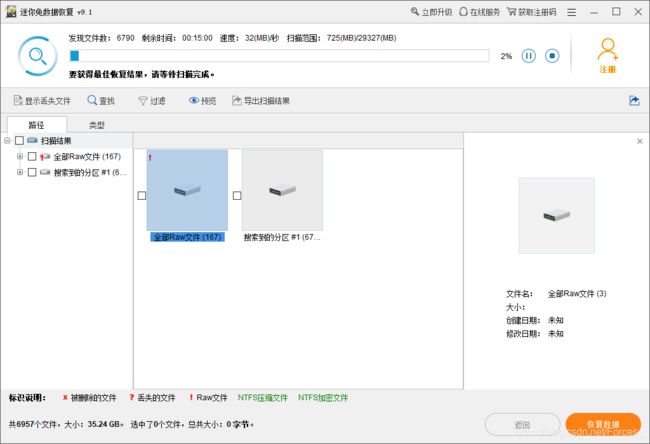

8.3 尝试使用数据恢复软件恢复你的U盘中曾经删除的文件。

U盘数据恢复网上有很多的软件,大家可以多去试试找到比较好用的一款,我所测试的是一款名为迷你兔数据恢复软件免费版的数据恢复软件,效果可还行

总结

第一次的实验主要是让我们理解网络扫描和网络侦查的作用,并且联系了一下Google语法和虚拟机的使用,再者玩了一下有关安全的东西。主要目的还是提升了大家对安全的兴趣,接下来的学习之路还要稳打稳进。

最后,安全之路:路途漫长,以后莫失莫忘。愿你不骄不躁,安稳顺心。