wireshark秘籍

wireshark秘籍

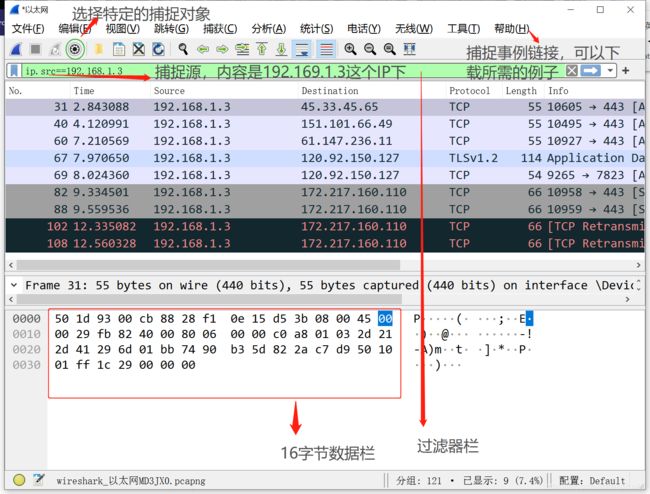

基本使用

捕捉事例下载地址

过滤表达式

过滤表达式参考网址

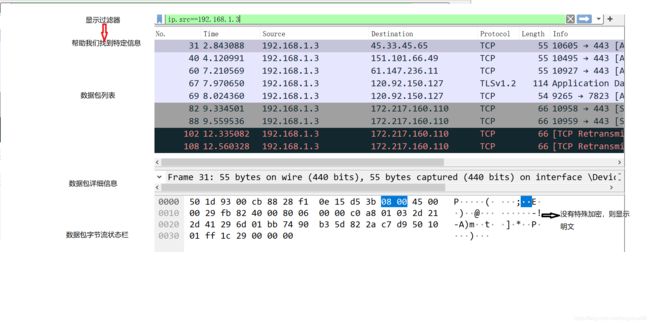

首先说几个最常用的关键字,“eq” 和 “==”等同,可以使用 “and” 表示并且,“or”表示或者。“!" 和 "not” 都表示取反。

一、针对wireshark最常用的自然是针对IP地址的过滤。其中有几种情况:

(1)对源地址为192.168.0.1的包的过滤,即抓取源地址满足要求的包。

表达式为:ip.src == 192.168.0.1

(2)对目的地址为192.168.0.1的包的过滤,即抓取目的地址满足要求的包。

表达式为:ip.dst == 192.168.0.1

(3)对源或者目的地址为192.168.0.1的包的过滤,即抓取满足源或者目的地址的ip地址是192.168.0.1的包。

表达式为:ip.addr == 192.168.0.1,或者 ip.src == 192.168.0.1 or ip.dst == 192.168.0.1

(4)要排除以上的数据包,我们只需要将其用括号囊括,然后使用 “!” 即可。

表达式为:!(表达式)

二、针对协议的过滤

(1)仅仅需要捕获某种协议的数据包,表达式很简单仅仅需要把协议的名字输入即可。

表达式为:http

(2)需要捕获多种协议的数据包,也只需对协议进行逻辑组合即可。

表达式为:http or telnet (多种协议加上逻辑符号的组合即可)

(3)排除某种协议的数据包

表达式为:not arp !tcp

三、针对端口的过滤(视协议而定)

(1)捕获某一端口的数据包

表达式为:tcp.port == 80

(2)捕获多端口的数据包,可以使用and来连接,下面是捕获高端口的表达式

表达式为:udp.port >= 2048

四、针对长度和内容的过滤

(1)针对长度的过虑(这里的长度指定的是数据段的长度)

表达式为:udp.length < 30 http.content_length <=20

(2)针对数据包内容的过滤

表达式为:http.request.uri matches “vipscu” (匹配http请求中含有vipscu字段的请求信息)

通过以上的最基本的功能的学习,如果随意发挥,可以灵活应用,就基本上算是入门了。以下是比较复杂的实例(来自wireshark图解教程):

tcp dst port 3128

显示目的TCP端口为3128的封包。

ip src host 10.1.1.1

显示来源IP地址为10.1.1.1的封包。

host 10.1.2.3

显示目的或来源IP地址为10.1.2.3的封包。

src portrange 2000-2500

显示来源为UDP或TCP,并且端口号在2000至2500范围内的封包。

not imcp

显示除了icmp以外的所有封包。(icmp通常被ping工具使用)

src host 10.7.2.12 and not dst net 10.200.0.0/16

显示来源IP地址为10.7.2.12,但目的地不是10.200.0.0/16的封包。

(src host 10.4.1.12 or src net 10.6.0.0/16) and tcp dst portrange 200-10000 and dst net 10.0.0.0/8

显示来源IP为10.4.1.12或者来源网络为10.6.0.0/16,目的地TCP端口号在200至10000之间,并且目的位于网络10.0.0.0/8内的所有封包。

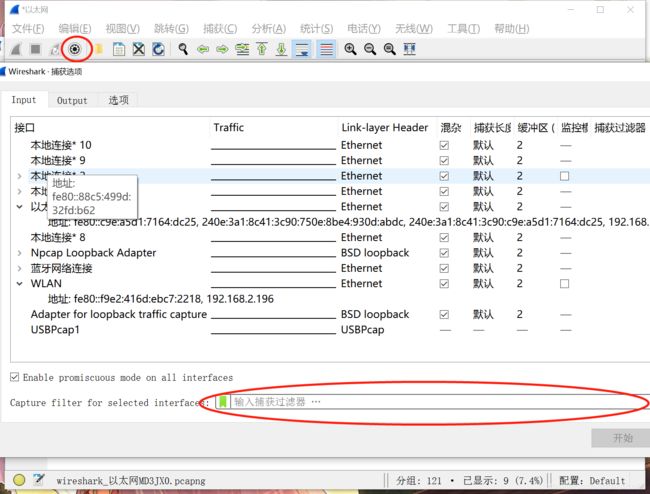

选项 帮助-说明文档中也有(英文文献,下载wireshark本地文献)

点击捕获选项,输入捕获过滤器

分析arp和icmp协议

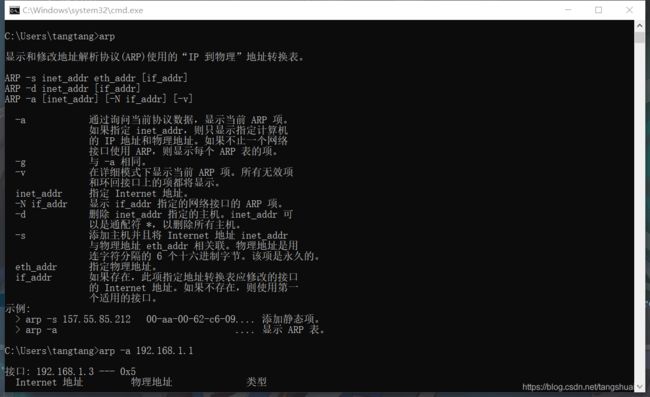

打开终端(win+r->cmd)

arp-a 显示查看高速缓存中的所有项目。

ARP缓存是个用来储存IP地址和MAC地址的缓冲区,其本质就是一个IP地址–>MAC地址的对应表,表中每一个条目分别记录了网络上其他主机的IP地址和对应的MAC地址。每一个以太网或令牌环网络适配器都有自己单独的表。

当地址解析协议被询问一个已知IP地址节点的MAC地址时,先在ARP缓存中查看,若存在,就直接返回与之对应的MAC地址,若不存在,才发送ARP请求向局域网查询

扩充:

ARP(地址解析协议)地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。

主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存;

由此攻击者就可以向某一主机发送伪ARP应答报文,使其发送的信息无法到达预期的主机或到达错误的主机,这就构成了一个ARP欺骗。

ARP命令可用于查询本机ARP缓存中IP地址和MAC地址的对应关系、添加或删除静态对应关系等。相关协议有RARP、代理ARP。NDP用于在IPv6中代替地址解析协议。

在终端上(cmd)ping一下

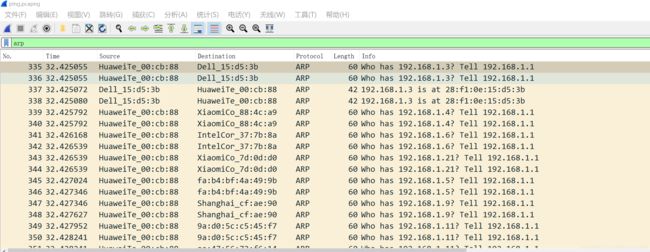

启动wireshark捕捉,过滤arp

分析dns协议

待补充

分析tcp三次握手、HTTP和Telnet

待补充

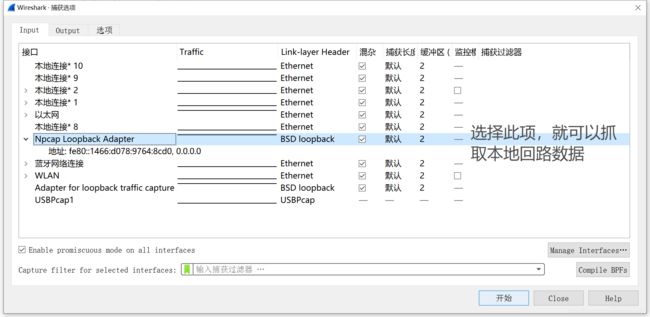

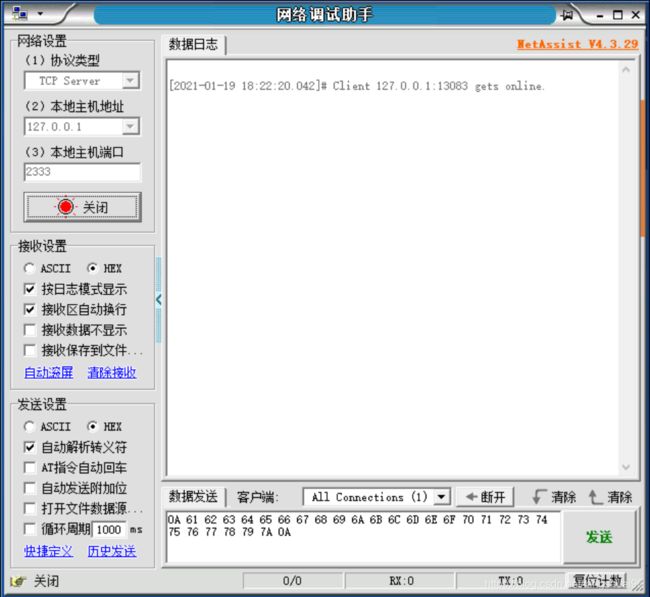

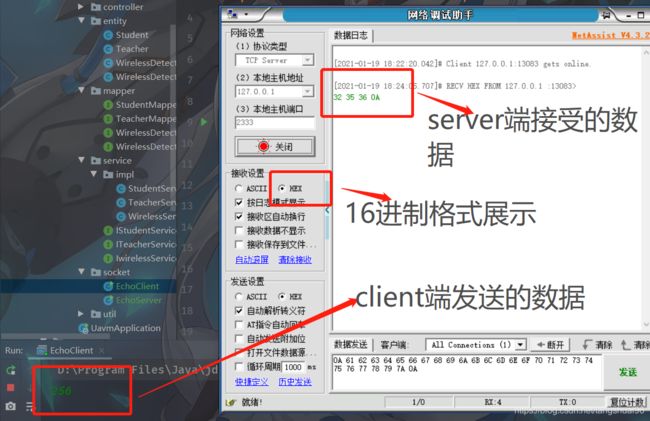

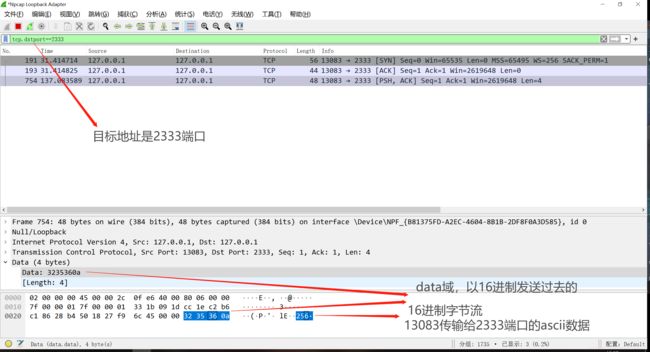

本地端口抓取数据包

图解步骤