前言

目前网络准入管理系统在很多企业中都被广泛的使用,这就让我们不得不先来分析一下企业网络的现状了,只有清楚了目前企业网络的现状,才能更好的去了解我们对网络准入管理系统的需求状况。今天我们主要跟大家聊下关于企业网络准入认证的一些技术方案,并分享一个基于我们当前业务场景的网络准入认证系统的规划实例。

需求分析

- 现状

当前互联网行业的信息系统建设正在往成熟的方向发展,而企业的网络和信息系统也因此而变得越来越复杂。企业间的合作也变得很普遍,这就需要考虑对网络接入进行管理。企业网络目前存在的问题有:

(1)IP不固定,导致访问的网络权限和登记的不一致;

(2)网络帐号、使用IP、终端设备、这三者不能一一对应;

(3)无线网络认证存在巨大安全隐患;

- 需求

- 针对这些问题 我们对加强网络用户、终端以及网络接入的管理,基本功能需求总结如下:

(1)只有授权的员工才能使用对应的网络

(2)帐号和使用网络的终端要严格对应

(3)严禁私自搭建网络设备和修改物理地址

- 对于这些需求,可以发现一套完整的网络准入管理系统对于企业的重要性,我们便开始思考网络准入系统的规划。但问题来了:

(1)怎么识别用户身份,判断用户的角色?

(2)谁在使用该设备?设备是什么类型?

(3)如何对用户和设备做统一的管理和调度?

(4)用户ip在移动办公中不改变?

(5)VPN用户如何统一认证?针对这些问题,我们需要先了解下常用的网络准入技术。

网络准入技术

我们常说的网络准入可以通过网络或者主机来控制,比如802.1x准入设备,或者通过DHCP来进行IP分配控制,或者通过用户端安装客户端软件来实现。但基于用户体验和便利性,安装软件方式是不合适的,类似DHCP的方案比较简介但功能不够强,也并不适用我们的场景。

通过对业界常见的网络准入成熟方案分析,可以看到一般是基于以下技术实现:

- Radius服务

- 802.1X认证

- Portal/WEB认证

- EOU认证

其中EOU是cisco的专有协议,Portal认证是基于WEB访问来实现,802.1X是根据用户ID或设备,对网络客户端(或端口)进行认证,一般采用Radius服务来完成具体用户的认证。

Radius是个开源的认证协议,大多数网络设备厂商都会添加对其的支持,常用的开源实现软件有freeradius、ToughRADIUS等,不过我们用的是思科的ISE来完成。

- 架构选型

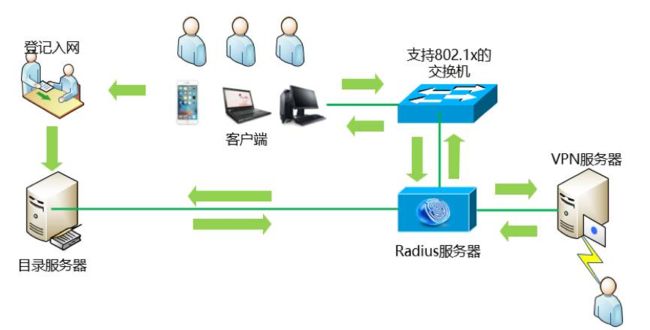

通过对当前各种网络准入技术的分析比较,要实现我们的需求同时减少对用户端的影响,确定了以 801.1x 为基础,结合用户身份认证、主机MAC校验和动态VLAN,将准入控制点设置在边缘交换机和AP接口的技术方案。也就是加入了大名鼎鼎的思科身份认证引擎(ISE)设备,然后就可以了。大致的思路如下:

网络准入系统与 AD 域联动进行 802.1x 认证的流程

(1)客户端通过802.1x协议,发送身份认证信息给交换机;

(2)交换机将认证信息转发给Radius服务器;

(3)Radius验证身份信息并与目录服务器交互确认身份;

(4)目录服务器将用户身份认证结果返回给Radius;

(5)Radius根据结果判断 给交换机下发策略;认证结果告知客户端。

- 架构设计

架构说明:

(1)我们通过对所有边缘接入层开启802.1x认证设置,将认证请求统一转发到Radius;

(2)Radius采用cisco的ISE设备,ISE的功能比较强大可以定义基于策略的认证、授权模式,并通过认证结果对策略下发到交换机,实现与交换机端口vlan、ACL的联动配置,并进行帐号与设备绑定实现实名入网;这里是解决交换机动态vlan的关键所在。

(3)用户帐号我们是放到活动目录域控数据库,也就是windows域服务器,同时存储包括用户帐号、密码、属组、MAC等信息,这里平时是通过我们的IT后台进行统一的帐号管理。

(4)VPN我们采用扩展功能较强的softether vpn方案(前面的文章已经介绍过具体的方案),并通过Radius进行认证。

具体实现方式

实现的话首先要有个ISE设备,然后最好是思科设备,并加一台包含所有帐号的windows域服务器。

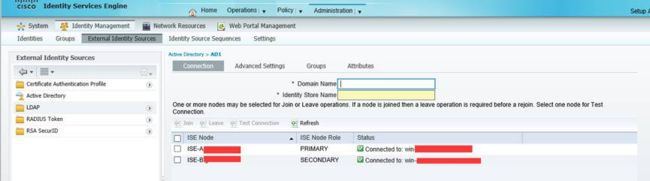

- ISE身份认证

- 将ISE加入到域控,并且在ISE上选择AD用户认证源,用于ISE获取AD域中的用户。

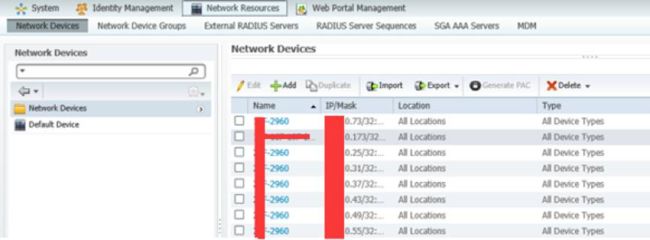

- 添加网络设备,源在ISE中将接入层交换机和无线控制器实施认证的网络设备加到设备列表,通过共享密钥认证。把全部需要认证的设备加进来

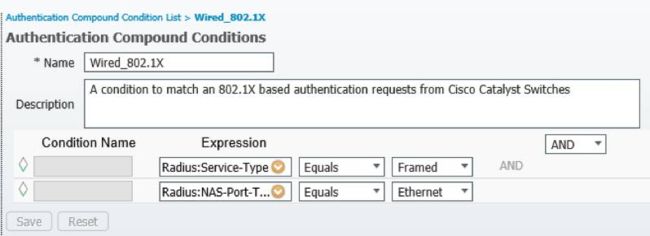

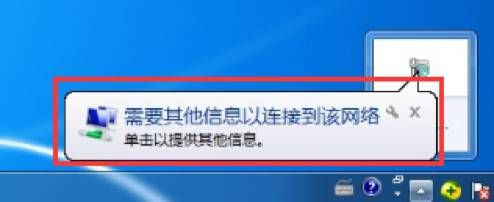

- 认证条件定义,ISE这里的策略定义逻辑很人性化直接是XX属性等于、不等于、匹配包含包含等。这里定义有线802.1x认证 Radius:NAS-Port-Type等于Etherent为有线。

而Wireless – IEEE 802.11为无线:

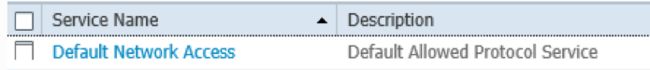

- 认证条件定义,默认策略“Default Network Access”即可认证通过后对流量放行。

- 认证结果定义,这里跟进需求添加AD:memberof等于对应域控属组的memberof属性值 AND Radius:Calling-Station-ID等于AD:macAddress(Calling-Station-ID值为Radius获取的客户端的mac地址)

- 授权结果定义,符合授权条件的请求将下发指定的ACL和VLAN信息。

上面定义好了认证的条件和结果,现在就可以跟进条件和结果的结合再定义相应的认证和授权的策略。

- 认证策略定义,匹配认证请求的流量中包含设定的认证条件通过AD域做帐号验证,这里有定义有线、无线802.1x以及VPN。帐号认证通过则允许继续跳到授权策略,验证失败则域控返回失败通过ISE—边缘交换机返回给客户端。

- 授权策略定义,通过Radius获取的认证属性进行策略匹配,满足知道条件即下发相应的结果,这里实现根据用户组下发到指定VLAN及ACL的结果集。由ISE联动边缘交换机或无线控制器实现策略的配置下发。

最后对没有匹配到策略的请求选择拒绝。

- 帐号管理(帐号管理主要是通过AD域用户管理来实现。)

(1) 域控里面需要创建对应的分组,分组需要跟ise用户授权的属性memberof一致

(2) 用户的属性macaddress跟用户对应的设备的mac需要一致

(3) 通过ldap的方式导入到ad域,然后进行管理。导入格式如下:

(4)帐号都是存储在ad域数据库中,日常的增删改查的操作,我们已经提前相关命令通过IT后台管理。

- 边缘交换机配置

4.客户端设置

(1)启用身份认证服务

sc config dot3svc start= auto & net start “dot3svc”//开启Wired AutoConfig并且设置成自动 。

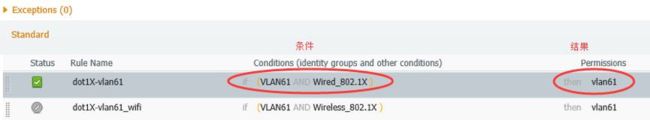

(2)在网卡属性,勾选“启用IEEE 802.1x身份认证”。

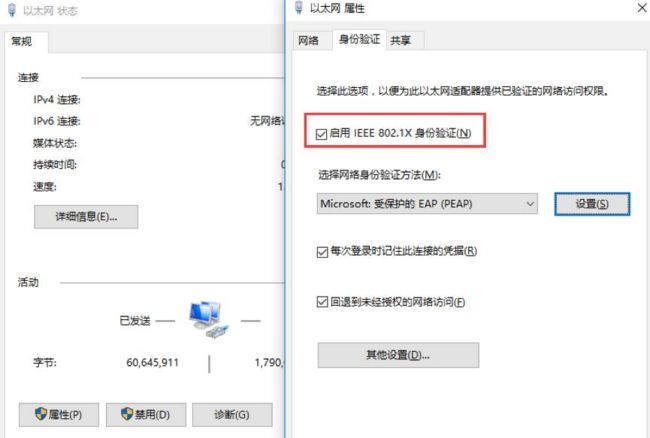

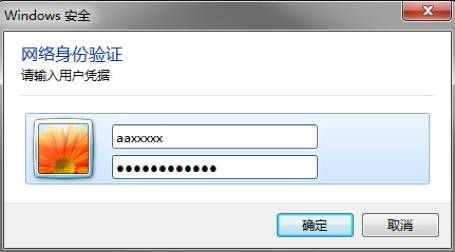

(3)客户端认证过程,插入网线,右下角网络连接处弹出提示,点击提示在弹窗输入帐号密码,认证通过正常上网

(4)OSX和IOS、安卓系统对802.1x也是支持的

总结

保护网络资源的安全,拒绝非法入侵。网络准入控制可以保证只有经过认证的合法设备和合法用户才能接入公司网络,并确保人员帐号与设备的一致性,确定”它”就是“他/她”,对提高企业信息系统的安全性有重要的作用。