大家好,我是帅气小伙。上一篇为大家讲述了信息安全的理论基础,今天我要为大家讲解的是信息安全的应用技术。

认证技术

零知识举例

A要向B证明自己拥有某个房间的钥匙,假设该房间只能用钥匙打开锁,而其他任何方法都打不开

1.把钥匙出示给B,B用这把钥匙打开该房间的锁,从而证明A拥有该房间的正确的钥匙

2.B确定该房间内有某一物体,A用自己拥有的钥匙打开该房间的门,然后把物体拿出来出示给B,从而证明自己确实拥有该房间的钥匙

第2种属于零知识,因为第一种B已经向A展示了他是用钥匙开的门,A就知道了要打开这门要用钥匙。

口令认证

口令易实现、成本低、使用方便等特点,成为当前最常用的认证方式,尤其在安全性要求不是很高的应用场合

重放攻击:在公开的网络中,被黑客用抓包软件得到了口令的哈希值,黑客通过对数据包分析得知服务器地址,然后重组数据包,把原IP地址换成黑客的IP地址(报头和路由等信息以明文形式传输),最后服务器返回的数据就到了黑客的手上了。

口令认证改进方案

个人认为,验证码可以作为质询

验证码的作用

一般是防止有人利用程序自动批量注册,对特定的注册用户用特定的程序进行暴力破解,如果攻击方不断地进行登录,将可能导致服务中断或不能有效地提供服务。

基于对称密钥的认证(双方拥有共享密钥)

身份认证协议(Kerberos)

基于公钥证书的认证(基于PKI环境)

应用举例(网银U盾的身份认证)

(1)客户端通过IE发出访问Web服务器的请求,代理根据参数设置判断

是否为安全Web服务器的访问?

是:代理读Usb Key(U盾)获得用户标识。

如果会话密钥ks存在,进入第(2)步

否则按(a)(b)(c)建立会话密钥后进入(2) 步

否:请求访问直接发给相应Web服务器,然后把返回的结果送给客户端IE浏览器,这个访问请求结束。

(2)代理使用会话密钥ks加密这个访问请求,加密结果发送给网关

(3)网关使用会话密钥ks解密代理发送的密文,解密的结果(明文)发送给Web服务器。

(4)网关接收Web服务器返回的结果

(5)网关用会话密钥ks加密这个返回结果并把它传回代理

(6)代理使用会话密钥ks解密网关发送的密文,并把解密的结果(明文)发送给IE浏览器

会话密钥的获取

(a)代理通过UsbKey(U盾)对用户的认证信息(用户ID+当前时间)进行签名,然后把认证信息、其签名值及用户证书(来自Usb Key)发给网关。

(b)网关通过CA验证用户证书的有效性,再利用用户证书的公钥验证认证信息签名的有效性,并通过数据库查询验证认证信息的当前时间是否最新时间,若都验证通过,此用户身份认证通过并确定一个新的连接。生成会话密钥ks,并用用户标识和ks填写用户会话密钥表,用用户的公钥y加密ks,并把加密结果Ey(ks)发给代理。

(c)代理通过UsbKey 的用户私钥x解密Ey(ks), 保存会话密钥ks。(U盾中有用户的私钥)

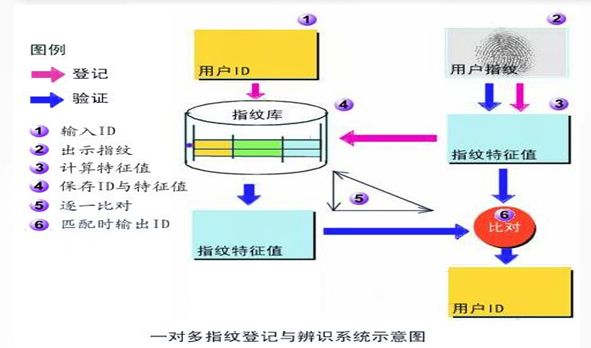

生物特征认证

网络协议的安全性分析

网络协议安全性综述

中间人攻击

截取网关数据,欺骗路由器ARP表

通知路由器一系列错误的内网主机MAC地址并按照一定的频率不断进行使真实的地址信息无法通过更新保存在路由器中,结果路由器的所有数据只能发送给错误的MAC地址,造成正常的计算机无法收到信息

伪造网关

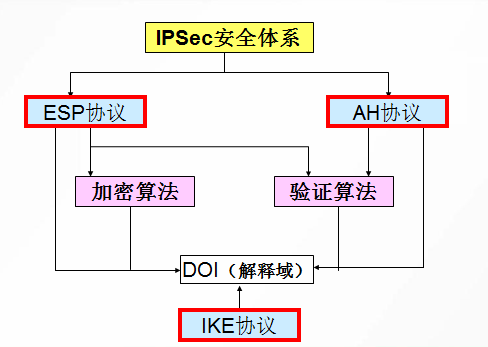

IPsec

SA(安全联盟)

AH协议

ESP协议

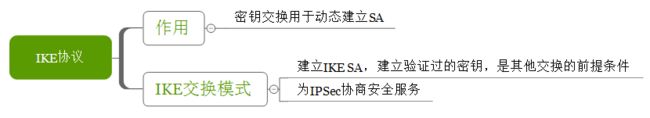

IKE协议简介

SSL协议

通信流量分析

SET协议

(1)在运行SET协议之前,消费者先向发卡银行申请信用卡成为持卡人

(2)持卡人向商家发送订购信息和支付信息。利用双重数字签名技术(接下来说),使得商家获得订购信息,无法得知支付信息,而收单银行得到支付信息,不知订购信息,同时保证订购信息和支付信息的关联性

(3)商家解密和认证订购信息,收单银行解密和认证支付信息。收单银行获得的信息是由支付网关转发的

(4)收单银行向发卡银行查询,确信持卡人是否是该有效信用卡帐号的合法使用者

(5)发卡银行经确认信用卡账号与持卡人一致后,认可并签证该笔交易

(6)收单银行验证商家并签证此交易

(7)商家发送确认订购信息给持卡人,随后向持卡人传送货物和收据

�(8)交易成功后,商家向收单银行请求支付货款

(9)收单银行依据支付信息将货款从发卡银行划给商家

(10)发卡银行定期向持卡人寄去信用卡消费帐单

双重数字签名(商家只知道订购信息,银行只知道支付信息)

�持卡人实现

(1)将订单信息和支付信息,进行Hash函数处理,各自形成消息摘要。

(2)将订单信息和支付信息的消息摘要再用Hash函数处理,形成消息摘要

(3)持卡人用自己的私钥对(2)中的消息摘要加密得DS

(4)把订单信息的原文,DS,支付信息摘要,持卡人的公钥,用商家的公钥加密和会话密钥加密后发给商家

(5)把支付信息的原文,DS,订单信息摘要,持卡人的公钥,用银行的公钥加密和会话密钥加密后发给银行

商家认证过程

(1)商家用私钥打开DE(B),得到会话密钥加密的密文,再用会话密钥解密,得到订单信息,客户的数字签名,支付消息摘要,客户的公钥

(2)商家通过客户的公钥验证MD(BC)

银行认证过程

感想

知识就像果实,每个人都有一颗自己的知识树,如果你能从你的知识树上随时摘下一个与人分享,那就是你的智慧。欢迎大家的评论留言,给我更多写作建议。