CTFHub——Web前置技能——信息泄露

Web前置技能——信息泄露

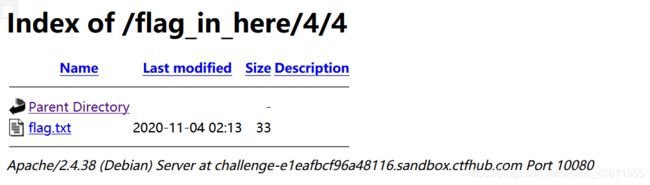

01 目录遍历

打开环境 http://challenge-e1eafbcf96a48116.sandbox.ctfhub.com:10080/

打开后显示flag_in_here从1/到4/遍历(共遍历16次)

打开发现

打开发现

flag:ctfhub{2f852cb240af833196be008a}

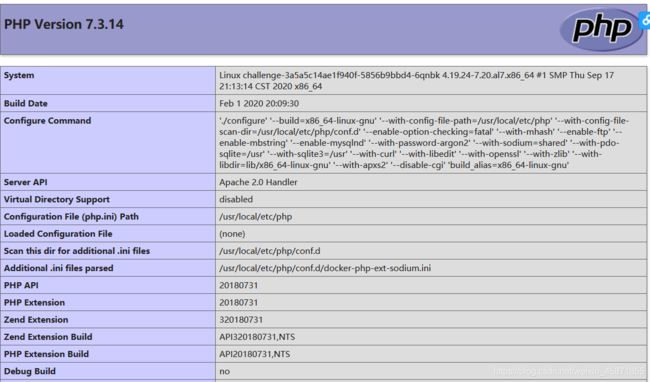

02 phpinfo

打开环境 http://challenge-3a5a5c14ae1f940f.sandbox.ctfhub.com:10080/

是php Version

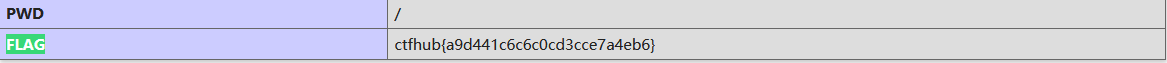

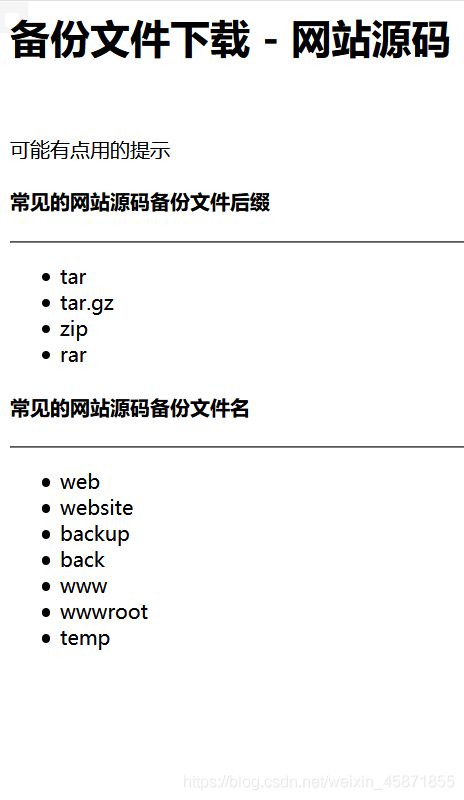

03 备份文件下载

001 网站源码

环境提示:当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

打开环境 http://challenge-6a9b6d454a448939.sandbox.ctfhub.com:10080/

那么我直接找一个扫描目录或者爆破路径的工具,即可扫出这类备份文件

那么我直接找一个扫描目录或者爆破路径的工具,即可扫出这类备份文件

将三个文件全部打开以后,可以得知,index即为我们访问的靶场主页,而50x为nginx错误文件,txt又不是

将三个文件全部打开以后,可以得知,index即为我们访问的靶场主页,而50x为nginx错误文件,txt又不是

因为三个文件是同一网站路径下,我尝试从浏览器中直接访问这个flag文件,于是成功返回flag

002 bak文件

环境提示:当开发人员在线上环境中对源代码进行了备份操作,并且将备份文件放在了 web 目录下,就会引起网站源码泄露。

打开环境 http://challenge-d16eff42dc5002b3.sandbox.ctfhub.com:10080/

出现一句:Flag in index.php source code. (在index.php源代码中标记)

又因为题目是bak文件(备份文件)

直接输出 index.php.bak,得到一个bak文件,用文本编辑器代开

得到一段html代码,里面包含flag

<html>

<head>

<title>CTFHub 备份文件下载 - baktitle>

head>

<body>

body>

html>

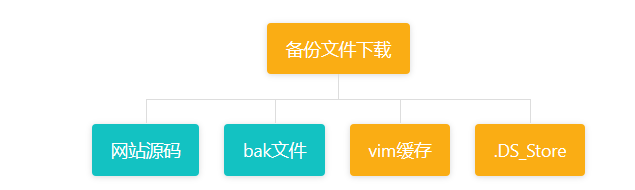

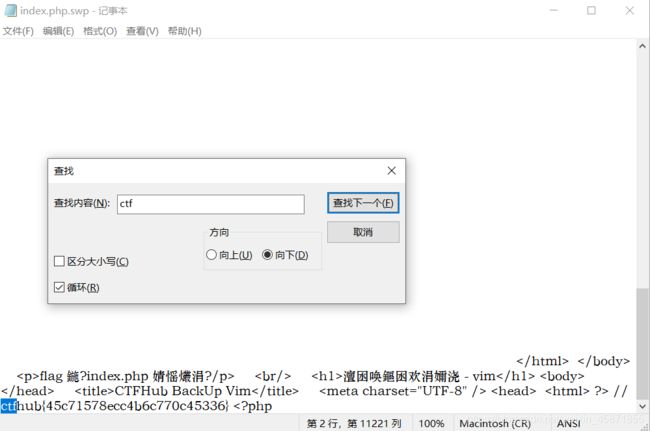

003 vim缓存

打开环境 http://challenge-6c8dca625106a25f.sandbox.ctfhub.com:10080/

在使用vim时会创建临时缓存文件,

关闭vim时缓存文件则会被删除,

当vim异常退出后,因为未处理缓存文件,

导致可以通过缓存文件恢复原始文件内容

以 index.php 为例:第一次产生的交换文件名为 .index.php.swp

再次意外退出后,将会产生名为 .index.php.swo 的交换文件

第三次产生的交换文件则为 .index.php.swn

所以在环境后添加 .index.php.swp

得到一个文件 index.php.swp

方法一:

打开kali机,将文件拖入虚拟机中打开,得到flag:ctfhub{45c71578ecc4b6c770c45336}

方法二:

新建一个文本文档,将它拖拉进去,得到一个txt文件乱码,搜索flag ctf 等,找到flag

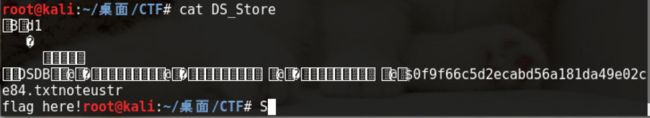

004 .DS_Store

查找.DS_Store文件是用来干嘛的

.DS_Store 文件利用 .DS_Store 是 Mac OS 保存文件夹的自定义属性的隐藏文件。通过.DS_Store可以知道这个目录里面所有文件的清单。

打开环境 http://challenge-1617713203591e19.sandbox.ctfhub.com:10080/

直接在链接后接 .DS_Store

得到 DS_Store文件

方法一:

打开kali机,将文件拖入虚拟机中打开,得到

看到txt文件,将txt文件名复制下来,不复制后面的乱码 0f9f66c5d2ecabd56a181da49e02ce84.txt

方法二:

新建一个文本文档,将它拖拉进去,得到一个txt文件乱码,找到

用网站打开,得到flag