[BUGKU][CTF][MISC][2020] MISC writeup持续更新中

CTF总结

ctf基本操作:https://blog.csdn.net/mafucan/article/details/106886421

zip: https://www.anquanke.com/post/id/86211

找软件推荐网址

1.https://www.52pojie.cn/

2.没有的话百度一下 去找百度云

工具下载:

- stegSolve 隐写分析 需要配置Java环境 http://www.caesum.com

MISC 1 签到题目

步骤:扫码关注

MISC 2 这是一张单纯的图片

关键字: 信息隐藏

步骤:

1.右键,用记事本或者是用.notepad++打开拉到最下面,看到key{you are right}

2.复制下来HTML实体化转换 得出flag

步骤:

1.安装winhex (setup安装在电脑上即可使用)https://www.52pojie.cn/thread-999432-1-1.html

2.修改高度 A4->F4,使图片显示完整

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第2张图片](http://img.e-com-net.com/image/info8/d9e4deeeb29a4e1d947d56997ea20105.jpg)

MISC 4 telent

关键字: winhex winshark

步骤:

4.1 winhex直接打开

4.2 wireshark打开pacp文件 一切都是协议 telnet也不例外 通过telnet与服务器主机进行交互 telnet包可以通过追踪tcp流找到

MISC 5 眼见为实

关键字: word zip

知识点: word文档本质上是个压缩包

步骤:拿到后解压得到docx文档 打开显示内存被占满 无法打开 拖进010etidor瞅瞅是什么牛鬼蛇神 魔数PK开头 猜测是zip文件 将docx后缀改为zip后解压 之后得到一堆文件 全局搜索一些flag

MISC 6 啊哒

关键字: binwalk hex

步骤:

1.1

1.binwalk 查看,是文件包含,该文件包含一个jpg文件和一个zip文件。

2.foremost分离文件,分离出一个jpg和一个zip文件,

3.打开zip文件,有flag.txt文件,解压缩提示需要密码。

4.查看图片详细信息,相机型号为16进制,转字符后得到解压缩密码。

5.打开flag.txt,得到flag。

2.1解压,用hex打开,看到flag.txt,改后缀zip,发现需要解压密码,查看图片详情16进制转字符为密码,解压成功得到一个flag.txt文件

MISC 7 又一张图片,还单纯吗

关键字: binwalk foremost

步骤:

1.binwalk flle.jpg

2.foremost -T file.jpg

MISC 8 猜

步骤:

1.百度识图

2.是刘亦菲liuyifei

MISC 9 宽带信息泄露

关键字: RouterPassView

步骤:

1.使用工具查看 RouterPassView(win)

2.搜索username

MISC 10 隐写2

关键字: binwalk foremost fcrackzip winhex

步骤:

1.binwalk flle.jpg

2.foremost -T file.jpg

3.解压需要密码 根据提示推出和数字有关

fcrackzip 破解zip压缩包密码

fcrackzip -b -l 3-3 -c 1 flag.rar

4.输入密码解压后winhex查看,base64解码

MISC 11

关键字: base64编码转换为图片

知识点:

步骤:

1.winhex打开 发现 data:image/jpg;base64,

2.后缀改为txt,在线base64转图片,扫描二维码得到key

MISC 12 闪得好快

关键字: stegSolve

步骤:1.下载 stegSolve 需要配置Java环境 http://www.caesum.com/handbook/Stegsolve.jar

2.java -jar Stegsolve.jar 打开软件

3.打开gif,Analysis->Frame Browser,逐个扫描

组合得到答案 SYC{F1aSh_so_f4sT}

MISC 13 come_game

关键字: hex

步骤:

1.通关第一关

2.到第二关发现根本过不去 ,发现exe文件下有个save文件 ,用hex打开后将数字“2”改到“5”

3.重新打开 发现FLAG

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第3张图片](http://img.e-com-net.com/image/info8/f06285d411034498b7a2aa6da4ec34af.jpg)

SYC{6E23F259D98DF153}

MISC 14 白哥的鸽子

关键字: hex 栅栏密码

知识点:图片 FFD8开头,FFD9结尾

步骤:

1.末尾有嫌疑 fg2ivyo}l{2s3_o@aw__rcl@

2.https://www.qqxiuzi.cn/bianma/zhalanmima.php

![]()

MISC 15 linux

关键字: linux cat grep

知识点:

1.cat(英文全拼:concatenate)命令用于连接文件并打印到标准输出设备上。

2.Grep 是 Global Regular Expression Print 的缩写,它搜索指定文件的内容,匹配指定的模式,默认情况下输出匹配内容所在的行。注意,grep 只支持匹配而不能替换匹配到的内容。

步骤:

1.解压缩linux.zip,解压缩1.tar.gz,test目录下有一个flag文件。

2.1cat flag,即可见flag。

2.1grep ‘key’ -a flag

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第4张图片](http://img.e-com-net.com/image/info8/861435ee6e5b4321802efec2a2da1ca6.jpg)

MISC 16 富强民主

关键字: 在线编码

步骤:http://www.atoolbox.net/Tool.php?Id=850

MISC 17 cisco 为未解决

关键字: cisco

步骤:

1.文件2.txt内容为AES加密,通过解密可知要改1.txt后缀为pka(思科文件后缀)

2.用思科打开,进到交换机CLI的特权执行模式,密码为flag,用show running-config命令查看配置即可找到flag

MISC 18 隐写3

关键字: hex 修改高度

步骤:

1.大白不完整

2.winhex打开 修改高度

3.出现flag

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第5张图片](http://img.e-com-net.com/image/info8/b26534dee78940b290923d05696d9396.jpg)

MISC 19 做个游戏

关键字: jd-gui

步骤:

1.解压后发现是个jar,无法运行

2.使用jd-gui(需要下载) ,搜索,找到flag后base 64

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第6张图片](http://img.e-com-net.com/image/info8/9da07e8f02094178826030207486dda4.jpg) 3.base64解码 flag{DajiDali_JinwanChiji}

3.base64解码 flag{DajiDali_JinwanChiji}

MISC 20 想蹭网先解开密码

关键字:

crunch https://blog.csdn.net/qq_42025840/article/details/81125584

aircrack-ng

知识点:wireshark查找,发现很多802.11协议,wifi认证的话重点是在WPA的四次握手,也就是eapol协议的包,使用规则过滤

MISC 21 zip伪加密

关键字: zip伪加密

知识点:zip伪加密是在文件头的加密标志位做修改,进而再打开文件时识被别为加密压缩包

一个 ZIP 文件由三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

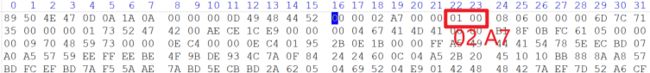

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第10张图片](http://img.e-com-net.com/image/info8/06087c98268f4099b56c2e0f96ea44e9.jpg)

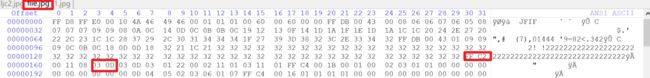

步骤:

1.压缩文件结构

1.1 查看文件,压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

1.2 红色框住的50 4B 是压缩源文件数据区的头文件标记,它对应的红色框柱的 09 00 并不影响加密属性。

1.2 红色框住的50 4B 是压缩源文件数据区的头文件标记,它对应的红色框柱的 09 00 并不影响加密属性。

绿色框住的50 4B 是压缩源文件目录区 ,它对应的绿色框柱的 09 00 影响加密属性,当数字为奇数是为加密,为偶数时不加密。

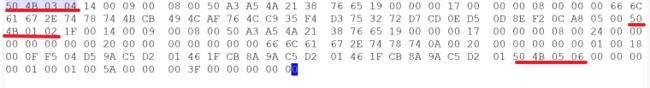

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第11张图片](http://img.e-com-net.com/image/info8/d4d13b4dcb9e43849347f63a53c073a5.jpg)

1.3 更改绿色框中的数字,保存后用压缩软件打开后,即可看到flag

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第12张图片](http://img.e-com-net.com/image/info8/849c758f3af049019eec599c1c0b1925.jpg) flag{Adm1N-B2G-kU-SZIP}

flag{Adm1N-B2G-kU-SZIP}

参考链接:https://www.cnblogs.com/0yst3r-2046/p/11890498.html

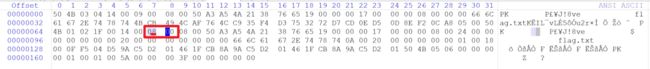

2 ZipCenOp.jar

2.1 下载flag.zip ZipCenOp.jar文件 放置在同一个文件夹

下载地址:https://pan.baidu.com/s/1GHcUYA36X9reZL7rcmWNfA 提取码:ugyn

2.2 java -jar ZipCenOp.jar r flag.zip ,运行后均能不需要输入密码就能打开文件

正常

我的

我的

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第13张图片](http://img.e-com-net.com/image/info8/737170642ce840d69dcf2849a9001012.jpg) 参考链接:https://www.pianshen.com/article/3780175978/

参考链接:https://www.pianshen.com/article/3780175978/

MISC 22 linux2

关键字: grep strings

知识点:grep的基本用法

https://blog.csdn.net/successdm/article/details/90145432?utm_medium=distribute.pc_relevant.none-task-blog-baidujs_title-2&spm=1001.2101.3001.4242

步骤:

1.1 实验环境 Kali

strings brave |grep ‘key’ -i

-i不区分大小写

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第14张图片](http://img.e-com-net.com/image/info8/bb761adc2f504654acde849339d7239f.jpg) 1.2 实验环境 windows

1.2 实验环境 windows

nodepad++ 直接打开 搜索KEY

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第15张图片](http://img.e-com-net.com/image/info8/d65191bc8e1249e18968b29735745688.jpg)

MISC 23 细心的大象

关键字: binwalk foremost

知识点:dd命令

https://www.cnblogs.com/ginvip/p/6370836.html

步骤: windows+ kali

1.图片按照以往经验 binwalk查看

2.用dd命令 或 用foremost分解出来得到一个大象的图片及一个压缩包(有密码)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第16张图片](http://img.e-com-net.com/image/info8/1452b5eee64d4a6489dd1d6839491e89.jpg)

3.查看大象图片的详情,有个备注(经过base64加密的,先解码得到那个压缩包的密码)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第17张图片](http://img.e-com-net.com/image/info8/7ee1221e36e54a128fa1aeb5dd708aa4.jpg)

4.解压之后得到一张图片,用winhex打开,修改宽和高的值一样,然后保存。再打开图片即可在图片上看到flag.

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第18张图片](http://img.e-com-net.com/image/info8/06f5af38295d493b8dd8e628b2bcd6f0.jpg)

BUGKU{a1e5aSA}

MISC 24 爆照

关键字: binwalk foremost

知识点:

步骤:windows+kali

1.binwalk分析原文件 ,foremost分离,解压后发现多个文件

2.在win下不知道是什么文件 但是在linux下系统会自动辨别 所以我们复制到kali里面

3.binwalk逐个分析文件 发现前三个有修改的痕迹,88,888,8888

88

MISC 25 猫片

关键字:LSB BGR ntfstreamsedtior StegSolve

知识点:

1.chr() 用一个范围在 range(256)内的(就是0~255)整数作参数,返回一个对应的字符。

2.ord() 函数是 chr() 函数(对于8位的ASCII字符串)或 unichr() 函数(对于Unicode对象)的配对函数,它以一个字符(长度为1的字符串)作为参数,返回对应的 ASCII 数值,或者 Unicode 数值,如果所给的 Unicode 字符超出了你的 Python 定义范围,则会引发一个 TypeError 的异常

3. uncompyle反编译pyc

pip install uncompyle

uncompyle6 文件名

步骤:windows+java+python

1.hint:LSB BGR 想到信息隐藏 ,使用StegSolve提取

Alpha为什么不勾,因为是透明度,如果改为0就变成全透明,图片就什么也看不见,RGB是全为0 ,让它避免有其他颜色亮度的干扰 ,如果RGB任意一个改为不为0,那么这张图片的代码就会出现错误,导致他不是一个图片文件。

当我们改好的时候 可以看见是一个png文件

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第21张图片](http://img.e-com-net.com/image/info8/2940f91de75144db84c42777a9af6b8b.jpg)

2.打不开图片。winhex打开,选中后右键删除头fffe,保存,发现需要修改高度,发现是一个二维码,扫描是一个百度云链接

![]()

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第22张图片](http://img.e-com-net.com/image/info8/33e5a06564a44421981be8eea4fa9672.png)

3.NTFS提示要用ntfstreamsedtior 一定要用winrar并且用ntsf 导出pyc文件

ntfstreamsedtior下载链接:https://bbs.kafan.cn/thread-460084-1-1.html

winrar下载链接:https://www.52pojie.cn/

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第23张图片](http://img.e-com-net.com/image/info8/41154366c0394505990ed724ba540caf.jpg) 4.pyc编译成py

4.pyc编译成py

4.1 uncompyle

![]()

![]() 4.2在线

4.2在线

https://tool.lu/pyc/

import base64

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s))

return ciphertext[::-1]

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

5.根据加密过程写脚本并运行得到flag

def decode():

ciphertext = [

'96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']

ciphertext.reverse()

flag = ''

for i in range(len(ciphertext)):

if i % 2 == 0:

s = int(ciphertext[i]) - 10

else:

s = int(ciphertext[i]) + 10

s=chr(i^s)

flag += s

return flag

def main():

flag = decode()

print(flag)

if __name__ == '__main__':

main()

5.1在线运行

https://c.runoob.com/compile/6

5.2

![]() 参考链接:https://www.cnblogs.com/Paranoid-4/p/9502196.html

参考链接:https://www.cnblogs.com/Paranoid-4/p/9502196.html

MISC 26 多彩 超出能力范围

关键字: YSL

步骤:

参考链接:https://blog.csdn.net/carlzj/article/details/82753478

参考链接:https://www.secpulse.com/archives/69465.html

MISC 27 旋转跳跃

关键字: MP3stego

下载地址:https://www.cnblogs.com/yangchas/p/7739874.html

步骤1.下载 MP3stego

2.Decode.exe -X -P syclovergeek sycgeek-mp3.mp3

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第24张图片](http://img.e-com-net.com/image/info8/cb96a9da55304afb8ba94aa0ee0d37ac.jpg)

MISC 28 普通的二维码

关键字: winhex 八进制转字符串

步骤:

1.winhex打开 拉到尽头

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第25张图片](http://img.e-com-net.com/image/info8/341ac7b155ed4be4b076b21c94d9869f.png)

2.八进制转字符串

f = open('flag.txt')

temp = []

while True:

k = f.read(3)

if k:

temp.append(k)

else:

break

f.close()

for i in temp:

num = '0o' + i

num = int(num, base=0)

num = chr(num)

print(num, end='')

MISC 29 乌云的邀请码

关键字: StegSolve 隐写

步骤:windows

1.打开 StegSolve java -jar Stegsolve.jar

2.提取图片里面的信息

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第26张图片](http://img.e-com-net.com/image/info8/1a445cc21ed84b97b9f1ccd2cb686339.jpg)

MISC 30 神秘的文件

关键字: 明文攻击 ARCHPR

知识点:

步骤:windows+Kali

1.压缩包和png图片,压缩包是加密的,并且那个图片存在于压缩包,于是将logo.png使用winRAR加密成zip,然后对比他们的CRC32,发现一模一样!考点就是明文攻击。

明文攻击(不懂的参考http://www.cnblogs.com/ECJTUACM-873284962/p/9387711.html)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第27张图片](http://img.e-com-net.com/image/info8/8f2fe2e906ab4a04acc2d7e79ec5e9f4.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第28张图片](http://img.e-com-net.com/image/info8/98aabb4ce02245e9940675bfae7d5a79.jpg) 2.binwalk查看,foremos分离后,找到flag.txt,打开得到一串base64,解码,ok,得到flag

2.binwalk查看,foremos分离后,找到flag.txt,打开得到一串base64,解码,ok,得到flag

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第29张图片](http://img.e-com-net.com/image/info8/5b1f607115f24602bbcb410a467398e0.jpg)

MISC 论剑

关键字: winhex binwalk

知识点:

1.base64,base32,base16

快速判断方法:大写小写都有是base64,只有大写是base32,只有大写且最大只到F是base16

2.常见的文件头

7z

文件头标识:37 7A BC AF 27 1C

JPEG/JPG

文件头标识: ff, d8 (SOI) (JPEG 文件标识)

文件结束标识: ff, d9 (EOI)

PNG

文件头标识:89 50 4E 47 0D 0A 1A 0A

GIF

文件头标识:47 49 46 38 39(37) 61 GIF89(7)a

BMP

文件头标识:42 4D--- BM

HTML (html)

文件头标识:68746D6C3E

ZIP Archive (zip)

文件头标识:504B0304 PK

RAR Archive (rar)

文件头标识:52617221

3.jpeg格式详解https://blog.csdn.net/yun_hen/article/details/78135122

步骤:win+kali

1.winhex到中部发现一串二进制 进行进制转换 ,发现类似7z文件头37 7A BC AF,修改保存

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第30张图片](http://img.e-com-net.com/image/info8/fc84028409174c549d15354a15d48a8b.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第31张图片](http://img.e-com-net.com/image/info8/769a4b0683a7418f8f6f04b7fffd41e6.jpg) 2.foremost无法分离出7z,用dd分离

2.foremost无法分离出7z,用dd分离

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第32张图片](http://img.e-com-net.com/image/info8/55628bd592cd4b55b76dc7bcf6c91d17.jpg)

4.修改高 原图片和密码解压缩出来的

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第35张图片](http://img.e-com-net.com/image/info8/b4c60e1008e34698be6b6461324c41f5.jpg)

666C61677B6D795F6E616D655F482121487D

5.base16解密

flag{my_name_H!!H}

快速判断方法:大写小写都有是base64,只有大写是base32,只有大写且最大只到F是base16

MISC Photo自我修养

关键字:

知识点:

步骤:

MISC 成果狗成果狗

关键字:

知识点:

步骤:

MISC 图穷匕见

关键字: winhex gnuplot

知识点:jpg的文件尾FF D9

步骤:

1.winhex查看,jpg的文件尾FF D9,将之后的数据保存到txt中,使用的是notepad++中的插件Converter进行解码

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第36张图片](http://img.e-com-net.com/image/info8/850764a2eceb4e92b60017e4b3060abc.jpg)

2.去除"()," 匹配gnuplot格式

2.1 直接replace

2.2 python脚本

with open('paintpaintpaint.txt','r') as file:

fw = open('f1.txt','w')

while 1:

lines = file.readlines()

if not lines:

break

for line in lines:

fw.write(line.replace('(','').replace(')','').replace(',',' '))

file.close

fw.close

![]() 3.安装gnuplot 使用gnuplot,扫码得到flag

3.安装gnuplot 使用gnuplot,扫码得到flag

sudo apt-get install gnuplot

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第37张图片](http://img.e-com-net.com/image/info8/9bc7a0f52d5f407d933a8dd05c52a3c6.jpg)

MISC convert

关键字: convert

知识点:

步骤:win anaconda

1.脚本2进制分组转换成16进制

#1

f1 = open('1.txt','r')

fw = open('2.txt','w')

fw.write(hex(int(str(f1.read()),2)))

f1.close()

fw.close()

#2

f1=open('1.txt','r')

#二进制转10进制

oct1=int(f1.read(),2)

#十进制转16进制

hex1=hex(oct1)

#将十六进制文件写入文件

f2=open('out.txt','w')

f2.write(hex1)

#关闭文件

f1.close()

f2.close()

2.转成16进制之后,删除开头的0x,然后在进行十六进制转ASCII码操作(可以直接用notepad++的插件)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第38张图片](http://img.e-com-net.com/image/info8/b3c51666b11345bbbbb14f5557d9b9a0.jpg) 3.转成ASCII码之后,看到开头Rar!,很明显的rar文件头,修改文件后缀为.rar

3.转成ASCII码之后,看到开头Rar!,很明显的rar文件头,修改文件后缀为.rar

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第39张图片](http://img.e-com-net.com/image/info8/b8189ec0a2d740a4beafa2a16cce8421.png) 4.解压后得到图片key.jpg,属性查看

4.解压后得到图片key.jpg,属性查看

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第40张图片](http://img.e-com-net.com/image/info8/3e9f0d48daca49f58533bf8822fb85e6.jpg)

MISC 听首音乐

关键字: audacity 摩斯密码

步骤:

1.下载,解析

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第41张图片](http://img.e-com-net.com/image/info8/b1150baf18ae4c95b12b15e850416052.jpg)

2.认定为摩斯密码:… -… -.-. ----. …— … -… …- ----. -.-. -… ----- .---- —… —… …-. … …— . -… .---- --… -… --… ----- ----. …— ----. .---- ----. .---- -.-.

在线转换一下就是5BC925649CB0188F52E617D70929191C

MISC 好多数值

关键字: PIL RGB

步骤:

1.看到的第一反映就是RGB值,需要通过这些值来重构图片,但是仅有像素的RGB值是不行的,我们还必须要知道此图像的尺寸,即每行每列各有多少像素

粗略的研究一下这些数据就能够发现,在其中的某一段呈现出有规律型的变化

计算出行列 3219-3098+1=122 61366/122=502

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第42张图片](http://img.e-com-net.com/image/info8/4e4ff06fcd3043c98b463a94817ecffd.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第43张图片](http://img.e-com-net.com/image/info8/dd49707f0445407f80560c272bb4fbb4.png)

2.重构图片,可使用python中的PIL中的Image库(不要命名为PIL.py,否则cannot import name ‘Image’ from ‘PIL’)

from PIL import Image

x = 502

y = 122

c = Image.new("RGB",(x,y))

file_object = open('1.txt', 'r')

for i in range(0,x):

for j in range(0,y):

text = file_object.readline()

textarr = text.split(',')

print(textarr)

c.putpixel([i,j],(int(textarr[0]),int(textarr[1]),int(textarr[2])))

c.show()

MISC 很普通的数独

关键字: 二维码

知识点:常见二维码 除了右下角 其他角都有框框

步骤:

1.解压观察,换位置调整,第21张换到第1张的位置,第1张换到第5张的位置,第五章换到第21张的位置,还原,脚本还原二维码

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第44张图片](http://img.e-com-net.com/image/info8/0c2a4d0fda2d453a91fff03ee6fdd060.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第45张图片](http://img.e-com-net.com/image/info8/a30788d7f45e47059993fdf0ca5459f0.jpg)

111111101010101000101000001111110000101111111

100000101100111101010011101100011001001000001

101110101110011111010011111101000101001011101

101110101101100010001010000011110001101011101

101110100011100100001111101111111011101011101

100000101100100000011000100001110100001000001

111111101010101010101010101010101011101111111

000000000011001101001000110100110011100000000

110011100100100001111111100100101000000101111

101001001011111111101110101011110101101001100

100000111100100100000110001101001101010001010

001100010011010001010011000100000010110010000

010110101010001111110100011101001110101101111

100011000100011100111011101101100101101110001

001100110100000000010010000111100101101011010

101000001011010111110011011111101001110100011

110111110111011001101100010100001110000100000

110101000010101000011101101101110101101001100

010011111110001011111010001000011011101101100

011001011001010101100011110101001100001010010

010111111111101011111111101101101111111111100

011110001100000100001000101000100100100011110

111110101110011100111010110100110100101010010

110010001011101011101000111100000011100010000

101011111011100111101111111100001010111110010

110100011000111000100111101101111101000100010

111101111110001001000011010110001111110111110

011001010101000110010100010001000101101010001

011101110101101101100100001101101000111101001

110110001001101100010101101111110100101100110

000011100111000000000100001010101111100010010

111010010011110011101110010100001011111010010

101001100010111111110100000100001010101010100

000010011001001101110101001111100101111101101

000010111101110001101011000001000101110100110

011110011010100010100000011011000001110010000

100110100100001101111111101100101110111110011

000000001111110101101000101011100100100011010

111111100011111011011010101101110011101011110

100000101110101101101000111110010001100010001

101110101011100001111111101101001000111111011

101110100110111101101000001001101100011101101

101110100000011101100001101010110010010010001

100000101011001011111011001011000011010110000

111111101010101001111011110101101110000101101

from PIL import Image

x = 45

y = 45

im = Image.new('RGB', (x, y))

white = (255, 255, 255)

black = (0, 0, 0)

with open('数独.txt') as f:

for i in range(x):

ff = f.readline()

for j in range(y):

if ff[j] == '1':

im.putpixel((i, j), black)

else:

im.putpixel((i, j), white)

im.save("数独.jpg")

2.不断base64

得到二维码,扫描得到Vm0xd1NtUXlWa1pPVldoVFlUSlNjRlJVVGtOamJGWnlWMjFHVlUxV1ZqTldNakZIWVcxS1IxTnNhRmhoTVZweVdWUkdXbVZHWkhOWGJGcHBWa1paZWxaclpEUmhNVXBYVW14V2FHVnFRVGs9

base64解密一次

Vm1wSmQyVkZOVWhTYTJScFRUTkNjbFZyV21GVU1WVjNWMjFHYW1KR1NsaFhhMVpyWVRGWmVGZHNXbFppVkZZelZrZDRhMUpXUmxWaGVqQTk=

base64解密两次

VmpJd2VFNUhSa2RpTTNCclVrWmFUMVV3V21GamJGSlhXa1ZrYTFZeFdsWlZiVFYzVkd4a1JWRlVhejA9

base64解密三次

VjIweE5HRkdiM3BrUkZaT1UwWmFjbFJXWkVka1YxWlZVbTV3VGxkRVFUaz0=

base64解密四次

V20xNGFGb3pkRFZOU0ZaclRWZEdkV1ZVUm5wTldEQTk=

base64解密五次

Wm14aFozdDVNSFZrTVdGdWVURnpNWDA9

base64解密六次

ZmxhZ3t5MHVkMWFueTFzMX0=

base64解密七次

flag{y0ud1any1s1}

MISC color

关键字: stegsolve hex

步骤:

1.组合起来 Make Me Tall

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第46张图片](http://img.e-com-net.com/image/info8/c64f4ade7a8a4c0ea431da0d37b89fe4.jpg)

2.发现提交不了,hex修改高度

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第47张图片](http://img.e-com-net.com/image/info8/5f868917c24349fabd3f66a7b72471b2.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第48张图片](http://img.e-com-net.com/image/info8/43e6942f506c4af58a1364e83eb1509e.jpg) 3.最后一行 白0 黑1 转化

3.最后一行 白0 黑1 转化

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第49张图片](http://img.e-com-net.com/image/info8/6396772905004e2aa15a6eb5fe54fc8f.jpg)

c1 = '11111111010111101111'

c2 = '11111011111110111111'

c3 = '00001100101010110001'

c4 = '01001010010000001101'

c5 = '11010011011101010111'

c6 = '10011011011010110110'

c7 = '00111001101101111101'

flag = ''

for i in range(0,20):

c = c1[i]+c2[i]+c3[i]+c4[i]+c5[i]+c6[i]+c7[i]

flag += chr(int(c,2))

print flag

参考链接:https://blog.csdn.net/qq_42777804/article/details/98974287

MISC 怀疑人生

关键字: archpr foremost psytec QR code editor

知识点:

步骤:

1.ctf1 ,使用archpr字典或暴力破解 密码是password,解压后base64,[ascii转unicode],(http://www.jsons.cn/unicode),得到flag{hacker

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第50张图片](http://img.e-com-net.com/image/info8/1bcc37de333d4ce28d23981704653b5d.jpg)

2.foremost解压,ook编码,base58转码,得到 misc

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第51张图片](http://img.e-com-net.com/image/info8/091bf879328f449fafafee08cf61d42c.jpg)

3.psytec QR code editor二维码识别 得到12580}

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第52张图片](http://img.e-com-net.com/image/info8/a5ef052e136c47c3952f76e8609a2e44.png) flag{hackermisc12580}

flag{hackermisc12580}

MISC 红绿灯

关键字: Stegsolve PIL

步骤

1.Stegsolve分析发现一共有1168帧图片

.![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第53张图片](http://img.e-com-net.com/image/info8/2aa1097a16fb454dbdf6bfa371d3ecb7.png)

2.一帧一帧查看发现多数是红色和绿色,偶尔有黄色且(每8个红绿后跟一个黄),可以推测红色和绿色对应二进制0和1,黄色作为分隔,这样第一个黄灯之前数值为01100110或10011001,而01100110二进制转成ascii对应字符就是‘f’,依次可以验证前四个字符为flag

其中有红色,绿色,还有少部分的黄色,相对应的应该对应1、0、空格,再转换成字符串即可,脚本如下。

用画图定位到红绿灯所在坐标(是一个区域,随便取一个判断颜色值来确定该帧是红灯还是绿灯),红灯为(115,55),绿灯为(115,150),输出该坐标下的颜色值发现为红灯是颜色值是251,为绿灯时颜色值是186

from PIL import Image

im = Image.open("1.gif")

binstr = ""

flag = ""

for i in range(2,1168,2):

im.seek(i)

tmp1 = im.getpixel((115,55))

tmp2 = im.getpixel((115,150))

if(tmp1 == 251):

binstr += '1'

elif(tmp2 == 186):

binstr += '0'

else:

binstr += ' '

#print(binstr)

for i in range(0,len(binstr) - 1,9):

flag += chr(int(('0b' + binstr[i:i+7]),2))

print(flag)

flag{Pl34s3_p4y_4tt3nt10n_t0_tr4ff1c_s4f3ty_wh3n_y0u_4r3_0uts1d3}

MISC 不简单的压缩

关键字: Flash Decompiler winhex foremost 暴力破解 字典爆破

步骤:

1.winhex观察 发现有两个PK头,foremost分离

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第54张图片](http://img.e-com-net.com/image/info8/a81d04db347f46e0b942fef742323816.jpg)

archpr自带字典破解小压缩包 ,得到txt文档,翻译

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第55张图片](http://img.e-com-net.com/image/info8/c18f59f34bb645acaa0a26d5fea73414.jpg)

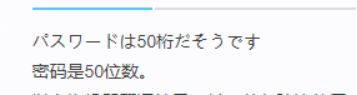

2.密码是50位,应该就是同样的字符了,50个而已,不然的话基本上是无解的,先生成了一个字母数字的字典,txt文档改后缀dic,字典破解

s = "0123456789abcdefghjiklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ"

with open('1.txt','w') as f:

for i in range(62):

str = ""

for j in range(50):

str += s[i]

f.write(str + '\n')

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第56张图片](http://img.e-com-net.com/image/info8/340baa3cd80a47d08062dc49987ec83c.jpg) 3.JPEXS Free Flash Decompiler下载地址:链接:http://pan.baidu.com/s/1jHOxB2Q 密码:nda5

3.JPEXS Free Flash Decompiler下载地址:链接:http://pan.baidu.com/s/1jHOxB2Q 密码:nda5

JPEXS Free Flash Decompiler反编译flash文件 在171中找到base64,解码

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第57张图片](http://img.e-com-net.com/image/info8/99c546bb3fd94d1eb6f41a2abd803583.jpg) flag{jpexs7reeflash}

flag{jpexs7reeflash}

MISC 一枝独秀

关键字: stegSolve winhex ARCHRP jphs

知识点:

步骤:

1.winhex查看png 发现PK头 改后缀zip

2.需要密码,ARCHRP字典爆破 解压后发现81张大小不一 查看属性

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第58张图片](http://img.e-com-net.com/image/info8/cfa1c3942f09411b87909241340089dc.png)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第59张图片](http://img.e-com-net.com/image/info8/1f779b1d03764803b4fbf2668462ae99.jpg) 3.stegSolve查看 有东西 jphs05提取 填入flowers作为密码,提取后winhex打开,发现PK头,改后缀,解压txt文档,佛说,根据hint进行栅栏解密,base64解密

3.stegSolve查看 有东西 jphs05提取 填入flowers作为密码,提取后winhex打开,发现PK头,改后缀,解压txt文档,佛说,根据hint进行栅栏解密,base64解密

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第60张图片](http://img.e-com-net.com/image/info8/bf6be68f4c4b48f2893abdecacfc27fe.jpg) http://www.keyfc.net/bbs/tools/tudoucode.aspx

http://www.keyfc.net/bbs/tools/tudoucode.aspx

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第61张图片](http://img.e-com-net.com/image/info8/4915c50e934c4acab3b1bd8246fb40e0.jpg)

MISC 妹子的陌陌

关键字: forewalk

步骤:

1.foremost分解出一个压缩包,但是解压需要密码,图片上写到:喜欢我吗.

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第63张图片](http://img.e-com-net.com/image/info8/f5cff2ea9b7e49638a82993042ee32a3.jpg) 2.文本内容 莫斯密码解密 ,输入网址,二维码(黑白相反或者反色处理)微信扫码 orQR_Research有自动纠错功能(本人无法使用,打开后点击任务栏在切换大小写 )

2.文本内容 莫斯密码解密 ,输入网址,二维码(黑白相反或者反色处理)微信扫码 orQR_Research有自动纠错功能(本人无法使用,打开后点击任务栏在切换大小写 )

摩斯电码解密结果:http://encode.chahuo.com/

是一个解密网站。

下面的是AES解密,U2FsdGVkX18tl8Yi7FaGiv6jK1SBxKD30eYb52onYe0=是密文,@#@#¥%……¥¥%%……&¥是秘钥,拿去解密得到momoj2j.png,访问http://c.bugku.com/momoj2j.png,得到一个二维码:

嘟嘟嘟嘟

士兵:报告首长!已截获纳粹的加密电报!

首长:拿来看看

电报内容:

..../-/-/.--./---.../-..-./-..-././-./-.-./---/-.././.-.-.-/-.-./..../.-/..../..-/---/.-.-.-/-.-./---/--/-..-.

首长:我操你在逗我吗?你确定是他们纳粹发的吗?

士兵:难道我弄错了?哦。。。等等是这一条

内容:http://c.bugku.com/U2FsdGVkX18tl8Yi7FaGiv6jK1SBxKD30eYb52onYe0=

AES Key:@#@#¥%……¥¥%%……&¥

士兵:二维码真的扫不出来吗??肯定可以扫出来

MISC 好多压缩包

知识点:hex base64 crc32

步骤:

1.zip爆破伪加密未果,CRC32爆破脚本(运行时间超级长)

import zipfile

import string

import binascii

def CrackCrc(crc):

for i in dic: #迭代的不是值而是键(key)

for j in dic:

for k in dic:

for h in dic:

s = i + j + k + h

if crc == (binascii.crc32(s.encode())):

f.write(s)

return

def CrackZip():

for i in range(0,68):

file = 'out'+str(i)+'.zip'

crc = zipfile.ZipFile(file,'r').getinfo('data.txt').CRC

CrackCrc(crc)

dic = string.ascii_letters + string.digits + '+/='

f = open('out.txt','w')

CrackZip()

print("CRC32碰撞完成")

f.close

2.得到的是base64编码之后的字符,使用base64解码,将解码结果复制到记事本,使用全局替换\x

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第65张图片](http://img.e-com-net.com/image/info8/20d4243b2ba0495a832362d9d3f029aa.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第66张图片](http://img.e-com-net.com/image/info8/a9a40fc9a31e44f7abeb2d8ea78da41c.jpg)

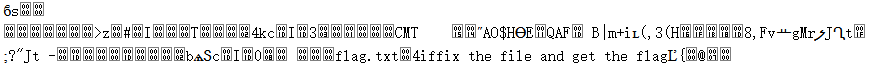

3.根据flag.txt可以知道这是个压缩包,而且需要我们修复文件才能得到flag,将base64解码之后的文件复制到winhex中,发现有rar文件的文件尾C4 3D 7B 00 40 07 00,还存在一个名为CMT的文件,即"注释"

先保存为rar文件,然后使用UE打开,插入十六进制,补上rar的文件头52 61 72 21 1A 07 00,然后保存,打开压缩包得到flag

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第67张图片](http://img.e-com-net.com/image/info8/89d16a522e13473e8eb03e9497cd60ce.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第68张图片](http://img.e-com-net.com/image/info8/8720ed350b0c43748a791190befe371b.jpg) flag{nev3r_enc0de_t00_sm4ll_fil3_w1th_zip}

flag{nev3r_enc0de_t00_sm4ll_fil3_w1th_zip}

MISC

关键字:

知识点:

步骤:

杂七杂八:

1.Burpsuite Fiddler Wireshark简单对比

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第69张图片](http://img.e-com-net.com/image/info8/dfc756f14c574603aef1d5b5c3b41f8b.png) 2.grep的基本用法

2.grep的基本用法

https://blog.csdn.net/successdm/article/details/90145432?utm_medium=distribute.pc_relevant.none-task-blog-baidujs_title-2&spm=1001.2101.3001.4242

3.CTF密码学常见加解密总结

https://blog.csdn.net/qq_40836553/article/details/79383488

https://blog.csdn.net/qq_40837276/article/details/83080460?utm_medium=distribute.pc_relevant.none-task-blog-baidujs_title-2&spm=1001.2101.3001.4242

4.破解ZIP加密文件

https://www.cnblogs.com/ECJTUACM-873284962/p/9387711.html

5.常见的文件头尾

https://blog.csdn.net/qq_29277155/article/details/98060616

7z

文件头标识:37 7A BC AF 27 1C

JPEG/JPG

文件头标识: ff, d8 (SOI) (JPEG 文件标识)

文件结束标识: ff, d9 (EOI)

PNG

文件头标识:89 50 4E 47 0D 0A 1A 0A

GIF

文件头标识:47 49 46 38 39(37) 61 GIF89(7)a

BMP

文件头标识:42 4D--- BM

HTML (html)

文件头标识:68746D6C3E

ZIP Archive (zip)

文件头标识:504B0304 PK

RAR Archive (rar)

文件头标识:52617221

JPEG (jpg),文件头:FFD8FFE0

PNG (png),文件头:89504E47

GIF (gif),文件头:474946383961

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

Wave (wav),文件头:57415645

AVI (avi),文件头:41564920

Real Audio (ram),文件头:2E7261FD

Real Media (rm),文件头:2E524D46

MPEG (mpg),文件头:000001BA

MPEG (mpg),文件头:000001B3

7z文件头:37 7A BC AF 27 1C

6.jpeg格式详解

https://blog.csdn.net/yun_hen/article/details/78135122

参考链接:https://www.cnblogs.com/cat47/p/11432475.html

参考链接:https://blog.csdn.net/qq_39629343/article/details/80611614

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第1张图片](http://img.e-com-net.com/image/info8/181159834dee4461b3b936bd0a353d0a.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第7张图片](http://img.e-com-net.com/image/info8/4a14435e626c4caf941d3b0a97007f6b.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第8张图片](http://img.e-com-net.com/image/info8/8b1183e6899f4a5a81ca7716fda8b4fb.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第9张图片](http://img.e-com-net.com/image/info8/76d36715e9ea496db575b09497e915ee.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第19张图片](http://img.e-com-net.com/image/info8/490bc49da1314b0f8f2ee5fbf9ab9289.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第20张图片](http://img.e-com-net.com/image/info8/ddf420bc4dc84a0e88b0c2050f384004.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第33张图片](http://img.e-com-net.com/image/info8/97bb7d9685da47d2b645927628cafae1.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第34张图片](http://img.e-com-net.com/image/info8/cfa18feb32f84459aa0e05377dcf4304.jpg)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第62张图片](http://img.e-com-net.com/image/info8/1232f1a5cb6a4b599dce1e3ea8608276.png)

![[BUGKU][CTF][MISC][2020] MISC writeup持续更新中_第64张图片](http://img.e-com-net.com/image/info8/e4ac17f0dd264481bf72f8cd140b2bec.jpg)