Linux基本系统安全及应用!

系统安全

- 一、账号安全控制

-

-

-

- 锁定用户

- 设置底层权限

- 密码安全控制

- 命令历史

- 限制root只在安全终端登录

-

-

- 二、用户的切换及提升权限

-

-

-

- 用户的切换

- 提升权限sudo命令

-

-

- 三、PAM安全认证

-

-

-

- PAM概述

- PAM的认证构成

-

-

- 四、更改远程登录服务ssh

- 五、网络扫描NMAP

一、账号安全控制

锁定用户

passwd -l 用户名 :将用户锁定

passwd -S 用户名 :查看用户当前的状态

passwd -u 用户名 :解锁用户

usermod -L 用户名 :锁定用户

usermod -U 用户名 :解锁用户

设置底层权限

chattr +i :给文件加锁变为仅可读,对root也有效

chattr -i :解锁

chattr +a :给文件设置只能追加(>>)数据不能删除和修改的权限

chattr -a :解锁

lsattr :查看所有设置了底层权限的文件

密码安全控制

chage -l 用户名 :查看用户密码信息

chage -d 0 用户名 :指定下次登录立即更改密码

chage -M 参数 用户名 :设置最大修改密码时间

命令历史

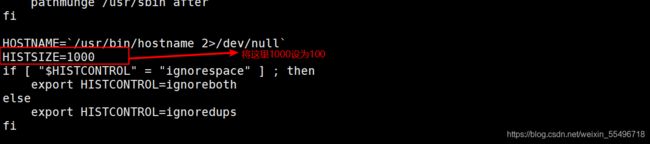

Linux中命令历史提供了极大的便利,同时也带来一定的风险,如果被窃取用户的命令历史文件,就会知道该用户的命令操作过程,在bash终端环境中默认能有1000条命令历史

vim /etc/profile :编辑命令历史条件,如设置其最多只能记录100命令

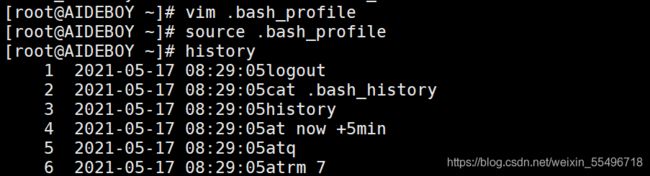

export HISTTIMEFORMAT="%F %T" //在/root/.bash_profile下添加这

命令然后保存退出,再用history查看历史命令就可以看到时间

~/.bash_logout :用户登出时会启动该文件内的命令

[root@AIDEBOY ~]# vim ~/.bash_logout

history -c

clear 设置用户登出时自动清空历史命令

限制root只在安全终端登录

vim /etc/securetty :编辑安全终端配置,若要禁止root登录指定终端,只

要在文件中删除或注释该终端的行即可

touch /etc/nologin :创建这个文件即可禁止普通用户登录,服务器维护或调

试时可临时使用,删除该文件即可恢复

二、用户的切换及提升权限

用户的切换

su - 用户名 :切换用户,用root切换时不需要密码,

su :切换到root

[whd@AIDEBOY ~]$ su

密码:

[root@AIDEBOY whd]# su - whd

上一次登录:日 5月 16 11:24:37

[whd@AIDEBOY ~]$

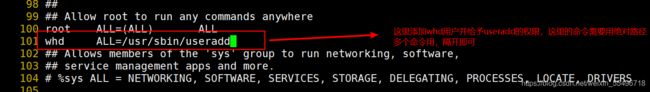

提升权限sudo命令

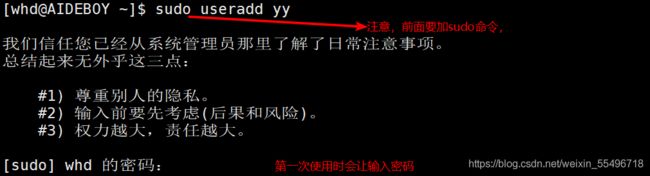

[whd@AIDEBOY ~]$ sudo 命令 :不用登录root,可执行root的命令权限,需要在配置文件中设置

/etc/sudoers :sudo命令的配置文件

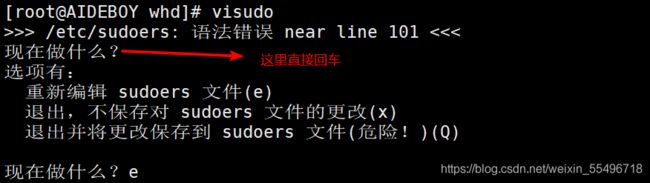

visudo :编辑sudo命令的配置文件,

sudo -l :用户查看自己的sudo权限

先visudo编辑配置文件,配置完要强制保存退出

在命令的前面加!表示限制该用户使用该命令,注意最好不要用vim来直接编辑文件,因为不会提醒编辑时的错误,而visudo可以

[whd@AIDEBOY ~]$ sudo -l

匹配 %2$s 上 %1$s 的默认条目:

!visiblepw, always_set_home, match_group_by_gid, always_query_group_plugin, env_reset, env_keep="COLORS DISPLAY HOSTNAME HISTSIZE

KDEDIR LS_COLORS", env_keep+="MAIL PS1 PS2 QTDIR USERNAME LANG LC_ADDRESS LC_CTYPE", env_keep+="LC_COLLATE LC_IDENTIFICATION

LC_MEASUREMENT LC_MESSAGES", env_keep+="LC_MONETARY LC_NAME LC_NUMERIC LC_PAPER LC_TELEPHONE", env_keep+="LC_TIME LC_ALL LANGUAGE

LINGUAS _XKB_CHARSET XAUTHORITY", secure_path=/sbin\:/bin\:/usr/sbin\:/usr/bin

用户 whd 可以在 AIDEBOY 上运行以下命令:

(root) /usr/sbin/useradd

(ALL) ALL

三、PAM安全认证

PAM概述

PAM(Pluggable Authentication Modules)可插拔式认证模块,是一种高效而且灵活便利的用户级别的认证方式

PAM认证原理:先确定哪一项服务,然后加载相应的PAM配置文件,最好调用认证文件(在/lib/secruity目录下)进行安全认证

/etc/pam.d :目录下有PAM支持的服务

[root@AIDEBOY whd]# ls /etc/pam.d

atd fingerprint-auth-ac ksu pluto runuser-l sshd system-auth-ac

chfn gdm-autologin liveinst polkit-1 samba sssd-shadowutils systemd-user

chsh gdm-fingerprint login postlogin setup su vlock

config-util gdm-launch-environment other postlogin-ac smartcard-auth sudo vmtoolsd

crond gdm-password passwd ppp smartcard-auth-ac sudo-i xserver

cups gdm-pin password-auth remote smtp su-l

fingerprint-auth gdm-smartcard password-auth-ac runuser smtp.postfix system-auth

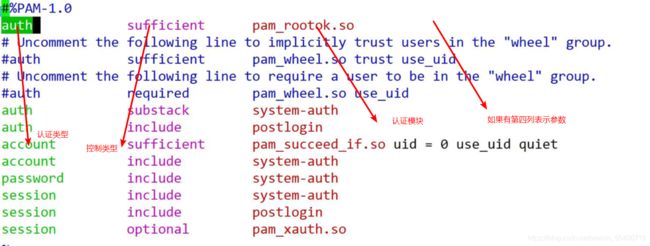

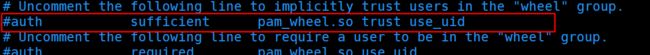

PAM的认证构成

[root@AIDEBOY whd]# vim /etc/pam.d/su //查看su的PAM配置文件

- 第一列表示PAM认证类型

auth:认证管理

account:账户管理

password:密码管理

session:会话管理 - 第二列表示控制类型

- 第三列PAM自己的认证模块

- 如果有第四列表示为参数

例如:将上面的那条认证启用,即删除前面的#符号,只有就只有wheel组的成员能使用su命令

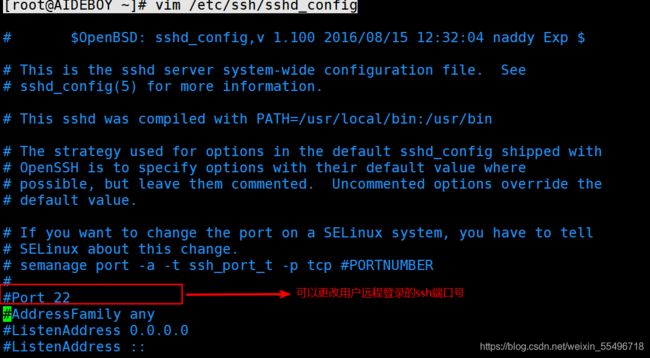

四、更改远程登录服务ssh

[root@AIDEBOY ~]# vim /etc/ssh/sshd_config //设置ssh的配置文件

五、网络扫描NMAP

NMAP是一种强大的端口扫描类安全检测工具,支持ping扫描、多端口检测等,(需要下载安装)

nmap -sP ip地址 :通过ping通扫描,ip地址后的主机位可写范围,如192.168.222.1-30

nmap -n :加速扫描

nmap -A -n :扫描详细信息

nmap -sS :只扫描TCP三次握手前两次过程

nmap -sT :完整扫描TCP三次握手过程

nmap -sF :只发FIN包扫描

nmap -P0 :不通过ping直接扫描,用来查询主机存活情况

nmap -sU :扫描UDP

\[root@AIDEBOY ~]# nmap -sU 127.0.0.1

Starting Nmap 6.40 ( http://nmap.org ) at 2021-05-16 16:11 CST

Nmap scan report for www.whd.com (127.0.0.1)

Host is up (0.0000050s latency).

Not shown: 996 closed ports

PORT STATE SERVICE

68/udp open|filtered dhcpc

111/udp open rpcbind

989/udp open|filtered ftps-data

5353/udp open|filtered zeroconf

Nmap done: 1 IP address (1 host up) scanned in 1.26 seconds

[root@AIDEBOY ~]# nmap -sS 127.0.0.1

Starting Nmap 6.40 ( http://nmap.org ) at 2021-05-16 16:11 CST

Nmap scan report for www.whd.com (127.0.0.1)

Host is up (0.0000040s latency).

Not shown: 995 closed ports

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

111/tcp open rpcbind

631/tcp open ipp

6000/tcp open X11

Nmap done: 1 IP address (1 host up) scanned in 0.06 seconds