CISCN2021初赛WriteUp

第一次打 ctf,啥也没学,赛前一道题没做过,了解了下 IDA 的使用就上了。

glass

200 分 reverse,安卓逆向,.apk 改 .zip 解压,classes.dex 转 classes.jar 后打开,找到 MainActivity 开始读代码。

发现调用了 public native boolean checkFlag(String paramString); 这样一个函数,但这个函数并没有写出来。搜了一下 native 关键字,发现是用来调用本地 C 代码的。然后在 glass\lib\armeabi-v7a 里 找到了 libnative-lib.so,直接拖进 IDA 打开。

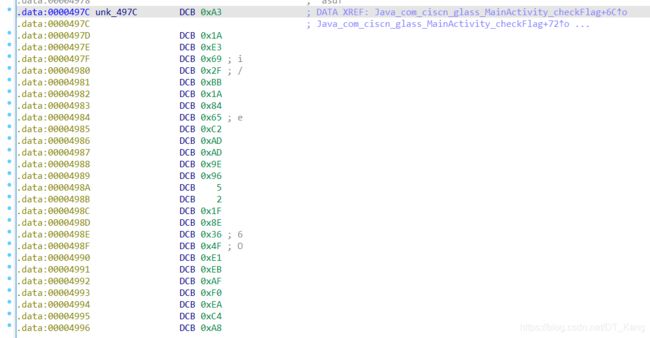

分析一波,发现 sub_F0C 是用来把接收的 Java String 转换成 char*。然后主要剩下 sub_FFC, sub_1088, sub_10D4, 这三个函数。进一步分析,猜测程序的主要逻辑是把 flag 经过这三个函数处理,和内存中的一段数据比较。

因此只要把这段数据解密回去就行了。由于没有任何前置知识,于是只能进去一行一行读明白。

- 第八行为什么是 260 个字节而不是 256。

- 变量 v7 既没初始化也没有修改。(我就当做 v7 恒为零做的,不行)

- 莫名其妙的有个 sub_126C,貌似没有任何影响。

赛后才知道,事实上这是在进行 RC4 加密,而 RC4 加密 v7 应该是不停自增的。

然后 10D4 是对原文进行可逆的异或运算,很好解密。1088 是 拿已知的 v7 数组和原文进行运算,也很好解密。但 1088 里面有一个问题:

这里面 a1 就是主函数的 v7,值域是 [0, 255],因此第十八行 v5 + a1[v4] 可能会越界。尝试对 256 取模,无果。赛后知道,这里确实应该取模,但因为比赛的时候上面 FFC 里面的 v7 没自增,于是没有解出。

我不知道为什么 IDA 里面会出现这种情况,里面的算法和 RC4 不完全一样,因此完全按照 IDA 里面的代码写的脚本跑不出 flag。别人都是百度 RC4 解密直接解出 flag。

插一嘴,我看别的 WP,1088 和 10D4 都是暴力枚举解密的,不是逆运算回去的。这样可能根本不需要每行代码都看明白?毕竟 RC4 应该是能一眼看出来的。

赛后修改过的脚本如下:

# include