渗透测试-地基篇-隧道之Frp内网穿透(二十三)

**

渗透测试-地基篇-隧道之Frp内网穿透(二十三)

**

作者:大余

时间:2020-12-14

简介:

渗透测试-地基篇:

该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。

请注意:

对于所有笔记中复现的这些终端或者服务器,都是自行搭建的环境进行渗透的。我将使用Kali Linux作为此次学习的攻击者机器。这里使用的技术仅用于学习教育目的,如果列出的技术用于其他任何目标,我概不负责。

名言:

你对这行的兴趣,决定你在这行的成就!

文章目录

- 渗透测试-地基篇-隧道之Frp内网穿透(二十三)

- 一、前言

- 二、环境介绍

- 三、工具使用

-

- 1、工具下载

- 2、frp服务端配置

- 3、frp客户端配置

- 4、成功启用

- 四、总结

一、前言

frp 是一个专注于内网穿透的高性能的反向代理应用,支持 TCP、UDP、HTTP、HTTPS 等多种协议。可以将内网服务以安全、便捷的方式通过具有公网 IP 节点的中转暴露到公网。

中文文档:

https://github.com/fatedier/frp/blob/dev/README_zh.md

FRP好处是利用内网或防火墙后的机器(例如家用路由器后的192.168段的IP),对外网环境提供http或https服务。对于http和https服务支持基于域名的虚拟主机,支持自定义域名绑定,使多个域名可以共用一个80端口。利用处于内网或防火墙后的机器,对外网环境提供tcp和udp服务,例如在家里通过ssh或者web访问公司内网环境内的主机或者业务进行办公!!

二、环境介绍

外网攻击设备:kali-2020.4

外网IP地址:192.168.175.145

VPS服务器:Ubuntu 64 位 20.04.1

公网IP地址:104.224.185.237

内网服务器:Ubuntu 64 位 20.04.1

内网IP地址:192.168.1.215

目前演示的环境是在家中家用路由器散发的热点192.168.175.145地址访问VPS公网服务器,而VPS无法访问192.168.175.145该IP,而内网服务器也是一样,内网服务器能出网,能访问VPS,但是VPS无法访问到内网服务器IP:192.168.2.250,那么通过Frp反向代理,就能让攻击者能在外网办公点访问到内网服务器!!

三、工具使用

1、工具下载

https://github.com/fatedier/frp/releases/tag/v0.34.3

wget https://github.com/fatedier/frp/releases/download/v0.34.3/frp_0.34.3_linux_amd64.tar.gz

下载frp_0.34.3_linux_amd64.tar.gz和frp_0.34.3_windows_amd64.zip!

这里linux是公网网VPS,做为服务端!

这里windwos是内网服务器,做为客户端!

命令:

tar zxvf frp_0.34.3_linux_amd64.tar.gz #解压

2、frp服务端配置

bind_port #客户端连接的端口

token #密码(尽量复杂点)

./frps -c frps.ini #启用服务端frp

vi /lib/systemd/system/frps.service #修改配置(这里没有该文件就添加个)

[Unit]

Description=fraps service

After=network.target syslog.target

Wants=network.target

[Service]

Type=simple

#启动服务的命令(此处写你的 frps 的实际安装目录)

ExecStart=/opt/frp/frps -c /opt/frp/frps.ini

[Install]

WantedBy=multi-user.target

设置完开机启动!!

#启动 frpc

systemctl daemon-reload

systemctl start frps

#设置为开机启动

systemctl enable frps

3、frp客户端配置

server_addr = 102.224.185.237 #VPS服务器的IP

server_port = 7000 #服务端服务器设置frps.ini中的端口

token = dayuxiyou! #服务端服务器设置frps.ini中的密码

[web] #服务器名(可以填写ssh、ftp等)

type = tcp #连接协议类型

local_ip = 127.0.0.1 #访问的ip可以是内网任何一个ip!

local_port = 80 #本地端口(根据协议修改)

remote_port = 6001 #远程服务器的ip端口

frpc.exe -c frpc.ini

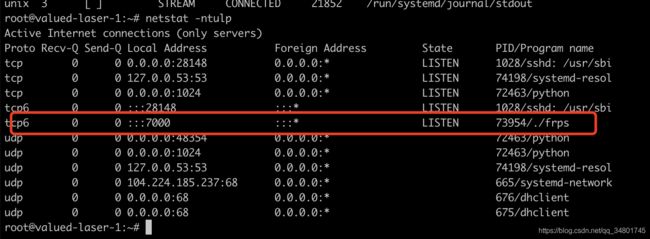

开启后可看到,在VPS服务器上成功开启了6001等端口!成功启用!

4、成功启用

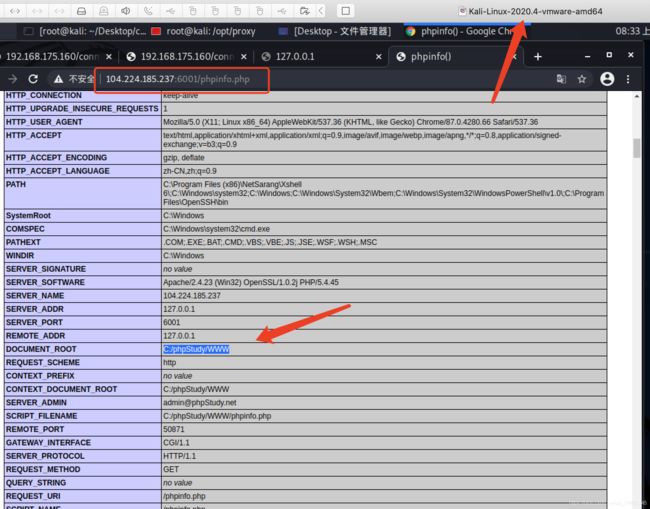

可看到在kali上访问http://104.224.185.237:6001/phpinfo.php可以正常浏览内网web业务页面了!!

四、总结

使用frp工具有以下优势:

1.利用处于内网或防火墙后的机器,对外网环境提供 HTTP 或 HTTPS 服务。

2.对于 HTTP, HTTPS 服务支持基于域名的虚拟主机,支持自定义域名绑定,使多个域名可以共用一个 80 端口。

3.利用处于内网或防火墙后的机器,对外网环境提供 TCP 和 UDP 服务,例如在家里通过 SSH 访问处于公司内网环境内的主机。

具体环境具体利用!!

这里我在简单题下另外几种穿透隧道工具的不足之处,都是我测试完的:

1、Earthworm不能过杀软!被秒杀…

2、Tunnel非常不稳定,web都动不动崩溃,更别说支持3389了…

3、ptunnel该环境在内网多限制情况才可利用,局限性大…

4、DNS 隧道穿透,适合僵尸网络…太慢了…流量走得太慢,测试我都浪费很多时间…

以上都是亲测…不太好用就不写出来了~~~

加油!,隧道篇就到此结束…

今天基础牢固就到这里,虽然基础,但是必须牢记于心。

要是你觉得这篇博客写的还不错,欢迎分享给身边的人,欢迎加入免费群共同学习成长。

如失效加个人以下图,个人微信拉入群。

![]()