ACL(访问控制列表)、NAT(网络地址转换)概述及命令应用

一、ACL(访问控制列表)概述

1.1ACL概述

ACL(访问控制列表)是应用在路由器接口的指令列表。

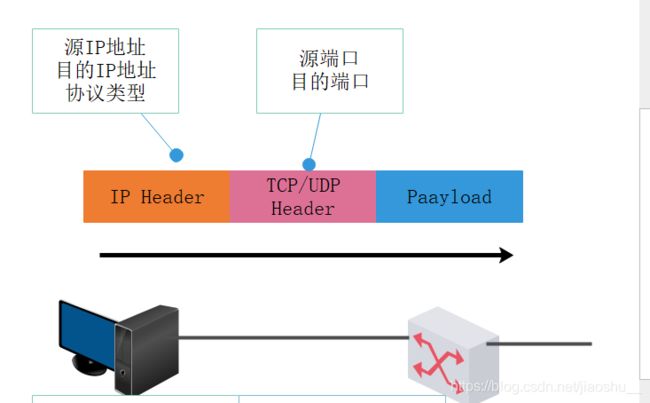

基本原理:ACL使用包过滤技术,在路由器上读取OSI七层模型的第三层及第四层包头的信息,如源地址、目的端口、目的地址、源端口,通过规则,对包进行过滤,从而达到访问控制的目的。

1.访问控制列表ACL是由一系列permit 或deny语句组成的、有序规则的列表,它通过匹配报文的相关信息实现对报文的分类;

2.ACL本身只能够用于报文的匹配和区分,而无法实现对报文的过滤功能,针对ACL所匹配的报文的过滤功能,需要特定的机制来实现(例如交换机的接口上使用traffic-filter命令调用ACL来进行报文过滤),ACL只是一个匹配用的工具:

3.ACL除了能够对报文进行匹配,还能够用于匹配路由;

4.ACL是一个使用非常广泛的基础性工具,能够被各种应用或命令所调用。

1.2ACL的应用

1.匹配IP 流量(可基于源、目IP地址、协议类型、端口号等元素)

2.在Traffic-filter中被调用

3.在NAT中被调用

4.在路由路由策略部署中被调用

5.在防火墙的策略部署中被调用

6.在IPSec VPN中被调用

7.在QoS中被调用

1.3如何标识ACL

1.利用数字标识ACL

2.利用名称标识ACL

1.4ACL的分类

四种分类:基本ACR.BasicACL(2000-2999)对源IP地址进行匹配‘

高级ACR :AdvancedACL (3000-3999)对源IP、目标IP 、源端口、目标端口

二层ACL(4000-4999)

自定义ACL(5000-5999)

1.基本访问控制列表

只能够对IP头中的源IP地址进行匹配

2.高级访问控制列表

能够针对数据包的源、目的IP地址、协议类型、源目的端口号等元素进行匹配

1.5ACL的配置:基本ACL

使用编号创建一个基本ACL,并进入视图:

【Huawei】acl num

【Huawei-acl-basic-num】

基本创建ACL编号的范围是2000-2999

创建一个规则(rule):

【Huawei-acl-basic-num】rule 5 {permit/deny} sorce scr-address wildcard

在一个ACL中可以创建一条或多条rule,这也是ACL名称中列表的由来,每条rule都有一个ID,该ID可由系统自动分配,也可手工分配,rule按ID由小到大的顺序排列。

1.6Wildcard(通配符)

通配符是一个32比特长度的数值,用于指示IP地址中,哪些比特位需要严格匹配,哪些比特位则无所谓。

通配符通常采用类似网络掩码的点分十进制形式表示,但是含义却与网络掩码完全不同。

0:表示需匹配 1:表示无所谓

特殊的Wildcard

精确匹配192.168.1.1这个IP

匹配所有IP

1.7ACL命令

创建ACL

acl num

创建一个规则

rule 5 (permit/deny) source src-arrress wildcard

source:源 ; Wildcard 通配符

查看acl信息

dis acl num

激活进出接口

traffic-filter inbound/outbound acl num

允许/不允许所有通过

rule permit/deny source any

拓展:

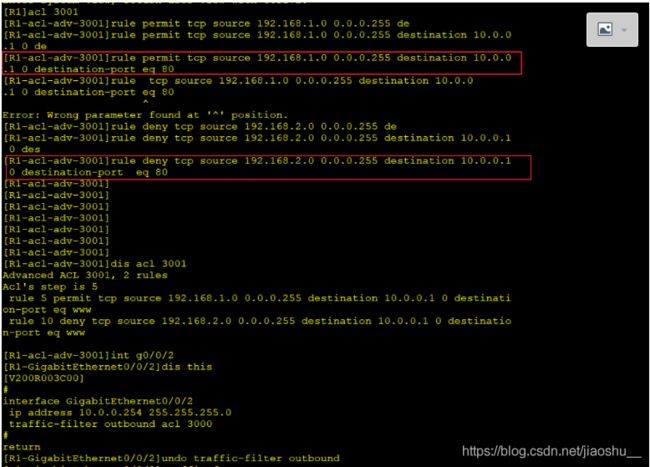

[R1]acl 3001

[R1-acl-adv-3001]rule permit tcp source 192.168.1.0 0.0.0.255 destination 10.0.0

.1 0 destination-port eq 80

[R1-acl-adv-3001]rule deny tcp source 192.168.2.0 0.0.0.255 destination 10.0.0.1

0 destination-port eq 80

[R1-acl-adv-3001]dis acl 3001

Advanced ACL 3001, 2 rules

Acl's step is 5

rule 5 permit tcp source 192.168.1.0 0.0.0.255 destination 10.0.0.1 0 destinati

on-port eq www

rule 10 deny tcp source 192.168.2.0 0.0.0.255 destination 10.0.0.1 0 destinatio

n-port eq www

[R1-acl-adv-3001]int g0/0/2

[R1-GigabitEthernet0/0/2]dis this

[V200R003C00]

#

interface GigabitEthernet0/0/2

ip address 10.0.0.254 255.255.255.0

traffic-filter outbound acl 3000

#

return

[R1-GigabitEthernet0/0/2]undo traffic-filter outbound

[R1-GigabitEthernet0/0/2]traffic-f

[R1-GigabitEthernet0/0/2]traffic-filter outbound acl 3001

二、NAT(网络地址转换)概述

2.1NAT概述

NAT(网络地址转换),通过将内部网络的私网IP地址转换成唯一的公网IP地址,使内部网络可以连接到互联网等外部网络上。

2.2NAT实现的三种方式

静态转换:将网路内部的私有IP地址转换成为公用的合法的IP地址,实现了私有地址和公有地址的一对一映射

动态转换:将内部的私有地址转换为公网地址时,IP对应的关系时不确定、随机的。基于地址池来实现私有地址和公有地址的转换

端口地址转换:改变外出数据包的源IP地址和源端口,并进行端口转换。

网络地址端口转换NAPT允许多个内部地址映射到同一个公有地址的不同端口。

Easy IP允许将多个内部地址映射到网关出接口地址上的不同端口。

2.3公网IP地址及私有IP地址

公网地址:

·公网地址是指可以在 Internet上使用的地址。为保证整个 internet内的P地址的

唯一性,公网地址由IANA( Internet Assigned Number Authority)这个国际组

织负责分配。一台网络设备如果需要使用公网地址,就必须向ISP(Internet

Service Provider)或注册中心申请。

·私有地址:

为了满足一些实验室、公司或其他组织的独立于 Internet之外的私有网络的需求

RFCA( Requests For Comment)1918为私有使用留出了三个IP地址段.私有

地址不能在 Internet上被分配,因而可以不必申请就可以自由使用

NAT( Network Address Translator)的主要原理是通过解析IP报文头部,自动替换报文头中的源地址或目的地址,实现私网用户通过私网IP访问公网的目的。私网IP转换为公网IP的过程对用户来说是透明的。

2.4VNT的优缺点

2.5NAT类型

1.源IP地址转换:

No-Port 地址转换(No-PAT)

网络地址转换及端口转换(NAPT)

2.目的IP地址转换:

NAT Server

目的NAT