前言

在 WWDC 2019 上,苹果推出了 Sign in with Apple 功能。同时审核指南加入 4.8 Sign in with Apple 一条,要求所有使用第三方登录的App,都必须接入AppleID登录 。已经上架的 App 需在 2020 年 4 月 前完成接入工作,新上架 App(如果支持三方登录)必须接入。针对这次在项目中集成的经验,梳理了一篇前后端配合开发的流程

客户端

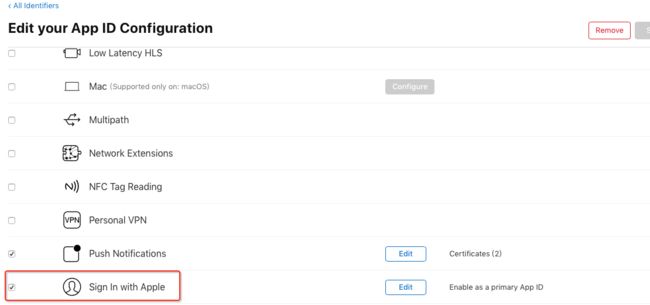

1.在证书配置管理中心,配置Sign In with Apple功能

2.创建用户客户端身份验证的私钥,勾选Sign In with Apple,单击Configure按钮,选择正确的Primary App ID,保存之后,生成一个新的私钥,该文件以.p8结尾。注意该私钥只能能下载一次,请务必把该文件保存好。

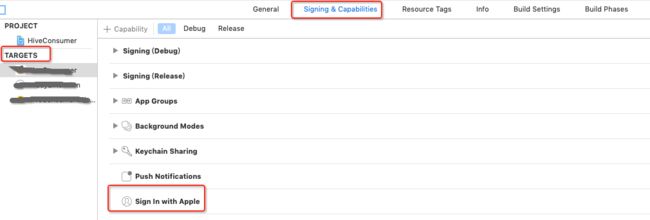

3.打开Xcode,配置Capability

4.以上配置完成之后,打开Xcode集成AuthenticationServices.

- 官方提供了一个

ASAuthorizationAppleIDButton(继承自UIControl),使用这个来创建一个登录按钮。

private let appleButton: ASAuthorizationAppleIDButton = {

let button = ASAuthorizationAppleIDButton(authorizationButtonType: .signIn, authorizationButtonStyle: .white)

return button

}()

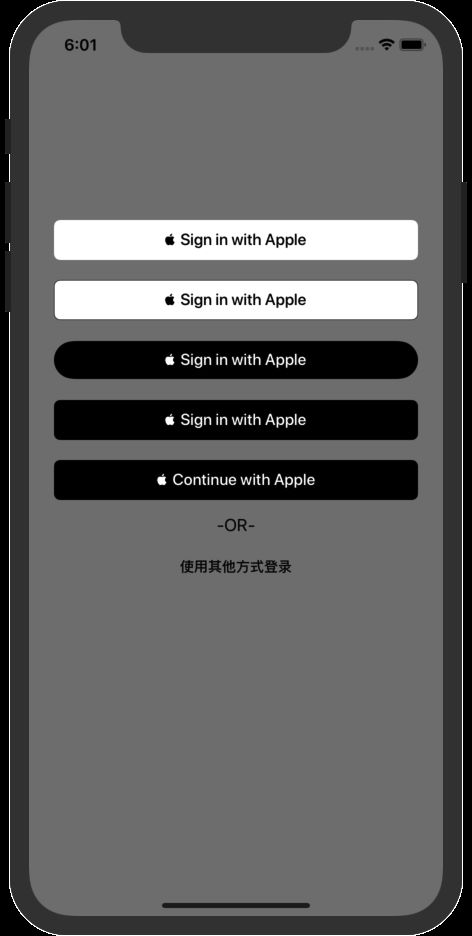

- 这个按钮具有两种文案类型和三个样式,分别是:

public enum ButtonType : Int {

case signIn

case `continue`

public static var `default`: ASAuthorizationAppleIDButton.ButtonType { get }

}

public enum Style : Int {

case white

case whiteOutline

case black

}

-

几种样式的按钮如下

Authorization发起授权登录请求,ASAuthorizationAppleIDProvider这个类比较简单,头文件中可以看出,主要用于创建一个ASAuthorizationAppleIDRequest以及获取对应userID的用户授权状态。给创建的request设置requestedScopes,这是个ASAuthorizationScope数组,目前只有两个值,ASAuthorizationScopeFullName和ASAuthorizationScopeEmail,根据需求去设置即可。然后,创建ASAuthorizationController,它是管理授权请求的控制器,给其设置delegate和presentationContextProvider,最后启动授权performRequests

@available(iOS 13.0, *)

@objc private func onAppleButton() {

let appleIDProvider = ASAuthorizationAppleIDProvider()

let request = appleIDProvider.createRequest()

request.requestedScopes = [ASAuthorization.Scope.fullName, ASAuthorization.Scope.email]

let appleSignController = ASAuthorizationController(authorizationRequests: [request])

appleSignController.delegate = self

appleSignController.presentationContextProvider = self

appleSignController.performRequests()

}

- 设置上下文

ASAuthorizationControllerPresentationContextProviding就一个方法,主要是告诉ASAuthorizationController展示在哪个window上

func presentationAnchor(for controller: ASAuthorizationController) -> ASPresentationAnchor {

return self.view.window!

}

-

用户发起授权请求后,系统就会弹出用户登录验证的页面。

- 授权回调处理,当我们授权成功后,我们可以在

authorizationController(controller: ASAuthorizationController, didCompleteWithAuthorization authorization: ASAuthorization)这个代理方法中获取到ASAuthorizationAppleIDCredential,通过这个可以拿到用户的userID、email、fullName、authorizationCode、identityToken以及realUserStatus等信息。授权失败会走authorizationController(controller: ASAuthorizationController, didCompleteWithError error: Error)这个方法

func authorizationController(controller: ASAuthorizationController, didCompleteWithAuthorization authorization: ASAuthorization) {

switch authorization.credential {

case let appleIdCredential as ASAuthorizationAppleIDCredential:

let userIdentifier = appleIdCredential.user

var identityTokenStr: String?

if let identityToken = appleIdCredential.identityToken {

identityTokenStr = String(data: identityToken, encoding: String.Encoding.utf8)

}

var authCodeStr: String?

if let authCode = appleIdCredential.authorizationCode {

authCodeStr = String(data: authCode, encoding: String.Encoding.utf8)

}

// 请求后台验证用户信息

if let authCodeStr = authCodeStr, let identityTokenStr = identityTokenStr {

// loginAppleid(userIdentifier: userIdentifier, authorizationCode: authCodeStr, identityToken: identityTokenStr)

}

default:

break

}

}

-

ASAuthorizationAppleIDCredential信息释义:

User ID: 苹果用户唯一标识符,该值在同一个开发者账号下的所有 App 下是一样的,开发者可以用该唯一标识符与自己后台系统的账号体系绑定起来。

Verification data:Identity token,code验证数据,用于传给开发者后台服务器,然后开发者服务器再向苹果的身份验证服务端验证本次授权登录请求数据的有效性和真实性

Account information: 苹果用户信息,包括全名、邮箱等

Real user indicator: 用于判断当前登录的苹果账号是否是一个真实用户

服务端

以上,从客户端拿到user 、 identityToken 、 authorizationCode 等相关信息。那么怎么来校验信息的正确性呢?

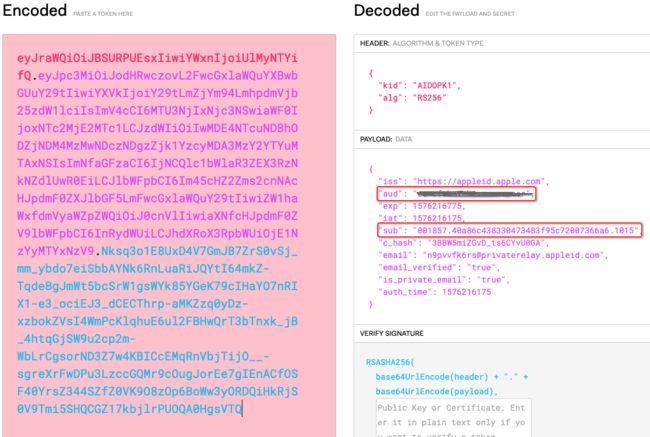

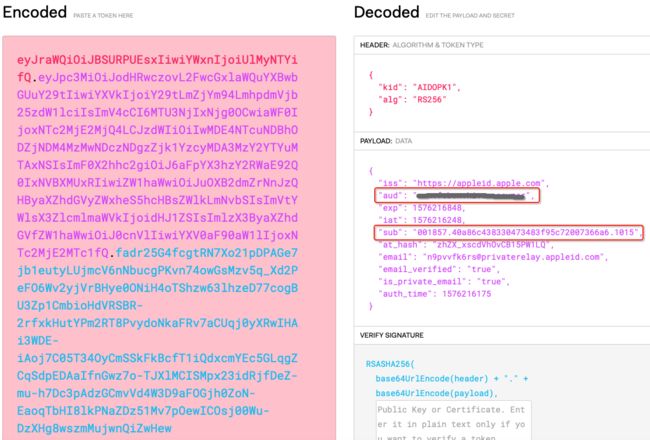

1.对客户端传递过来的identityToken做个校验JWT官网,以某一次授权拿到的数据来举个例子。在上文的授权回调中拿到的identityToken来验证,得到如下结果

identityToken = "eyJraWQiOiJBSURPUEsxIiwiYWxnIjoiUlMyNTYifQ.eyJpc3MiOiJodHRwczovL2FwcGxlaWQuYXBwbGUuY29tIiwiYXVkIjoiY29tLmZjYm94LmhpdmVjb25zdW1lciIsImV4cCI6MTU3NjIxNjc3NSwiaWF0IjoxNTc2MjE2MTc1LCJzdWIiOiIwMDE4NTcuNDBhODZjNDM4MzMwNDczNDgzZjk1YzcyMDA3MzY2YTYuMTAxNSIsImNfaGFzaCI6IjNCQlc1bWlaR3ZEX3RzNkNZdlUwR0EiLCJlbWFpbCI6Im45cHZ2Zms2cnNAcHJpdmF0ZXJlbGF5LmFwcGxlaWQuY29tIiwiZW1haWxfdmVyaWZpZWQiOiJ0cnVlIiwiaXNfcHJpdmF0ZV9lbWFpbCI6InRydWUiLCJhdXRoX3RpbWUiOjE1NzYyMTYxNzV9.Nksq3o1E8UxD4V7GmJB7ZrS0vSj_mm_ybdo7eiSbbAYNk6RnLuaRiJQYtI64mkZ-TqdeBgJmWt5bcSrW1gsWYk85YGeK79cIHaYO7nRIX1-e3_ociEJ3_dCECThrp-aMKZzq0yDz-xzbokZVsI4WmPcKlqhuE6ul2FBHwQrT3bTnxk_jB_4htqGjSW9u2cp2m-WbLrCgsorND3Z7w4KBICcEMqRnVbjTijO__-sgreXrFwDPu3LzccGQMr9cOugJorEe7gIEnACfOSF40YrsZ344SZfZ0VK9O8zOp6BoWw3yORDQiHkRjS0V9Tmi5SHQCGZ17kbjlrPUOQA0HgsVTQ"

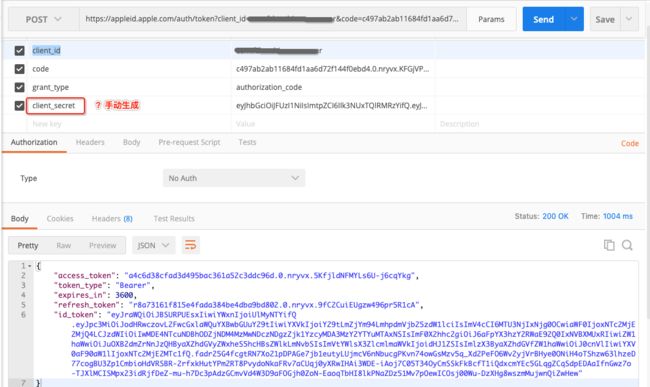

2.服务端向苹果请求验证,服务器通过 https://appleid.apple.com/auth/token 该接口,并拼接指定的参数去验证,接口相关信息苹果有提供 Generate and validate tokens 。请求参数说明

client_id:app的 bundle identifier

client_secret: 需要我们自己生成,下文讲解生成方法

code: 即为手机端获取到的 authorizationCode 信息

grant_type: 固定字符串 authorization_code

拿到上面4个参数之后,发起请求,正确期望如下图所示

3.生成client_secret。下文代码为 Ruby 代码,确保已安装ruby环境。创建一个secret_gen.rb文件,把下面的代码拷贝进去。执行ruby secret_gen.rb即可生成client_secret

require "jwt"

key_file = "客户端步骤2中生成的私钥.p8文件的路径"

team_id = "Team ID"

client_id = "Bundle ID"

key_id = "Key ID"

validity_period = 180 # In days. Max 180 (6 months) according to Apple docs.

private_key = OpenSSL::PKey::EC.new IO.read key_file

token = JWT.encode(

{

iss: team_id,

iat: Time.now.to_i,

exp: Time.now.to_i + 86400 * validity_period,

aud: "https://appleid.apple.com",

sub: client_id

},

private_key,

"ES256",

header_fields=

{

kid: key_id

}

)

puts token

4.把生成的client_secret代入步骤2中,得到的参数解释看这个文档,拿到id_token其也是一个JWT数据,回到JWT官网decode 出 payload 部分

5.验证结果

比对服务端步骤1和步骤4图中的aud与sub是否一致,若信息一致确定成功登录,其中aud为app的bundleID。由于没有涉及到网页登录所以并没有集成iCloud KeyChain password

以上就是关于 Sign in with Apple 的相关内容和集成方法。

Others

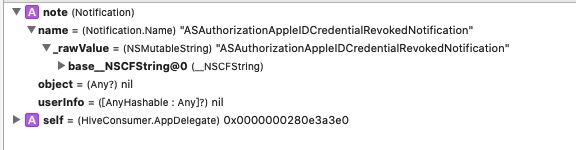

- 在

App使用过程中,还可以通过监听ASAuthorizationAppleIDProviderCredentialRevokedNotification这个通知来判读revoked状态。实践证明当appleID授权登录成功和在设置中禁用时都会触发这个通知。

2.还可以通过以下方法来获取用户的授权状态

open func getCredentialState(forUserID userID: String, completion: @escaping (ASAuthorizationAppleIDProvider.CredentialState, Error?) -> Void)

流程图

综上,整理了客户端和服务端以及Apple之间交互的流程

AuthenticationServices 框架概述

- 1.

Sign In with Apple使用Apple登录 - 2.

Password-Based Login基于密码的登录 - 3.

Web-Based Login基于web的登录 - 4.

Enterprise Single Sign-On企业单点登录SSO - 5.

AutoFill Credential Provider Support自动填充验证提供者支持 - 6.

Web Browser Authentication Session Support web浏览器认证会话支持