公众号运营快一年,都是记录个人工作记录和分享,自己也比较佛系,有觉得发的必要才发,最近整理了一下一年来的相关的公众号推文(也把相关的文章进行归类整理一下)。

一、漏洞复现(原创)

1、CVE -2020-13942 (Apache Unomi 远程代码执行漏洞)复现

https://mp.weixin.qq.com/s/fQSRXk9FilS4ImUOH5lvuQ

2、CVE-2020-9484 (Tomcat cluster sync-session)复现

https://mp.weixin.qq.com/s/z5Lo93UXPCG0kNPcephI4Q

3、Axis1.4 远程命令执行(CVE-2019-0227)复现

https://mp.weixin.qq.com/s/9gnCHYcygI1SqqNTWtuDWQ

4、Apache Flink未授权访问-远程代码命令执行-复现

https://mp.weixin.qq.com/s/aomCajnZVA9WlnBqTE_QPg

5、CVE-2020-8209(Citrix Endpoint Management 任意文件读取)

https://mp.weixin.qq.com/s/EiPdSw9d7cN0lMjXVxwvVA

6、Thinkadmin v6任意文件读取漏洞(CVE-2020-25540)复现

https://mp.weixin.qq.com/s/Gr5yE1GKSr3ptB4xx2mVmA

7、宝塔服务器面板漏洞-越权访问

https://mp.weixin.qq.com/s/QVhaN7BRu0iHrFIcBvlx8A

8、通达OA多枚0day漏洞复现

https://mp.weixin.qq.com/s/oueVB5ztL1ij4RU-T1fOhw

9、通达OA V11.6-删除认证文件getshell复现

https://mp.weixin.qq.com/s/QCN209oNbsG5BZcxv3fzUQ

10、通达OA 前台任意用户登录漏洞复现

https://mp.weixin.qq.com/s/mY07eR6OnbRueGcITgxb7A

11、通达OA 前台任意用户登录漏洞复现(更新手工获取cookie过程)

https://mp.weixin.qq.com/s/P-LC0fosKu0k7pCiBvQXPw

12、通达OA-命令执行漏洞复现

https://mp.weixin.qq.com/s/w24wBsOR7x1FcSadmUfIJQ

13、深信服EDR终端检测平台-任意用户登录漏洞复现

https://mp.weixin.qq.com/s/oqEhMCWdfHNdeBFttzbXlw

14、深信服EDR终端检测平台-RCE漏洞复现

https://mp.weixin.qq.com/s/KVhd7ifkuD5U28NUUbGrTg

15、CISCO ASA任意文件读取漏洞复现 (CVE-2020-3452)

https://mp.weixin.qq.com/s/i_x7gx_VratC6t8PaCg-Kg

16、CVE-2020-5902(BIG-IP RCE)复现

https://mp.weixin.qq.com/s/twTCflFpxmOhA0gmAuwImA

17、Saltstack CVE-2020-11651和CVE-2020-11652复现

https://mp.weixin.qq.com/s/ks9nCbVB-aTt-IJMA6b4_w

18、Fastjson1.2.47反序列化漏洞复现

https://mp.weixin.qq.com/s/69NCDDSaa07YY7DwyC9fgA

19、PHP imap 远程命令执行漏洞(CVE-2018-19518)复现

https://mp.weixin.qq.com/s/4ClmkKeT3Kqc42F3ywfOlQ

20、php-fpm (CVE-2019-11043)漏洞复现

https://mp.weixin.qq.com/s/4giXc5mLuPD84GjqjvTXbA

21、JoomlaRCE远程代码执行-CVE-2020-11890-10238-10239( 三个)复现

https://mp.weixin.qq.com/s/siQrh0Zjbo_VePIe9kSI9w

22、Joomla-3.4.6远程代码执行复现

https://mp.weixin.qq.com/s/FYUMWy74l89cPDYTXo_Gig

23、CVE-2020-7471-Django SQL注入漏洞复现

https://mp.weixin.qq.com/s/CT5vM63URwSKmiPwwnxBhQ

24、Nexus Repository Manager OSS Pro EL表达式远程代码执行CVE-2020-10199_10204

https://mp.weixin.qq.com/s/n-_tXXrGyEPp-IgA19IS-Q

25、Nexus Repository Manager 3 远程命令执行漏洞(CVE-2019-7238)复现

https://mp.weixin.qq.com/s/0FEu1-CKb7LalTdNajYnDA

26、Git凭证泄露漏洞(CVE-2020-5260)复现

https://mp.weixin.qq.com/s/SP0SwK9e78RlVR9oi0lU8A

27、Draytek企业网络设备命令注入复现(CVE-2020-8515)

https://mp.weixin.qq.com/s/exz2utSbA_-YXM5htd4lxA

28、WebLogic 反序列化漏洞(CVE-2019-2890)复现

https://mp.weixin.qq.com/s/Ya9jCaPa2kWqOzAZpRgkWg

29、Jenkins-CI 远程代码执行漏洞(CVE-2017-1000353)项目中遇到复现其他方式尝试

https://mp.weixin.qq.com/s/cNYqAXGaJXssAoar6rArfg

30、用友GRP-u8 注入-RCE漏洞复现

https://mp.weixin.qq.com/s/0QRywDw5I85JyvhvFJZg4g

31、(CVE-2020-17530)Struts2 S2-061 远程命令执行漏洞复现

https://mp.weixin.qq.com/s/KyOTJtRvUm9pFXei0OZlVg

32、(CVE-2020-7961)Liferay Portal RCE 反序列化命令执行漏洞

https://mp.weixin.qq.com/s/Jni6hoqMVjs5yzZpiBqkvw

33、SaltStack Shell 注入 (CVE-2020-16846)漏洞复现

https://mp.weixin.qq.com/s/NEeGbPM2A-fnrJjJapmpzQ

34、PHPMailer远程命令执行漏洞复现

https://mp.weixin.qq.com/s/iYUGj-iOOv6oHdex36L4GA

二、代码审计学习记录(原创)

1、Jsp挖掘(1)-环境搭建

https://mp.weixin.qq.com/s/cOVmceXUhqqMtLIZyRtzsA

2、Jsp挖掘(2)-sql注入及防护

https://mp.weixin.qq.com/s/ee7_IOGmji3GhUPnFeRruQ

3、Jsp挖掘(3)-XSS漏洞及防护

https://mp.weixin.qq.com/s/M-o2tl78kA1PYH9IICsRQQ

4、Jsp挖掘(4)-打造自己的jsp防御代码

https://mp.weixin.qq.com/s/Hv1vSUCJDjzccHoDlAoLrQ

5、Jsp挖掘(5)-OWASP webgoat 漏洞平台

https://mp.weixin.qq.com/s/wnFfRmYw6I-nUa2DW_CN1Q

6、Jsp挖掘(6)-JSP命令执行漏洞

https://mp.weixin.qq.com/s/6it0sMCS3e59pEnpGt6EMw

7、Jsp挖掘(7)-JSP上传漏洞

https://mp.weixin.qq.com/s/u5A-z7hTe4QDtIisXSJ2JA

8、Jsp挖掘(8)-JSP线程安全

https://mp.weixin.qq.com/s/kwH7cRkESC92B1yyRRYZKA

9、漏洞代码调试(一):Strtus2-048代码分析调试-(CVE-2017-9791)

https://mp.weixin.qq.com/s/rknk46VxXfbokH1gO1mcLQ

10、漏洞代码调试(二):Strtus2-001代码分析调试

https://mp.weixin.qq.com/s/001phESFHXPECS9-v5mOtQ

三、Java开发&python脚本编写&其他(原创)

1、Java thelostworld DBcrack开发(一)

https://mp.weixin.qq.com/s/IcqBDhILA6b34GOfqzdSvw

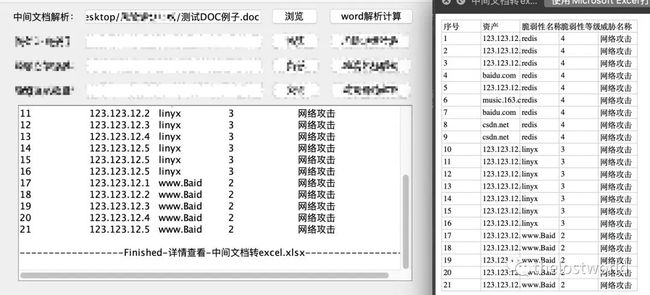

2、Java POI解析Word提取数据存储在Excel

https://mp.weixin.qq.com/s/4ieaida3LyMUOQLt5TbfWQ

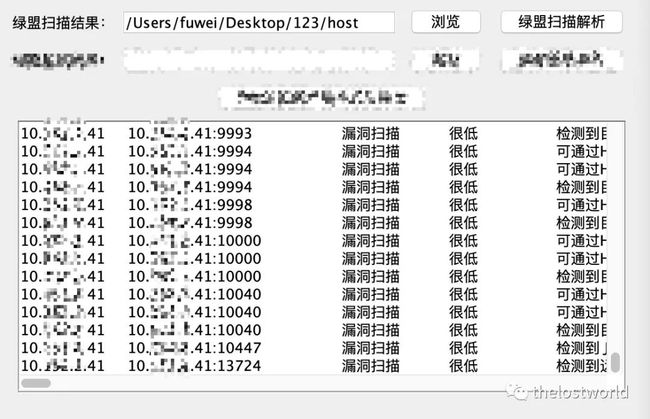

3、Java爬虫&html解析-Jsoup(绿盟极光报告)

https://mp.weixin.qq.com/s/4cRkEB1p93kp9aGH4OdX2g

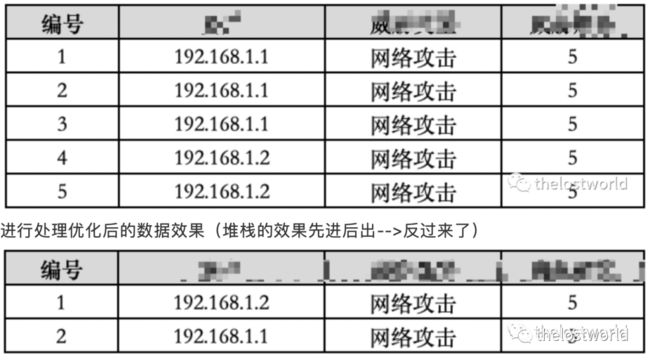

4、JAVA-List集合去除重复对象的实现

https://mp.weixin.qq.com/s/LTzBXbV5FWhmYCONgDrfkQ

5、【编程】Python中python-nmap扫描参数(一)

https://mp.weixin.qq.com/s/5pVUm0JgbNdsN3PjH_E9_g

6、hydra配置oracle扫描爆破模块

https://mp.weixin.qq.com/s/1dvOL47UuDk1bCov37kuVA

7、Vim学习笔记整理

https://mp.weixin.qq.com/s/tTkVZPXbbeGVHd2zM4Vffg

8、Hfish蜜罐搭建(docker&ubuntu)

https://mp.weixin.qq.com/s/StHxdrmkRX7MwpT41Ja2GQ

四、CTF靶机(转载)

1、DC-1靶机解题思路

2、DC-2靶机解题思路

3、DC-3靶机解题思路

4、DC-4靶机解题思路

5、DC-5靶机解题思路

6、DC-6靶机解题思路

7、DC-7靶机解题思路

8、DC-8靶机解题思路

免责声明:本站提供安全工具、程序(方法)可能带有攻击性,仅供安全研究与教学之用,风险自负!

转载声明:著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

订阅查看更多复现文章、学习笔记

thelostworld

安全路上,与你并肩前行!!!!