【软考】信息安全工程师教程 第五章 物理与环境安全技术

目录

- 5.1 物理安全概念与要求

-

- 5.1.1 物理安全概念

- 5.1.2 物理安全威胁

- 5.1.3 物理安全保护

- 5.1.4 物理安全规范

- 5.2 物理环境安全分析与防护

-

- 5.2.1 防火

- 5.2.2 防水

- 5.2.3 防震

- 5.2.4 防盗

- 5.2.5 防鼠虫害

- 5.2.6 防雷

- 5.2.7 防电磁

- 5.2.8 防静电

- 5.2.9 安全供电

- 5.3 机房安全分析与防护

-

- 5.3.1 机房功能区域组成

- 5.3.2 机房安全等级划分

- 5.3.3 机房场地选择要求

- 5.3.4 数据中心建设与设计要求

- 5.3.5 互联网数据中心

- 5.3.6 CA机房物理安全控制

- 5.4 网络通信线路安全分析与防护

-

- 5.4.1 网络通信线路安全分析

- 5.4.2 网络通信线路安全防护

- 5.5 设备实体安全分析与防护

-

- 5.5.1 设备实体安全分析

- 5.5.2 设备实体安全防护

- 5.5.3 设备硬件攻击防护

- 5.6 存储介质安全分析与防护

-

- 5.6.1 存储介质安全分析

- 5.6.2 存储介质安全防护

5.1 物理安全概念与要求

5.1.1 物理安全概念

- 传统上的物理安全(实体安全):是指包括环境、设备和记录介质在内的所有支持网络信息系统运行的硬件的总体安全。

- 广义的物理安全:是指由硬件,软件,操作人员,环境组成的人、机、物融合的网路信息物理系统的安全。

5.1.2 物理安全威胁

【分类】

自然安全威胁:地震,火灾,洪水,鼠害,雷电

人为安全威胁:盗窃,爆炸,毁坏,硬件攻击

-

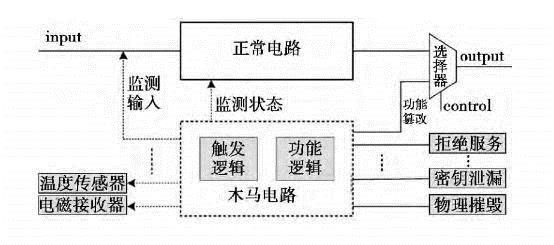

硬件木马:在集成电路芯片(IC)中被植入的恶意电路,当其被某种方式激活后,会改变IC原有的功能和规格,导致信息泄露或失去控制。

-

硬件协同的恶意代码(2008 Samuel T.King等人实现的恶意硬件):可以使非特权的软件访问特权的内存区域,Cloaker是硬件支持的Rootkit(根工具包)

-

硬件安全漏洞利用:以侧信道方式获取指令预取、预执行对cache的影响等信息,用过cache与内存的关系,进而获取特定代码、数据在内存中的位置信息,从而利用其他漏洞对该内存进行读取或篡改,实现攻击目的。

事例:2018.1 “熔断(Meltdown)”和“幽灵(Spectre)”CPU漏洞 -

基于软件漏洞攻击硬件实体:利用控制系统的软件漏洞,修改物理实体的配置参数,使得物理实体处于非正常运行状态,从而导致物理实体受到破坏。

事例:“震网”病毒 -

基于环境攻击计算机实体:利用计算机系统所依赖的外部环境的缺陷,恶意破坏或改变计算机系统的外部环境,如电磁波,磁场,温度,空气湿度等。

5.1.3 物理安全保护

物理安全保护的主要方法是安全合规、访问控制、安全屏蔽、故障容错、安全监测与预警、供应链安全管理和容灾备份等。

- 设备物理安全:安全技术要素主要有设备的标志和标记、防止电磁信息泄露、抗电磁干扰、电源保护以及设备震动、碰撞、冲击适应性等方面,还要确保设备供应链的安全及产品的安全质量,防止设备其他相关方面存在硬件木马和硬件安全漏洞。智能设备还要保证嵌入的软件是安全可信的。

- 环境物理安全:安全技术要素主要有机房场地选择、机房屏蔽、防火、防水、防雷、防鼠、防盗、防毁、供配电系统、空调系统、综合布线和区域防护等方面。

- 系统物理安全:安全技术要素主要有存储介质安全、灾难备份与恢复、物理设备访问、设备管理和保护、资源利用等。

5.1.4 物理安全规范

- 《计算机场地通用规范(GB/T 2887—2011)》

- 《计算机场地安全要求(GB/T 9361—2011)》

- 《数据中心设计规范(GB 50174—2017)》

- 《数据中心基础设施施工及验收规范(GB 50462—2015)》

- 《互联网数据中心工程技术规范(GB 51195—2016)》

- 《数据中心基础设施运行维护标准(GB/T 51314—2018)》

- 《信息安全技术 信息系统物理安全技术要求(GB/T 21052—2007)》:将信息系统的物理安全进行了分级,并给出设备物理安全、环境物理安全、系统物理安全的各级对应的保护要求,具体要求目标如下:

①第一级物理安全平台为第一级用户自主保护级提供基本的物理安全保护

②第二级物理安全平台为第二级系统审计保护级提供适当的物理安全保护

③第三级物理安全平台为第三级安全标记保护级提供较高程度的物理安全保护

④第四级物理安全平台为第四级结构化保护级提供更高程度的物理安全保护

5.2 物理环境安全分析与防护

5.2.1 防火

(1)消除火灾隐患

(2)设置火灾报警系统

(3)配置灭火设备

(4)加强防火管理和操作规范

5.2.2 防水

水灾会浸泡电缆,破坏绝缘,导致计算机设备短路或损坏。

(1)机房内不得铺设水管和蒸汽管道

(2)机房墙壁、天花板、地面应有防水、防潮性能

(3)通有水管的地方应设置水阀和排水沟

(4)不要把机房设置在楼房底层或地下室,以防水侵蚀或受潮

(5)如有通往机房的电缆沟,要防止下雨时电缆沟进水漫到机房。

5.2.3 防震

震动会对网络设备造成不同程度的损坏,特别是对一些高速运转的设备。

(1)网络机房所在的建筑物应具有抗地震能力

(2)网络机柜和设备要固定牢靠,并安装仿真装置

(3)加强安全操作管理,例如禁止搬动在线运行的网络设备

5.2.4 防盗

(1)设置报警器

(2)锁定装置

(3)摄像监控

(4)严格物理访问控制

(5)安全监控

5.2.5 防鼠虫害

窜入机房内的鼠虫会啃食电缆,造成漏电,电源短路;筑窝排粪会造成断线、短路、部件腐蚀、接触不良。

(1)尽量减少不必要的洞口或用后予以堵塞,封堵鼠虫出口洞口

(2)在机房中可利用超声波驱鼠,或设置一些捕鼠器械

(3)投放杀鼠药物,或在电缆上涂上环己基类防鼠剂

(4)在电缆外施加毒饵,以消灭鼠虫,或利用搜鼠工具捕鼠

5.2.6 防雷

雷击对网络设备和网络运行有着直接的影响,雷击有时会损害网络设备,中断网络通信。

(1)在网络设备所处的环境中安装避雷针

(2)网络设备安全接地,并将该“地线”连通机房的地线网,以确保其安全保护作用

(3)对重要网络设备安装专用防雷设施

5.2.7 防电磁

电磁辐射危险不仅会影响设备运行,而且也会引起信息的泄露。

(1)采用接地的方法

(2)采用屏蔽的方法

(3)选择合适的场地

5.2.8 防静电

静电也会影响网路系统运转。

(1)人员服装采用不易产生静电的衣料,工作鞋选用低阻值材料制作

(2)控制机房温、湿度,使其保持在不易产生静电的范围内

(3)机房地板从地板表面到接地系统的阻值,应能保证防止人身触电和产生静电

(4)机房中使用的各种工作台、柜等,应选择产生静电小的材料

(5)在进行网络设备操作时,应佩戴防静电手套

5.2.9 安全供电

电源直接影响网络系统的可靠运转,造成电源不可靠的因素有电压瞬变、瞬时停电和电压不足等。

(1)专用供线电路

(2)不间断电源(UPS)

(3)备用发电机

5.3 机房安全分析与防护

5.3.1 机房功能区域组成

按照《计算机场地通用规范(GB/T 2887—2011)》的规定,计算机房可选用下列房间(允许一室多用和酌情增减):

(1)主要工作房间:主机房、终端室等;

(2)第一类辅助房间:低压配电间、不间断电源室、蓄电池室、空调机室、发电机室、气体钢瓶室、监控室等;

(3)第二类辅助房间:资料室、维修室、技术人员办公室;

(4)第三类辅助房间:储藏室、缓冲间、技术人员休息室、盥洗室等。

5.3.2 机房安全等级划分

根据《计算机场地安全要求(GB/T 9361—2011)》,计算机机房的安全等级分为A级,B级,C级三个基本级别,下面分别介绍各级的特点:

- A级:计算机系统运行中断后,会对国家安全,社会秩序,公共利益造成严重损害的;对计算机机房的安全有严格的要求,有完善的计算机机房安全措施。

- B级:计算机系统运行中断后,会对国家安全,社会秩序,公共利益造成较大损害的;对计算机机房的安全有较严格的要求,有较完善的计算机机房安全措施。

- C级:不属于A、B级的情况;对计算机机房的安全有基本的要求,有基本的计算机机房安全措施。

5.3.3 机房场地选择要求

- 环境安全性

(1)应避开危险来源区

(2)应避开环境污染区

(3)应避开盐雾区

(4)应避开落雷区域 - 地质可靠性

(1)不要建在杂填土、淤泥、流砂层以及地层断裂的地址区域上

(2)建在山区的计算机房,应避开滑坡、泥石流、雪崩和溶洞等地质不牢靠的区域

(3)建在矿区的计算机房,应避开采矿崩落区地段,也应避开有开采价值的矿区

(4)应避开低洼、潮湿区域 - 场地抗电磁干扰性

(1)应避开或远离无线电干扰源和微波线路的强电磁场干扰场所,如广播电视发射台、雷达站。根据《计算机场地通用规范(GB/T 2887—2011)》,机房内无线电干扰场强,在频率范围0.15MHz~1000MHz时不大于126dBμV,磁场干扰场强不大于800A/m(相当于高斯单位制的100e)

(2)应避开强电流冲击和强电磁干扰的场所,如距离电气化铁路 、高压传输线、高频炉、大电机、大功率开关等设备200m以上 - 应避开振动源和强噪声源

(1)应避开振动源

(2)应避开机场、火车站和车辆来往比较频繁的区域以及建筑工地、影剧院及其他噪声区

(3)应远离主干道,并避免机房窗户直接临街 - 应避免设在建筑物的高层以及用水设备的下层或隔壁

如果机房是大楼的一部分,应选用二层为宜,一层作为动力、配电、空调间等。同时,应尽量选择电力、水源充足,环境清洁,交通和通信方便的地方。此外,在进行机房场地的选择时,还要同时考虑计算机的功能和要求。对于机要部门信息系统的机房,还应考虑机房中的信息射频不易泄露和被窃取。

5.3.4 数据中心建设与设计要求

为更好地指导数据中心的建设和发展,工业和信息化部发布了《关于数据中心建设布局的指导意见》。

其中,数据中心建设和布局的基本原则,具体包括市场需求导向原则、资源环境优先原则、区域统筹协调原则、多方要素兼顾原则、发展与安全并重原则。

按照规模大小可将数据中心分成三类:超大型数据中心(规模>=10 000个标准机架)、大型数据中心(规模3000~10 000个标准机架)、中小型数据中心(规模<3000个标准机架)

超大型数据中心的建设导向为重点考虑气候环境、能源供给等要素,特别是以灾备等事实性要求不高的应用为主,优先在气候寒冷,能源充足的一类地区建设,也可在气候适宜,能源充足的二类地区建设。

大型数据中心的建设导向为重点考虑气候环境、能源供给等要素,鼓励优先在一类和二类地区建设,也可在气候适宜,靠近能源富集地区的三类地区建设。

中小型数据中心的建设导向为重点考虑市场需求、能源供给等要素,鼓励特别是面向当地、以实时应用为主的中小型数据中心,在靠近用户所在地、能源获取便利的地区建设,以市场需求灵活部署。

《数据中心设计规范(GB 50174—2017)》为国家标准,自2018年1月1日起实施。其中,第8.4.4、13.2.1、13.2.4、13.3.1、13.4.1条为强制性条文,必须严格执行。强制性条文内容如下:

- 8.4.4 数据中心内所有设备的金属外壳、各类金属管道、金属线槽、建筑物金属结构必须进行等电位联结并接地;

- 13.2.1 数据中心的耐火等级不应该低于二级;

- 13.2.4 当数据中心与其他功能用房在同一个建筑内时,数据中心与建筑内其他功能用房之间应采用耐火极限不低于2.0h的防火墙和1.5h的楼板隔开,隔墙上开门应采用甲级防火门;

- 13.3.1 采用管网式气体灭火系统或细水雾灭火系统的主机房,应同时设置两种独立的火灾探测器,火灾报警系统应与灭火系统和视频监控系统联动;

- 13.4.1 设置气体灭火系统的主机房,应配置专用空气呼吸器或氧气呼吸器。

《数据中心设计规范(GB 50174—2017)》中要求数据中心应划分为A、B、C三级,设计时应根据数据中心的使用性质、数据丢失或网络中断在社会上造成的损失和影响程度确定所属级别:

- A级(符合下列情况之一):

(1)电子信息系统运行中断将造成重大的经济损失

(2)电子信息系统运行中断将造成公共场所秩序严重混乱 - B级(符合下列情况之一):

(1)电子信息系统运行中断将造成较大的经济损失

(2)电子信息系统运行中断将造成公共场所秩序混乱 - C级:

不属于A级或B级的数据中心

5.3.5 互联网数据中心

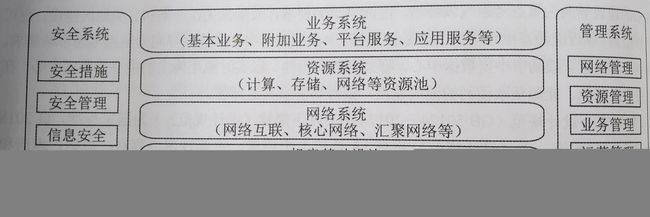

互联网数据中心(简称IDC)是一类向用户提供资源出租基本业务和有关附加业务、在线提供IT应用平台能力租用服务和应用软件租用服务的数据中心。用户通过使用互联网数据中心的业务和服务,实现用户自身对外的互联网业务和服务。

《互联网数据中心工程技术规范(GB 51195—2016)》规定IDC机房分成R1、R2、R3三个级别。其中,各级IDC机房要求如下:

- R1级 IDC机房的机房基础设施和网络系统的主要部分应具备一定的冗余能力,机房基础设施和网络系统可支撑的IDC业务的可用性不小于99.5%;

- R2级 IDC机房的机房基础设施和网络系统应具备冗余能力,机房基础设施和网络系统可支撑的IDC业务的可用性不小于99.9%;

- R1级 IDC机房的机房基础设施和网络系统应具备容错能力,机房基础设施和网络系统可支撑的IDC业务的可用性不小于99.99%;

《互联网数据中心工程技术规范(GB 51195—2016)》自2017年4月1日起实施。其中,第1.0.4、4.2.2条为强制性条文,必须严格执行。强制性条文具体内容如下:

- 1.0.4 在我国抗震设防烈度7度以上(含7度)地区IDC工程中使用的主要电信设备必须经电信设备抗震性能检测合格。

- 4.2.2 施工开始以前必须对机房的安全条件进行全面检查,应符合以下规定:

①机房内必须配备有效的灭火消防器材,机房基础设施中的消防系统工程应施工完毕,并应具备保持性能良好,满足IT设备系统安装、调制施工要求的使用条件。

②楼板预留孔洞应配置非燃烧材料的安全盖板,已用的电缆走线孔洞应用非燃烧材料封堵。

③机房内严禁存放易燃、易爆等危险物品。

④机房内不同电压的电源设备、电源插座应有明显区别标志。

5.3.6 CA机房物理安全控制

CA机房物理安全时认证机构设施安全的重要保障,国家密码管理局发布《电子政务电子认证服务业务规则规范》,对CA机房的物理安全提出了规范性要求。

(1)物理环境按照GM/T 0034 的要求严格实施,具有相关屏蔽、消防、物理访问控制、入侵检测警报等相关措施,至少每五年进行一次屏蔽室检测。

(2)CA机房及办公场地所有人员都应佩戴标识身份的证明。进出CA机房人员的物理权限应经安全管理人员根据安全策略予以批准。

(3)所有进出CA机房内的人员都应该留有记录,并妥善、安全地保存和管理各区域进出记录(如监控系统录像带、门禁记录等)。确认这些记录无安全用途后,才可进行专项销毁。

(4)建立并执行人员访问制度及程序,并对访问人员进行监督。安全人员定期对CA设施的访问权限进行内审和更新,并及时跟进违规进出CA设施物理区域的事件。

(5)采取有效措施保护设备免于电源故障或网络通信异常影响。

(6)在处理或再利用包含存储介质(如硬盘)的设备之前,检查是否含有敏感数据,并对敏感数据应物理销毁或进行安全覆盖。

(7)制定相关安全检查、监督谋略,包括且不限于对内部敏感或关键业务信息的保存要求、办公电脑的保护要求、CA财产的保护要求等。

5.4 网络通信线路安全分析与防护

5.4.1 网络通信线路安全分析

- 网络通信线路被切断

网络通信线路被鼠虫咬断、被人为割断、自然灾害损坏等。 - 网络通信线路被电磁干扰

网络通信线路受到电磁干扰而非正常传输信息。 - 网络通信线路泄露信息

网络通信线路泄露电磁信号,导致通信线路上的传输信息泄密。

5.4.2 网络通信线路安全防护

目前,为了实现网络通信安全,一般从两个方面采取措施:一是网络通信设备;二是网络通信线路。对重要的核心网络设备,例如路由器、交换机,为了防止这些核心设备出现单点安全故障,一般采取设备冗余,即设备之间互为备份。而网络通信线路的安全措施也是采取多路通信的方式,例如网络的连接可以通过DDN专线和电话线。

5.5 设备实体安全分析与防护

5.5.1 设备实体安全分析

- 设备实体环境关联安全威胁

是指设备实体环境受到物理安全脆弱性影响而引发的设备安全问题。 - 设备实体被盗取或损害

设备实体缺乏有效的监督管理和访问控制,被外部人员窃取、错误搬动等。 - 设备实体受到电磁干扰

设备实体收到电磁干扰,设备无法正常运行。 - 设备供应链条中断或延缓

设备实体的部分部件供应链出现问题,故障无法修补。 - 设备实体的固件部分遭受攻击

设备实体的固件部分存在安全漏洞,使得攻击者可以随意修改固件,导致设备实体无法正常工作。例如,计算机的BIOS被破坏,智能硬件操作系统的安全漏洞被非法利用导致智能硬件停止工作。 - 设备遭受硬件攻击

设备实体组成的电子部件受到硬件木马攻击,或者设备的CPU存在安全漏洞,导致设备实体受到损害。 - 设备实体的控制组件安全威胁

设备实体的控制组件存在安全漏洞,被攻击者利用导致设备实体无法正常运行。例如,存储设备的存储控制软件。 - 设备非法外联

设备的使用人员非安全使用,将其接入非安全区域,如涉密设备接到互联网。

5.5.2 设备实体安全防护

按照国家标准GB/T 21052—2007,设备实体的物理安全防护技术措施主要如下。

- 设备的标志和标记

设备的标志和标记主要包括:产品名称、型号或规定的代号,制造厂商的名称或商标、安全符号,获国家规定的3C认证标志。 - 设备电磁辐射防护

电磁辐射防护主要有电磁辐射骚扰、电磁辐射抗扰、电源端口电磁传导骚扰、信号端口电磁传导骚扰、电源端口电磁传导抗扰、信号端口电磁传导抗扰。 - 设备静电及用电安全防护

主要涉及静电放电抗扰、电源线浪涌(冲击)抗扰、信号线浪涌(冲击)抗扰、电源端口电快速瞬变脉冲群抗扰、信号端口电快速瞬变脉冲群抗扰、电压暂降抗扰、电压短时中断抗扰、抗电强度、泄漏电流、电源线、电源适应能力和绝缘电阻。 - 设备磁场抗扰

磁场抗扰主要包括工频磁场抗扰、脉冲磁场抗扰。 - 设备环境安全保护

主要包括防过热、阻燃、防爆裂。 - 设备适应性与可靠性保护

主要包括温度适应性、湿度适应性、冲击适应性、碰撞适应性、可靠性。

由于网络信息系统的设备供应链条的复杂性,设备保护还需要采取以下增强性保护措施。

(1)设备供应链弹性。

(2)设备安全质量保障。

(3)设备安全合规。 符合《中华人民共和国网络安全法》的相关规定(第二十三条、第三十五条)

(4)设备安全审查。《网络产品和服务安全审查办法(试行)》规定,公共与通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,以及其他关键信息基础设施的运营者采购网络产品和服务,可能影响国家安全的,应当通过网络安全审查。网络安全审查重点审查网络产品和服务的安全性、可控性、主要包括:

- 产品和服务自身的安全风险,以及被非法控制、干扰和中断运行的风险;

- 产品及关键部件生产、测试、交付、技术支持过程中的供应链安全风险;

- 产品和服务提供者利用产品和服务的便利条件非法收集、存储、处理、使用用户相关信息的风险;

- 产品和服务提供者利用用户对产品和服务的依赖,损害网络安全和用户的利益的风险;

- 其他可能危害国家安全的风险。

5.5.3 设备硬件攻击防护

-

硬件木马检测

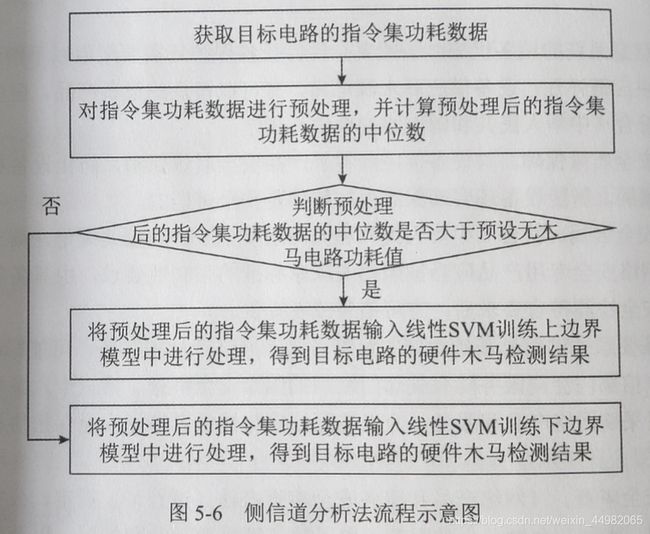

硬件木马检测有反向分析法、功耗分析法、侧信道分析法。

反向分析法:通过逆向工程方法将封装(或管芯)的芯片电路打开,逐层扫描拍照电路,然后使用图形分析软件和电路提取软件重建电路结构图,将恢复出的设计与原始设计进行对比分析,以检测硬件木马。

功耗分析法:通过获取芯片的功耗特征,通过K.L扩展分析法生成芯片指纹,再将待测芯片与“纯净芯片”的功耗特征进行比对,以判断芯片是否被篡改。

测信道分析法:通过比对电路中的物理特征和旁路信息的不同,发现电路的变化,其技术原理时任何硬件电路的改变都会反映在一些电路参数上,如功率、时序、电磁、热等。

-

硬件漏洞处理

硬件漏洞不同于软件漏洞,其修补具有不可逆性通常方法是破坏漏洞利用条件,防止漏洞被攻击者利用。

5.6 存储介质安全分析与防护

5.6.1 存储介质安全分析

- 存储管理失控

缺少必要的存储管理制度、流程和技术管理措施,使得存储介质及存储设备缺少安全保养和维护,相关存储介质被随意保管、拷贝等。 - 存储数据泄密

离线的存储介质缺少安全保护措施,容易被非授权拷贝、查看,从而导致存储数据泄密。 - 存储介质及存储设备故障

存储介质缺少安全保障技术,不能防止存储操作容错。或者存储介质与存储设备控制系统缺少配合,导致存储设备操作无法正常运行。 - 存储介质数据非安全删除

存储介质数据没有采取安全删除技术,使得攻击者利用数据恢复工具,还原存储价值上的数据。 - 恶意代码攻击

存储介质或存储设备被恶意代码攻击,如勒索病毒,使得相关存储操作无法进行。

5.6.2 存储介质安全防护

- 强化存储安全管理

- 设有专门区域用于存放介质,并由专人负责保管维护;

- 有关介质借用,必须办理审批和登记手续;

- 介质分类存放,重要数据应进行复制备份两份以上,分开备份,以备不时之需;

- 对敏感数据、重要数据和关键数据,应采取贴密封条或其他的安全有效措施,防止被非法拷贝;

- 报废的光盘、磁盘、磁带、硬盘、移动盘必须按规定程序完全消除敏感数据信息。

- 数据存储加密保存

系统中有很高使用价值或很高机密程度的重要数据,应采用加密存储。 - 容错容灾存储技术

对于重要的系统及数据资源,采取磁盘阵列、双击在线备份、离线备份等综合安全措施,保护存储数据及相关系统的正常运行。