在互联网上,没有人知道你是一条狗?

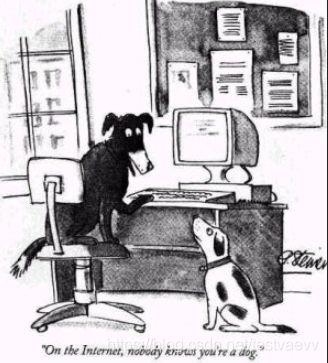

1993 年,《纽约客》(The New Yorker)杂志刊登一则由彼得·施泰纳(Peter Steiner)创作的漫画:标题是【On the Internet, nobody knows you’re a dog.】

这则漫画中有两只狗:一只黑狗站在电脑椅上,爪子扶着键盘。它望向站在地上、表情迷茫的另一只狗,兴奋地说:「在互联网上,没人知道你是一条狗。

(On the Internet, nobody knows you’re a dog.)画中那只狗的台词随即成了 IT 界广为流传的经典笑话。

那个时候,互联网刚刚兴起,基于虚拟和匿名属性让在互联网上的人可以充分隐藏自己,马化腾在回忆创业初期:

曾说有时候换个头像假扮女孩子陪聊活跃社区。可见哪时候一个男生可以在互联网上把自己塑造成一名温柔女生而不会担心被人知道。

在互联网上,有没有人知道你是一条狗?

然而,这句笑话今天或许应该颠倒过来,演化另一个版本的笑话了。

互联网的快速发展,社交应用、网上购物、招聘等各种网站、应用服务慢慢把收集用户数据已经是互联网商业模式的大势,用户的隐私信息在网络上已经无处隐藏。

社交网络的发展让更多的用户接受实名制,连马克扎克伯格都认为实名制的网站相对弥足珍贵。

而我们可以不费吹灰之力把所有信息找到,可以找到手机,可以找到个人的从业教育经历,可以了解某个人的性格、兴趣爱好,可以获取某个人的经纬数据。

如果你十分钟前在购物网站搜索的关键词,将伴随着网站间如硬通货流通,闹出搜一次“棺材”,推荐一个月“寿衣”的荒唐剧 。

随着搜索技术的发展,这一点的反应更加淋漓尽致。移动互联网的出现,不仅让人无处可藏,更严重的是你很可能24小时都处于被追踪的状态。

如果《纽约客》漫画中的那条狗还在上网,它大概会惊恐的发现,在今天的互联网,别人不仅知道它是一条狗,而且知道它的名字、主人、品种、正在某个经纬度地址上用爪子扶着键盘…

这就是如今网络的现状 - 「隐私」「匿名」这些传统互联网的精粹,已经越来越让人感到陌生和遥远。真实世界和虚拟世界之间的边界已经不复存在。

在围墙被拆除的同时,也有一些叛逆的人,在寻求保卫用户隐私权作斗争。在商业的巨浪中疾呼隐私的重要性,坚定地承诺「我们不存储你的信息,不追踪你的信息」。

一只倔强的鸭子

让我们来介绍一下今天的主角,一只与众不同的鸭子。第一次浏览DuckDuckGo网页的人会被这样一只叛逆的鸭子所吸引,在其搞笑的表情下方清晰的印着「The search engine that doesn’t track you(不会追踪你的搜索引擎)。

DuckDuckGo 创立于 2008 年,当被问及一直被形容作“愚蠢”的命名时,创始人如此解释:“说实在地它就是某天突然灵光一闪出现在脑海,而且我很中意。

它当然是源自,或说受到Duck Duck Goose(某游戏名称,主要盛行于孩童间)的影响,但是除此之外没有其他的关联了,比如说:隐喻。”

DuckDuckGo一直认为自己区分其他所有搜索引擎的关键特征就在于重视维护用户隐私。那么,它是如何做到的呢?要回答这个问题,首先要知道搜索引擎在哪些环节可能泄露我们的隐私。

当你搜索关键字时,搜索引擎会记录你的各种信息,包括你的IP地址、地理位置、搜索历史等。这些丰富的数据可以清晰的勾勒出用户画像。

如果搜索引擎综合你在社交网络、生活服务类网站留下的痕迹,获取到你的住址、身份、兴趣爱好,就能更精准的投放推广信息,使你更有可能对其感兴趣并点击访问。从而提高点击率和广告收益。

另外,更令人担忧的可能是用户信息被转卖和窃取的危险,类似的事件已屡见不鲜。

对此,DuckDuckGo的 承诺是:我们永远不存储您的个人信息,我们不会收集或分享您的任何个信息。

我们不存储你的搜索记录。也不会主动通过技术等机制识别你的身份。

另一方面,搜索引擎还会将你的搜索行为披露给第三方网站。正常情况下,当在搜索页点击一个网站链接进行跳转时,由于HTTP协议的机制,从HTTP表头来的来源地址(referrer)字段 将会带上GET请求的链接,从而泄露你的搜索记录。这意味着多一个人知道你的搜索信息。

DuckDuckGo同样考虑到了信息泄露的风险,为此它在转发你的访问时,会在请求中抹掉来源地址以来防范。

对于哪些追求极致隐私保护的用户,DuckDuckGo还提供了比较多的增强的安全性工具。例如处于隐私浏览模式,其他搜索引擎会跟踪你的搜索,而它不会。

DuckDuckGo确实提供了一些其他主流搜索引擎更为注重用户隐私保护的功能。当然,这种隐私保护功能的也是有代价的。

其代价就是你无法得到个性定制化的搜索结果,返回响应速度通常有些慢。但在隐私面前,这此小小的妥协都是值得的。

作为主张维护使用者隐私权倡导者,DuckDuckGo创下了每日3000万次直接搜索的新纪录。这比去年每天2000万次搜索的记录增加了50%。

由此说明隐私对于大多数人来说仍然比便利和功能更重要,与“隐私问题没有那么敏感,如果他们愿意用隐私交换便捷性,很多情况下他们是愿意的”恰恰相反。

人们越来越注重保护隐私了?正如下面的图表中看到的那样,DuckDuckGo在10月10日星期一的搜索量创下新纪录,或许可见一般 。

DuckDuckGo选择了一条不一样的道路,正在吸引大量的人群。在此服务推出10年之后,达到了每天3000万次搜索量新的里程碑。

或许是不断暴露的网络隐私危机事件之后,人们开始关心和了解,但终将注定是一个困难的方向。也许不久的将来,我们可以看到主流搜索引擎在网络隐私保护上的逐步增强,或是类似DuckDuckGo这样不妥协的搜索引擎成为主流?

当用户开始关注隐私保护时,愿意积极去主张权利时,去改变以收集用户数据的商业模式。在大数据、人工智能挟持下,互联网就不会变成隐私的荒漠,确实是个未知?

【你可能感兴趣的文章】

CIS 2020 网络安全创新大会——攻防论坛

CIS 2020 网络安全创新大会—DevSecOps论坛

CIS 2020 网络安全创新大会_人工智能与物联网前沿论坛

CIS 2020 网络安全创新大会_云安全论坛

CIS 2020 网络安全创新大会_白帽live论坛

CIS 2020 网络安全创新大会_数字转型与个人信息保护论坛

CIS 2020 网络安全创新大会_CSO论坛

CIS 2020 网络安全创新大会_金融科技论坛

CIS 2020 网络安全创新大会_工业互联网车联网论坛

CIS 2020 网络安全创新大会_主论坛

网络安全创新大会CIS2020PPT全打包

2020网络安全行业全领域白皮书大全

AISecOps智能安全运营技术白皮书

教育行业网络安全白皮书

2020中国移动广告反欺诈白皮书

工业互联网安全架构白皮书(2020)

2020年中国网络安全行业研究白皮书

电信和互联网行业数据安全治理白皮书

医疗行业网络安全白皮书V3

用户自治数字身份安全白皮书

预建未来之网络空间的攻与防

飞书安全白皮书_数据安全的最佳实践

2019北京网络安全大会安全运营论坛PPT全打包

参与IRTF互联网协议标准制定

游族创新安全开发者沙龙

奇智威胁情报峰会PPT下载

2020滴滴网络安全峰会

面向全流量的网络APT智能检测方法

隐私合规测试实践

阿里巴巴移动安全技术实践

钉钉安全白皮书v2

起航-远望-杜跃进

赵庸-中国计算机取证发展展望-20160817

论src漏洞挖掘的前期信息收集

议题5-一分钱也是钱-VSRC 2017

自动化攻击背景下的过去、现在与未来–20140910

美联WAF架构演变之路

网络空间靶场技术研究

终端机的多样化安全问题与利用

知道创宇区块链安全风险白皮书

甲方RASP安全运营实战

用户视角下的威胁情报质量评估方法

深入CRS漏洞检测框架osprey(鱼鹰)

浅谈信息安全主战场的转移-Line

流处理技术在事中反欺诈领域的应用及实践

构建安全可靠的系统-谷歌(最终版)

构建全流量入侵检测平台

李晓宁-New Intel SSD Capabilities and Disk Forensics

最后一道防线,主机端的威胁感知体系20170726

智能运维安全监控引擎实践

星冕-守护这片星空

数据梳理和审计技术解析

数据安全控制有效性检验

数据安全实施指南介绍

数据安全与隐私保护合规评估

数据保护伞-大数据平台的分类分级、脱敏与审计工具

微众银行的安全运营实践

张璇-新型网络犯罪取证的困境与对策

对方不想说话并扔了个 message

安恒_务实的网络安全

如何在数字时代预防网络威胁

如何分析和攻击私有协议中的密码学安全漏洞

天擎V6

大数据时代的数据安全挑战与管理

大数据安全基础课件

大力出奇迹のWiFi Hacking

基于树莓派的渗透测试

基于大数据的僵尸网络攻击监控-伤心的鱼

基于Android的主动防御系统-蔡雪飞

基于 CDN 的 DDoS 安全防护

在 DNS 数据里用机器学习自动寻找恶意软件 C&C:超越蜜罐和逆向工程

唯品会企业安全开发生命周期2

唯品会产品安全技术实践

唐振江-透过贵阳大数据攻防演练看应急响应前移的必要性

后渗透阶段的攻防对抗

华强北产业链及其相关硬件技术研究报告

入侵对抗体系建设漫谈

信誉危机 广受认可的硬件和软件遭遇信任危机

使用流量分析解决业务安全问题-李昌志

企业移动安全问题的个性及防御方案-娜迦

企业安全防御「边界」

企业业务安全开发实践

从高危漏洞看电商金融安全-曾裕智

京东云安全白皮书

互联网渠道营销活动安全防御研究—羊毛党威胁分析与研究

云计算安全挑战和机遇

云安全解决方案(H3C)

云上的身份认证应对趋势

书安-第四期_java反序列化

书安-第三期_SDK安全

乌云安全生态理念解读

中国互联网网站安全现状及解决方案(修改)

中国互联网地下产业链分析白皮书

业务安全应急响应新思考-韩晋

【神州网云】结合网络安全法的内网安全审计-宋超

《在软件项目开发中兼顾安全和敏捷》OneAPM 刘再耀 061118

《互联网业务面临问题浅谈和安全创新实践》 - 阿里聚安全 方超

[KCon 2017]0827_8_Seeker_从口袋里的伪基站到手持的真基站

[KCon 2017]0827_1_杨芸菲_如何DIY一套低成本反无人机系统

[KCon 2017]0826_9_KEVIN2600_玩转无人机攻防

[KCon 2016]0828_7_闫兆腾_Hacking-Came Saw Conquered-网络空间中的IoT安全

[KCon 2016]0828_6_timo_网络设备漏洞分析技术研究

[KCon 2016]0828_2_Kevin2600_无线 Fuzzing 之旅

[KCon 2016]0828_1_朱利军_剑走偏锋之 Hacking 无处不在

[KCon 2016]0827_6_何潇潇_VMProtect 的一次奇妙之旅

ZoomEye+V2

Web应用安全权威指南

VxWorks Fuzzing 之道——VxWorks 工控实时操作系统漏洞挖掘揭秘-吴少荣

SecDevOps

PWN你的iOS设备_ChenXiaoBo

PM05-申砾-Building a Cloud-Native NewSQL Database

PM05-张云聪-百度统一分布式计算框架Bigflow

PM05-刘伟-1号店移动服务架构实践GITC

PM04-杨再三-黑产第一道防线–携程验证码架构变迁之路

PM04-张扬-电商自动化多云运维管理平台研发技术分享

PM04-夏志培-沪江APIGateway实践

PM04–张新宇-容器技术在音视频领域的应用

PM03-黎洋-海尔大数据技术构建和运营实践

PM03-陈忠克-饿了么多活架构分享

PM03-申贤强-基于Docker On Yarn系统在Sogou的实践

PM03-刘斌-遗留系统的构建流水线改造

PM02-王培安-如何通过数据运营驱动技术升

PM02-沈辉煌-魅族大数据之流平台的实践

PM02-吴毅挺-

PM01-黄宙-苏宁安全生态之眼

PM01-赵加雨-构建高质量、多样化的视频云平台

PM01-杨光耀-人工智能应用——自营B2C电商的全流程自动化运营

PM01-李玉峰-敏捷性传承-devops最佳实践

PM01-朱天峰-淘宝开放平台订单推送架构演进

Nginx+Lua在网络安全方面的应用-周为

McConnell ISC 2018 Rule of Law-英文

JavaScript安全从浏览器到服务端

iOS平台的应用程序调试与分析

hadoop安全架构

Github敏感信息泄露监控

GDPR IBM分析

FreeTalk基于Ai学习的DNS防御

AM03-龚德鑫-如何打造一个高效智能的监控系统

AM03-陈晓建-京东金融移动服务端服务治理的演进和架构

AM03-董明鑫-容器技术在雪球的实践

AM03-田国华-互金威胁与安全建设

AM03-姜林和-蘑菇街搜索广告的召回匹配

AM03-叶华-DDaaS无人机数据平台应用

AM02-沈首二-汽车之家的容器化之路

AM02-汤峥嵘-互联网教育的大发展和机遇-1

AM02-林基宏-KSC265实践之路

AM02-廖雄杰-全栈APM,打造端到云的全方位监控体系

AM02-吕绍晨-微盟全局调用链跟踪系统设计与实践

AM02-代稳-苏宁企业级机器学习平台实践1

AM01-陈旭晖-聚石塔EWS-基于Docker的自动化运维系统

AM01-肖鹏-高德自动容灾实践

AM01-翟玉勇-饿了么大数据离线平台架构

AM01-李照宇-Apache Ignite 内存计算

AM01-李学庆-【六年辛酸泪】一起走过的电商安全坑

AM01-周树强-融合智能视频云平台

AM01-侯震宇-人工智能云-AI时代基石-1

5G网络安全标准化白皮书 (2021版)

3G与移动终端安全

3-Manky_Swarms(可公开)

2020CIS基于安全切面实现银行级默认安全

2018网络安全生态峰会-创新安全分论坛总PPT

2017数据泄露成本研究

2017企业安全威胁统一应对指南

05-韦邦灯-raiboo人工智能与大数据在营销领域的完美落地

04-胡维琦-塑造云时代,联接企业的现在与未来-1

03-闵可锐-人工智能在猎豹内容产品的应用-1

03-孙忠英-区块链的技术原理与发展现状-1

02-刘里奥-高性能密集计算能力及其部署-1

01-柯严-How computer vision helps drone industry-1

做好新型信息技术发展应用的信息安全等级保护工作

重要行业信息系统安全风险

一种基于分层聚类方法的木马通信行为检测模型

网游私服与背后的产业链-黑客与黑客的网络对战

基于攻击图模型的多目标网络安全评估技术研究

基于HTTP会话过程跟踪的网页挂马攻击检测方法

0DAY与APT攻防

企业安全架构剖析

木马在黑色产业链中的地位及其取证方法

“飞地”躲避追踪及绕过ASLR

论文件校验的重要性

Android系统漏洞挖掘从分析到回报

吐司与社区生态

渗透中寻找突破口思路及实践

Webmail Hacking

业务逐渐上云,盒子类安全厂商路在何方?

Android Root利用技术漫谈:绕过PXN

无线,手机,社工,密码

支付安全风险防范解决方案

高级可持续攻击(APT)攻防分析

ZoomEye 新版本发布

利用 OAuth 劫持用户身份

去年跨过的浏览器

JavaScript安全从浏览器到服务端

mobile app security技术分享

自动化攻击背景下的过去现在与将来

QWSTF基于浏览器扩展的Web弱点识别

移动APP背后的安全问题

防扫号刷库的对抗体系

广告反欺诈引擎设计

JSRC新版提交设计及经验分享

腾讯云安全联合团队建设体验

为何电商安全我打四分?

亡灵巫师的魔法大军:大规模僵尸网络

代理游戏反外挂思路

网游账号安全之现状与未来

互联网企业应对恶意网址的思考

Web应用安全设计思想

Hacking web architecture for fun and profit

打击盗号之全面部署

第三只眼看办公网安全

信息安全_2

信息安全_信息等级保护体系在云安全中的应用

信息安全_不凡之路无捷径

信息安全_5G安全分论坛

信息安全_5G安全分论坛

信息安全_云计算与大数据安全分论坛

信息安全_

信息安全_

信息安全_

信息安全_

信息安全_

信息安全_安全编码之SQL注入

信息安全_5G时代的内生安全体系构建

信息安全_高等人工智能与信息内容安全

信息安全_安全大势之确定和不确定

信息安全_基于mstsc的高级渗透

信息安全_红队技术漫谈@Moriarty

信息安全_domain

信息安全_大数据日志安全分析之路

信息安全_Android安全与协议分析

信息安全_『次时代』业务安全

信息安全_从安卓系统源码看逆向分析

信息安全_CTF中PWN题目实例分析

信息安全_01

信息安全_打造基于代码虚拟化保护技术的新一代软件授权方案

信息安全_C++代码混淆保护在移动端的应用

信息安全_C++代码虚拟化保护在移动端的应用

信息安全_SMIME邮件安全解决方案

信息安全_Python树莓派物联网手机控制机器人

信息安全_0

信息安全_AWS的容器和无服务器架构安全的实践

信息安全_金融行业的容器和无服务器架构的安全实践

信息安全_4

信息安全_4

信息安全_2

信息安全_3

信息安全_2

信息安全_1

信息安全_威胁情报新应用

信息安全_数字经济加速下一代安全市场发展

信息安全_智能检测与响应系统实践

信息安全_新形势下的白帽子成长与漏洞发现报告机制探讨

信息安全_你上了我的账号

信息安全_4Linux内核的花花世界

信息安全_3IOT安全之

信息安全_2ddos与马场

信息安全_1车联网业务安全浅析1

信息安全_github泄露监控实践

信息安全_浅谈以太坊智能合安全

信息安全_威胁情报在安全运营中的应用

信息安全_码芯的物理攻击

信息安全_LockPicking

信息安全_区块链智能合的新安全问题探索

信息安全_企业安全擦不净的垢

信息安全_Cloudjacking

信息安全_从暗云木马看威胁情报的溯源与追踪

信息安全_流量安全分析

信息安全_fb企业安全俱乐部

信息安全_xxe注入应用与拓展

信息安全_安全方向规划及资源利用

信息安全_武汉沙龙流程

信息安全_FreeTalk基于Ai学习的DNS防御

信息安全_华强北产业链及其相关硬件技术研究报告

信息安全_深入CRS漏洞检测框架osprey

信息安全_互联网渠道营销活动安全防御研究—羊毛党威胁分析与研究

信息安全_构建全流量入侵检测平台

信息安全_web狗的生存之道

信息安全_云安全时代下的新一轮斗智斗勇v0

信息安全_12

信息安全_11

信息安全_10

信息安全_9

信息安全_7

信息安全_6

信息安全_5

信息安全_4

信息安全_3

信息安全_2

信息安全_1网络安全生态峰会Eric演讲726版最终版

信息安全_网络安全十大痛点与思考

信息安全_eseinseteedc010

信息安全_opening

信息安全_这些年遇到过的逻辑漏洞

信息安全_浅谈BLE攻防

信息安全_企业级代码安全实践

信息安全_移动APP安全与SDL

信息安全_RTF

信息安全_全球高峰会

FreeBuf

信息安全_FreeBuf

产业创新俱乐部

信息安全_产业创新俱乐部

信息安全_Hackdemo

信息安全_Xtech

信息安全_Android反序列化漏洞分析

信息安全_大浪淘沙

信息安全_浅谈Android自动化审计

信息安全_FreeTalk

信息安全_2

信息安全_01

议题三

信息安全_议题二

信息安全_议题一

信息安全_android漏洞检测动态分析

信息安全_对方不想说话并扔了个message

信息安全_PHP代码审计

信息安全_无线路由的攻击与防御20160614

信息安全_终端安全存储

信息安全_刘涛

信息安全_安全日志分析

信息安全_互联网金融安全

信息安全_袁劲松

信息安全_方小顿

信息安全_陈平

信息安全_乌云笼罩下的互联网金融v2

信息安全_用户行为分析中那些靠谱与不靠谱的事情

信息安全_辛知

信息安全_移动互联网对DDOS攻防带来的新挑战

信息安全_电子商务云应用安全

信息安全_大型互联网自动化安全测试

信息安全_WEB流量监控防御系统

信息安全_小雨

信息安全_sH

信息安全_WAD

信息安全_浏览器魔术

PayPal风险控制及案例分享

百度基础安全保障与运维

从运维角度看企业安全响应

京东安全知识体系建设

DNS攻击与防御

快速漏洞响应处理n

JSRC3

网络安全攻与防

祖冲之序列密码算法

社交网络空间的安全问题与应对策略

破解密码安全的数学难题

短视频平台-网红带货”售假背后的管控问题探究

直面阵痛,寻求共赢——携手构建21世纪网络空间新秩序

登录易,一种基于可信用户代理的多方闭环 网络身份认证及管理机制

电子认证走进 2

电子认证在可信电子证照中的应用

电子数据取证知识汇聚与共享的实现

电子数据取证技术综述

电力行业工业控制网络的运维和安全研究

电力行业工业控制系统信息安全风险评估研究

用可信计算 3

用主动免疫可信计算 3

生物识别技术在商业银行应用发展分析

生物识别技术及其在金融支付安全领域的应用

生物特征识别隐私保护研究

物联网设备身份认证安全性分析

物联网智能联网设备口令保护技术研究

物联网安全标准的界限

物联网安全参考架构研究

物联网僵尸网络严重威胁网络基础设施安全

物联网中标识密码应用研究

物理空间信息安全技术发展综述

燃气行业SCADA系统安全防护研究

煤矿工业控制系统安全现状和解决方案

热力行业工控安全防护方案设计和实践

炼化行业工业控制系统安全防护解决方案

炼化工业控制系统白环境技术应用

滥用爬虫技术的刑事风险与刑法应对

港口生产业务系统网络安全技术研究

渗透测试之信息搜集的研究与漏洞防范

深度科技的-anything快速检索”技术研究

海泰方圆,安全创造价值

海康威视,创新科技助推 智慧城市与网络安全

测量设备无关量子密钥分配的综合参数估计

永中Office设计中的安全创新

水下无线传感器网络中的安全问题研究

欧盟数字身份进展情况研究

欧盟委员会2020年《欧洲数据战略》研究

桌面云安全防护体系研究

案例教学在全日制硕士《可信云计算》 课程中的应用

某电力集团公司互联网出入口安全防范技术研究

某油田采油作业区工控安全技术研究

构建网络空间安全人才价值体系的高校责任

构建安全的移动办公环境

构建国家网络空间治理体系研究

未成年人网络保护制度建设域外经验及借鉴

有限先验情景下的隐写分析技术研究

暗网法律治理问题探究

智能锁密码应用标准框架设计

智能硬件安全威胁分析与应对方法

智能电网的信息物理安全综述

智能电网应用全生命周期安全保障框架

智能电网中无需可信第三方的隐私保护数据 聚合方案

智能手机指纹识别技术研究综述

智能安防系统安全的现状与挑战

智能合约的形式化验证方法

智能制造信息物理系统安全研究

智能人机对话中的负面情感检测

智慧校园一卡通系统安全研究

智慧城市网络安全标准化研究及进展

智慧城市网络安全保障评价体系研究

智慧城市网络安全体系框架研究

智慧城市信息安全运营平台研究

智慧城市信息安全体系研究

普通高校信息安全等级保护工作的建议

无线通信调制信号的信息安全风险分析

无线网络的中间人攻击研究

无线传感器网络面向隐私保护的数据融合算法

新能源化工企业工业控制网络安全防护 解决方案设计

新时代网络社会治理创新的法制议题

新基建浪潮下5GmMTC业务场景安全问题研究

新一代身份认证技术CFL

文件上传漏洞研究与实践

整机信创生态发展面临的问题及对策研究

数据霸权对国家与个人的危害及应对策略研究

数据权属理论场景主义选择——基于二元论之辩驳

数据本地化立法问题研究

数据本地化立法与数字贸易的国际规则

数据文件安全管控技术的研究与实现

数据库国产化替代面临的问题及对策研究

数据安全重删系统与关键技术研究

数据垄断与其治理模式研究

数据分级分类正式入法具有重大实践指导意义

数字认证,连接信任的世界

数字经济时代金融信息安全国家新战略

数字经济时代区块链技术在政府治理中 的创新应用研究

数字经济快速发展更需网络安全保驾护航

数字经济发展面临的挑战及有关建议

数字战-疫”:中国大数据安全在行动

数字图像来源取证现状与趋势

数字化背景下网络贩毒的特点及侦查策略研究

政府数据开放中个人隐私的泄露风险与保护

政企私有云的 结构性安全保障研究

改进随机森林在安卓恶意检测中的应用

支持细粒度权限控制且可搜索的 PHR云服务系统

支持国产密码算法的OpenSSL设计实现及应用

擦除权的非诉救济机制研究

提供网址检测服务的法律分析

推进可信身份认证技术的体系化

推动信息安全是企业的责任

推动5G安全体系建设

指静脉识别技术应用研究

指纹识别技术综述

手工DLL注入的检测方法研究与实现

我国网络安全立法研究综述

我国工业控制系统信息安全政策和标准体系架构研究

我国密码算法应用情况

我国密码法律体系架构研究

我国大学生网络道德研究热点的知识图谱分析

我国关键基础设施保护立法定位与内容的思考

恶意USB设备攻击与防护技术研究

恶意URL多层过滤检测模型策略研究

恐怖主义网络舆情研究

微软中国:实施信息安全及合作战略

形式化工具Scyther优化与实例分析

当前网络空间安全技术体系的缺陷与突破

开放融合环境下的移动数据管控

建立网络信息安全实用型人才培养模式

建立科学的网络安全人才评价体系

应急资源大数据云安全管理模式研究

应对高级网络威胁 建立新型网络防御系

市政供热控制系统网络安全防护设计

工控领域安全自主可信产品的应用

工控系统集控中心安全防护方案

工控系统网络安全理论要点

工业控制系统安全网络防护研究

工业控制系统安全等级保护测评研究

工业控制系统安全及异常检测研究进展

工业互联网的安全运维技术探析

展自主CPU应该走市场带技术的道路

对未来国际科技发展的分析与预测

对抗网络威胁演化 建立-网络平安城市”

密钥安全研究进展

密码应用安全的技术体系探讨

密文访问控制及其应用研究

客户隐私数据流转安全管理系统

实战型安全人才培养框架设计

安盟信息致力于万物互联的网络安全

安天,实战化守卫网络安全

安全数据空间构建方法研究及其应用

安全攻击追踪分析中短文本分类研究

安全云服务的发展趋势 和背后的关键能力分析

威胁情报相关标准综述

央企商密网分类分域安全防护体系设计与思考

天融信,自主创新助力网络强国战略

大规模用户隐私风险量化研究

大数据背景下个人生物识别信息的立法保护研究

大数据环境下细粒度的访问控制与审计管理

大数据环境下情报驱动的网络安全漏洞管理

大数据时代网络安全技术的演进

大数据时代的网络舆情管理与引导研究

大数据时代的网络安全立法趋势分析

大数据时代政府数据管理政策研究及建议

大数据时代个人信息保护的法律困境 及对策研究

大数据应用机遇、 共享开放、安全挑战

大数据应用中的个人信息分级保护研究

大数据平台访问控制方法的设计与实现

大数据安全标准化研究进展

大数据安全搜索与共享

大数据安全形势下电商的机遇与挑战

大数据安全审计框架及关键技术研究

大数据安全和隐私保护技术架构研究

大数据安全保障框架与评价体系研究

大数据取证技术综述

大数据产业化中的核心安全

大数据专题概要

大力发展数字经济必须夯实网络安全基石

多级加密在U盘加密中的应用

多媒体技术在物理空间安全领域的应用与发展

多元化多层次网络空间安全人才培养创新与实践

声纹识别技术及其应用现状

基于风控和合规的云计算网络安全矩阵控制研究

基于频谱分析的PDF文件恶意代码检测方法

基于领域本体的信息安全漏洞知识库构建

基于靶场技术的DNC网络安全分析

基于非对称3粒子纠缠态的超密编码安全通信

基于静态分析的缺陷模式匹配研究

基于金融行业支付场景的安全态势感知模型研究

基于贝叶斯假设检验的CPS 控制层攻击检测方法

基于语义分析的Webshell检测技术研究

基于认知的网络安全防御决策思维属性研究

基于行为的安全验证码生成及验证方案研究

基于节点特征的不确定图社交网络隐私保护方法

基于网证的-防疫健康信息码”应用实践

基于网络流量的Fast-flux僵尸网络域名检测方法

基于索引的分布式代码克隆检测

基于系统调用的恶意软件检测技术研究

基于等级保护与可信计算 构建我国关键信息基础设施保障体系

基于第三方监管的可信云服务评估

基于稳定风险特征选择的支付风险识别模型

基于稳定子码在噪声情况下的量子保密通信

基于移动终端位置的隐私泄露 及隐私保护方法概述

基于社交网络结构的马甲水军检测方法

基于矩阵投影的无线网络物理层安全机制

基于知识图谱的DDoS攻击源检测研究

基于混合字典学习的失配隐写分析方法

基于深度自编码器的网络安全态势预测

基于深度学习的人脸安全认证:现状与挑战

基于深度学习的Android恶意软件检测的设计和实现

基于深度学习和模型级联的色情图像检测算法

基于流量感知的动态网络资产监测研究

基于流量分析的工控系统安全防护策略研究

基于流数据特征匹配的主机异常行为分析研究

基于波动-均衡的部队信息安全风险管理

基于汇编指令词向量特征的恶意软件检测研究

基于模糊综合分析的SSL-TLS协议配置 安全评估模型研究

基于模糊测试的Android浏览器漏洞挖掘技术研究

基于树形桥CA的跨域身份认证解决方案

基于极限学习机的网络安全态势预测模型

基于权限的安卓恶意软件检测方法

基于机器学习的商品评论情感分析

基于服务映射与分块调度的天基接入点 密码资源调度算法

基于服务感知的可信QoS评价模型

基于有限状态机的Web漏洞扫描器识别研究

基于最大团的防骗贷算法研究

基于时间自动机的 CPS 安全建模和验证

基于无线设备指纹的伪AP检测技术研究

基于新闻流的信息安全事件发现

基于数据生命周期的金融数据安全管理研究

基于数据挖掘的网络入侵检测方法

基于数据挖掘和机器学习的恶意代码检测方法

基于数字签名的QR码水印认证系统

基于故障历史数据的软件可靠性测试过程故障时间定位方法研究

基于改进Single-Pass的新闻话题检测与追踪技术研究

基于支付标记化技术的电子支付 信息保护方案及应用

基于控制行为模型的工控系统异常检测方法

基于带有ARCH效应时间序列分析的网络流量预测

基于差分隐私的大数据隐私保护

基于属性数据流图的恶意代码家族分类

基于层次聚类方法的流量异常检测

基于小波分析和超级向量的非对称文本相关的说话人识别模型

基于密码技术的健康医疗大数据安全保障体系研究

基于密码学的车载网安全认证方案研究

基于安全标签的云平台问责和追溯技术研究

基于大数据平台敏感数据流转全生命周期监控的研究与应用

基于大数据安全保障的云安全体系研究

基于大数据和威胁情报的网络攻击防御体系研究

基于大数据分析的电信基础网安全态势研究

基于大数据分析的APT防御方法

基于多维特征的Android恶意应用检测系统

基于声信道的隐蔽信息传输关键技术

基于国际标准CC 和CEM 的计算机系统信息安全性评估认证支持平台

基于国产密码算法的物联网应用研究

基于国产BMC 的服务器安全启动技术研究与实现

基于同态加密技术的实验室开放管理系统

基于可信身份认证的企业信任服务体系研究

基于可信计算的电视台网络制播系统

基于可信计算的分布式存储的数据保护方法

基于可信计算技术的密码服务平台

基于压缩感知的视觉有意义图像加密算法

基于压缩感知的单像素成像技术研究进展

基于卷积神经网络的网络入侵检测系统

基于卷积神经网络的工控协议Modbus TCP 异常检测

基于卷积神经网络的Android恶意应用检测方法

基于博弈模型的物联网系统漏洞风险评估

基于半监督学习的安卓恶意软件检测及其恶意行为分析

基于区块链的电子发票系统研究

基于区块链的数据管理方案

基于区块链的企业信息安全保障体系研究

基于前推的密码协议形式化分析方法

基于关联分析的Webshell检测方法研究

基于似然比的短文本作者归属研究

基于众筹业务的私有区块链研究

基于任务宏的数据安全性验证方案

基于人脸生物特征的身份鉴别技术发展趋势研究

基于人工智能的移动金融风控体系建设实践

基于人工智能的安全态势预测技术研究综述

基于人工智能的信用卡安全营销及应用

基于人工智能后发制人的网络安全新对策

基于人工免疫的移动恶意代码检测模型

基于WinHex手机图片信息的恢复与取证

基于WiFi的非入侵式异常用户活动检测

基于Web日志的Webshell检测方法研究

基于V2X安全芯片的5G车联网安全

基于USBKey的电子认证在国产操作系统应用技术方法

基于Tor的暗网数据爬虫设计与实现

基于SVM算法的航天微博情感分析

基于SVM的ICMP网络存储隐蔽信道检测

基于SE的物联网安全与应用

基于RI码计算的Word复制文档鉴别

基于PSO-SVR的网络态势预测模型

基于OpenStack的累积型失效检测方法P-FD的研究和应用

基于M序列的轻量级RFID认证协议

基于MES和SCADA的制药行业工控安全 相关技术研究

基于MEA-LVQ的网络态势预测模型

基于LFSR状态序列的混沌序列图像加密方案

基于ISO-IEC 国际标准的信息安全性工程数据库群及其应用

基于IBE的群组加密技术研究

基于Hadoop的DDos检测框架

基于Hadoop与Flume的拒绝服务攻击检测研究

基于Grain-v1算法的国军标安全认证协议

基于GPU的高性能密码计算

基于GAN图像生成的信息隐藏技术综述

基于FP-growth优化SVM分类器的XSS攻击检测研究

基于eMMC芯片安卓智能手机数据 直读技术研究

基于eID的网络身份制与个人信息保护法律制度研究

基于DWT的多模型组合社交网站访问量预测

基于BERT的文本情感分析

基于APP分层结构的Android应用漏洞分类法

基于API序列和卷积神经网络的恶意代码检测

基于Android内核的图像视频数据保护技术

基于-智能信息中心”的蚁群文本聚类算法改进

基于-声纹+”的无监督可信身份认证

基于-业务+数据”视角的民航网络安全态势感知技术研究

基于 SDN 技术的多区域安全云计算架构

基于 CC 的安全性规格形式化描述及验证方法

域外个人信息保护立法模式与规制范围之反思

城市轨道交通自动售检票系统(AFC)的安全设计

城市轨交AFC系统安全建设方案的设计与分析

均值量化语音信息隐藏算法研究

地理信息产品的信息安全要求及认证模式研究

在智能家居环境下基于 CSI 的伪 AP 检测研究

图像可逆隐藏综述

图像内容自动描述技术综述

国际网络治理新形势 呼吁新动能新格局——联合国2017 年WSIS 论坛综述

国际网络安全标准化研究

国家关键信息基础设施系统安全防护研究综述

国家信息安全标准化概述

国外-加密与执法”案例分析及其对我国密码立法的启示

国内外工业互联网安全态势和风险分析

国内外云计算安全标准研究

国产操作系统生态体系建设现状分析

国产安全浏览器技术研究

商用密码应用实践

商用密码在农村信用社的应用

商业银行信息系统安全风险识别与风险库研究

启明星辰,持续构建信息安全生态链 ——-透视启明星辰的信息与网络安全战略

可靠电子签名在仲裁领域中的应用研究

可信软件基技术研究及应用

可信身份核验服务设计与实现

可信计算:打造云安全新架构

可信计算技术在电力系统中的研究与应用

可信计算技术在操作系统发展中的应用综述

可信计算技术及其进展研究

可信计算在保险行业核心系统中的应用研究

可信计算3

可信网络连接架构TCA的实现及其应用

可信第三方认证在智能家居中的应用

可信任的技术促进中国创新发展

变革与挑战:智能化技术对传媒业的影响

取消部分审批许可后的商密管理合规与《网络安全法》的若干问题

即时通信类社交网络系统的安全研究

卫达安全,构建网络安全智能动态防御系统

单点登录协议实现的安全分析

区块链隐私技术综述

区块链技术演进及产业应用展望

区块链技术基础及应用研究综述

区块链技术基础及应用

区块链技术及应用

区块链技术及其应用

区块链平台安全机制研究梅秋丽1

区块链关键技术中的安全性研究

区块链与量子计算

匡恩网络,工控网络安全立体化之道

北约网络安全十条规则报告简介与评述

北京燃气集团工业互联网安全运营平台建设与实践

助力-互联网+”行动:解读腾讯的网络安全

助力-互联网+”行动:解读京东的网络安全

助力-互联网+”行动:解读阿里巴巴的网络安全

助力-互联网+”行动:解读卫士通的网络安全

助力-互联网+”行动:解读华为的网络安全

助力-互联网+”行动:解读北信源的信息网络安全

动态可验证的异步理性秘密共享方案

动态变换技术防御Struts2 S2-032 零日攻击研究

加速推进国家云安全体系建设

加固金融信息安全的三大 AI-利器”

初论网络时代 电力关键信息基础设施保护

刑法中公民个人信息保护困境之突破——以最新司法解释为视角康建光余少威

刑事司法实践中-电子数据”取证存在的 问题及对策建议

分组密码工作模式的应用安全问题

典型信息安全CFL解决方案

关键信息基础设施网络安全认证体系研究

关键信息基础设施整体安全保障思路

兰德公司对网络空间安全防御的建议

公钥密码的实际安全性发展研究

全球数字经济战略博弈下的5G供应链安全研究

全球互联网治理的中国速度和力量

全流程冷轧产线的工控安全实践探索

免费社交软件用户的隐私危机及其规制

光纤通信的光信息获取及防护技术研究

健全大数据安全保障体系研究

借力-互联网+”和大数据:改进服务与监管

信息设备电磁泄漏还原图像的文本识别研究

信息安全风险评估服务资质认证发现

信息安全风险评估实施模型研究

信息安全风险管理标准体系研究

信息安全视角下手机回收模式研究

信息安全本体研究综述:基于2010—2016年

信息安全专业人才培养探索与实践

信息传播下的个人数据隐私保护架构研究

信息产业自主生态建设综述

保障电子病历法律效力的电子认证技术研究

保护隐私的云计算研究——聚焦多媒体应用

便携计算机防盗提示器设计及无线认证策略

侧信道分析技术概览与实例

使用区块链的处理监督架构和随机授权

伪随机码掩蔽的扩频信息隐藏

众筹区块链上的智能合约设计

众人科技,自主研发信息安全核心技术

任子行,坚持走信息安全自主创新之路——透视任子行的信息与网络安全战略

以系统性应用示范推动自主可控技术发展

以科学的网络安全观 加快网络空间安全学科建设与人才培养

以智库建设引领网络安全专业人才队伍 高质量发展

从飞腾芯看国产CPU的生态发展

从图像视频重建人的3D形状与识别技术研究

从取证角度解读MacOS系统Time Machine 备份数据

从-事后诸葛亮”到-防患于未然”

今日头条推荐系统背后的技术原理

人脸识别综合技术的发展

人工智能法律人格问题研究

人工智能时代的内容安全服务

人工智能时代的信息安全

人工智能时代侵犯著作权罪的智能化倾向与刑法应对

人工智能推动网络精准营销领域

人工智能技术的伦理法律问题研究

人工智能在银行的应用与分析

人工智能在手写签字鉴定应用中的研究

人工智能发展推动信息安全范式转移

亚信安全_护航产业互联网共建安全数字世界

互联网广告精准化营销中个人信息保护的路径构建

互联网企业Web系统易忽视漏洞分析

云计算环境下密码资源池系统的应用

云计算数据隐私保护关键技术研究

云计算中用户数据隐私保护关键技术分析

云计算中属性基加密机制研究

云计算下高效灵活的属性基加密方案

云端协同密钥保护机制的研究

云环境下针对用户的技术风险的分析与评估

云环境下可信服务器平台关键技术研究

云服务的安全运维平台

云数据传输加密及完整性校验方案

中国疾病预防控制信息系统云认证服务模式的 建设与应用

个人信息保护行政监管的经验与启示

两个编码环节的相容性研究

世界互联网大会:共塑网络安全环境

三叉戟”核潜艇存在严重网络安全隐患的启示

三元结构下的网络言论治理模式研究

万兆IPSec协议芯片关键技术研究

一种针对grain-128的新差分错误攻击

一种适用于物联网感知节点可信组网机制

一种综合运动会信息系统全生命周期网络安全保障思路研究

一种移动支付分析模型及其应用

一种新型的RSA密码体制模数分解算法

一种改进的多用户多副本数据完整性验证方案

一种改进的CDP快照方法

一种对称密钥的密钥管理方法及系统

一种实时网络风险可视化技术研究及实现

一种安全可靠大数据存储平台的设计

一种多密级移动存储设备多级密钥管理方案

一种基于色彩的车牌图像定位算法

一种基于滤波的社交网络隐私保护强度评估方法

一种基于流量与日志的专网用户行为分析方法

一种基于污染源追踪的PHP源代码SQL注入漏洞检测算法

一种基于本地代码特征的Android恶意代码检测方法

一种基于暗网的威胁情报主动获取框架

一种基于无线的组合公钥认证方案

一种基于文件损坏度的勒索软件检测方法

一种基于抽象语法树的C#源代码SQL注入漏洞检测算法

一种基于安卓系统的手机侧抓包分析方法

一种基于多特征的恶意代码家族静态标注方法

一种基于国密算法的云数据加密方案研究

一种基于区块链的电子签章验证平台设计

一种基于区块链的数字彩票发行系统

一种基于人工噪声的有线安全通信方法研究

一种基于LWE的同态加密方案

一种图像置乱算法的FPGA实现方案

一种可实用的量子保密查询方案

一种双网口冗余的视频编码方法及系统

一种动静结合的高代码覆盖率模糊测试方法

一种便捷式Web单点登录系统

一种专用网络中的信息隐藏检测方法

《可信计算体系结构》标准综述

XSS漏洞研究综述

Windows 7下USB存储设备接入痕迹的证据提取

USB设备安全技术研究综述

USB HID攻击与防护技术综述

TPCM可信平台度量及控制设计

SM9标识密码算法综述

SM4 分组密码算法综述

SM3密码杂凑算法

SM2椭圆曲线公钥密码算法综述

SecOC安全机制中国密算法应用方案研究

PKI证书服务的安全增强技术

NB-IoT移动通信技术的应用及安全防护

Linux内核mmap保护机制研究

Linux二进制漏洞利用——突破系统防御的关键技术

KVM环境下基于异常行为的恶意软件检测技术研究

KVM环境下内核级Rootkit检测及防护技术研究

Hadoop生态体系安全框架综述

GDPR时代的数据共享治理路径

Eduroam中密码算法的应用分析

DPDK在国产申威处理器平台上的应用与研究

Deepfake检测技术现状研究及其对中国的启示

DeepFake技术背后的安全问题机遇与挑战

Deepfake技术监管政策现状、面临的挑战及建议

Dark Mobile Bank之钓鱼攻击威胁分析

CFL认证体制及其在区块链中的应用

cfl满足统计零知识

CFL性质比较研究

CFL密钥管理研究

CFL可证明安全性分析

CFL可信认证研究

Android应用权限检测技术研究

Android 应用程序恶意代码静态注入方法及实现

AI安全——对抗样本技术综述与应用

AI与数据隐私保护:联邦学习的破解之道

AI+生物识别技术对可信身份认证的挑战

5G网络安全技术探究

5G移动通信网络的安全研究

5G移动通信系统的安全研究

5G新技术面临的安全挑战及应对策略

5G应用安全参考架构与解决方案研究

5G安全需求与标准体系研究

256比特密码算法在5G移动通信系统中应用关键问题研究

2020年第1季度网络安全态势报告

2019年瑞星中国网络安全报告与趋势展望

2019全国网民网络安全感满意度调查

2018网民网络安全感满意度调查

-雪亮工程”中的公安视频网安全防护体系建设

-知识图谱+深度学习”赋能内容安全

国产处理器自主研发要素初步研究

助力-互联网+”行动:解读联想集团的网络安全

助力-互联网+”行动:解读亚信安全的网络安全

助力-互联网+”行动:解读中兴通讯的网络安全

探索飞行器及航测数据在自动驾驶安全开发中的潜在应用

Application_and_Practice_of_SOTIF_Safety_Analysis

安联纵横_·智维感知——暨工业互联网安全态势感知技术与发布

网络空间生存法则

数字时代下的电信网络诈骗及防范

业务安全的视角差距与创新建议

从黑产情报角度看风控对抗的变化

安全画像中台的建设与应用实践

DevSecOps敏捷安全技术落地实践探索2021

再看云虚拟化安全_QEMU通用漏洞挖掘新思路

AI_用于软件安全和漏洞挖掘

人工智能企业安全建设实践分享

等级保护2

测评项目抽查问题分析和测评报告模版修订解读

通过实战提升等级测评工作中的渗透测试能力

政务大数据测评经验分享

云计算测评实践与案例分享——云标解读与应用

等级保护2

基于等保2

可测量的安全为企业数字化转型保驾护航

浅谈登陆保护系统

Web应用防火墙

产品安全之道_安全测试理论与实践

数据安全的几道防线

云安全智能反钓鱼在网络钓鱼犯罪追踪的探索

SNS社区之应用安全

WAF_测评方案_版本_2

硬件在安全领域的应用

互联网用户隐私保护策略分析

SNORT原理简介与优化及GNORT初探

Facebook_Immune_System

全球高级持续性威胁(APT)活动_2020年报告

2020年网络安全应急响应分析报告

中国实战化白帽人才能力白皮书

2020网络安全投融资趋势报告

2020中国网络安全产业全景图CCSIP

钓鱼演练:基于攻防模式的人为因素风险教育

Red_Teaming_for_Cloud:云上攻防

网络攻防靶场的技术经验分享

甲方视角下的攻防演练部署

基于业务安全情报的攻防实践

Attack_in_a_Service_Mesh

赋能企业安全开发:DevSecOps最新标准解读

DevSecOps软件供应链安全的机遇与挑战

壹钱包安全开发体系3

Security_By_Default:MyBatis框架下SQL注入解决方案

从DevSecOps看安全产品的自身安全

DevSecOps敏捷安全技术落地实践探索

k0otkit:针对K8s集群的通用后渗透控制技术

网络安全等级保护2

无处不在的黑色产业链

工业安全脆弱性评测与防护建设

汽车网络安全守方之殇

浅析工业控制系统攻击

工控设备数字取证破冰之战

AI模型的现实安全风险及应对

MTK安全启动大剖析

物流行业物联网安全体系构建及思考

APP审计之白帽必杀技

我的一键_getshell_代码开发之路

Redteaming:主流杀软对抗之路

威胁情报挖掘浅谈

基于流量的敏感数据_异常访问行为识别方法

一体化安全架构之路

基于安全切面实现银行级默认安全

感知可控,随需而变的应用

构建企业信息安全指数

金融行业骚扰电话防治和敏感数据保护

AISecOps智能安全运营技术体系与实践

新形势下金融行业的安全能力演进-数据化和服务化

建设新一代金融业安全运营与智慧感知平台

设备指纹与闭环AI防欺诈引擎

个人信息安全影响分析实践分享

智能终端隐私防跟踪技术实践

Deep_X-Ray__一种机器学习驱动的WAF规则窃取器

EvilEssid_to_bypass_WIPS_surveilled_environments

中国网络安全产业推进及公共服务探索

愿加密与你同在

城市数字化转型与数据安全保障实践

2019年工业自动化系统威胁分析报告

我的安全入门之道

安全风控之客户端技术实践分享

产业互联网安全,我们只是在探索

信息安全管理助推企业信息化建设

后疫情时代券商数据安全体系的实践与展望

浅谈大中型软件企业信息安全建设

零信任实践-从远程办公开始

合规视角下的信息安全审计

安全事件管理自动化之路———坑与梯

企业安全落地痛点实践

现代数据库环境下的安全思考

从数据安全角度出发重新审视密码

模型可解释性-在保险理赔反欺诈中的应用实践

智能设备标识的困境与出路

网约车准入AI产品安全实践

电信网络诈骗治理工作探讨–全国反电信网络诈骗联盟筹备工作介绍交流

滴滴智能风控平台探索实践

云原生场景下的攻防思路转换

移动端数据防泄漏技术

跨越攻防的壁垒_漫谈企业内部安全蓝军建设实践

滴滴SDL体系建设–滴滴SDL从0-1建设历程

滴滴信息安全文化建设

爱康集团信息安全建设_敏感数据守护之路

App隐私合规实践

算丰AI芯片的产品设计与安全设计

用OWASP_DependencyTrack管理软件供应链安全

隐私与数据安全趋势与实践

5G网络安全能力开放探讨

自动化响应技术如何提升事件响应效率_SOAR,为SOC插上一对隐形翅膀

混合云架构下的安全挑战与创新

云原生安全理念助力云上安全建设变革

数据中心云基础设施资源安全防护_关于云IaaS的安全思考

零信任网络安全架构_“云、大、物、移”时代的场景化实践思路

新基建浪潮下,SD-WAN发展新态势解读

新基建_新数智商业基础设施_在危机中育新机_于变局中开新局

中国云安全行业未来发展

全球安全运营趋势_KPMG

安全运营护航城市数字化转型

面向电信行业的数据安全监管运营实践

云网协同助力5G安全_—5G融入“千行百业”安全思考与实践

广东联通关于5G安全的实践与思考

国投集团云安全防护体系建设

区块链在金融场景里的安全分享

网络安全卓越验证示范中心发布

驭数而新,安全为本–构建面向新基建的多维数据安全架构体系

筑牢新基建时代的网络安全底座

实战化全景运营防御体系

人工智能与物联网(AIoT)的安全威胁

以SOAR为核心构建下一代安全防御和响应体系

Qiling_Framework__Modern_Reverse_Engineering_Experience

企业前沿安全研究思考

迈向“零漏报”快速高效的下一代形式化验证技术

您的安全策略适应_DevOps吗?

浅谈安全产品的内生安全实践

零信任——网络安全理念的重塑

基于OPC_DA协议C2攻击链

混合云场景数据备份技术发展趋势

零信任下的安全运营

混合多云业务,构建开放集成的“原生安全”策略

攻防技术趋势和企业威胁猎捕能力建设实践

合规视角下数据脱敏效果的评估研究与实践

工控设备系统安全实践

大型企业基础架构安全

Norms_of_Responsible_State_Behavior_in_Cyberspace

安全运营体系建设——理论与实践

Malware_in_the_Time_of_COVID

Lost_in_Translation_谈谈工业协议转换器的一些问题

Lighting_it_Up_Playbook_Heat_Maps

How_build_an_ethical_blockchain

Cyber_Security_in_Today’s_World

Cyberbit_Range__高效网络安全蓝队的起点

多维度可扩展的企业侧威胁评估

IP核查_赋能工业互联网安全威胁与隐患分析

Top_10_Privacy_Risks-OWASP_十大隐私风险项目分享交流

网络安全-从入门到进阶

OWASP_SAMM_软件保障成熟度模型_v2

DevOps整合SDL落地的两难选_择:效率_vs_安全

安全代码审查-S-SDLC与安全代码审查

OWASP应用安全评估标准_OWASP_ASVS

浅谈OWASP_IoT_TOP10与物联网安全开发生命周期

宜信智能风控–谛听决策平台建设实践

新形势下的安全思考和规划

个人金融信息保护–“自证合规”将成为积极驱动力

数据驱动的漏洞修复优先级探讨

企业数据安全治理实践

新技术形式下数据安全合规实践

从现实世界到_CTF的智能合约攻防

渗透Webpack等站点_从此更加优雅

红蓝对抗中的SSRF深入利用实战

打开IoT设备分析的第一扇门

Cortex-M_逆向分析与安全

车联网安全的攻与防

破壁:探索IoT通信安全的研究之道

针对汽车无钥匙进入的中继攻击及防护

等保2

黑灯:“手机×AIoT”智能安全评估

构建安全可信的物联网

构建安全可信的人工智能

系统可信标准解读与实践

人脸识别技术的法律规制框架

信息安全意识培训讲座

《中国个人金融信息保护执法白皮书》发布与解读

金融数据共享与安全解决方案-联邦学习

从大数据征信视角谈个人金融信息保护

移动金融App风险防控

基于龙芯CPU打造金融加密认证安全新高度

App使用人脸识别技术的合规关注点

明湖论剑网络安全技术沙龙介绍

CS木马免杀技巧分享

域渗透之ACL攻击

实战攻防之_前世今生

网络攻防的_基石__软件逆向

JavaScript在网络安全_中的“身影”

邮件钓鱼之macro

情报是检测的灵魂

云上攻防的实践与思考

为什么NDR一定会替代IDS?

情报加速响应——基于威胁情报+SOAR_的实战应用分享

技术中台代码安全实践

麒麟框架:现代化的逆向分析体验

基于量子逻辑门的代码虚拟(vmp)保护方案

世界知名工控厂商密码保护机制突破之旅

生物探针技术研究与应用

Android_WebView安全攻防指南2020

Dex格式消亡史——最新Dex保护技术:流式编码

安全客2020季刊第三季:新基建___国计民生下的工控攻防升级

再谈金融移动应用安全

实战解读金融行业攻防演练

多元化金融应用安全防护—瑞数All_in_one_WAAP解决方案

ESG驱动的金融客户隐私保护体系建设实践

从云安全感知网络空间安全的新威胁

震网与SWIFT事件回顾_从威胁框架看超高能力网空威胁行为体的两种作业模式

打造一个轻量级分析工具_安天官方发布Action_Scope(行为显微镜)

下一代威胁检测引擎承载威胁情报_支撑高价值威胁情报落地

网空威胁框架的演进

战术型态势感知的探索与实践

“三高”网络动态综合安全防御体系

网空威胁框架解析及事件模型_在捕获分析中的应用

下一代威胁检测引擎——赋能威胁情报

人机协同态势感知运行能力建设

无所遁形——战术型态势感知的全方位流量监测

关于网络安全态势感知研判工作的一些思考

基于全流量的智慧漏洞挖掘

安天技术体系和产品图谱

构建安全可控的信息技术体系

新时代_新思想_新任务——加强我国关键信息基础设施保护

“云”网络空间的威胁对抗和实战

加密数字货币与网络犯罪:追踪与溯源的挑战

下一代威胁检测引擎——对抗威胁实战

从微入手、层层防御

商用密码技术在企e信息化i的实战化应用

锻造能力型工程师队伍_提供赋能式的安全服务

态势感知全景能力构建

移动威胁情报架构解析和实践分享

安天“下一代威胁检测引擎”

重要APT事件安天年度分析工作总结

私有云安全_构造战略纵深

移动威胁对抗升级——人与机器思辨

CipherGateway_产品安全实践与塔防模式探索

基于沙箱的威胁情报输出

方程式组织SPARC架构样本分析调试

面向新兴威胁的终端防护技术

数据时代的企业安全“观”

提升金融机构网络安全成熟度__风险管理领先实践

加密流量恶意软件分析在金融场景的实践

安信证券安全运营实践分享

金融科技应用安全风险监测实践分享

技术供应商的合规与安全

华泰证券在金融安全风险运营的实践

再谈“安全运营”之能力升级

金融行业安全业务系统的优化与编排

揭开神“密”面纱_密码服务进万家

掌握企业安全建设的1+1+N,你就拿到了通向未来CISO的钥匙!

人脸识别的风险与对抗实战

面向现代攻击面的漏洞风险管理

快速提高安全响应时效-集成自动化

隐私保护实践分享

迎接新的明天,技盟流量编排解决方案

个人数据供应链安全保障实战

业务安全风险演化剖析

安全运营提升经验与实践

安全人才进阶之路:从0到N

没有攻不破的IoT,只有还没有掌握的工具

从学校到职场:CTFer入职字节跳动的三个月

致降龙少年安全研究的学术与工业之领悟

工控网络安全中低交互蜜罐的使用

轻量级安全开发流程实践

企业数据安全体系建设

探秘高级威胁追踪的那些事

电子邮件攻击趋势与应对最佳实践分享

开源治理最佳实践分享

企业安全自我演练与提升

HW场景下的漏洞管理心得

从零信任的角度看SD-WAN_的落地和安全运维

APP安全与合规实践分享

混合多云安全,始于数据互联与集成的安全管理平台

互联网安全建设_从0到1

浅谈蜜罐技术在红蓝对抗中的实用性

内网路由劫持谁之过

从零开始Weblogic反序列化漏洞

打造CTF的“新秀状元”

Understanding_and_Bypassing_AMSI

信创云安全建设实践

麒麟操作系统安全体系

基于可信浏览器的信创应用生态

自主可控创新发展探讨

疫情之下网络安全防护建设思考

医院网络安全管理模式的思考

实战化安全运行视角下的_医卫行业安全风险

特权访问的安全威胁与解决之道

基于内生安全的信创安全体系

多维安全漏洞治理

零信任安全理念下的企业可信环境构建

威胁情报下资产测绘的_关键行业分析

LEAF:基于同态加密的高效密文检索技术

针对现实应用的文本对抗攻击研究

未来核心技术与网络空间安全

利用虚拟现实技术_构建真实数字世界

网络空间治理体系_关键问题分析

新基建-新经济-新安全

借新基建后浪新推力_造新经济发展新动能

优势互补促进产业协同

强化安全创新_助力数字化转型

“新基建”加速安全技术创新

蔚来汽车车联网安全实践与思考

整车电子电器架构演变推_动车联网信息安全的发展

汽车制造业信息安全形势与建设分享

新基建_新要素_新安全

新基建与工业互联网安全

海量日志采集、解析实践

敏捷开发中的开源安全治理

DevSecOps标准解读

《中国DevOps现状调查报告(2020年)》解读

远程办公安全风险和标准化研究

数字CEC:PKS-M架构实践

远程办公正在进化到内生安全时代

数字金融内生安全建设论坛

商用密码应用技术体系、标准_和典型方案

面向新基建的_密码应用框架与创新

零信任工程之规划、场景化构建与项目管理

零信任安全在精准云网场景_应用的实践与思考

中通零信任安全架构的探索和实践

面向电网企业的零信任_数据安全实践

区块链域名数据分享开源项目

5G时代网络安全产业机会

迎接智能时代新挑战_构筑AI安全新防线

HOW_THREAT_SHARING_HONES_YOUR_COMPETITIVE_EDGE

Data_Governance_in_Digital_Transformation

Top_Security_and_Risk_Management_Trends_for_2020

基于威胁情报的云安全检测技术

云安全护航后疫情时代的组织变革与云桌面新形态

NG-DLP_新一代数据泄露防护

新基建中的关键领域安全剖析

亚太区隐私数据保护趋势探讨

一个文科生对大数据和数字经济的理解

云密码资源池与数据全生命周期加密

智能锁安全态势分析及标准化进展

无限战争:建立跨越IT和OT的防御盾牌

数据安全及其标准化

万物互联,共建智能设备标识体系

沙箱内持久化:行之有效的沙箱攻击新思路

深入落实国家网络安全等级保护制度_大力推进网络安全产业发展

安全风险可视与评估

利用全方位网络可视化,提升企业终端安全防御

甲方企业安全建设之路

构建工控网络安全预警态势感知平台

应用区块链保障万物互联

电子认证服务在云安全与数据安全领域的研究及实践

《互联网个人信息安全保护指南》若干要点解读

浅谈工控网络终端安全实践

PHP反序列化漏洞

工业互联网安全从可见到可控

360安全产业物联网为客户赋能

从摄像机看物联网安全与挑战-从产品研发视角谈物联网安全

“刷脸”的安全问题

数据驱动城市智能

IoT的安全问题及解决方案

新基建下的工业互联网安全之道

工业互联网安全体系架构

新基建时代下工业互联网安全发展之路

基于同态加密的高效密文检索技术

金融科技中的零知识证明

联邦学习的安全性分析

拜占庭叛将指南-区块链漏洞新类型分享

PKI技术保障大数据安全

大数据协同安全技术研究与实践

云计算大潮中的关键信息技术设施防护

关键信息基础设施安全检测技术探讨

关键信息基础设施中的软件供应链安全

等保2

对抗样本的攻与防

工业生产蜜网搭建与智能分析技术

AI关键基础设施安全风险

高位视角下的网络攻击团伙发现与追踪方法探讨

免改造应用的国密数据安全实践

DNS在云时代的安全挑战及应对

云环境下服务集群的渗透与防护

关于零信任的实践和思考

安全岛链-云安全落地的新思路

汽车V2X安全认证的几点思考

从车联网开始重构移动出行

打造安全的智能网联汽车

可信沟通,共筑5G通信安全新时代

从App专项治理工作看如何平衡个人信息保护和利用

里程碑事件背后揭示的全球网络安全发展趋势

信创产业商用密码全生态应用-研究与实践

勇担办公入口重任,为信创安全保驾护航

统信操作系统安全设计与规划

龙芯CPU芯片级内生安全体系

开放生态_专注安全—国产操作系统安全体系分析构建

实战视角促合规_密码应用抓生态

信创终端安全挑战&应对方案

国内信息技术产品网络安全风险识别和测评

等级保护与数据安全

在等保系统中引入密码测评的重要意义

按等保2

情报驱动的DNS安全实践-360安全DNS和域名威胁情报

评估威胁情报中的IOC(域名)

威胁同源关联分析

威胁情报与主动防御-关于数字化安全呈现无边界趋势的思索

梯云纵:远程root现代安卓设备

企业级Fuzzing平台建设实践

移动互联网数据治理研究-数字广告反欺诈研究

在现代Windows内核中发现存在20年的漏洞

Out_of_Hand__Attacks_Against_PHP_Environments-Powerful_PHP_Pwn_Primitives

探索澎湃S1的安全视界

去伪存真——从泛空间测绘到落地实践

从数据动态视角看网络空间测绘

通过空间测绘开启探索虚拟网络世界的新征程

全补丁环境下的域内攻防对抗

威胁框架的端点安全实践

基于ATT&CK的安全能力评估与改进实践

网络靶场:从专业赋能到实战攻防-赛博空间的对抗与演进

攻方视角下的实网攻防-未知攻焉知防

实网攻防靶场技术先进性

威胁检测引擎—最强劲的威胁情报发动机

从投资角度看XDR产品演进

通过数据分析拿网站-数据分析辅助渗透及威胁评估

关于能源工业互联网安全的思考

区块链网络安全态势分析

电信网络诈骗犯罪形势分析与治理对策

网络安全人才发展浅谈

产业变革发展驱动网络安全人才队伍建设

浅谈实战化导向的工业互联网安全专业人才培养

大安全时代背景下的安全服务发展

浅谈企业安全防护体系中的渗透预警与追溯分析

云安全运营服务

DevSecOps安全测试工具链分析与实践

DevSecOps落地中的安全测试推动

从软件成分分析的角度看软件安全测试

利用IAST推动应用安全测试自动化

新基建_新挑战_新机遇

数字时代的安全新理念和新框架

黑客行为精准预测-博弈系统论

加强技术技能人才培养,助力工业互联网安全发展

对ISC-2020的寄语

加密网络流量测量和分析

平行——安全孪生的存在方式

对数据安全治理的思考

360安全大脑能力体系框架

从信息泄露视角看待密码应用_密码应用与访问行为模式保护

操作系统安全的新战场—Linux桌面安全的现状与展望

构筑数字时代的可信底座

聚网安资源,建人才生态

大数据智能安全

浅谈新基建安全

AI驱动的安全运营

电商网络安全建设

网络安全之企业信息系统内部审计的实践与思考

危机状态下的信息安全响应方法

云安全威胁2020榜单解读

安全客2020季刊第二季:新基建___智慧生活,从智能安全开始

浅谈Docker与容器安全

金融科技安全挑战及展望

金融数据资产安全_与价值挖掘

Bypass_WAF_技巧分享

如何从高赏金项目中拿到高危

OWASP_反勒索病毒指导(勒索软件的防护)

软件安全开发的那些事儿

百举百捷:红队视角下又一个突破口,再看大国独有小程序

WAF_Bypass_技术讨论

浅谈威胁建模下的逻辑漏洞之我见

近源侦查中的前期情报勘察与实施

封闭还是开放——谈零信任落地

零信任架构落地建设思路探讨

基于零信任的身份管理与安全连接架构探讨

零信任的落地实践:SDP

强对抗下:青藤雷火公测实战解析及应用之道

基于云资产渗透测试案例分享

容器安全与动态防御

黑灰产对抗实践与思考

浅谈互联网银行数据安全建设

数据安全合规实践

“大杀器”的检测与止血策略

资产暴露面及突破链预测

红蓝对抗下的安全自动化

攻防新思路_RASP方案实现应用预设安全_Secureby_Default

创建更多感知重要应用控制策略

如何快速部署实战攻防WAF增强策略

WAF_如何寻找有效的业务监控

实战中完善应用安全健全模型

RSAC2020对移动业务场景安全保障的启示和思考

从RSAC_看安全运营的能力建设

RSAC和电子数据取证

RSA2020之创新观察

SASE让云端更SAFE

以人为本视角下的安全运营发展

隐私与数据安全技术观察

三原生看:热点与经典

RSAC2020之物联网安全

数据防泄露,基于_Microsoft_信息保护和威胁防护全流程实战

內部風險讓您晚上無法入眠嗎

通过智能身份和访问管理,保护企业安全

金融行业SDL之威胁建模实践

基于虚拟机技术的静态代码审计系统内幕揭秘

网络安全应急治理新格局

蓝队的自我修养

Windows逆向安全-游戏逆向分析

衡量安全编排和响应平台的_ROI

“疫情之下的网络安全态势和应急响应”线上讲座

为什么做了等保还不安全

论安全运营在医疗信息安全建设中的作用

论医院泛终端安全管理及智慧医院即时通讯安全

从医疗安全人才共享到信息安全服务

XSS猎人的捕猎日记

漏洞挖掘进化论-推开xray之门

安全沙箱容器在边缘计算场景的实践

云环境的安全建设思考

携程数据安全建设实践

大型企业威胁情报体系应用实践分析

基于情报内生的高级威胁检测实践

金融企业威胁情报建设历程与运营实践

内生安全与威胁情报体系构建

企业安全防护:EDR建设实践与思考

零信任—大数据时代的网络安全新架构

结合指挥控制系统理念的网络威胁情报分析与实践

混合式漏洞挖掘研究进展

SafeHidden_一种基于持续随机化的安全并且高效的内存隔离技术

动态沙箱检测与反检测技术进展

CPU芯片硬件安全系统解决方案

360网络安全人才培养体系的搭建与实践

网络靶场体系结构与关键技术—鹏程实验室国家级网络靶场

移动生态安全探索与实践

构建安全可信的一体化供应链平台

漫谈JSRC安全应急响应

密码学与数据安全体系建设

欲速则不达CDNDDoS大炮

打造世界领先网络空间测绘能力

OWASP_ProActive_Controls软件开发主动控制项目

车好多安全运营实践

甲方SRC建设和运营之路

顺势而为:互联网与物联网用户隐私保护

无人独善其身——安全问题的行业化

AIoT_自动化评估探索和实践

The_Game_of_Life

物联网平台模糊测试:经验分享

蓝牙安全之第二战场

APT最新发现与趋势分享

物联网安全与隐私保护框架

小米_AIoT_安全新起点

安全众测下的漏洞发展新趋势

代码能力在渗透测试实战中的价值

你相信发电厂爆炸事件是工控黑客所为吗?

打造CTF+“肾”透测试攻城狮兴奋混合剂

域权限维持方法浅析

新形势下的企业安全体系建设实践(蓝军篇)

RedTeam视角下的二进制攻防研究

iOSURLScheme之殇

硬件盒子安全分解

锤炼新形势下实网攻防的“剑与盾”

猫鼠游戏__持续渗透中的高级命令混淆对抗

基于图数据的云上BOT团伙深度感知

蓝方的进攻——进攻是最好的防守

卫星通信的安全缺陷

CNCERT车联网安全应急响应体系

XAI与可信任安全智能

以子之矛攻子之盾,AI攻防的那些事

端到端物联网通信安全技术框架

工业互联网软件代码安全技术发展及趋势

针对云端AI服务的攻击和防护

部分可观下APT攻击行为捕获:马尔可夫决策助力AI模型

OT&核心基础架构安全

合规

云租户等保合规探索

超越合规视角的安全治理框架

企业数据防泄密实践分享

安全建设从一人到一众

域渗透中的DPAPI和Kerberos协议

有效果不背锅的风控系统

GCN在业务安全领域中的应用实践与思考

面向账号安全的黑产攻防体系建设

第七期月刊—Android逆向入门到进阶

i春秋月刊第六期—Linux_pwn零基础入门教程全套

第五期月刊—进击的XSS

第四期-SQL注入的入坑之道

第三期(代码审计2)

内网针对AD域的攻击方式和防护方法

企业安全建设进阶

浅谈甲方视角的攻防战术选择

黑盒PAYLOAD_生成技法

OSQUERY实战

企业运营后台之数据安全

数字经济时代的货币战争

共话数字世界游戏规则

智能科技与智能产业的发展与挑战

5G时代的安全与发展-法律如何规范与保障

网络安全人才市场发展趋势

面向实战运营的安全人才培养

网络靶场助力工控安全

大数据安全人才的选拔与培养_2

科教融合培养网络安全三型人才

移动终端取证进展

真正可靠,安全运营体系的规划、建设与落地

小团队如何通过安全运营在蓝军的炮火中生存

结果导向的安全运营

甲方视角之外的安全运营思路

安全度量:构建企业安全评价体系之路

网络安全运营的几点体会

互联网企业安全建设落地实践

浅议互联网基础资源服务架构

CTF_中的密码学

智能网联汽车的安全测试

等级保护测评之应用安全高风险判定

OWASP_Iot_Top_10_2018

Web应用安全评估标准_OWASP_ASVS

建设中的北京大兴机场轨道线

智慧城市轨道交通信息技术系统架构及网络安全规范解读

构建可视、可管、可控的互联网

基于ML的用户风险识别技术与应用

多租户环境下人工智能平台的运用与安全保障

物联网摄像头安全研究

基于符号执行的反混淆方法浅谈

中国网络安全产业发展态势暨_2019网络安全最具价值增长潜力_十大方向发布

新技术环境下的网络安全防护

助力产业聚集,赋能企业发展

以人才为中心,发展网络安全新兴产业_关于推动数字经济产城融合发展的思考

开源软件安全实践与思考

安全云桌面技术在智慧医院的应用和实践

从应急响应看医疗卫生_行业网络安全现状

首届“奇安信杯”中国医院_网络安全攻防攻防比赛经验_分享

2018_代码审计点线面实战

Microsoft_Edge_Chakra_JIT_Engine_Attack_Surfac

IoT_Rootkit__结合设备态势感知的物联网代码隐藏技术

持续恶意Bot流量检测和自动化响应

谈Vx浅Works系统fuzzing与漏洞利用

中国产业互联网安全发展报告

双网融合下的高铁智慧出行服务

人工“治”能——人工智能下的肿瘤放疗和数据安全

常用第三方SDK收集个人信息测评报告

App个人信息安全现状及应对建议

基于行业监管场景的网络安全态势感知创新实践

国密证书全生态应用研究与实践

关键信息基础设施边界识别_刻不容缓

构建IoT端的自适应防护体系

从检测到响应,机器学习的应用演变

从实战出发_提升网络安全的检测与响应能力

加密数据流量测量与行为分析

安全运营体系进化,实锤告警体系

机器学习在云安全中的实践

用可信计算3

智慧城市建设中视频AI发展的_三个方向、两个趋势和一个目标

数字孪生城市的智慧化云服务

国产操作系统安全的现状与发展

大数据安全的核心_是第三方安全独立地位

Selling_0-days_to_governments_and_offensive_security_companies

全球及中国IT安全市场趋势展望

网络战时代的挑战与应对

Cybersecurity_Economics__Costs_and_International_Aspects

以色列与网络安全实战

构建银行基础安全的底层保障

重构新一代企业网络:腾讯无边界访问控制体系介绍

航空互联网安全

基于交通行业网络安全等级化保护建设

智慧机场网络安全

中国网络安全产业发展及展望

对基于Git的版本控制服务的通用攻击面的探索

IDC企业安全建设

上汽云中心全场景安全建设

域名空间治理与域名协议安全的演进

以攻击者的视角守护企业安全

网络协议侧信道的漏洞简史

安全,永无止境_思科视角下的全球安全技术演进

从表象空间的视角论网络空间技术与安全的关系

以色列对网络安全的承诺

DATA_PROTECTION_FOR_PUBLIC_SERVICE_INDUSTRY_IN_THE_ERA_OF_BIG_DATA

Top_Security_and_Risk_Management_Trends_for_2019_and_Beyond

聚变:数字时代的安全产业变革

如何去挖掘物联网环境中的高级恶意软件威胁

APT检测设备的扩展研究–甲方的最佳自我实践

APT_攻守道

PHP动态特性的捕捉与逃逸

来自小密圈里的那些奇技淫巧

信息安全从积累到创造

在2019北京网络安全大会上的讲话

网络变革带来的机遇和挑战

网络安全与全球可持续发展

国家网络战略和治理的演变

从0-1的企业安全建设之路

中小互联网企业业务安全建设实践

维度升级-搭建切合实战的风控分析体系

业务安全红蓝对抗的思考与实践

从源代码漏洞挖掘谈有价值研究

方班CTF战队建设与网安人才培养模式探索

为何自动化漏洞挖掘如此困难

非典型安全研究人员的自我培养

HoMonit__基于无线侧信道的智能家居应用异常检测

用于发现物联网设备的规则采集引擎

Invetter__Locating_Insecure_Input_Validations_in_Android_Services

基于生成对抗网络的文本验证码识别方法研究

口令文件泄露检测技术

VulDeePecker:一个基于深度学习的漏洞检测系统

理解人群报告安全漏洞的可重现性

端到端安全协议的威胁、演进和部署

移动应用内嵌浏览器恶意行为检测与分析

FUZE:辅助生成内核UAF漏洞利用

司南__定位二进制代码中的不安全密钥

现代隐私权:“社交网络与机器学习模式”案例研究

等保2

顺丰安全态势感知建设实践

可视及赋能_Gigamon助力构建现代网络多层次可视及安全

云安全技术趋势探讨

携程基础安全建设实践分享

统一内容检测服务

多快好省_利用安全模型搭建风控体系

等保2

58集团漏洞自动化检测实践

如何构建主动感知和弹性调整的企业内外部网络_2

企业安全建设实践与调查那些事

建设软件安全开发体系是保障国家网络安全的重要基础

数据安全区块链与隐私保护

智慧城市中的应用与数据安全

边界渗透中的小技巧

大型企业渗透测试技巧

浅谈云上渗透测试方法

一名白帽子的心路历程

快递场景下的优惠券风险防控

容器运行时安全的建设实践

使用数据流敏感模糊测试发现漏洞

基于历史行为的异常检测_O365怎样反击内部恶意攻击

2018年浏览器脚本引擎零日漏洞

如何在3个月发现12个内核信息泄露漏洞

大海捞针_使用沙箱捕获多个零日漏洞

Exploring_The_Maze_Of_Memory_Layouts_Towards_Exploits

From_Dvrto_See_Exploit_of_IoT_Device

数据挖掘赋能安全感知-阿里云大数据入侵检测实践

Liar_Game:The_Secret_of_Mitigation_Bypass_Techniques

微软威胁防护的机器学习进展

欢迎参加_BlueHat_Shanghai

找到那些躲在暗处的敌人-央视网威胁管理体系建设

云时代的数据安全建设

GDPR风险和误读

基于自然语言处理的非结构化敏感信息识别

网络安全等级保护体系标准及监管要求

云上webshell检测算法实战

智能编排技术如何加速企业安全威胁响应

漏洞攻防:自动化与智能化

BLE通信给IoT设备带来的安全隐患

2018年Android应用安全白皮书

安全知识图谱应用—黑灰产团伙挖掘

研发安全建设的反思

Growing_Hypervisor_0day_with_Hyperseed

自动化策略生成的思考与实践

从0到N_企业安全建设经验篇

智能反爬虫试炼之路

业务安全应急响应新思考

基于网络空间大数据的安全攻防技术实践

数据安全之审计和恢复

数据库泄露事件解读与PostgreSQL_安全防护

58到家集团数据安全建设探索与实践

IoT安全技术标准化实践

企业业务安全建设经验分享

撞库、身份和欺诈_加强保护并介绍新策略

欧盟GDPR_对企业的影响及隐私与安全保护应对

情报在与黑灰产对抗中的应用

智能之源_安全之本

信核数据存储和容灾系统

新技术领域的风险识别和解决方案

新时代,新安全

AilPHA大数据全方位保卫内网安全

网络空间安全&拟态构造

构建物联网安全共同体

工业互联网标识解析体系安全

智能制造与网络信息安全

浅析工业互联网下的新能源电力系统发展

欲构千层塔,先筑百层基-工业互联网标识解析安全防护体系建设

2018威胁态势回顾与2019展望

平安集团企业信息安全治理与实践

大数据交易与处理中的数据脱敏技术研究

企业技术信息(数据)的商业秘密保护

数据安全保障工程

数据安全的若干误解

Olympic_Destroyer_Westlake_Conference_China

城市安全运营中心AISCO平台

构建安全可信的智慧城市终端体系

智慧城市实施路径构想

专企融合_校企合作模式的信息安全专业建设

信息安全专业规范(第二版)

信息安全从业人员调研报告预告

2018浙江省互联网网络安全态势报告

运营商云安全解决方案新思路

5G移动通信网络安全

基于开源软件的网络纵深防御系统

AiLPHA大数据安全分析应用于医疗网络安全闭环的实践

医疗行业勒索病毒防范

云安全与物联网安全实践

加快工业互联网数据安全能力建设_切实护航我国制造业高质量发展

渗透测试的发展与未来

ReconASRC_Conference

Cool_in_one_hundred_lines_of_code

业务数据安全实践

企业安全建设中渗透测试的那些技术事

应用安全领域的关键趋势—RASP技术

OWASP&OWASP中国

甲方安全&OWASP项目分享

大数据全生命周期隐私问题探究

企业数据安全合规之路

企业安全技术架构演进

从UEBA到SOAR-ATD,下一代SIEM@AI

可视化平台助力全网安全

如何构建主动感知和弹性调整的企业内外部网络

以威胁情报和人工智能为趋动的QRADAR现代安全运营中心

业务安全的知与行

游走于内网之后——工控安全那些事儿

APT之迂回渗透

区块链安全-智能合约的安全与防护

PSRC小目标,挣他一个亿

业务发展与业务安全的平衡

PPDRR安全模型在业务安全上的新思考

Docker逃逸:从一个进程崩溃讲起

SRC运营之路:七年之痒背后的新故事

网络安全等级保护_2

交通运输关键信息基础设施网络安全保护体系建构的思考

商用密码应用安全性评估流程与项目执行要求

商用密码技术在等级保护建设中的最佳实践

从零信任谈起–深入剖析以人为核心的业务安全

云时代企业安全建设

无色无味-Wi-Fi各场景中的药与毒

情报驱动的安全体系建设

提升企业威胁情报能力,推动情报共享

利用外部情报平台,构建主动防御体系

企业如何赢在SRC的起跑线

全生命周期开发安全的旧瓶与新酒

OWASP,以开源的方式支撑企业应用安全体系化建设

智能网联汽车安全防护体系_车载安全防护体系解析

网联汽车信息安全现状分析

浅谈企业信息安全建设规划

OWASP项目分享:应用软件安全级别验证参考标准(ASVS)

Exploit_编写系列教程

智能合约安全的那些事

以太坊Solidity未初始化存储指针安全风险浅析

安全测试中一些有趣的姿势和技巧

转转权限管理系统的落地

众测困住你的那些问题

企业安全攻与防之看不到的上帝视角

构建自己的FUZZ系统

浅谈企业网络入侵应对就绪

中小企业公有云的安全挑战及威胁情报的结合

业务流量数据安全应用实践

未来企业安全战力:虚拟化与物理环境的完美融合

企业_SDL_实践与经验

零信任架构下的资产安全管理

电子认证在互联网司法服务中的作用

威胁与安全AI战场上的决斗

IOT安全的To_B与To_C

AI安全实践:探索图模型异常检测

智能IOT安全遇到的挑战

IOT安全实践:高效协议分析

大安全下的_IoT_安全威胁演变与应对

IoT_Reverse_Engineering

小米_IoT_安全思考与实践

智能门锁,让居住更安全

IoT_安全战地笔记

小米IoT隐私数据合规实践

Frida在移动安全审计中的应用

浅谈互联网安全建设

保护数字时代安全

SAE2018_AVST_Brochure_自动驾驶汽车安全技术国际论坛

DEKRA-助推自动驾驶未来发展

自动驾驶-功能安全与预期功能安全相互作用的挑战

OBD-II_设备的网络安全风险

自动驾驶汽车的设计确认和安全分析

功能安全-安全自动驾驶是团队工作

关于现代车辆中不可预知行为的挑战

业务上线前后的漏洞管理实践

自动化安全扫描,在软件产品开发过程中保障安全

企业漏洞管理与持续化追踪建设浅析

DevSecOps_最佳实践探索

自动化威胁利用场景下的金融业务安全浅析_全方位提高软件安全性

OWASP自动化威胁项目(Automated_Threat_Project)

聊一聊办公网安全建设

携程Docker安全实践分享

基于NIDS构建纵深防御体系

项目方式讲解WAF建设

个人数据保护实践

区块链系统中的攻击与安全防护

数字钱包安全浅析

漫谈以太坊公链安全

区块链标准化进展

充满活力的块数据侦查取证

面向社会目标的复杂网络态势感知与取证分析

多种网络环境下应急响应的探索

DDoS_的灾难性攻击解析与应对

教育系统应急响应最佳实践

NATIONAL_KEY_INFORMATION_INFRASTRUCTURE_EMERGENCY_RESPONSE_MODEL

INDUSTRIAL_CONTROL_SECURITY_MANAGEMENT_AND_OT_SECURITY_ANALYSIS

INTERNET_THREATS_TO_INDUSTRIAL_ORGANIZATIONS互联网威胁正在盯上工业企业

工业信息安全态势与产业发展趋势

Fuzzing_on_train_AI制导PDF文件生成技术的探索之旅

对内核中“二次获取”漏洞的精确以及大范围检测

IoT_时代_LLVM_编译器防护的艺术

高级威胁可感可知

从运营商视角看IPv6规模部署

阿里巴巴IPv6安全实践

CERNET_IPv6_BCP

PARADIGM_SHIFT

CASB保护零信任环境的数据安全实践

云计算安全国际标准发展现状及相关思考

DT时代的数据流动风险防治

数据安全标准与产业实践

谁劫持了我的DNS:全球域名解析路径劫持测量与分析

大数据环境下的网络身份安全挑战及解决方案

移动应用是如何通过WebView窃取你的隐私的

基于深度学习的SSL_TLS证书验证程序的自动化测试

基于深度学习的软件漏洞智能检测

Workload_Identity

网络安全防御型人才培养的实践与思考

构建良性实训竞技机制,努力打通网安人才培养的“任督二脉”

攻防兼备的实战型网络安全人才培养实践

网络空间安全人才培养新模式的探索

场景,网络安全实践教育的基础

国际网安人才培养的挑战与对策

SEED_Labs__为计算机安全教育开发的动手实验

威胁情报的业务安全应用价值

NEW_TOOLS_OF_THREAT_HUNTING

数字时代下城市安全综合治理

技术创新无止境_创造安全新作用

网络安全长板合力_2

从刑事个案看信息保护与数据利用

个人数据保护与企业数据权属

构建网络空间和平共处规则的思考

网络空间治理的未来:国际法的作用

苹果资本投资分享

20_YEARS_OF_BEING_AN_ENTREPRENEUR_IN_10_SLIDES

我国信息安全的问题与对策

航运企业信息化建设和网络安全治理

工业互联网时代的安全挑战与对策

点亮你的火把_网络安全人才培养点滴感悟

从集成电路芯片角度看物联网和系统安全

通过Anglerfish蜜罐发现未知的恶意软件威胁

国内黑客论坛在网络犯罪中的作用及应对策略

基于大数据的涉网犯罪行为分析

推进网络犯罪防治立法

开源情报的第三次革命

浏览器地址栏欺骗漏洞挖掘

Java_RASP_技术介绍

数字货币交易所安全白皮书

PDF_JS引擎交互式Fuzzing

Secure_SDLC_Practices_in_Smart_Contracts_Development

WASM双刃剑—机制剖析与逆向

识“黑”寻踪之内存取证

BGP安全之殇

工业PLC远程控制实现

DT时代的安全建设实践分享

基于Splunk的安全监控系统_企业SIEM经验之谈

人工智能在WAF中的应用

数据场景与加密算法的选择

业务安全风险控制实践

威胁聚焦和安全运营

专注于在事件发生之前寻找威胁——威胁狩猎技术

信息之躯_安全之本_以数据为中心的安全体系架构

边缘化的智能体场景重构的趋势

依网打尽,防患未然

构建更安全的互联网基础资源服务体系

IETF_Security_Standards-Past,Present&Future

智能合约安全隐患及自动化挖掘

DVP去中心化漏洞平台

数字资产交易所的安全挑战

螳螂捕蝉,黄雀在后:以太坊智能合约的漏洞和陷阱

以太坊蜜罐智能合约的魔术戏法

网络安全刑事司法保护白皮书

Browser_UI_Security_技术白皮书

2018上半年中国政企机构网络安全形势分析报告

EDR协同联防架构帮助企业提升安全预防和响应能力

从御建到驭剑-AI及大数据构建智慧安全

EDR与企业安全落地的实践与思考

AI驱动的网络安全监测运营

基于_EDR_和_MDR_技术在(云)主机安全中的应用

图算法实施之设备评分

如何把握防泄密的“度”?

基于人工智能的新安全技术

新一代云安全和自动化运维

数据与隐私保护风险管理

AI_安全未来人机关系展望___对抗或者共生

安全数据分析中对抗学习的研究与应用

云时代的企业数据安全新体系

白帽子视角看待企业安全

移动企业与数字化工作环境大趋势讲

业务结合大数据的实时阻断

企业信息安全,如何从恨到爱?

宜信企业安全建设经验谈–人才培养之道

58安全应急响应中心背后的故事

从BSRC看互联网企业安全漏洞及威胁趋势

新工科背景下的信息安全竞赛与人才培养

邮件系统抗击黑产技术路线

安全运营中威胁情报的应用

网络安全实践研讨会——大数据营销及数据安全

华泰证券混合云服务体系研究与实践

互联网资产管理与漏洞运营实践&安全产品线

企业安全防护与大数据实践

模板注入与_FLASK

甲方的代码审计系统建设

安全客2018季刊第二季___数字货币钱包抢夺战升级!

跨域资源那些事

如何通过调试获取光猫root权限

自动化代码审计de一些思路与局限——基于静态分析的PHP代码审计技术探

XSS漏洞挖掘与安全防护

小微互联网金融企业应用安全体系建设

从御建到驭剑-顺丰安全的段位进阶历程

Linux_Android_内核_Heap_Spray_的几种姿势

红日Web安全新手入门专刊

如何利用Ryuk分析和挖掘macOS&iOS内核驱动漏洞

智能合约消息调用攻防

Java反序列化实战

先知白帽大会-开场演讲

区块链中暗网情报对抗反洗钱模型

网络主权与网络安全

基于移动安全大数据的移动威胁场景下的画像线索应用

“黑产”在做什么数据分析

工业短距离无线通信安全探索与防护研究

IoT-Research_On_Security_Of_Video_Surveillance_System

LEGALITIES_OF_HACKING

人工智能在Web安全领域的应用

从软件开发角度解密_OWASP_TOP_10_应用安全与安全的开发

开发人员应该了解的密码学常识

2018年第一季度我国联网智能设备安全情况报告

为实现成功的网络威胁情报交换构建坚实基础

GDPR与隐私技术

大数据环境下的“隐形隐私”问题探讨

云安全现状年度报告2018

网络安全教育和培训__21世纪的全球视野

The_Top_10_Cybersecurity_Challenges_in_Cloud_Deployments

Data_enabled_AI_infrastructure,scalabilit,privacy,and_security

Defending_Machine_Learning_against_Adversarial_Attacks

构建一个敏捷的网络安全团队来确保云安全

新安全威胁下的战略稳定之道

加强标准与认证认可工作_保障云服务安全

Providing_international_cyber_security:sco_experience

网络安全的前沿途径和_数字现代化的变革

产学研融合,新技术护航

新形势下的内网安全

智护云网_领御未来——崭新的云安全2

云安全标准研究与实践

以人为中心——新一代企业数据安全体系

APTSheild_基于人工智能技术的主机动态安全防御系统

基于云上智能的网络空间安全

csa_guidance_version_4_state_of_the_art_cloud_security_and_gdpr_notes

平安集团金融安全3

云服务数据安全能力构建与最佳实践

平台化与数据驱动-行业(私有)云安全解决方案实践

Broad_Learning_via_Fusion_of_Heterogeneous_Information

APT实践分享:基于机器学习的隐蔽信道检测从0-1

威胁情报与卡巴斯基威胁情报中心

生产网络中的情报价值与应用

网络无限_唯爱守护

CASB保护使用中的数据安全实践

金融数据安全治理模型与实践

大数据环境下的数据安全过渡

海关数据安全治理实践

阿里云大数据安全实践

数据安全治理技术支撑框架

2018国际研究机构数据安全治理框架解读

大数据安全标准及平台安全保护体系

如何优雅的响应漏洞

区块链智能合约安全开发

解读《云安全技术和市场分析报告》

CSA全球最佳实践赋能云端安全

面向应用的混合云安全架构_c3

云上的安全自动化_c3

等保2

大数据应用发展及数据流通安全

云时代的数字化创新

WannaCry一周年_勒索软件威胁形势分析报告

高科技人才如是观

京东反刷单系统

风控产品与产品风控

大型企业应用安全方案

基于金融知识图谱的反欺诈

通用型漏洞的应急响应

数据安全,扑腾无止境

接口安全道亦有道

2017年恶意代码威胁回顾和快速分析实践

《网络安全法》大数据安全案例解读与风控

LORA智能水表分析

启明星辰集团工业物联网网络安全解决方案白皮书

风险管理驱动下的主动安全变革

IoT设备的安全防护——口令安全

The_Human_Factor_in_Cyber_security_Kevin_O’Leary

大数据与人工智能对企业带来的挑战与应对

工业控制系统漏洞-威胁与挑战

协议Fuzzing在工控安全领域的应用

DEFCON_24_决赛介绍

IoT_固件安全的设计和攻防

小米_IoT_安全之路

IoT与隐私保护

2017年Android恶意软件年度专题报告

2017年度安全报告–应用漏洞

数说真相:取证技术概述_与信息防泄密系统建设方法

企业信息安全技术架构——企业如何应对安全威胁

美团点评信息化建设

企业网络安全能力的叠加演进

重装上阵:OFFICE攻击来袭

一个白帽子的救赎之路_附赠通杀各大SRC的大杀器

聊聊这一年多以来_如何建设滴滴DSRC

甲方威胁情报杂谈

Dance_with_Apple_Core

2017年度安全报告––IoT安全威胁

2018年网络安全行业预测

从NFC到4G安全——潜藏在身边的攻击

打劫行走的活体密码

智慧家庭信息安全白皮书

汽车TBOX安全性检测与分析

构建从芯到云的信任链

新形势下移动安全治理之道

从聆听大数据到信任构建

从应用安全风险的角度看待互联网汽车的安全

从应用安全风险的角度看待互联网汽车的安全

安全新时代下CSO转型之道

应急响应体系下的智能新元素

企业安全文化_建设方法与工具

DevSecOps的十条建议

创新安全架构、实现有效安全的最佳实践

从研发视角看应用安全—ThoughtWorks_西安_软件安全开发的技术方法与理论实践

从_ADFS_说起

智能引力下的安全新变量

Security_for_the_21st_Century

人工智能与黑客帝国_安全AlphaGo离我们有多远

云时代DDoS溯源实践与解析

入侵事件的高效发现、分析与取证–基于SOAPA架构的智能安全平台

情报驱动下的安全闭环建设

高并发开源软件WAF在企业安全实战中的探索

《2017企业安全威胁统一应对指南》

委托式安全代理在业务应用安全中的实践

深度学习的安全应用及隐患

强化学习在Web安全领域的应用探索

AI在安全领域的投资机会

Web安全从入门到放弃

解构Hadoop安全攻防技术

基于Unicorn-Engine的开源Windows可执行文件沙盒实现解析

云上护航,数据安全解决之道

云计算系统等级保护研究

云安全新态势下矩阵防御体系

微软AZURE云服务介绍

用户的不确定性导致的安全问题

从协议角度出发看待企业攻防

USB_Auto_Hacking

SRC混子是如何炼成的?

2018年威胁预测_KASPERSKY_LAB_THREAT_PREDICTIONS_FOR_2018

2017年鱼叉攻击邮件研究报告

2017年Q3网络诈骗趋势研究报告

基于图的防欺诈分析

物联网安全之如何破解各种锁

iOS_无法修复的漏洞

Active_Directory_Security

实时攻击检测智能化之路

Docker安全实践探索

DevOps模式下_安全挑战和转机

网易_DDoS_防护建设从_0_到_1

未雨绸缪_有备无患”6

流量安全分析平台建设

FFmpeg_漏洞挖掘之路

打造基于Linux的廉价badusb攻击

IOT安全三十六计

游戏安全如何突破被动防御

基于云主机安全构建的云安全体系

基于数据库虚拟化技术的数据安全和管理

构建安全先行的金融云

万物互联时代催生边缘安全新机遇

云计算能力评估与安全测试

网络空间安全新尺度

平衡移动关键数据安全与个人隐私的挑战

加密无处不在-HTTPS数据安全解决方案

Towards_d_Automated&t_Intelligent_Hacking

Adversarial_Machine_Learning-Attack_and_Defense_in_the_AI_Era

基于深度学习的智能系统中的_安全漏洞及影响

软件漏洞的“工业2

关于人工智能的黑色思考–当人工智能遇到安全

基于知识共享的新一代风控体系

你的就是我的:自动化远程攻击_复用与_Shellcode

工控安全应急工作的探索与实践

新形势下应急响应的人才需求

数据驱动的大型央企应急响应实践

大数据在应急响应中的应用

勇敢的面对网络威胁

把手教你突破_iOS_9

起源游戏引擎的漏洞挖掘与利用

基于源代码的自动程序分析在内核安_全中的应用

源码审计与_windows_内核漏洞

Windows_PatchGuard_机制原理与其对安全领域的影响

Towards_Efficient_Heap_Overflow_Discovery

手机勒索病毒的技术趋势与危害

来自N-Day的安全威胁_揭秘安卓系统安全生态

芯端云协同—消费者安全

移动智能设备持续性安全管理探讨

面向移动互联网的手机号码认证

比特币网络追踪技术介绍

可信区块链标准

ryptoToufiSaliba

一切不谈密钥保护的加密都是耍流氓

区块链项目的安全落地

数据主权与区块链

物联网时代的智能身份认证技术

同态密码技术发展与应用

密码技术前沿应用与发展趋势

关键应用系统的密码应用探索

电子政务云安全实践

云环境下的身份管理及访问控制

上云时,租户需要配备怎样的“瑞士军刀”?

云环境下侧信道攻击技术

面向应用的混合云安全架构

云上的安全自动化

等级保护2

Cloud_Security_Today&Tomorrow

移动终端的损坏图片恢复技术

云计算取证挑战和最新进展

认证认可在电子物证领域的现状与发展

网络安全合作共赢的三角定理

技术创新_协同发展–打造网络安全新生态

共同构建全方位、全要素、全过程_安全闭环

产业担当_携手共进

新一代安全智能SOC技术与市场指南

态势感知中的威胁情报

可视化在复杂安全分析中的应用

高级威胁分析在安全运营中的应用

法治论坛ppt整合最终版

等级保护制度实施的技术支撑与解决之道

新工科背景下多元化网络空间安全人才培养及学科建设创新

新常态下政企安全体系建设的思考

电子政务安全体系建设及思考与建议

高校网络安全运维与科研的有机结合

如何建立安全的知识体系

基于云和大数据的企业内部安全威胁防护

饿了么移动安全实践之路

饿了么基于属性加密的细颗粒度数据保护方案

新形势下移动安全防护体系

NGWAF与业务安全

主权的法律概念与网络治理

求同存异_互利共赢

网络空间的战略稳定与中美之间的互动

打造互联网企业全能型WAF

内网渗透之域渗透

应急响应,从懵逼到入门

从数据角度看安全运维

无线通讯协议安全分析

感知与预测-融合物理信息的工业控制_系统安全

Cybersecurity_in_the_Industrial_Internet_of_Things

IT_OT融合的安全挑战与应对

上海网民网络安全意识调研报告

2017中国手机安全生态报告

中国政企软件供应链攻击现状分析报告

智能门锁的“天灾人祸”

重现速8僵尸车队_蓝牙4

探索虚拟化技术在漏洞检测中的应用

Powershell_攻击与防御

深度解析bootlloader攻击面

授人以鱼不如授人以渔_教你如何写一个自己的私有越狱

CSCS_以技術力協助公民社會的初次嘗試

Breaking_into_the_iCloud_Keychain

臺灣資安人才教育_Cybersecurity_Education_in_Taiwan

Incident_Response_Guide

网络安全法解读及安全建设交流

《网络安全法》概览

DDoS平台与botnet对抗

Android安全保护

渗透测试之端详的艺术

车联网安全的挑战和实践

从S-SDLC视角看API安全

API安全测试的思路与基于Swagger的API自动化安全测试实践

Web_API_安全漏洞与检测

应用安全威胁及解决方案_基于OWASP_top_10_2013

终端安全,最后的战场

携程基础安全建设运营经验分享

智能时代风险的安全治理思路探讨–摸清家底实践

新形势下准入控制技术的探究与应用

数读网络安全人才趋势

师克在和不在众

如何保护大数据生态组件的安全

企业服务那些事儿

金融科技安全架构演进

技”数“驱动精准安全教育

基于业务_构筑安全

机器学习在反作弊与反入侵领域的应用

攻击视角下的内网安全

代码战争的主阵地:来自终端的威胁情报详述

安全智能驱动的新一代SOC建设

Actionable_Threat_Intelligence__The_Intelligence_Life_Cycle

CDN校验漏洞催生海量网络投毒

Android_SIP_电话安全_研究

金融企业S-SDLC技术探索与实践

基于云管端全面协同检测响应的技术

云端协同,推动Web安全建设进阶

金融领域安全威胁分析及应对

BSIMM——构筑坚若磐石的安全软件

为什么唯品会能够100%使用安全开发流程?

DevSecOps落地之二三事

基于虚拟安全团队的S-SDLC在跨国团队的实践

安全生态创新实践

从2017年教育信息化工作要点看教育用户的安全建设重点

数字化校园的云计算安全探讨

未来网络架构的安全研究

构建一流的网络空间安全院校

安全法下谈敏感数据安全防护

“永恒之蓝”事件警示与政务安全管理体系探讨

电子政务安全服务平台化发展趋势

智慧医院之医护移动办公场景

网络空间安全与数据资产保护

从实时交易安全防护探讨数据资产的保护

移动虚拟化,开启移动办公新时代

车联网之边界安全

我国工控系统安全技术研究的思考

从永恒之蓝勒索攻击看高级威胁调查取证的创新价值

威胁情报正在和企业安全架构全面融合-威胁情报报告解读

实现自适应安全架构

网络威胁泛滥下的新型安全观《安全通论》与《安全简史》剧透

走向大融合!共建云安全生态圈

国际云安全标准暨云安全全球最佳实践集

等保新规下的云计算安全

永恒之蓝下终端安全管控的思考

AI-机器学习开启威胁检测新篇章

提升机器学习的安全性

漏洞攻防三部曲:机器辅助,自动化,智能化

机器学习在安全数据挖掘上的应用

IoT攻防演示

万物互联下的智慧城市安全

Revisiting_the_Kernel_Security_Enhancements_in_iOS_10

Pwing_Apple_Watch

现代iOS系统溢出缓解机制

利用沙盒(脚本虚拟机)检测加密及未知WebShell

高级威胁的新动向

移动应用安全态势感知及数据分析

RASP技术在中国的落地与实践

永恒之蓝(WanaCry)勒索蠕虫分析

2017年上半年网络诈骗趋势研究报告

大数据时代的企业核心数据资产保护

从智能家电到智慧生活

互联网+大数据下的安全连接

登山之路——互联网公司安全建设心得

央视网信息安全的前世与今生

关键信息基础设施安全保护的对策措施

电信能力开放安全标准化研究

工业物联网安全态势分析报告_I_DTU_数据中心态势感知报告

《安天365安全研究》第二期

电商安全,管理有道

“钢铁意志_优雅着陆”-项目管理在信息安全工作中的最佳实践

互联网金融安全建设之我见

伤口撕开,给你看

唯品会风控进化史

我们如何经营创新

安全运营的艺术

业务与安全的冲突和平衡

安全之弹性管控

《安天365安全研究》-2017-04

物理社工中的千面万化:Lie_to_Me

互联网企业安全建设之路

XSS_Bypass_Cookbook_ver_3

基于社交网络的大规模网络攻击自动对抗技术

金融行业企业安全建设之路

内部威胁防护实践

企业信息安全负责人的生存法则

软件逆向分析在电子数据司法鉴定中的应用

移动应用数据安全及其解决方案

意识决定安全-发现与修补另一种安全漏洞

云时代的安全架构设计

让开发者爱上安全测试

以程序架构探索_移动应用安全的发展历程

如何真实有效的对抗勒索软件_Is_there_an_effective_way_to_fight_against_Ransomware

企业安全团队的生存之道

Hunting_CVEs_for_fun_and_profit

那些你不说我也知道的事-浅谈知识图谱中的关系推理

DNS中的“奇葩”数据解析

一発入魂_-XNU内核漏洞分析与利用

SANS2017情报调查报告

Android逆向分析基础篇之格式篇

POWERSHELL_内网渗透实例

2017_年_M-Trends_安全报告:前沿视角

2017金融行业应用安全态势年度报告

网络空间工控系统威胁情报

移动互联网数据隐私对抗

浅析Android平台漏洞挖掘

S-SDL企业应用实践

Seebug_2016年度报告

数字化时代要求_下一代_数据驱动的安全

DDOS_攻击商业破坏力研究报告

我的WafBypass之道(Misc篇)

我的WafBypass之道(upload篇)

我的WafBypass之道(SQL注入篇)

智能化校园网络安全解决之道

云与虚拟化安全的新挑战与防御1

云安全云守护构筑安全的高校智慧校园

高校信息安全人才培养

大数据安全在教育行业的应用与实践

如何做好校园网安全管理

从事件响应到安全治理——高校信息安全管理水平提升之路

网络攻防技术前沿进展

DNS从工程到学术

大数据时代高校的数据安全

高校安全风险分析及应急工作实践

2016年度高校安全工作组工作汇报

网络欺骗_防御者的“诡计”

认知时代的安全体系

数字化时代_安全新生态

学霸君安全建设之路

基于攻击演译与攻击树的威胁感知方法与实践

浅谈大数据检索平台

情报分析七步曲

Web安全研究之路

URL跳转奇葩姿势详解

cif系统探索

服务器安全审计系统设计与实现

使用letsencrypt分分钟教你https

Old_Skewl_破解:DVB-T_黑色按钮支点

在TrustZone的疆域上运行代码

挖掘浏览器和移动漏洞

银行和企业安全的战略防御(来自抢劫银行和企业的人)

揭秘“安全区域处理器”

看,老妈!我没有用_Shellcode:浏览器开发利用案例研究——Internet_Explorer_11

攻击_Mac_Recovery_OS_和本地操作系统升级过程

Windows_Server_Container-一个新的灵丹妙药?

BadKernel----一个笔误引发的漏洞

汽车总线安全测试平台

iOS9

支付协议中的安全漏洞及检测

人工智能在漏洞挖掘等安全领域中的应用现状及前景展望

机器学习在威胁情报挖掘中的应用

企业软件的安全之道

移动安全风险分析及安全体系建设

如何构筑安全防护堡垒_sh

甲方企业整体安全建设思路及坑点

APK加固分享

企业安全监控经验教训分享

Android_手机安全审核体系经验谈

app_安全再增强–“无法”脱壳的加固

黑客眼中的移动安全

线上应用业务安全

精简_SDL_在企业中的落地

面向信息安全的大数据分析-概念、过程、应用、实现

敏捷开发中的安全实践

让我们做Web安全测试吧!

软件安全开发之痛

项目管理之于安全开发

移动APP漏洞引发的思考

永无休止的业务逻辑“漏洞”

点融信息安全实践之路

账号体系安全实践

微信公众号的自动化安全监控

自动化安全开发与测试

Linux_Heap_Internals

Wind_Punish-8090游戏平台安全检测报告_第三期

Wind_Punish-读秀网站安全检测报告_第一期

我们如何差一点拯救了互联网-CDN转发循环攻击

新形势下的业务安全和对策

大数据的电商安全

魔术师的保险箱

网藤黑科技揭秘

奇点来临:网藤漏洞感知

How_I_Hacked_Yahoo,Twitter&Google!

关于安全领域投资的8个问题

经济下滑与羊毛

安全云与大数据,安全新挑战的解决之道

安全行业的创新与机遇

一个Sales_Man的自我修养

解锁iOS手势密码的正确姿势

Ghost_Push揭秘

从二维进化立体:全息安全技术解析

我的十年白帽黑客路

从过去到未来:30年IT和安全产业变革的思考

企业安全之威胁态势感知

从FreeBuf_到_漏洞盒子_见证互联网安全变革的6年

架构里看安全-互联网企业安全架构之思考

基于真实Android环境下的APP程序分析与安全检测

移动安全支付攻防浅析

端到端通讯安全_检测和增强

基于Android移动安全的回顾、现状和展望

程序员的角度看web安全——兼谈php代码审计

图说企业安全建设

京东业务安全架构

黑客文化之莲花涅磐_全球监控与泛互联网时代的新安全人才观

A_Glance_at_RSA_Conference_2014~漫读

一个英语盲的RSA_Conference_2014_记事

互联网监控的全球趋势与我们的未来

Windows内核的今天与未来

汽车信息网络升级与开源力量

国内外黑客比赛介绍及对比

Android_in_the_cloud

微数据下的安全与风控

移动应用加固攻防

Hacking_Everything

如何快速搭建分布式漏洞扫描器

盗链是视频行业的绝症么?—Android_APP视频防盗链的N种姿势

蛇噬汝果-基于Python的OSX内核漏洞模糊测试挖掘和利用

纵深防御和新威胁情报感知的利器——蜜罐

HEY,你的钱包掉了——创业公司支付安全浅析

攻防之间_账号安全立体防护新探索

软件企业的安全之道

点亮星辉—信安人才培养之成长型团队培育

From_good_to_best

乙方安全服务力量之唤醒

基于业务场景的安全测试

北人南观:攻击矩阵中的数据纽带

说说口令安全这件事

CTF与安全人才培养

威胁情报分析实战

WiFi_安全感知系统

互联网安全专业人才培养

linux后门N种姿势

linux内核远控

蚂蚁金服的安全体系建设之路

运维安全那些事儿

移动时代我怎么保证个人的金融安全

A_Systematic_Analysis_of_the_Juniper_Dual_EC_Incident

Extract_Me_if_You_Can__Abusing_PDF_Parsers_in_Malware_Detectors

分布式漏扫BugScan

沙箱逃逸:来自安全软件的鼎力相助

百鬼夜行の看不见的无线安全

汽车、工控和物联网行业的_0Day_漏洞主动挖掘技术

内建安全的软件开发

Cisco_IOS_Router_Exploitation

Checking_Intent-based_Communication_in_Android_With_Intent_Space_Analysis

Checking_Correctness_of_Code_Generator_Architecture_Specifications

CTF竞赛对安全人才培养的作用以及竞赛机制构建

构建以人为核心的网络空间安全战略体系

从国舜安全信息实践看人才

移动应用中非权限相关隐私数据的识别方法

嵌入式系统安全分析-以攻为防

安全威胁情报基础能力浅析

用无害碎片制造程序攻击_蒙太奇攻击与程序异常检测

基于固件的计算机攻击与防护

大数据隐私保护:隐私云中间件、元数据私有化

Android传感器信息泄露隐患及其安全对策

安全行业的运营升级-攻防对抗技术的民用化思考

基于LLVM的移动应用软件安全保护方案

云中利剑:基于大数据的百度云查杀系统

大数据与威胁感知

腾讯安全威胁情报体系建设实践

类别向导信息增益及恶意程序检测

安全威胁与威胁情报

恶意代码与专业学习引导

Web安全与专业学习引导

全球信息安全的企业创新与产业景观

MOOE的兴起与发展

专业逆向人才培养模式探讨与实践

第6次《全球信息安全人力研究报告》分享

基于第三方认证的安卓应用管控机制

无线安全@幸忧参半的2015

Defense_Matrix-防御矩阵

揭秘移动恶意代码黑色产业链

APT攻击中特种木马的研究与防范

移动智能终端安全挑战及其等级保护标准探讨

Android应用漏洞之攻与防

智能设备风险评估与取证分析

从漏洞修复看各国网络战防御能力

转型期,信息安全行业的阵痛

集业界之力,捻乱止于河防——腾讯漏洞奖励计划成果分享

智能家居安全-入侵与检测

网络攻击再现与攻防过程可视化

世界黑客技术大战之初体验-安全宝蓝莲花战队DEFCON_CTF征战之旅

基于软件无线电的短程无线攻击分析与防护对策

智能手机系统安全与取证技术

Windows_8

密码芯片侧信道分析研究

APT攻击及其网络空间防护对策分析

乌云平台视角下的信息安全

大数据安全新思路

大型互联网企业安全建设的挑战、实践与思考

勒紧你的裤腰带——库带计划那些事

另类寻找Android恶意应用

信息安全与网络取证–事前防御与事后分析

拯救应急——传统应急响应如何适应高级安全威胁

云时代下的安全思考----聪明的应用层安全防护体系

基于行为的恶意软件自动化分析与检测

木马雪崩到APT的关联与必然——对一次演讲的五年反思

智能手机安全漏洞研究

我国信息安全人才培养现状与挑战

《书安》-第六期_安全冷兵器

Control_Flow_Integrity_for_COTS_Binaries

SKEE__A_Lightweight_Secure_Kernel-level_Execution_Environment_for_ARM

Combining_Symbolic_Execution_and_Model_Checking_for_Data_Flow_Testing

Shreds__Fine-grained_Execution_Units_With_Private_Memory

Web_PKI__Closing_the_Gap_Between_Guidelines_and_Practices

Code-Pointer_Integrity

Modular_Control-Flow_Integrity

RFID在物联网中的运用

在线旅游的安全现

新环境下的电商业务安全

嵌入式设备漏洞利用技术

Web应用面临的IT安全风险与危机

自适应安全架构实践

蜜罐的应用与识别技术

创业初期如何应对黑产威胁

让安全成为app发展的助力器_胡晓明

建立信息安全管理体系-ISMS案例介绍

基于LOG的安全威胁分析-ASV

Log_Management_Best_Practices

The_Inside_Threat_-as_important_as_profits

The_Price_of_Free_Privacy_Leakage_in_Personalized_Mobile_In-App_Ads

互联网金融下的新挑战

Boost

SMASheD__Sniffing_and_Manipulating_Android_Sensor_Data

LO-PHI__Low-Observable_Physical_Host_Instrumentation_for_Malware_Analysis

德国ITBPM安全风险检查表

BSI_Baseline_Protection_Manual_-How_to_measure_IT-Security

基于ITBPM和IATF的信息安全体系参考

风险评估理论与实践

Guide_to_Securing_Legacy_IEEE_802

IPsec_VPN指南(Guide_to_IPsec_VPNs_NIST_SP800-77)

信息技术安全服务指南(NIST-SP800-35)

A_Platform_for_Secure_Static_Binary_Instrumentation

How_to_Make_ASLR_Win_the_Clone_Wars__Runtime_Re-Randomization

安全数据科学分享

美国联邦信息系统的安全控制推荐NIST_SP800-53-rev3-FPD-clean

《企业内部控制基本规范》(中国版萨班斯)

德国BPM关于安全威胁的分类(IT_Baseline_Protection_Manual_New)

云时代的DDoS

大规模日志的实时安全分析

WEB类安全实施及部署

乌云的背后是阳光

互联网全球最大DDoS攻击防御实战分享

黑哥论安全

让安全飞-新时代下安全产品的思考

安全威胁情报与基础数据

大数据环境下的网络态势评估——模糊粗糙集方法探索

AFL_on_Windows

大数据社工信息收集及分类攻击

支付安全的实践和思考

安卓APP漏洞的静态检测方法

病毒发展趋势之病毒敲诈

无意的内部威胁:社会工程

花式玩转bugscan插件

基于正则类sql注入防御的绕过技巧

如何优雅的穿透linux内网

过滤型插件与反向代理的火花

bugscan发展历程以及框架改进

Magic_Quadrant_for_Security_Information_and_Event_Management_2009

常规的CTF题目解析

赛棍的自我修养

CTF_Binary小技巧

揭秘移动恶意代码黑色产业链

安卓上Web漏洞的自动化检测

众测漏洞榜之脑洞篇

网络空间工控设备的发现与入侵

隐蔽的战场—Flash_Web攻击

发现网络空间里的「暗物质」情报

程序员与黑客_第二季

程序员与黑客_第一季

《工业控制系统安全指南》(NIST-SP800-82)

Practical_Invalid_Curve_Attacks_on_TLS-ECDH

discovRE__Efficient_Cross-Architecture_Identification_of_Bugs_in_Binary_Code

DeepDroid__Dynamically_Enforcing_Enterprise_Policy_on_Android_Devices

AccelWord__Energy_Efficient_Hotword_Detection_Through_Accelerometer

Forwarding-Loop_Attacks_in_Content_Delivery_Networks

Repairing_Programs_With_Semantic_Code_Search

ALETHEIA__Improving_the_Usability_of_Static_Security_Analysis

Cross-Architecture_Bug_Search_in_Binary_Executables

Covert_Communication_in_Mobile_Applications

LinkDroid__Reducing_Unregulated_Aggregation_of_App_Usage_Behaviors

Lucky_13_Strikes_Back

An_End-to-End_Measurement_of_Certificate_Revocation_in_the_Web’s_PKI

SUPOR__Precise_and_Scalable_Sensitive_User_Input_Detection_for_Android_Apps

SpanDex-Secure_Password_Tracking_for_Android

BareDroid__Large-Scale_Analysis_of_Android_Apps_on_Real_Devices

Security_Checking_Android_Apps_with_Silicon

Pervasive_smart_devices

操作系统内核验证的研究进展

同步数据流语言可信编译器的设计

移动支付业务风险管理研究报告

全球可信情报网络——在云和大数据的新世界中改变欺诈与安全的景观

反欺诈风险规则及模型介绍

移动应用安全加固

如何在自己的单位中将安全防护“游戏化”

可视化呈现的暗网攻击相关议题

软件安全的重要性以及如何快速实现SDLC

移动APP安全测试及监管

构建安全监控平台

wot-web攻击日志分析

企业安全的另一道门内网安全

从乌云众测看到的开发运维漏洞

无线安全:犹七年之病求三年之艾

WAF漏洞挖掘及安全架构

Apache_STORM日志分析探索

疗一疗本土“瘤”览器

从高危漏洞看电商金融安全

移动恶意代码威胁的针对性泛化思考

恶意域名识别与分析

移动虚拟化技术与Android安全

互联网业务安全-趋势、挑战与应对

乌云月爆_第十期:不安全的手机(2015-04-27)

乌云月爆_第八期:诈骗大揭秘啦(2014-11-05)

乌云月爆_第七期-:钱的事儿(2014-07-18)

乌云月爆_第六期:奇思妙想_(2014-03-25)

乌云月爆_第五期:我们被泄露的数据_(2013-12-11)

乌云月爆_第二期:LifeHacker下_(2013-05-31_)

知道创宇漏洞社区计划

WooKnows_2:互联网安全人才发展现状

HackReal

HackReal

HackReal

HackReal

Struts_2_事件两周年启示+乌云社区颁奖

“企业应急响应与反渗透”之真实案例分析

如何从外围进入各大公司内网

唯品会安全建设与风控杂谈

Web_安全架构浅谈

解析_P2P_金融安全

Android_应用程序通用自动脱壳方法研究

从案件看国内_DDoS_的最新方式

去哪儿安全-从_0_到_1

Linux平台上一种web漏洞灰盒测试方法

安卓app漏洞挖掘浅析及案例

代码安全审计(谷安天下免费在线讲座)

实时规则引擎设计与实现

iOS系统越狱畅谈

商业无间道—制造业泄密事件精选

为加强情报与安全的多核技术最大化至加速网络应用程序

history_of_bounty_programs

为什么是SCADA的安全是一场艰苦的战斗呢?

支付宝安全的今天和明天

终端虚拟化重塑企业网安全壁垒

应用识别技术面临的新挑战和解决方案展望

手机软件反分析

解析bootloader安全

为移动互联的开放平台安全

为安全移动支付的NFC技术

智能手机安全的优胜者和失败者

安卓应用程序安全性分析

业务及数据库安全行为模型分析

利用大数据和智能驱动的安全领先一步靶标攻击

分享为协同攻击分析的威胁智能分析

日益增长的嵌入式黑客网络威胁

中国域名安全分析、研究与实践

在瓶中的消息:违反安全数据的海洋中寻找希望

TC-2005_CN(为中国生态系统中的云的可信计算库)

可信云计算的基础设施架构

嵌入式的安全和在地图缩小中的可信原图

嵌入式系统的可信计算_-变化世界中的挑战

SP-1004_MN(新的安全威胁态势下企业安全架构的重塑)

亚洲网络犯罪的趋势

安全事件处理二三事

移动金融应用安全风险分析及解决方案

智能路由器在家庭网络中的安全考量

谈谈移动应用加固

从一个被忽略的漏洞到_XSS_僵尸网络

2014年十大最新安全风险解析

SP-1005_CN(安全开发与缓解工具帮助防御网络犯罪

不断变化的监管挑战下有效的审计和密钥管理

AC-2004_MN(开原安全的恶梦与亮点)

从无畏到不畏,互联时代如何锁住您的安全

密钥与云:混合云中密钥管理的战略

SSRF:针对关键业务应用的新威胁

在云和企业启动可信计算

可信计算的新发展

可信计算的成功应用:信托与软件定义的网络

预启动安全–操作系统之外的安全威胁与防御

未来网络虚拟片层的安全——安全视角看虚拟网络和SDN等

软件定义的网络与安全

七宗罪:当他们迁移到云时企业面临的7安全误区-以及如何避免他们

CS-1002_MN(云安全服务实践)

权限管理服务和信息保护生态系统

识别,评估,和保护信息资产

测试达尔文主义:网络弹性的历史与演变

OSSTMM-Open-Source_Security_Testing_Methodology_Manual_2

Log_Analysis_using_OSSEC

RFC821-SMTP-中文版

CIS_CentOS_Linux_6_Benchmark_v1

社会工程学攻击的实例化

关于Office_Word程序的漏洞发掘

金融移动应用安全解决方案

跨进程域利_内核漏洞提升Android权限

生物特征识别与智能风险防控

下一代安全移动OS体系及金融支付平台介绍

14天学会漏洞挖掘

Android恶意app检测现状

Android系统BOOT分区病毒检测与清除

云安全服务实践

安全基础建设分享-基准安全检测系统

云中舞剑-大数据安全分析

kerbero认证系统搭建

账户生命周期安全

DNS攻击防御

New_Browser_Security_Technologies

Managing_Web&Application_Security_with_OWASP

再谈RESTful_API的安全

移动应用安全的三战法:加固、密信、风控

RSA后门证明和应对方案

移动应用加固方法分析

移动应用安全的新挑战

Harden_Android_Programmers’toolkit_with_Symbolic_Execution

基于元数据和安全事件的大数据分析

芯片级移动安全支付解决方案研究

传统移动客户端到游戏客户端安全测试

信息安全保障体系在第三方支付行业中的落地和推广

建设支付宝的新安全体系

弹性计算云安全的反思与展望

企业安全体系建设——理论与实践

反机器人行为系统漫谈

WAF的攻防实践

Exploit_PLC_on_the_internet

Docker_LXC_原理与绕过

Flash_虚拟机内存管理及漏洞利用

谈谈安卓的Intent注入

行之细数安卓APP那些远程攻击漏洞

剑客世界的溯源神话

Shell_Hacking

家庭安全的第一道—门锁

路由劫持带来的威胁

SAE安全机制

电商企业的漏洞挖掘大全

CTF_and_Real_World

以攻为守的情报分析v2

浅析账号体系安全

业务安全之防守者说

公有云安全挑战和发展

电商安全服务和产品化的初步探索

被Git打破的企业安全大门

fuzzing_binder_for_fun_and_profit

API规范中的故事

日志分析之昨天今天与明天

定义了异常的奇妙规律

打造高效的互联网安全团队

互联网企业应对网址的思考

第三只眼看办公网安全

2021_工业互联网“1+N”发展布局

安全:赋能数据开放、激活数据价值

安全:赋能数据开放、激活数据价值

数据安全:保障数据高效合理开发利用的基石

上海“一网统管”的探索与实践_智慧先行_安全护航

让分享更安全——抗压缩“隐形衣”

构建数字信任体系,助力数字经济发展

数据安全标准及创新实践

以标准为引领_推动网络安全互联互通和协同联防

制定自主网络安全体系框架的国家标准迫在眉睫

网络空间内生安全共性问题与解决之道

Shift_Left在开发安全中的应用

企业级安全错误配置的攻防思考

逆向在漏洞挖掘中的应用

金融企业-趋势研究与实践

如何让安全不再成为DevOps的“绊脚石”

用OWASP_Dependency_Track管理应用依赖安全

洞悉安全事态感知和预警平台最佳实践

大型方壳锂离子电池的测试,仿真与早期失效探伤

How_Safety_Fits_into_the__Five_Golden_Rules__of_Electrification

自动驾驶安全方面的信息安全

L2+_safety_Practice_from_First_Principle_Consideration

动力电池系统热失控蔓延风险评估

智能驾驶面临的安全挑战及解决思路

ISO自动驾驶系统安全标准进展与思考

字节游戏端监控体系建设

字节系创作资源的质量审核中台实践

字节广告系统保障实践

自研自动化测试平台的路在何方

智能化直播课堂多端模拟测试框架及应用

质量效能赋能业务质量的运营与建设之路

直播质量保障体系建设

直播课堂智能诊断与用户体验提升体系建设

针对在线教育的全链路流量回放解决方案演进暨开源之路

云原生架构下的软件持续交付实践

小米手机语音测试探索之路

淘宝tidevice启动WDA背后的秘密

视频评测体系建设

如何保证移动应用的稳定性

让持续交付流水线灵动起来

全球化大促质量智能化保障方案实践

前端流量回放在企业应用的落地

前端安全生产的探索与实践

千人技术团队的质量保障体系设计之路

埋点质量保障体系建设实践

客户端耗时测试与优化实践

基于云IDE的智能化移动端录制回放方案

基于逆向的自动化测试实践

鸿蒙游戏测试分析平台及优化技术实践

故障演练平台在酷家乐的演进历程

工具的聚合、链接及标准化—— XPocket实操演示及解析

多维度巡检在线上稳定性保障的实践

抖音端到端画质提升和评测

大型UE4游戏项目质量保障体系

大型3D云端设计软件前端性能测试体系构建

大数据产品的质量体系建设

大型APP手工测试效能提升实践

爱奇艺Mobile CICD的实践与优化之道

闲鱼APP的Devops实践

多App业务体验、质量治理工程实践

MOBA游戏测试自动化技术

DevOps全流程App日志智能分析实践

AI算法评测实践与探索

5G场景下的云游戏性能评测方案