开放API接口安全设计

前言

随着项目前后端分离的火热,后台开发的重点主要是对外提供接口,那么API接口的安全就是要考虑的问题。前后端分离和传统的开发模式有很大的差异,本文将针对以下问题进行探讨:

- 前后分离和传统项目的区别

- 为什么前后分离需要关注接口安全问题

- 攻击方式有哪些

- 如何保障接口的安全

一、前后分离和传统项目的区别

1:前端渲染方式不同

传统项目是前后端不分离的,后端通过模板渲染引擎在后端渲染前端页面然后发送到浏览器展现。不同的语言有不同的模板渲染引擎比如JAVA有jsp、beetl、hanldlebars,PHP有Smarty、Twig、Haml,nodejs有ejs、jade等。然而前后端分离之后前端的渲染工作将交给前端项目自行渲染,后台只通过API接口来提供数据。

2:客户端状态维护方式不同

传统项目通过session来维护后端和客户端的状态,然而前后分离后接口请求(ajax)是无状态请求(当然也可以修改配置来达到有状态,但是这种方式对于分布式部署来说是不可取的,当然配置session共享后也可以达到目的,但是这样对负载均衡有一定的副作用)。前后分离后一般通过token的方式来维护请求状态。

二、为什么前后分离需要关注接口安全问题

接口是通过http请求的方式来请求和获取数据的,这样的请求是可以通过抓包工具来拦截请求的,如果不处理的话会有很大的安全隐患。比如获取短信的接口被拦截那么别人就可以恶意刷你的短信流量,上传文件接口被拦截别人可以恶意上传从而导致服务器崩溃。黑客还可以通过Dos或CSRF来攻击服务器,所以接口安全还是很重要的。

三、攻击方式有哪些

常见的web攻击方式有:XSS、CSRF、SQL注入、DDOS、重放。

XSS(跨站脚本攻击):对所有用户提交内容进行可靠的输入验证对“<”,“>”,“;”,“””等字符做过滤。

CSRF(跨站请求伪造 cross site request forgery):

通过伪装来自受信任用户的请求来利用受信任的网站,可以利用你的身份发邮件、发短信、进行交易转账等,甚至盗取你的账号

例如:你在A网站登录了账号,在没有退出的情况下访问了B网站,B网站有黑客上传的图片且地址为A网站的接口。如果A网站存在CSRF漏洞那么你在B网站时相当于你时A的登录用户,那么B的图片地址请求的接口就被伪造成你的合法请求。

防御:尽量使用POST;cookie设置为HttpOnly;增加token;通过Referer识别。

重放攻击:利用抓包工具将请求重复多次发送的方式来达到攻击服务器的目的。可以通过请求时效性来防御。

四、如何保障接口的安全

1:调用身份认证token(防CSRF攻击)

用户登录时根据用户生成token用来后期识别用户身份

2:参数签名(防篡改)

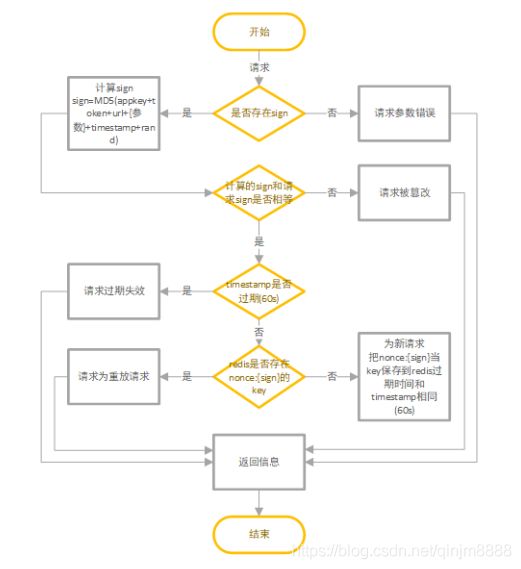

对appkey(客户端标识),token,url,参数,timestamp,rand进行MD5签名。

请求到达服务器时需要用相同的方法进行签名并和发送过来的签名进行对比,如果不同就说明请求参数被篡改过。

3:时效性(防重放和DDos攻击)

通过timestamp和redis来限制请求的时效

首先根据项目情况设定一个有效时长比如设为60s

当请求到达服务器时首先拿timestamp和系统时间对比,如果在60s内那么timestamp校验通过,如果大于60s那么请求过期。

如果只通过timestamp来防重放那么在60s内还是可以重放请求的,所以这样还是不够的。

我们还需要设置一个nonce。

请求到达服务器时去redis中查找key为nonce:{sign}的string,如果没有就创建这个key并把失效期设置为timestamp的失效期比如是60s,如果有说明在60s内这个请求已经请求过那么这个请求可以判断为重放请求。

因为客户端和服务器的timestamp可能存在误差如果误差大于60s那么所有的请求就都被拦截了,如何解决这个问题呢?我们可以在每个接口返回时都返回一个timestamp,客户端通过这个timestamp来调整本地的timestamp这样timestamp就已服务端为准了。

校验流程图如下: