安卓逆向——Frida安装和使用

Frida 安装和使用

1. 简介

frida 是一款基于 python+javascript 的 hook 框架,可运行在 android、ios、linux、win等各个平台,主要使用的动态二进制插桩技术。

2. Frida安装 官方地址 ,github地址

2.1 PC端:

# 首先需要python环境,安装python

install Python 3.x

# 安装 frida库

pip install frida

# 安装frida-tools工具

pip install frida-tools

#目前测试最好用的版本,坑少

frida 12.11.18

frida-tools 5.3.0

frida-server 12.8.10

frida 12.7.26

frida-tools 5.3.0

frida-server 12.8.10安装测试, 命令行执行 frida-ps,输出系统运行的所有进程及pid

2.2 移动端

Android :

先root, 再配置 frida-server (下载并push到/data/tmp/local,

以root权限执行, 下载地址 https://github.com/frida/frida/releases)

iOS :

先 jailbreak,再从cydia下载frida插件。

果没法root或越狱,可简单的修改应用,在应用初始化时,主动加载frida组件,相当于进程内部hook。

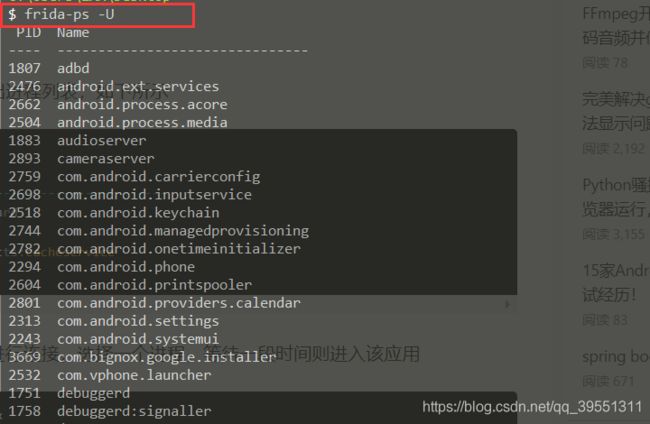

详见:https://frida.re/docs/gadget/ (强烈建议设备root或越狱)安装测试, 命令行执行 frida-ps -U,输出系统运行的所有进程及pid

3. 使用案例

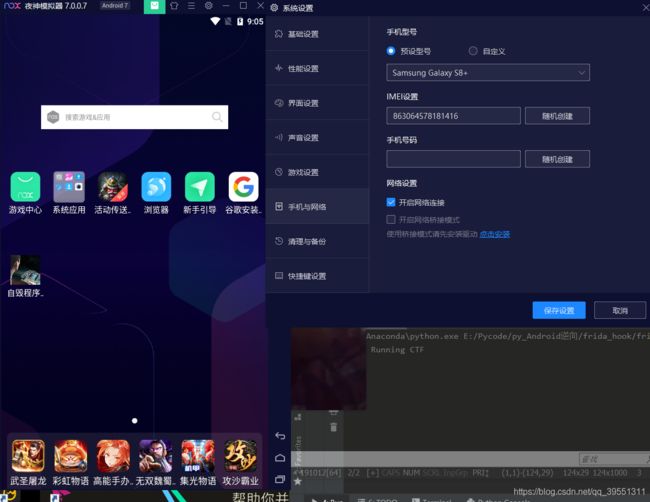

3.1 我测试使用 夜神模拟器,apk文件,adb工具,frida-server

注意 注意 注意 !!! 夜神模拟器的adb版本和adb工具的版本必须一致才能检测到,下面是的手机模拟器 版本

打开 手机模拟器 后,可以用 电脑的 命令行,输入指令检测一下设备,检测到 一台设备就没问题了

连接后,查看手机型号,下载系统对应版本的 ,我上传的文件都是 版本对应好的,可以直接下载

# 查看手机型号

adb shell getprop ro.product.cpu.abi将解压之后的文件push 到设备中,指定到 /data/local/tmp

# 把frida-server 放到 安卓的/data/local/tmp/目录

adb push frida-server /data/local/tmp/运行Android 设备中的 frida-server

# 进入 手机命令

adb shell

# 超级管理

su

# 进入 frida-server 目录

cd /data/local/tmp

# 修改 文件 权限

chmod 755 frida-server

# 运行文件

./frida-server执行完毕后为运行状态。

保留此窗口 shell,以保证服务运行,关闭该shell 或者停止ctrl+c 则服务关闭。接下来的操作可另起shell 或该步骤命令另起 shell 执行。

进行端口转发监听

进行端口转发监听

adb forward tcp:27042 tcp:27042

adb forward tcp:27043 tcp:27043检查是否成功

执行 frida-ps -U 命令成功输出进程列表,如下所示

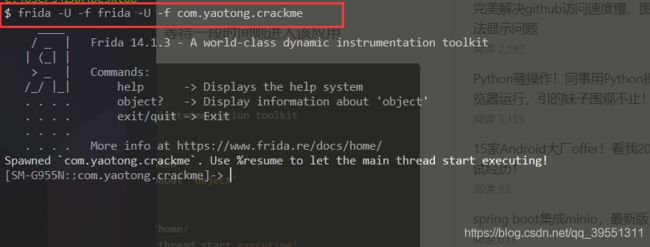

执行frida -U -f com.xxx.xxx 进行连接,选择一个进程,等待一段时间则进入该应用

# 命令成功输出进程列表

frida-ps -U

frida-ps -R 都可以

# 进行连接,选择一个进程

frida -U -f com.xxx.xxx 到这里为止 手机环境 已完成

PC电脑

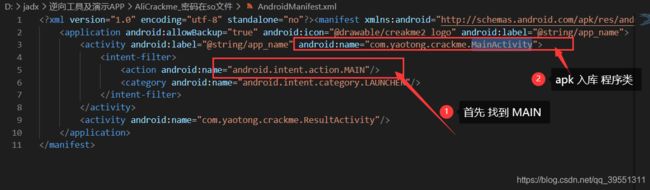

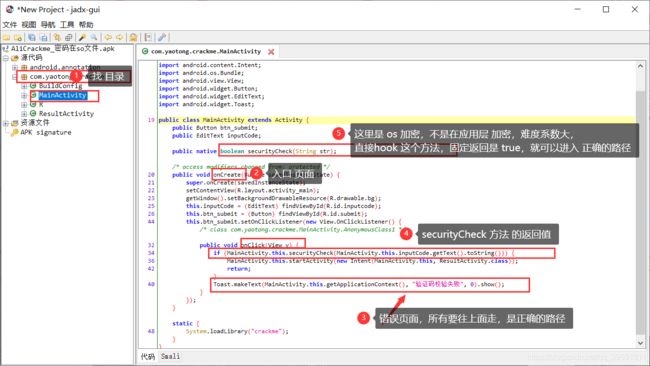

反编译 apk

# 反编译

apktool d xxx.apk反编译之后生成 文件夹,打开 xml 文件

jadx 反编译, 找逻辑

分析完了,用python来加载脚本到指定进程

# -*- coding: utf-8 -*-

import frida

import sys

def on_message(message, data):

if message['type'] == 'send':

print("*****[frida hook]***** : {0}".format(message['payload']))

else:

print("*****[frida hook]***** : " + str(message))

jscode = """

Java.perform(function () {

var MainActivity = Java.use('com.yaotong.crackme.MainActivity');

MainActivity.securityCheck.implementation = function(str){

return true;

};

});

"""

process = frida.get_usb_device(-1).attach('com.yaotong.crackme')

script = process.create_script(jscode)

script.on('message', on_message)

print('[*] Running CTF')

script.load()

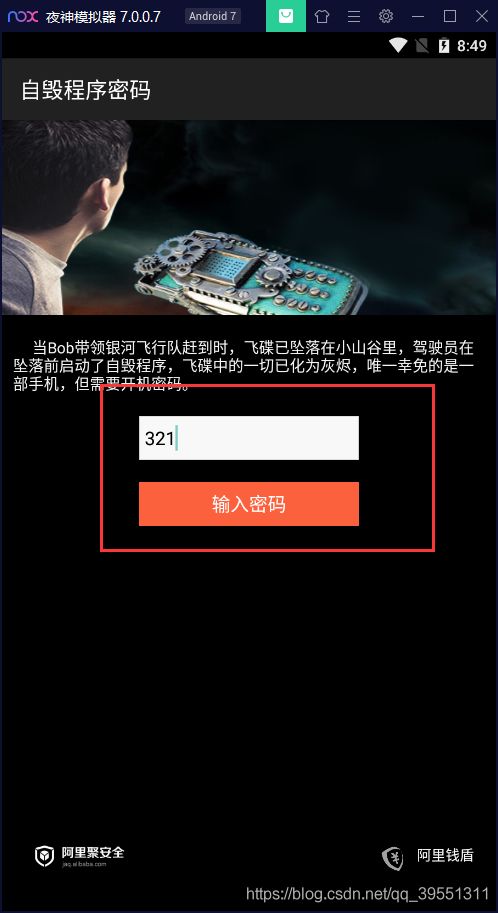

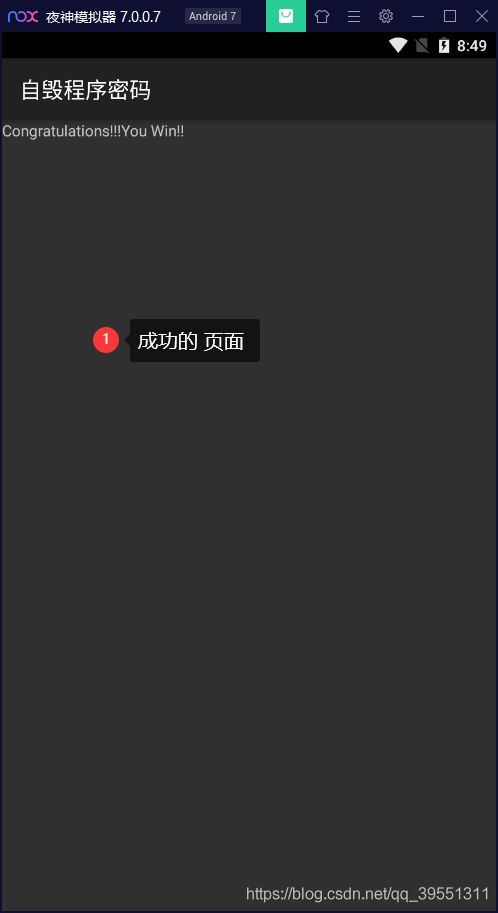

sys.stdin.read()执行 代码,再次 打开软件,任意输入或不输入 都可以进去,因为 hook植入代码 把 securityCheck 的改写了,就不会检测了

版本很重要,流程过程很简单,环境很折腾人。

参考:https://www.cnblogs.com/mysticbinary/p/12012935.html