实验1——10

实验1——10

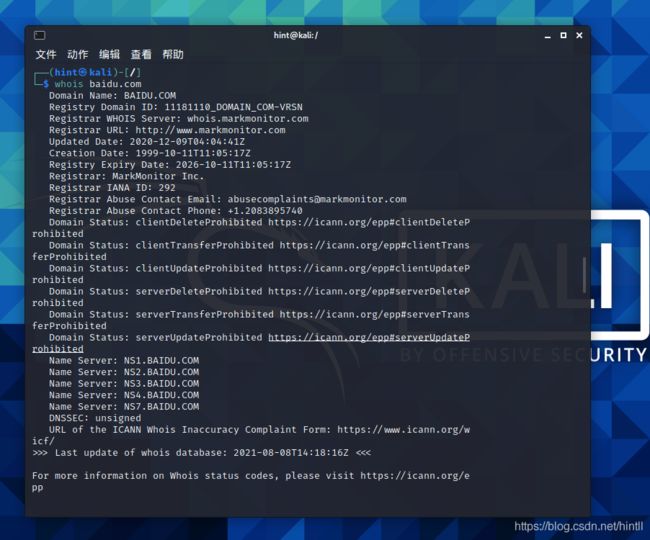

网络信息收集——whois的使用

whois是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的查询。早期的whois查询多以命令列接口存在,但是现在出现了一些网页接口简化的线上查询工具,可以一次向不同的数据库查询。网页接口的查询工具仍然依赖whois协议向服务器发送查询请求,命令列接口的工具仍然被系统管理员广泛使用。whois通常使用TCP协议43端口。每个域名/IP的whois信息由对应的管理机构保存。

重要的Whois服务器有很多,比如whois.intemic.net(互联网络信息中心,INTERNIC),whois.cnnic.net.cn(中国互联网络信息中心,CNNIC)whois.apnic.net(亚洲与太平洋地区网络信息中心,APNIC),whois.arin.net(美国Internet号码注册中心,ARIN),whois.ripe.net(欧洲IP地址注册中心,RIPE)等等。

linux系统中有自带Whois命令,windows系统则可以通过Whois网站来查询域名注册信息。

域名收集:

网络注册信息可以用一个whois的一个标准网络互联网协议进行查询

用法:

kali linux

命令:whois+域名

也可以去查询网站进行查询:

爱站工具网:https://whois.aizhan.com

站长之家:http://whois.chinaz.com

Virus Total: https://www.virustotal.com

国内网站备案查询网站:

1.天眼查:http:www.tianyancha.com

2.ICP备案查询网:http://www.beianbeian.com

这个是国内的域名注册信息,国际的稍有不同

Domain Name……………………..域名 ROID………………………………..注册识别码 Domain Status……………………..域名状态 Registrant ID……………………….注册人ID Registrant Organization…………..注册人单位 Registrant Name…………………..注册人姓名 Registrant Email…………………..注册人电子邮箱 Sponsoring Registrar……………..所属注册商 Name Server………………………DNS服务器 Registration Date………………….域名注册日期 Expiration Date……………………域名到期日 Dnssec Deployment………………DNS安全扩展

二、敏感信息泄露:

信息泄漏是指在正常情况下不能被普通用户访问的敏感信息没有被应用程序所保护,能够直接访问。就web来说这种类型的问题往往会带来巨大的危害,攻击者不仅可以轻松收集用户手机号,姓名等隐私信息,更可以借此攻入企业后台甚至是getshell。下面介绍一些常见的web信息泄漏漏洞。

.git源码泄漏

在运行git init初始化代码库的时候,会在当前目录下面产生一个.git的隐藏文件,用来记录代码的变更记录等等。在发布代码的时候,开发人员把.git这个目录没有删除,直接发布了。黑客使用这个文件,可以用来恢复源代码。

svn源码泄漏

SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。“在使用SVN管理本地代码过程中,会自动生成一个名为svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,黑客可以借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。

phpinfo信息泄漏

phpinfo()函数主要用于网站建设过程中测试搭建的PHP环境是否正确,很多网站在测试完毕后并没有及时删除,因此当访问这些测试页面时,会输出服务器的关键信息,这些信息的泄露将导致服务器被渗透的风险。

Nmap

Nmap (“Network Mapper(网络映射器)”) 是一款开放源代码的 网络探测和安全审核的工具。它的设计目标是快速地扫描大型网络,当然用它扫描单个 主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些 主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息), 它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。虽然Nmap通常用于安全审核, 许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息, 管理服务升级计划,以及监视主机和服务的运行。

Nmap输出的是扫描目标的列表,以及每个目标的补充信息,至于是哪些信息则依赖于所使用的选项。 “所感兴趣的端口表格”是其中的关键。那张表列出端口号,协议,服务名称和状态。状态可能是 open(开放的),filtered(被过滤的), closed(关闭的),或者unfiltered(未被过滤的)。 Open(开放的)意味着目标机器上的应用程序正在该端口监听连接/报文。 filtered(被过滤的) 意味着防火墙,过滤器或者其它网络障碍阻止了该端口被访问,Nmap无法得知 它是 open(开放的) 还是 closed(关闭的)。 closed(关闭的) 端口没有应用程序在它上面监听,但是他们随时可能开放。 当端口对Nmap的探测做出响应,但是Nmap无法确定它们是关闭还是开放时,这些端口就被认为是 unfiltered(未被过滤的) 如果Nmap报告状态组合 open|filtered 和 closed|filtered时,那说明Nmap无法确定该端口处于两个状态中的哪一个状态。 当要求进行版本探测时,端口表也可以包含软件的版本信息。当要求进行IP协议扫描时 (-sO),Nmap提供关于所支持的IP协议而不是正在监听的端口的信息。

除了所感兴趣的端口表,Nmap还能提供关于目标机的进一步信息,包括反向域名,操作系统猜测,设备类型,和MAC地址。

唯一的选项是-A, 用来进行操作系统及其版本的探测,-T4 可以加快执行速度,接着是两个目标主机名。扫描目标主机所有端口(1-65535)

计算机通过各个端口与其他设备交换信息,每一个打开的端口都是一个潜在的通信通道,同时也意味着是一个可入侵的通道。对目标计算机进行端口扫描,就能得到许多有用的信息。端口扫描可以通过手工进行扫描,也可以用端口扫描器进行扫描。

扫描器是一种自动检测远程或本地主机安全性弱点的程序,通过使用扫描器可以不留痕迹的发现远程服务器的各种TCP端口的分配及提供的服务和它们的软件版本,可以直观了解到存在的安全问题。X-scan就是一个很常用的扫描器,通过选用远程TCP/IP不同的端口服务,并记录目标的回答,可以搜集到很多关于目标主机的有用信息。X-scan采用多线程方式对指定IP地址段(或单机)进行安全漏洞检测,支持插件功能。扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。

X-Scan介绍

X-Scan是国内最著名的综合扫描器之一,它完全免费,是不需要安装的绿色软件、界面支持中文和英文两种语言、包括图形界面和命令行方式。主要由国内著名的民间黑客组织“安全焦点”完成,从2000年的内部测试版X-Scan V0.2到目前的最新版本X-Scan 3.3-cn都凝聚了国内众多黑客的心血。最值得一提的是,X-Scan把扫描报告和安全焦点网站相连接,对扫描到的每个漏洞进行

其扫描功能(插件)有:

开放服务:扫描TCP端口状态,根据设置主动识别开放端口正在运行的服务及目标操作系统类型。在插件设置中的端口相关设置中可以设置待检测的端口

NT-Server弱口令:通过139端口对WIN NT/2000服务器弱口令进行检测

NetBios信息:通过NETBIOS协议搜集目标主机注册表、用户、共享、本地组等敏感信息。在插件设置中可以设置要检查的NETBIOS信息

Snmp信息:通过SNMP协议搜集目标主机操作系统版本、开放端口、连接状态、WINS用户列表等敏感信息。在插件设置中可以设置要检查的SNMP信息

远程操作系统:通过SNMP、NETBIOS协议主动识别远程操作系统类型及版本

弱口令(包括:TELNET、SSH、REXEC、FTP、SQL-Server、WWW、CVS、VNC、POP3、SMTP、IMAP、NNTP、SOCKS5):通过字典对这些的弱口令进行检测

IIS编码/解码漏洞:检测的漏洞包括:"Unicode编码漏洞"、"二次解码漏洞"、“UTF编码漏洞”

漏洞检测标本:加载漏洞检测脚本进行安全监测。可以自己写漏洞检测脚本,在插件设置中进行加载。

在设置—扫描参数对话框中可进行扫描参数设置。,参数设置完点击扫描进行扫描。

扫描范围:指定IP,格式可以是域名、网段、IP,如:localhost;www.baidu.com;192.168.0.1;192.168.0.1/24;192.168.0.1-192.168.2.0;192.168.0.1,192.168.0.3,192.168.1.1/24。

Nessus的使用:

"Configuration"用于进行网络代理等设置。

"Users"用于对用户进行添加和删除等操作。

"Policies"用来对扫描策略进行设置。

"Scans"用来添加扫描对象。点击Add标签来添加扫描。

"Mobile"用于对网络中的mobile devices进行设置。

"Report"用于查看、上传扫描报告

Policies有四种默认的策略:

Web App Tests策略主要是针对web漏洞。

Prepare for PCI DSS audit 采用内置的数据安全标准将结果与PCI标准比较。

Internal Network Scan 扫描包含大量的主机,服务的网络设备和类似打印机的嵌入式系统 CGI Abuse插件是不可用的,标准的扫描端口不是65535个。

External Network Scan- 扫描包含少量服务的外部主机插件包含已知的web漏洞(CGI Abuses& CGI Abuse) 扫描所有65535个端口

bursuit:

参考以写过的博客

SSRF简介

SSRF(Server-Side Request Forgery,服务端请求伪造),是攻击者让服务端发起构造的指定请求链接造成的漏洞。

由于存在防火墙的防护,导致攻击者无法直接入侵内网;这时攻击者可以以服务器为跳板发起一些网络请求,从而攻击内网的应用及获取内网数据。

大都是由于服务端提供了从其他服务器获取数据的功能,比如使用户从指定的URL web应用获取图片、下载文件、读取文件内容等。但又没有对目标地址做严格过滤与限制,导致攻击者可以传入任意的地址来让后端服务器对其发送请求,并返回对该目标地址请求的数据。

最常见的例子:攻击者传入一个未经验证的URL,后端代码直接请求这个URL,就会造成SSRF漏洞。

SSRF的类型

显示对攻击者的响应(basic):在服务器获取攻击者要求的URL后,把响应发送回攻击者。

不显示响应(blind):在服务器获取攻击者要求的URL后,不会把响应内容发送给攻击者,需要通过查看服务器日志判断是否存在服务端请求伪造漏洞。

拓展攻击面

结合gopher协议攻击内网FTP、Telnet、Redis、FastCGI、Memcache,也可以进行get、post请求。

命令执行就用命令拼接符执行漏洞命令就行

命令拼接符:

|、||、&、&&的区别:

&:无论左边是false还是true,右边都执行

&&:具有短路效果,左边是false,右边不执行。

|:无论左边是false还是true,右边都会执行

||:具有短路效果,左边是true,右边不执行。

用&试一下呗

命令执行绕过总结

命令拼接

a=who

b=ami

$a$b //输出whoami

利用环境变量

${PATH:5:1} //l

${PATH:2:1} //s

P A T H : 5 : 1 {PATH:5:1} PATH:5:1{PATH:2:1} //拼接后是ls,执行命令

${PATH:5:1}s //拼接后是ls,执行命令

空格绕过

$IFS

$IFS$1

${IFS}

$IFS$9

< 比如cat

{cat,flag.php} //用逗号实现了空格功能,需要用{}括起来

绕过关键字

wh\o\ami //反斜线绕过

who"a"mi //双引号绕过

whoa’m’i //单引号绕过

whoam``i //反引号绕过