《MetaSploit渗透测试魔鬼训练营》之WEB应用渗透技术

目录

口令猜测与嗅探

FTP嗅探

SSH口令猜测

开源WEB扫描工具

w3af

wfuzz

OWASP TOP 10

SQL注入攻击

手工注入

sqlmap

XSS

参考

口令猜测与嗅探

FTP嗅探

前面文章OpenVAS的安装、使用及实战(GVM,Metasploit使用)进行了漏洞扫描,发现了网关(gateway.dvssc.com)的21端口的ftp服务的弱口令,

这个并不完全属于WEB的东西,不过前面扫描到了端口弱口令,就写在这里了。漏洞编号:http://cve.mitre.org/cgi-bin/cvename.cgi?name=cve-2009-0542

原理:

ProFTPD Server 1.3.1至1.3.2rc2中存在SQL注入漏洞,远程攻击者可借助用户名中的“%”(百分比)字符执行任意SQL命令,该字符在mod \u SQL替换变量期间引入“'”(单引号)字符。

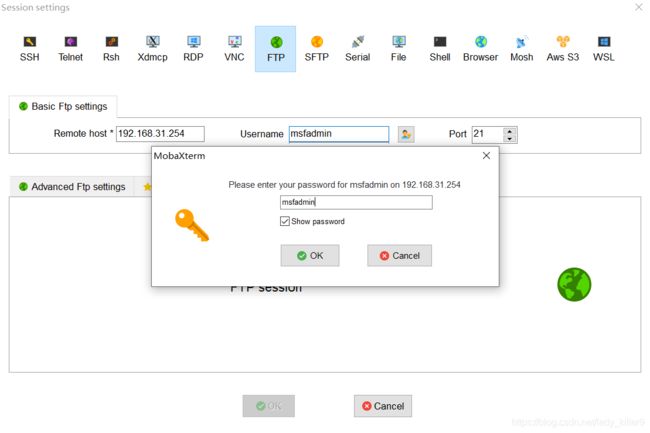

虽然不是WEB的形态,是ftp服务,但是sql注入我们还是熟悉的。通过OpenVAS扫描到的用户名密码进行连接。

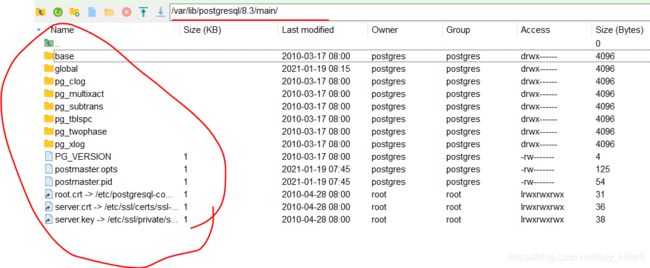

点击ok后可以查看到里面的文件。

使用postgres用户登录

user用户里面的是空的,我就不展示了

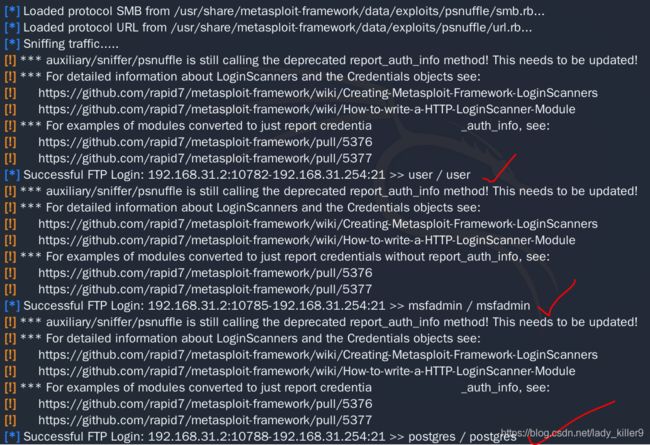

当然,也可以使用metasploit,不过,需要进行流量监测,监测期间需要有用户登录才可以捕获到用户名和密码。

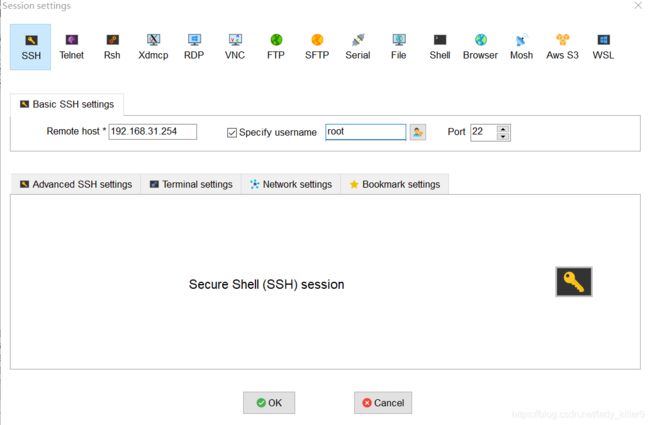

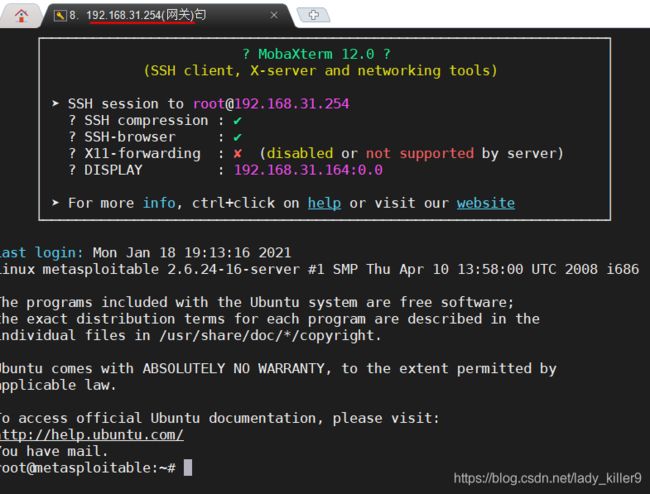

SSH口令猜测

use auxiliary/scanner/ssh/ssh_loginPASS_FILE 虽然没有要求,但是加上的话肯定是要快一些的,同样USER_FILE也是,这两个是单独的,还有USERPASS_FILE是用户密码本,每个一行,空格分隔。

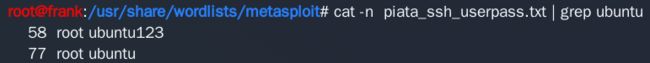

metasploit字典在

/usr/share/wordlists/metasploit

含ssh账号和密码的是piata_ssh_userpass.txt

可以看到里面含有root ubuntu

ok,至此,网关(gateway.dvssc.com,192.168.31.254)的21端口、22端口全部搞定。

开源WEB扫描工具

w3af

wfuzz

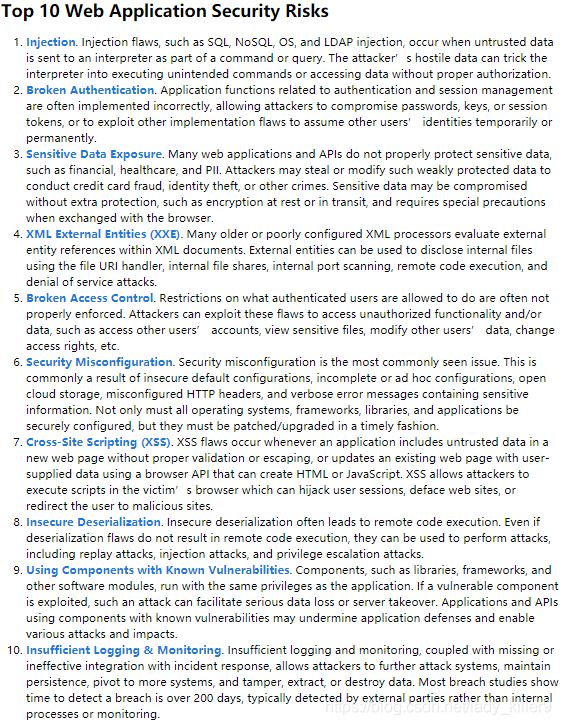

OWASP TOP 10

SQL注入攻击

跨站脚本

跨站伪造请求

会话认证管理缺陷

安全误配置

不安全密码存储:加密算法过于简单

不安全的对象参考:例如,读取任意文档

限制URL访问失败:没有身份验证,例如,某企业员工可以低价购买商品的URL泄露,但是没有进行身份验证

缺乏传输层保护:明文传输,没有使用SSL/TLS进行加密。

未验证的重定向或跳转:例如,URL中含有未经验证的参数导致跳转至其他网站

点击标题可跳转至下面网页,和书中的有些出入,这个更新一点。

- 注入

- 身份验证

- 敏感信息泄露

- XML外部实体攻击(XXE)

- 访问控制失效

- 安全配置错误

- 跨站脚本攻击(XSS)

- 不安全的反序列化

- 使用已有漏洞的组件

- 日志和监控不足

SQL注入攻击

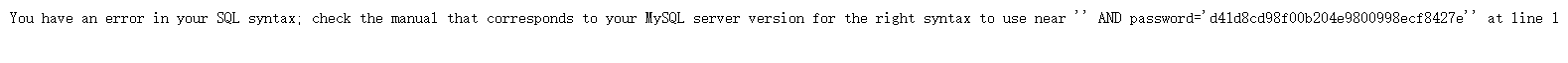

手工注入

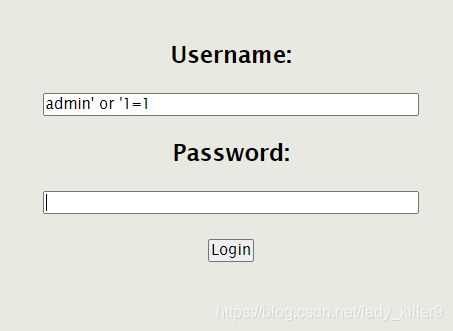

点击SIGNIN,可以看到dvssc公司的登录界面

在Username框内输入

admin'

猜测SQL语句大致为

select * from * where username = '' and password = ''

加上刚才的payload后为

select * from * where username = 'admin'' and password = ''

构造一条必过的sql语句

select * from * where username = 'admin' or '1=1' and password = ''

payload为

admin' or '1=1

之后就可以顺利通过了

更多手工注入,参考:网络安全-SQL注入原理、攻击及防御

sqlmap

书中就是使用sqlmap对dvwa进行了sql注入,我之前就做过了,就不重复去做了,请参考下面的文章

网络安全-sqlmap学习笔记

网络安全-靶机dvwa之sql注入Low到High详解(含代码分析)

XSS

同样,DVWA的不再说了,请参考:

网络安全-XSStrike中文手册(自学笔记)

网络安全-靶机dvwa之XSS注入Low到High详解(含代码分析)

未完待续...

参考

《MetaSploit渗透测试魔鬼训练营》第4章

更多内容查看:网络安全-自学笔记

喜欢本文的请动动小手点个赞,收藏一下,有问题请下方评论,转载请注明出处,并附有原文链接,谢谢!如有侵权,请及时联系。如果您感觉有所收获,自愿打赏,可选择支付宝18833895206(小于),您的支持是我不断更新的动力。