mybatis中#与$的区别

MyBatis中使用parameterType向SQL语句传参,parameterType支持的类型可以是基本类型int,String,HashMap和java自定义类型。

在SQL中引用这些参数的时候,可以使用两种方式:

#{parameterName}

${parameterName}首先,我们说一下这两种引用参数时的区别:

使用 #{parameterName}引用参数的时候,Mybatis会把这个参数认为是一个字符串,并自动加上'',例如传入参数是“zhangsan”,那么在下面SQL中:

使用的时候就会转换为:

select * from user where name = 'zhangsan'

同时使用${parameterName}的时候在下面SQL中

就会直接转换为:

select * from user where name = zhangsan简单说#{}是经过预编译的,是安全的。

而${}是未经过预编译的,仅仅是取变量的值,是非安全的,存在SQL注入。

#{} 这种取值是编译好SQL语句再取值 ${} 这种是取值以后再去编译SQL语句下面我们用一个实际的例子看看分别使用和是否可以防止SQL注入。

首先是使用#{}:

传参:

@Test

public void selectUserByName(){

SqlSession sqlSession = MybatisUtil.getSqlSession();

UserMapper userMapper = sqlSession.getMapper(UserMapper.class);

String name = "zhangsan or password=111111";

List users = userMapper.selectUserByName(name);

for (User user:users) {

System.out.println(user);

}

sqlSession.close();

}

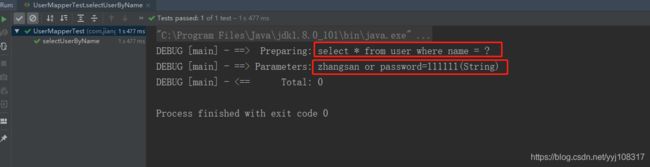

结果如下:

现在是使用${}:

传参:

@Test

public void selectUserByName(){

SqlSession sqlSession = MybatisUtil.getSqlSession();

UserMapper userMapper = sqlSession.getMapper(UserMapper.class);

String name = "'zhangsan' or password='111111'";

List users = userMapper.selectUserByName(name);

for (User user:users) {

System.out.println(user);

}

sqlSession.close();

}

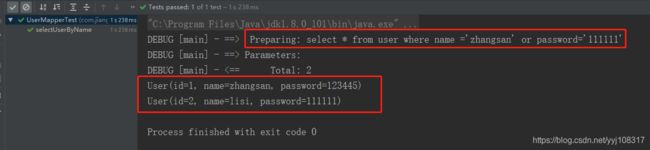

结果如下:

很明显,使用${}将参数拼接后在编译成SQL语句,不能防止SQL注入,查询出了有关password=111111的额外信息,这是很危险的。

Mybatis中的#{}用于传递查询的参数,用于从dao层传递一个string参数过来(也可以是其他参数),select * from 表名 order by age=#{age}

Mybatis会把这个参数转换成一个字符串。select * from 表名 order by age="age" 相当于jdbc中的预编译,安全。

而${}一般用于order by的后面,Mybatis不会对这个参数进行任何的处理,直接生成了sql语句。例:传入一个年龄age的参数,select * from 表名 order by ${age}

Mybatis生成的语句为 select * from 表名 order by age Mybatis不会对$传递的参数做任何处理,相当于jdbc中的另外一种编译方式。

总结:一般我们使用#{},不使用${}

原因:

会引起sql注入,${}会直接参与sql编译。会影响sql语句的预编译。

引自:https://www.cnblogs.com/PoetryAndYou/p/11622334.html