[ctfshow]入门2

目录

web14(默认配置)

web15(社会工程学)

web16(探针泄露)

web17(sql备份)

wed18(js小游戏)

web19(数据库泄露)

web20(mbd文件)

杂项5

杂项6 ,

杂项6

杂项7

杂项8

杂项10

杂项11

隐写1

隐写2

萌新隐写5

web14(默认配置)

那我们访问editor,出现如下页面

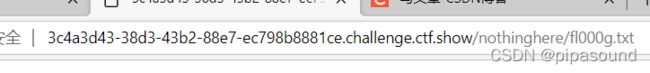

在图片里面找到fl000g.txt,放在网址中访问

web15(社会工程学)

右下角看到邮箱

![[ctfshow]入门2_第4张图片](http://img.e-com-net.com/image/info8/65d55642e3b94fbc8b119161af4e6fc4.jpg) 访问admin看到这个页面,将邮箱输入密码显示错误。那就点忘记密码。忘记密码里面需要用所在地,那就用QQ查看,将所在地提交即可

访问admin看到这个页面,将邮箱输入密码显示错误。那就点忘记密码。忘记密码里面需要用所在地,那就用QQ查看,将所在地提交即可

web16(探针泄露)

什么是雅黑探针,以及雅黑探针的使用方法

网址后访问tz.php,这里点入

ctrl+f搜索flag

web17(sql备份)

网址后输入backup.sql

wed18(js小游戏)

无法直接打开源代码,ctrl+u

点击js一个个搜寻,在最下面js里面发现uncode编码

解出来后是一堆汉字,读出来就好了。访问110.php

web19(数据库泄露)

- 解法一hackbar

注意是Post,

- 解法二:抓包

抓包后发现pazzword里的密码和原先不一样,应该是加密所致,改成原先密码出flag

- 解法三:ASC加密

AES解密网址

对AES理解:注意是AES/CBC/...

源代码里出现了密钥和偏移量

web20

mdb文件是早期asp+access构架的数据库文件,文件泄露相当于数据库被脱裤了。

直接查看url路径添加/db/db.mdb 下载文件通过txt打开

杂项5

FBI大写,试着找找大写文件。这里我想复习一下正则表达式

import re

string = 'i was always Fond of visiting new scenes, and observing strange characters and manners. even when a mere chiLd i began my travels, and made mAny tours of discovery into foreiGn {parts and unknown regions of my native City, to the frequent alarm of my parents, and The emolument of the town-crier. as i grew into boyhood, i extended the range oF my obServations. my holiday afternoons were spent in rambles about tHe surrounding cOuntry. i made myself familiar With all its places famous in history or fable. i kNew every spot where a murder or robbery had been committed, or a ghost seen. i visited the neighboring villages, and added greatly to my stock of knowledge,By noting their habits and customs, and conversing with their sages and great men.}'

result = ''.join(re.findall(r'[A-Z\{A-Z\}]', string))

print(result)正则表达式还是要多多练习啊

杂项6 ,

根据题目判断是zip伪加密.再复习一遍伪加密

zip伪加密

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了

杂项7

有点儿意思

借助大佬脚本算图片正确宽高

import struct

import binascii

import os

m = open("D:/flag.png","rb").read()

k=0

for i in range(5000):

if k==1:

break

for j in range(5000):

c = m[12:16] + struct.pack('>i', i) + struct.pack('>i', j)+m[24:29]

crc = binascii.crc32(c) & 0xffffffff

if crc == 0x889C2F07:

k = 1

print(hex(i),hex(j))

break

crc:

杂项8

故技重施

杂项10

这图小时候都玩烂了

杂项11

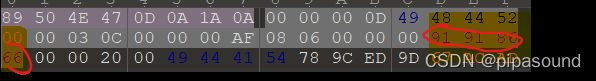

保存下来看010editor发现是个png后缀,改掉后缀后是二维码,扫描得网址。网址放上去没结果。

因为最后是=结尾,看base64编码,得flag

隐写1

将图片保存到本地,修改文件头

隐写2

将图片保存本地,下载jphs打开文件,点击seek,保存。打开是flag

萌新隐写5

这题保存本地,将文中汉字用uncode编码转义,然后再转成ascii码,在笔记本去掉\u

最后用base32转义得flag

![[ctfshow]入门2_第1张图片](http://img.e-com-net.com/image/info8/26c3091e905b4ec19d107a8cbe8e4d22.jpg)

![[ctfshow]入门2_第2张图片](http://img.e-com-net.com/image/info8/f817de0ba54c428b935d2cc2edb80fd8.jpg)

![[ctfshow]入门2_第3张图片](http://img.e-com-net.com/image/info8/95ab0c7edea34fb387cafaaa29ecf344.jpg)

![[ctfshow]入门2_第5张图片](http://img.e-com-net.com/image/info8/7c84ac7e217e41cbbb2f2d533c6a4f84.jpg)

![[ctfshow]入门2_第6张图片](http://img.e-com-net.com/image/info8/633f8d82e22842f493785ab954887ab9.jpg)

![[ctfshow]入门2_第7张图片](http://img.e-com-net.com/image/info8/1be508799625413d9dd0f7f03a61edd6.jpg)

![[ctfshow]入门2_第8张图片](http://img.e-com-net.com/image/info8/930c123e1bf7434d92d1811dba4dd5f7.jpg)

![[ctfshow]入门2_第9张图片](http://img.e-com-net.com/image/info8/0dcf7f4d58a3463ab47eaadfb3c11f78.jpg)

![[ctfshow]入门2_第10张图片](http://img.e-com-net.com/image/info8/414c574575c44e79829c3ea0f6290fbf.jpg)

![[ctfshow]入门2_第11张图片](http://img.e-com-net.com/image/info8/431925d1738e488389b906c58229d371.jpg)