- 攻防对抗的工作原理和架构

hao_wujing

安全

大家读完觉得有帮助记得关注和点赞!!!**攻防对抗(CyberKillChainDefense)**是网络安全领域的动态博弈过程,攻击方通过**入侵链**突破防御,防御方则构建**纵深的检测响应体系**进行拦截反制。其本质是**攻击成本与防御效能的持续对抗升级**。以下从工作原理到架构的深度解析:---###一、攻防对抗核心工作原理####**攻击链(CyberKillChain)vs防御链(De

- 网络安全相关专业总结(非常详细)零基础入门到精通,收藏这一篇就够了

网络安全工程师教学

兼职副业黑客技术网络安全web安全安全人工智能网络运维

一、网络工程专业专业内涵网络工程是指按计划进行的以工程化的思想、方式、方法,设计、研发和解决网络系统问题的工程,一般指计算机网络系统的开发与构建。该专业培养具备计算机科学与技术学科理论基础,掌握网络技术领域专业知识和基本技能,在计算机、网络及人工智能领域的工程实践和应用方面受到良好训练,具有深厚通信背景、可持续发展、能力较强的高水平工程技术人才。学生可在计算机软硬件系统、互联网、移动互联网及新一代

- 自学黑客(网络安全),一般人我劝你还是算了吧

网络安全工程师教学

兼职副业网络安全黑客技术web安全安全网络人工智能学习

我是一名8年半的网安工程师“老司机”,要给准备入坑的同学泼盆冷水了,网络安全真的不是一般人能学的。有人会问“你一个8年的网安老司机,为什么还给大家泼冷水”?好多人说:网安基础很简单,是个人稍微认真点都能懂,给网安打上了简单、易懂的标签。然后上来就是一波言论浮夸的输出,把一些很基础很浅显的技术点拆解出来,让小白快速上手,误导新手,让他们以为网络安全就这么回事儿,可一到真正实操,哦豁,啥也不会。这导致

- 卵生兄弟网络工作原理和架构

hao_wujing

安全

大家读完觉得有帮助记得关注和点赞!!!以下从网络安全角度解析**卵生兄弟网络**的深度技术架构与工作原理。该概念通常指**具有冗余唤醒和协同攻击能力的模块化恶意网络**(如APT组织所用),或**防御端的双生活动目录/蜜罐系统**。我们将从攻击与防御两个维度展开:---###一、攻击视角:恶意「卵生兄弟网络」架构(APT高级威胁)####**核心设计目标**-**隐蔽持久化**:主模块被清除时,备

- 【网络安全基础】第七章---无线网络安全

薄荷椰果抹茶

信息安全与网络安全web安全网络安全

仅供参考文章目录一、无线安全二、移动设备安全三、IEEE802.11四、IEEE802.11i五、习题训练一、无线安全严重威胁无线网络安全的关键因素:信道、移动性、资源、可访问性无线网络环境由三部分组成,为攻击提供了切入点:无线客户(手机等)、无线接入点(Wifi热点等)、传递无线电波无线网络安全威胁:无线安全措施:安全无线传输、安全的无线接入点、安全的无线网络无线网络安全主要通过加密和认证来实现

- 【网络安全基础】第八章---电子邮件安全

薄荷椰果抹茶

信息安全与网络安全安全web安全网络

仅供参考文章目录一、电子邮件协议二、邮件格式2.1RFC53222.2MIME2.3S/MIME(重点)三、域名系统(DNS)四、域名密钥识别邮件(DKIM)一、电子邮件协议传输邮件时使用两种协议:1)简单的邮件传输协议SMTP——把消息通过互联网从源移动到目的地2)邮件访问协议——用于在邮件服务器之间传输信息,两个最常使用:POP3(邮局协议):允许客户端从邮件服务器上下载邮件IMAP(网络邮件

- 测试高频常见面试场景题汇总【持续更新版】

潮_

我的学习记录测试场景题测试场景题测试思维功能测试

测试场景题剪映贴纸功能1.功能测试2.性能测试3.安全测试4.兼容性测试5.用户体验测试6.异常处理测试登陆功能1.功能测试2.性能测试3.安全测试4.兼容性测试5.用户体验测试6.异常处理测试好的!针对登录功能的测试用例,我们需要覆盖以下方面:功能测试:验证登录功能是否正常工作。性能测试:测试登录功能的响应时间和负载能力。安全测试:验证登录功能的安全性,防止常见的安全漏洞。兼容性测试:测试登录功

- 【网络安全】SSL/TLS协议运行机制详解

秋说

ssl网络网络安全

未经许可,不得转载。文章目录为什么使用SSL/TLSSSL/TLS的历史SSL/TLS运行过程握手过程详解1、客户端请求(ClientHello)2、服务器回应(ServerHello)3、客户端回应4、服务器的最后回应互联网通信的安全性,几乎完全依赖于SSL/TLS协议。理解这一协议的工作机制,对于确保网络安全至关重要。为什么使用SSL/TLS如果不使用SSL/TLS,HTTP通信将完全以明文形

- SSL证书是网络安全的一把利刃

qwerdfwc_

httpsssl网络协议

SSL证书(安全套接层证书,现普遍升级为TLS证书)确实是网络安全领域中一把至关重要的“利刃”,它在保护数据传输安全、建立用户信任、防范网络攻击等方面发挥着不可替代的作用。以下是其核心价值与作用的详细分析:一、SSL证书的核心功能:加密通信数据传输加密SSL证书通过对称加密和非对称加密结合的方式,对用户与服务器之间的数据传输进行加密。例如:用户输入的密码、信用卡号等敏感信息在传输过程中会被转换为密

- GIVT与SIVT:互联网流量欺诈的攻防演进

weixin_47233946

算法网络

在数字广告投入突破5000亿美元的市场环境下,无效流量(InvalidTraffic)带来的营销预算损失已升级为全球性挑战。GIVT(GeneralInvalidTraffic)和SIVT(SophisticatedInvalidTraffic)作为流量欺诈的两种主要类型,正不断演变出新的技术形态,形成对现代网络安全和数字经济的持续威胁。本文将从技术原理、实现手段及防御策略三个维度,深度解析这两类

- 安全分析:Zabbix 路径探测请求解析

Bruce_xiaowei

总结经验笔记渗透测试安全zabbix网络安全

安全分析:Zabbix路径探测请求解析作为网络安全工程师,我针对提供的HTTP请求数据进行了深度分析,以下是专业评估报告:请求关键特征分析特征项观测值风险等级请求路径/zabbix/srv_status.php?ddreset=1高危User-AgentMozilla/5.0(WindowsNT10.0;Win64;x64;rv:130.0)Gecko/20100101Firefox/130.0可

- 策略梯度在网络安全中的应用:AI如何防御网络攻击

AI智能探索者

web安全人工智能安全ai

策略梯度在网络安全中的应用:AI如何防御网络攻击关键词:策略梯度、网络安全、AI防御、强化学习、网络攻击、入侵检测、自适应防御摘要:本文将探讨策略梯度这一强化学习算法在网络安全领域的创新应用。我们将从基础概念出发,逐步揭示AI如何通过学习网络攻击模式来构建自适应防御系统,分析其核心算法原理,并通过实际代码示例展示实现过程。文章还将讨论当前应用场景、工具资源以及未来发展趋势,为读者提供对这一前沿技术

- 【网络安全】网络基础第一阶段——第三节:网络协议基础---- VLAN、Trunk与三层交换技术

目录一、交换机1.1交换机定义1.1.1交换机1.2工作原理1.2.1数据帧的转发1.2.2交换机处理数据帧的三种行为1.2.3交换机通信二、虚拟局域网(VLAN)2.1虚拟局域网简介2.1.1为什么需要VLAN2.1.2广播域的分割与VLAN的必要性2.1.3VLAN使用场景2.2VLAN机制详解2.2.1实现VLAN的机制2.2.2直观描述VLAN2.2.3需要VLAN间通信时应该怎么办2.3

- 2025版最新渗透测试入门教程,从零基础入门到精通,从看这篇开始!

Python_chichi

网络安全安全系统安全web安全

目录渗透测试:不只是找Bug,更是“攻心”?渗透测试“十八般武艺”:你练哪一种?渗透测试“套路”深:六大流派,谁是天下第一?(待续)渗透测试兵器谱:神兵利器大盘点(待续)渗透测试实战演习:看我如何“偷”走你的秘密(待续)从小白到大神:渗透测试修炼手册前言:别再啃那些枯燥的教科书了!想入行网络安全?想玩转渗透测试?别再抱着那些过时的教程死记硬背了!这玩意儿,光靠理论可不行,得结合实战,还得有点“玄学

- 网络安全人士必备的30个安全工具_在网络安全方面,有哪些必备的安全软件和工具(非常详细)从零基础到精通,收藏这篇就够了!

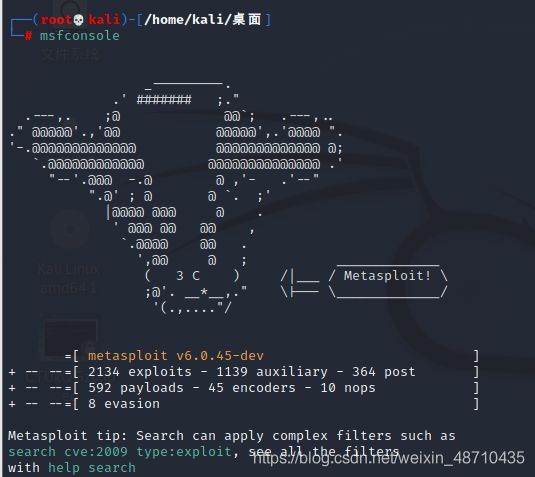

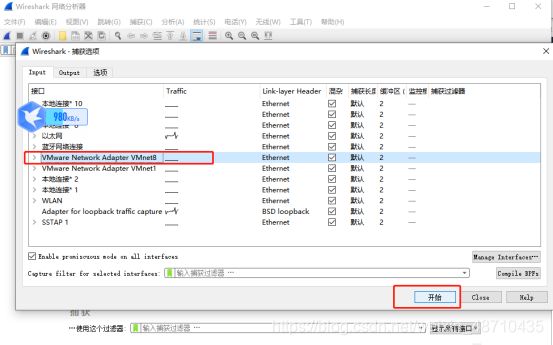

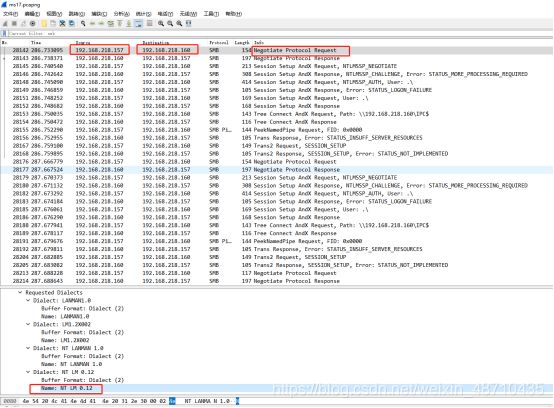

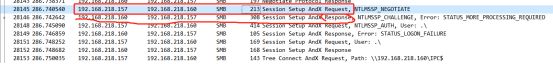

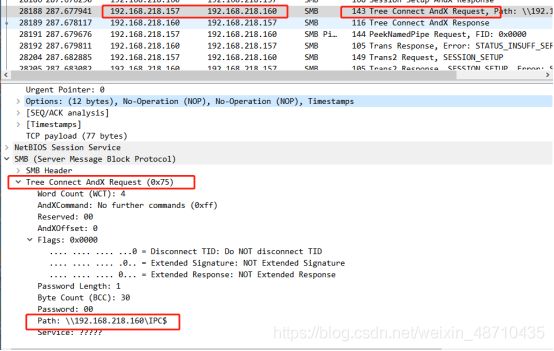

1.WiresharkWireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。2.MetasploitMetasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业

- 工业控制系统五层架构以及PLC、SCADA、DCS系统,从零基础到精通,收藏这篇就够了!

工业控制系统,这玩意儿可不是简单的“自动化”,而是关乎国计民生的关键基础设施!别再把它想象成几个孤立的PLC盒子了,它是一个活生生的、需要严密保护的生态系统。01***“经典五层架构”?别逗了,安全视角下它漏洞百出!IEC62264-1定义的那个“经典五层架构”,听起来很美,从物理设备到企业决策,层层递进。但说实话,在网络安全专家眼里,它简直就是一张漏洞百出的地图!L0物理设备层:传感器、执行器?

- 网络安全实入门| 剖析HTTP慢速攻击(Slowloris)与Nginx防护配置

码农突围计划

网络安全入门及实战web安全httpnginx学习安全网络协议网络

一、HTTP慢速攻击的核心原理HTTP慢速攻击(如Slowloris)是一种应用层拒绝服务攻击(DoS),其核心在于合法但缓慢地占用服务器资源,导致正常请求无法被处理。攻击者通过以下方式实现目标:协议漏洞利用:利用HTTP协议对请求完整性的依赖,例如不发送完整的请求头(如缺少\r\n\r\n结尾标识),使服务器持续等待数据。连接资源耗尽:通过建立大量半开连接(如设置Keep-Alive),占用服务

- Android WebView 性能优化指南

AndroidWebView性能优化指南WebView优化需要从多个维度综合考虑:优化维度关键措施预期收益初始化延迟加载、实例复用降低内存峰值渲染硬件加速、合理布局提升流畅度20%+内存独立进程、泄漏防护减少OOM风险网络缓存策略、资源拦截节省流量30%+安全漏洞修复、接口限制提升安全性监控性能埋点、远程调试快速定位问题WebView是Android中用于展示网页内容的组件,但如果不进行优化,可能

- 游戏开发引擎安全评估指南:10款主流工具防御能力深度解析

李詹

网络

Unity、UnrealEngine等10款主流游戏开发软件的安全防护机制,揭示其对抗DDoS攻击、数据泄露等网络威胁的核心能力。基于NIST网络安全框架与OWASP标准,构建覆盖开发环境安全、实时通信加密、云服务防护的三维评估体系,为游戏开发者提供兼顾功能与安全的技术选型指南。游戏开发环境的安全基线构建开发工具链的完整性验证是安全基线的第一道防线。Unity的PackageManager采用SH

- 【网络安全】深入理解 IoC 与 IoA:从“事后识别”到“事前防御”

学习溢出

Security安全网络安全运维网络

1.简介在网络安全领域,IoC(IndicatorsofCompromise,入侵指标)和IoA(IndicatorsofAttack,攻击指标)是两个核心概念。它们是安全分析师识别攻击行为、调查事件、制定防御策略的重要依据。尽管这两个术语经常一起出现,但它们的作用时机和侧重点是不同的:IoC注重“结果”:攻击已发生,留下的痕迹;IoA注重“过程”:攻击正在发生,或者即将发生的行为特征。本文将带你

- 微算法科技(NASDAQ MLGO)开发基于量子搜索算法的多方量子密钥协议

随着量子信息技术的快速发展,传统加密技术面临量子计算带来的破解威胁。密码技术是网络安全的基石,而量子信息安全则使用基于量子物理和数据算法的密码技术,嵌套在网络的不同环节,提供额外的安全层。量子密钥分发(QKD)作为量子信息安全的核心技术之一,正在逐步走向实际应用。微算法科技(NASDAQMLGO)开发基于量子搜索算法的多方量子密钥协议,旨在提升信息安全水平。基于量子搜索算法的多方量子密钥协议是一种

- 网络安全理论第二章

阿瓒119

网络安全

2.1影响信息安全的隐患(脆弱性)先天不足——网络协议有缺陷网络应用层的安全隐患IP层通信的欺骗性(假冒身份)局域网中以太网协议的数据传输机制是广播发送,使得系统和网络具有易被监视性(监听账号和密码)2.1影响信息安全的隐患(脆弱性)先天不足——系统软件有缺陷操作系统有漏洞应用软件有陷门数据库管理系统的脆弱性SQLServer数据库,超级管理员saMySQL数据库,信息数据库I

- 实用指南:网络安全核心技能清单,必备知识一网打尽!

~小羊没烦恼~

web安全php网络数据库安全开发语言人工智能

嗨咯,各位网安爱好者,今天我要为大家分享一份网络安全必备技能清单。作为一名摸爬滚打多年的网安从业者,我总结了一些关键技能,希望能帮助大家在网络安全领域少走弯路,更上一层楼。一、编程能力编程是网安工作者的基本功。我知道有不少朋友一听到“编程”二字就感到头大,但对于想投身网络安全行业的来说,至少掌握一门编程语言是必不可少的。而在众多编程语言中,Python往往是最佳的选择。为什么呢?因为:语法简单,学

- 网络准入控制系统

安企神软件

电脑监控软件服务器网络运维

当我们谈论网络准入控制系统时,我们谈论的并不是网络准入控制系统,而是安全,我们不能只囿于它表面的浮华而忘掉它的本质,记住,不管讨论什么,我们必须要有直达本质的能力。网络的本质就是安全。网络准入控制系统(NetworkAccessControl,简称NAC)是一种先进的网络安全解决方案,旨在确保只有经过授权和符合安全策略的设备及用户才能接入网络。安企神网络准入控制系统作为其中的代表是如何实现网络安全

- 【DBA手记】-MySQL小版本升级文档-从5.7.30升级到5.7.42

DBA.superSong

MySQLdbamysql

【DBA手记】-MySQL小版本升级文档-从5.7.30升级到5.7.42本文档先在测试环境下验证,后在准生产环境也作了验证.为了更安全,建议先用mydumper或mysqldump或xtraback等常用备份工具做好备份工作.备注:本文是整理的之前一个笔记author:superSongEmail:

[email protected]背景及环境因扫描出mysql有安全漏洞,解决方案那就为升

- NeighborGeo:基于邻居的IP地理定位(一)

路由跳变

IPgeolocationtcp/ip网络协议网络

NeighborGeo:基于neighbors的IP地理定位X.Wang,D.Zhao,X.Liu,Z.Zhang,T.Zhao,NeighborGeo:IPgeolocationbasedonneighbors,Comput.Netw.257(2025)110896,AbstractIP地址定位在网络安全、电子商务、社交媒体等领域至关重要。当前主流的图神经网络方法通过将IP定位任务重构为属性图中

- 了解并学会使用工具-数字化世界的重要一课

村中少年

Cyberchef从入门到精通教程cyberchef工具数据格式编码格式代码高亮正则时间转换

本文介绍一下一款百宝箱工具cyberchef,这款强大的开源软件值得每一位程序员,网络安全从业者,IT从业者,数字世界从业者去了解和学习。因为在我们工作学习过程中,会面临和诸多细小任务,这些小的任务都可以尝试用Cyberchef来解决。人类文明中的工具工具是推动人类文明进步的重要部分,每一次生产力的巨大提升无不伴随着工具的大规模使用,如下为人类历史上使用的重要工具:石器石器工具让早期人类能够更高效

- 什么是候选区块?

2301_77604523

区块链算法

在加密货币挖矿世界中,候选区块是一个基本概念,代表着向区块链添加新交易过程中的关键一步。矿工在维护和保障区块链网络安全方面发挥着至关重要的作用,并一直在努力创造候选区块。了解候选区块可以为了解区块链技术如何运行以及矿工如何为系统做出贡献提供宝贵的见解。候选区块是矿工为向区块链添加新数据并获得奖励而创建的临时区块。矿工首先从一个被称为内存池的池中收集未经确认的交易,然后Bitget对这些交易进行组织

- 计算机毕业设计Python知识图谱中华古诗词可视化 古诗词情感分析 古诗词智能问答系统 AI大模型自动写诗 大数据毕业设计(源码+LW文档+PPT+讲解)

B站计算机毕业设计大学

大数据毕业设计人工智能课程设计知识图谱python大数据深度学习爬虫

温馨提示:文末有CSDN平台官方提供的学长联系方式的名片!温馨提示:文末有CSDN平台官方提供的学长联系方式的名片!温馨提示:文末有CSDN平台官方提供的学长联系方式的名片!信息安全/网络安全大模型、大数据、深度学习领域中科院硕士在读,所有源码均一手开发!感兴趣的可以先收藏起来,还有大家在毕设选题,项目以及论文编写等相关问题都可以给我留言咨询,希望帮助更多的人介绍资料《Python知识图谱中华古诗

- 计算机毕业设计Python知识图谱中华古诗词可视化 古诗词情感分析 古诗词智能问答系统 AI大模型自动写诗 大数据毕业设计(源码+LW文档+PPT+讲解)

温馨提示:文末有CSDN平台官方提供的学长联系方式的名片!温馨提示:文末有CSDN平台官方提供的学长联系方式的名片!温馨提示:文末有CSDN平台官方提供的学长联系方式的名片!信息安全/网络安全大模型、大数据、深度学习领域中科院硕士在读,所有源码均一手开发!感兴趣的可以先收藏起来,还有大家在毕设选题,项目以及论文编写等相关问题都可以给我留言咨询,希望帮助更多的人介绍资料Python知识图谱中华古诗词

- 设计模式介绍

tntxia

设计模式

设计模式来源于土木工程师 克里斯托弗 亚历山大(http://en.wikipedia.org/wiki/Christopher_Alexander)的早期作品。他经常发表一些作品,内容是总结他在解决设计问题方面的经验,以及这些知识与城市和建筑模式之间有何关联。有一天,亚历山大突然发现,重复使用这些模式可以让某些设计构造取得我们期望的最佳效果。

亚历山大与萨拉-石川佳纯和穆雷 西乐弗斯坦合作

- android高级组件使用(一)

百合不是茶

androidRatingBarSpinner

1、自动完成文本框(AutoCompleteTextView)

AutoCompleteTextView从EditText派生出来,实际上也是一个文本编辑框,但它比普通编辑框多一个功能:当用户输入一个字符后,自动完成文本框会显示一个下拉菜单,供用户从中选择,当用户选择某个菜单项之后,AutoCompleteTextView按用户选择自动填写该文本框。

使用AutoCompleteTex

- [网络与通讯]路由器市场大有潜力可挖掘

comsci

网络

如果国内的电子厂商和计算机设备厂商觉得手机市场已经有点饱和了,那么可以考虑一下交换机和路由器市场的进入问题.....

这方面的技术和知识,目前处在一个开放型的状态,有利于各类小型电子企业进入

&nbs

- 自写简单Redis内存统计shell

商人shang

Linux shell统计Redis内存

#!/bin/bash

address="192.168.150.128:6666,192.168.150.128:6666"

hosts=(${address//,/ })

sfile="staticts.log"

for hostitem in ${hosts[@]}

do

ipport=(${hostitem

- 单例模式(饿汉 vs懒汉)

oloz

单例模式

package 单例模式;

/*

* 应用场景:保证在整个应用之中某个对象的实例只有一个

* 单例模式种的《 懒汉模式》

* */

public class Singleton {

//01 将构造方法私有化,外界就无法用new Singleton()的方式获得实例

private Singleton(){};

//02 申明类得唯一实例

priva

- springMvc json支持

杨白白

json springmvc

1.Spring mvc处理json需要使用jackson的类库,因此需要先引入jackson包

2在spring mvc中解析输入为json格式的数据:使用@RequestBody来设置输入

@RequestMapping("helloJson")

public @ResponseBody

JsonTest helloJson() {

- android播放,掃描添加本地音頻文件

小桔子

最近幾乎沒有什麽事情,繼續鼓搗我的小東西。想在項目中加入一個簡易的音樂播放器功能,就像華為p6桌面上那麼大小的音樂播放器。用過天天動聽或者QQ音樂播放器的人都知道,可已通過本地掃描添加歌曲。不知道他們是怎麼實現的,我覺得應該掃描設備上的所有文件,過濾出音頻文件,每個文件實例化為一個實體,記錄文件名、路徑、歌手、類型、大小等信息。具體算法思想,

- oracle常用命令

aichenglong

oracledba常用命令

1 创建临时表空间

create temporary tablespace user_temp

tempfile 'D:\oracle\oradata\Oracle9i\user_temp.dbf'

size 50m

autoextend on

next 50m maxsize 20480m

extent management local

- 25个Eclipse插件

AILIKES

eclipse插件

提高代码质量的插件1. FindBugsFindBugs可以帮你找到Java代码中的bug,它使用Lesser GNU Public License的自由软件许可。2. CheckstyleCheckstyle插件可以集成到Eclipse IDE中去,能确保Java代码遵循标准代码样式。3. ECLemmaECLemma是一款拥有Eclipse Public License许可的免费工具,它提供了

- Spring MVC拦截器+注解方式实现防止表单重复提交

baalwolf

spring mvc

原理:在新建页面中Session保存token随机码,当保存时验证,通过后删除,当再次点击保存时由于服务器端的Session中已经不存在了,所有无法验证通过。

1.新建注解:

? 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18

- 《Javascript高级程序设计(第3版)》闭包理解

bijian1013

JavaScript

“闭包是指有权访问另一个函数作用域中的变量的函数。”--《Javascript高级程序设计(第3版)》

看以下代码:

<script type="text/javascript">

function outer() {

var i = 10;

return f

- AngularJS Module类的方法

bijian1013

JavaScriptAngularJSModule

AngularJS中的Module类负责定义应用如何启动,它还可以通过声明的方式定义应用中的各个片段。我们来看看它是如何实现这些功能的。

一.Main方法在哪里

如果你是从Java或者Python编程语言转过来的,那么你可能很想知道AngularJS里面的main方法在哪里?这个把所

- [Maven学习笔记七]Maven插件和目标

bit1129

maven插件

插件(plugin)和目标(goal)

Maven,就其本质而言,是一个插件执行框架,Maven的每个目标的执行逻辑都是由插件来完成的,一个插件可以有1个或者几个目标,比如maven-compiler-plugin插件包含compile和testCompile,即maven-compiler-plugin提供了源代码编译和测试源代码编译的两个目标

使用插件和目标使得我们可以干预

- 【Hadoop八】Yarn的资源调度策略

bit1129

hadoop

1. Hadoop的三种调度策略

Hadoop提供了3中作业调用的策略,

FIFO Scheduler

Fair Scheduler

Capacity Scheduler

以上三种调度算法,在Hadoop MR1中就引入了,在Yarn中对它们进行了改进和完善.Fair和Capacity Scheduler用于多用户共享的资源调度

2. 多用户资源共享的调度

- Nginx使用Linux内存加速静态文件访问

ronin47

Nginx是一个非常出色的静态资源web服务器。如果你嫌它还不够快,可以把放在磁盘中的文件,映射到内存中,减少高并发下的磁盘IO。

先做几个假设。nginx.conf中所配置站点的路径是/home/wwwroot/res,站点所对应文件原始存储路径:/opt/web/res

shell脚本非常简单,思路就是拷贝资源文件到内存中,然后在把网站的静态文件链接指向到内存中即可。具体如下:

- 关于Unity3D中的Shader的知识

brotherlamp

unityunity资料unity教程unity视频unity自学

首先先解释下Unity3D的Shader,Unity里面的Shaders是使用一种叫ShaderLab的语言编写的,它同微软的FX文件或者NVIDIA的CgFX有些类似。传统意义上的vertex shader和pixel shader还是使用标准的Cg/HLSL 编程语言编写的。因此Unity文档里面的Shader,都是指用ShaderLab编写的代码,然后我们来看下Unity3D自带的60多个S

- CopyOnWriteArrayList vs ArrayList

bylijinnan

java

package com.ljn.base;

import java.util.ArrayList;

import java.util.Iterator;

import java.util.List;

import java.util.concurrent.CopyOnWriteArrayList;

/**

* 总述:

* 1.ArrayListi不是线程安全的,CopyO

- 内存中栈和堆的区别

chicony

内存

1、内存分配方面:

堆:一般由程序员分配释放, 若程序员不释放,程序结束时可能由OS回收 。注意它与数据结构中的堆是两回事,分配方式是类似于链表。可能用到的关键字如下:new、malloc、delete、free等等。

栈:由编译器(Compiler)自动分配释放,存放函数的参数值,局部变量的值等。其操作方式类似于数据结构中

- 回答一位网友对Scala的提问

chenchao051

scalamap

本来准备在私信里直接回复了,但是发现不太方便,就简要回答在这里。 问题 写道 对于scala的简洁十分佩服,但又觉得比较晦涩,例如一例,Map("a" -> List(11,111)).flatMap(_._2),可否说下最后那个函数做了什么,真正在开发的时候也会如此简洁?谢谢

先回答一点,在实际使用中,Scala毫无疑问就是这么简单。

- mysql 取每组前几条记录

daizj

mysql分组最大值最小值每组三条记录

一、对分组的记录取前N条记录:例如:取每组的前3条最大的记录 1.用子查询: SELECT * FROM tableName a WHERE 3> (SELECT COUNT(*) FROM tableName b WHERE b.id=a.id AND b.cnt>a. cnt) ORDER BY a.id,a.account DE

- HTTP深入浅出 http请求

dcj3sjt126com

http

HTTP(HyperText Transfer Protocol)是一套计算机通过网络进行通信的规则。计算机专家设计出HTTP,使HTTP客户(如Web浏览器)能够从HTTP服务器(Web服务器)请求信息和服务,HTTP目前协议的版本是1.1.HTTP是一种无状态的协议,无状态是指Web浏览器和Web服务器之间不需要建立持久的连接,这意味着当一个客户端向服务器端发出请求,然后We

- 判断MySQL记录是否存在方法比较

dcj3sjt126com

mysql

把数据写入到数据库的时,常常会碰到先要检测要插入的记录是否存在,然后决定是否要写入。

我这里总结了判断记录是否存在的常用方法:

sql语句: select count ( * ) from tablename;

然后读取count(*)的值判断记录是否存在。对于这种方法性能上有些浪费,我们只是想判断记录记录是否存在,没有必要全部都查出来。

- 对HTML XML的一点认识

e200702084

htmlxml

感谢http://www.w3school.com.cn提供的资料

HTML 文档中的每个成分都是一个节点。

节点

根据 DOM,HTML 文档中的每个成分都是一个节点。

DOM 是这样规定的:

整个文档是一个文档节点

每个 HTML 标签是一个元素节点

包含在 HTML 元素中的文本是文本节点

每一个 HTML 属性是一个属性节点

注释属于注释节点

Node 层次

- jquery分页插件

genaiwei

jqueryWeb前端分页插件

//jquery页码控件// 创建一个闭包 (function($) { // 插件的定义 $.fn.pageTool = function(options) { var totalPa

- Mybatis与Ibatis对照入门于学习

Josh_Persistence

mybatisibatis区别联系

一、为什么使用IBatis/Mybatis

对于从事 Java EE 的开发人员来说,iBatis 是一个再熟悉不过的持久层框架了,在 Hibernate、JPA 这样的一站式对象 / 关系映射(O/R Mapping)解决方案盛行之前,iBaits 基本是持久层框架的不二选择。即使在持久层框架层出不穷的今天,iBatis 凭借着易学易用、

- C中怎样合理决定使用那种整数类型?

秋风扫落叶

c数据类型

如果需要大数值(大于32767或小于32767), 使用long 型。 否则, 如果空间很重要 (如有大数组或很多结构), 使用 short 型。 除此之外, 就使用 int 型。 如果严格定义的溢出特征很重要而负值无关紧要, 或者你希望在操作二进制位和字节时避免符号扩展的问题, 请使用对应的无符号类型。 但是, 要注意在表达式中混用有符号和无符号值的情况。

&nbs

- maven问题

zhb8015

maven问题

问题1:

Eclipse 中 新建maven项目 无法添加src/main/java 问题

eclipse创建maevn web项目,在选择maven_archetype_web原型后,默认只有src/main/resources这个Source Floder。

按照maven目录结构,添加src/main/ja

- (二)androidpn-server tomcat版源码解析之--push消息处理

spjich

javaandrodipn推送

在 (一)androidpn-server tomcat版源码解析之--项目启动这篇中,已经描述了整个推送服务器的启动过程,并且把握到了消息的入口即XmppIoHandler这个类,今天我将继续往下分析下面的核心代码,主要分为3大块,链接创建,消息的发送,链接关闭。

先贴一段XmppIoHandler的部分代码

/**

* Invoked from an I/O proc

- 用js中的formData类型解决ajax提交表单时文件不能被serialize方法序列化的问题

中华好儿孙

JavaScriptAjaxWeb上传文件FormData

var formData = new FormData($("#inputFileForm")[0]);

$.ajax({

type:'post',

url:webRoot+"/electronicContractUrl/webapp/uploadfile",

data:formData,

async: false,

ca

- mybatis常用jdbcType数据类型

ysj5125094

mybatismapperjdbcType

MyBatis 通过包含的jdbcType

类型

BIT FLOAT CHAR

![]()

![]()

![]()