misc方向各类题型收集总结(攻防世界+buu)(未完成)

文章参考:

https://blog.csdn.net/vhkjhwbs/article/details/100775409

三种 pdf 的隐写方式:

1,新手区 : pdf :将flag隐藏在图片的下面 》 需要 先将格式转为 word 再将图片拖开 就能看到 flag

2,新手区 :stegano :利用类似水印的方法将flag隐藏在大量文字下面(不清粗具体方法) 》 全选复制 到 txt文件中就能 显示出密文

3,高手区: 小小的pdf: 嵌入文件 》 直接用 formost 分析 或用 binwalk分离

隐写类

图片隐写

0.用记事本打开

Aesop_secret

名字叫伊索的秘密,但是其实我们做了题目之后知道这是AES的意思,打开是一张动图,但是逐帧分离之后也看不出什么东西,这个时候用记事本打开,翻到最后发现有一串字符串,是AES加密(跟base很像,所以如果base没用就要想到aes了)

利用下面这个网站,然后连续解密两次,密码都是ISCC,得到答案

http://www.jsons.cn/aesencrypt/

1.直接在图片中查看

3.补全二维码

4.放入jd-gui

5.binwalk分离

binwalk在玩杂项时是个不可缺的工具。

1.最简单的,在玩隐写时,首先可以用它来找到其中的字符串

例如:

在铁人三项,东北赛区个人赛中,有一道题

它直接给了一个文件,没有后缀,不知道是什么文件

先binwalk下,命令就是直接binwalk 文件名。返回了一个字符串信息,发现 pohsotohp,是Photoshop的倒写。将文件用Python脚本倒写后,用图片工具打开发现flag。找字符串的信息也可以用stegsolve

2.判断类,一个图片中藏有一个压缩包,或者有其他图片,或者这就是一个压缩包,改了后缀而已

例如:binwalk一张图片后发现里边有另一张图片的信息,可以用dd工具或者winhex根据位置将另一个文件提取出来

3.解压类,binwalk后发现是Linux的文件系统或者是固件的文件,

binwalk -eM,直接将文件解压出来。

4.binwalk里面就有分离文件的功能。binwalk -D=jpeg oddpic.jpg 这样就可以,-D=类型就会分离出那种类型的文件到一个文件夹里

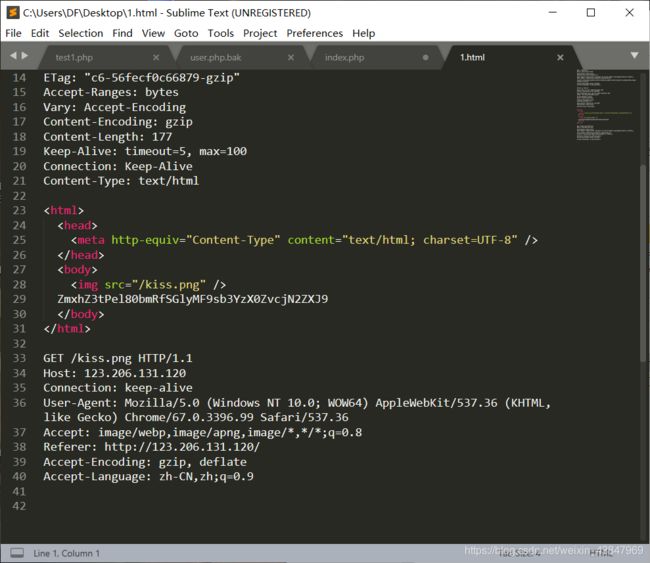

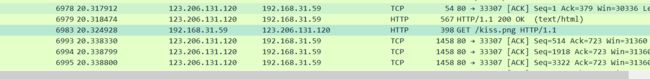

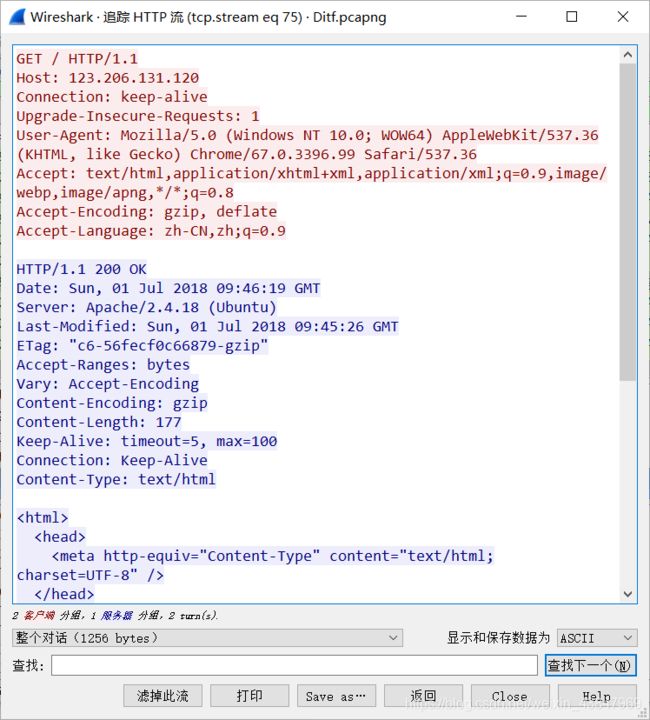

Ditf

4-1

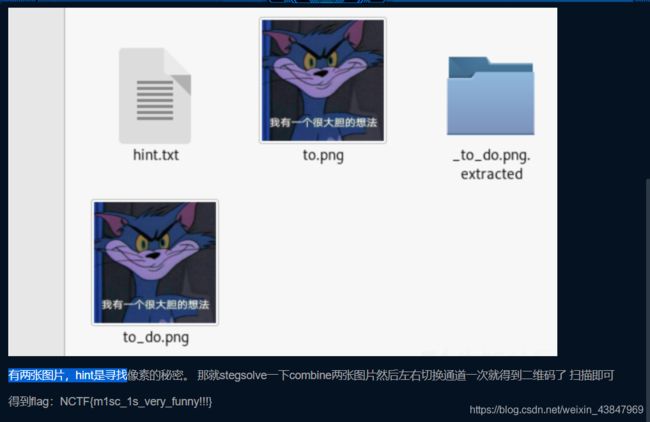

a_good_idea(攻防世界)

解压出来是一个图片,直接binwalk

有两张图片,hint是寻找像素的秘密。 那就stegsolve一下combine两张图片然后左右切换通道一次就得到二维码了 扫描即可

得到flag:NCTF{m1sc_1s_very_funny!!!}

6.foremost分离

7.放入winhex

0.直接查看

1.修改高度

2.伪加密

3.修复文件头

Training-Stegano-1(攻防世界)

something_in_image(攻防世界)

[HBNIS2018]excel破解(buu)

文件中的秘密(buu) 直接放进winhex就能看到

8.放入stegsolve

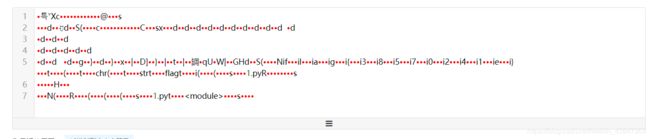

适合作为桌面(攻防世界)

然后用QR然后区域扫描,(也可以截图然后扫描)

用在线工具发现一些奇怪的字符,包括pyt,flag,pyr什么的,猜到应该用pyc反编译了

https://www.bejson.com/convert/ox2str/

https://tool.lu/pyc/

(这题到这里未完成,先看后面的)

Excaliflag

直接放入stegsolve,然后切换通道就能看到flag

pure_color(攻防世界)

What-is-this(攻防世界)

8.2LSB隐写

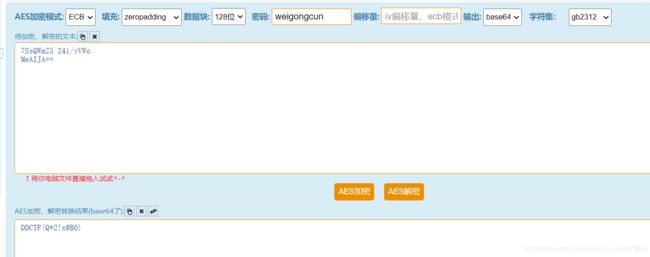

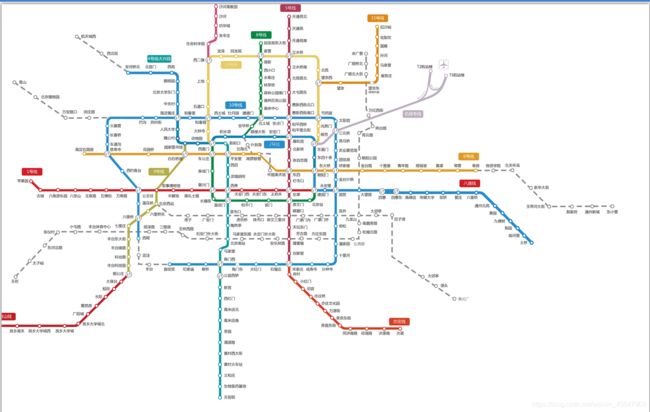

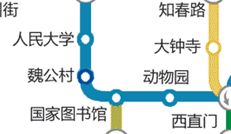

北京地铁(来自与DDCTF2019,此处顺便收录)

题目给了这么一张图,题目有3个提示

提示:AES ECB密钥为小写字母

提示2:密钥不足位用\0补全

提示3:不要光记得隐写不看图片本身啊…

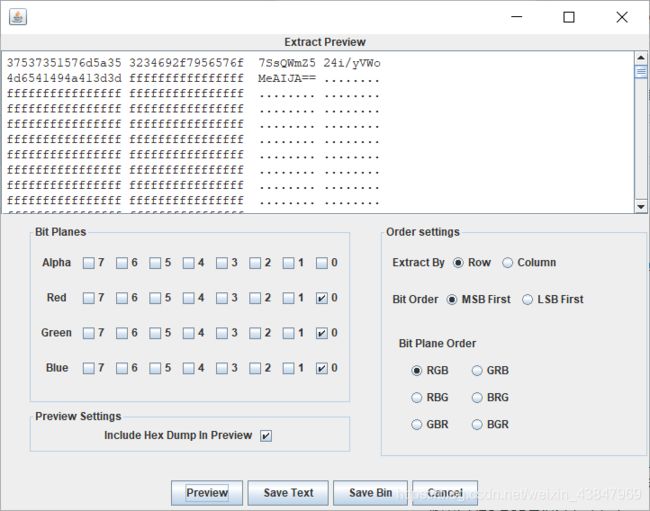

放进stegsolve,然后

选择Data Extract,数据分离

勾选3个0,然后点击preview,然后往上拖,看到一串字符串,经过题目的提示,为AES加密,

然后找一个在线解密AES的网站http://tool.chacuo.net/cryptaes/

同时我们知道AES解密是需要密钥的,然后这里就是最脑洞的地方,我们要从图中找到魏公村这个地方,被人为的标蓝了,所以密钥就是weigongcun

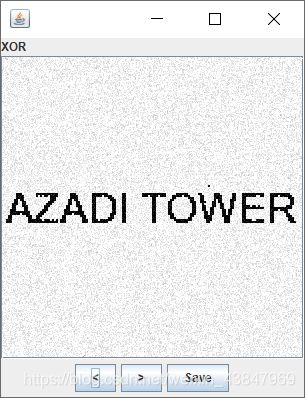

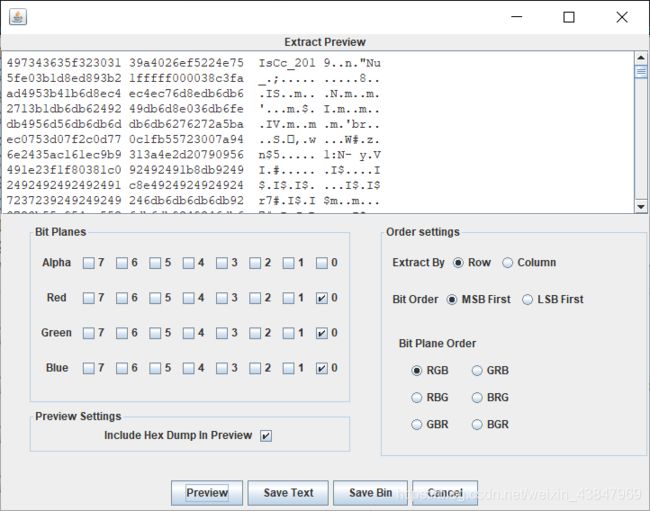

倒立屋(攻防世界)

同样直接放入,然后Data Extract勾选3个0,然后点击preview,然后往上拖,看到一串字符串,不过根据倒立屋的提示,这个IsCc_2019还要倒过来变成9102_cCsI

8.3利用stegsolve的合成功能

What-is-this

解压出来是两张长得一样却意义不明的图

利用最后一个功能image combiner合并得到结果

9.逐帧分离

jump(忘了出处了)

大概就是下面这样一张图,我们会发现这个动图中间有一帧带着flag,我们直接逐帧分离,(工具各种各样,可以自行百度,我这里用的是装机自带的2345看图王)

然后就看到了flag

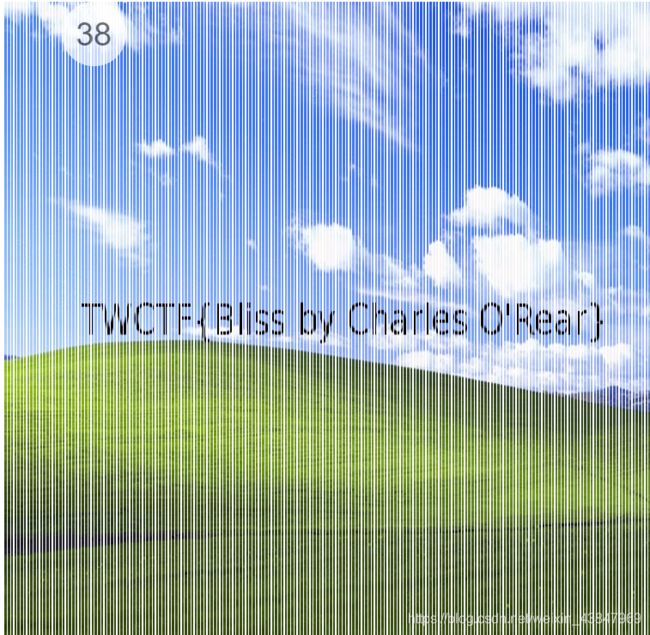

glance-50

下载过来是这样一个长条的gif,发现它一直在变化,有这么一个网站,它可以把

https://tu.sioe.cn/gj/fenjie/拼成下面那个样子,当然,除了用在线工具之外还可以用ps,还可以用脚本,这个可以自行百度,甚至还有用下载过来的工具montage,不过这里只演示利用在线工具的方法

https://blog.csdn.net/harry_c/article/details/99862218

这里可以看到脚本是怎么写的

![]()

10.linux挂载文件

ext3(攻防世界)

11.zsteg工具

打野(攻防世界)

有关二维码类

音频隐写

1.audacity查看音谱图

[RoarCTF2019]黄金6年(BUU)

压缩包类

1.暴力破解

再见李华(攻防世界)

2.伪加密(修改文件头)

SimpleRAR(攻防世界)

base64stego(攻防世界)

3.改后缀为zip

Get-the-key.txt攻防世界)

流量包分析

1.直接搜索字符串

embarrass(攻防世界)

我们用ctrl+F打开搜索框,然后搜索分组字节流和字符串flag即可得到答案(可以能查找一次没用,要查找三下,前两次查找的出来不是flag)

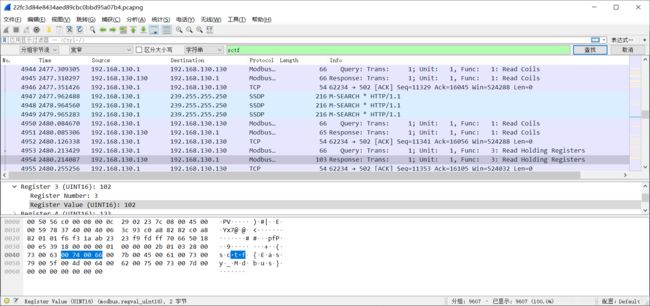

神奇的Modbus(攻防世界)

题目有提示flag的形式为sctf{},所以我们用ctrl+F打开搜索框,然后搜索分组字节流和字符串sctf即可得到答案

- HTTP POST请求

wireshark-1(攻防世界)

3.追踪TCP流

easycap

4.http筛选

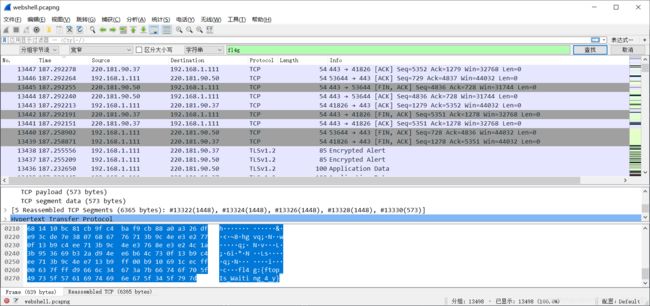

心仪的公司

用搜索字符串搜索fl4g。。。(可以得到答案)这里应该可以搜索

原本题目应该有提示的,但是攻防世界好像去掉了,导致信息缺失,这里搜索fl4g,显然不现实,就是不让你用搜索字符串的办法,所以可能是搜索shell的意思,让你搜索shell(因为流量包的名字就叫webshell,所以搜索一下shell字符串应该也说得过去),当然按照更正确的解释应该是根据这个流量包中存在大量访问外网的记录,所以猜测是从182.168.111发出的192.168.1.108做反向代理攻击

当然取巧的可以用搜索 { 或者 } 的方法,同样能够得到答案,不再赘述

![]()

5.NFS数据流分析

simple_transfer(攻防世界)

5.分离数据保存为图片

Cephalopod攻防世界)

加密类

通常是一些比较偏门(也不一定)的密码,或者常见密码的变种,当然也有简单的就是换个花样让你看出是什么常见密码

1.base16

base64÷4(攻防世界)

2.brainfuck

can_has_stdio?(攻防世界)

3.变种十六进制

掀桌子(攻防世界)

4.与佛论禅+rot13

如来十三掌(攻防世界)

5.变种摩斯密码

stegano(攻防世界)

6.键盘密码

[HBNIS2018]低个头(buu)

7.凯撒

[HBNIS2018]caesar(buu)

8.摩斯

[HBNIS2018]来题中等的吧(buu)

游戏类

有可能通过修改器,有可能靠细心,当然也有可能直接硬玩就能过

快乐游戏题(攻防世界)

扫描条形码

Banmabanma(攻防世界)

词频分析

脑洞类

没什么规律,大概是用神奇的脑回路做的

2017_Dating_in_Singapore(攻防世界)