保密管理概论课程设计任务

设计方案

- 一.课程设计任务

- 二.目录

- 三. 详细内容

-

- 设计背景

- 设计目的

- 涉密计算机上网检查

-

- (一)计算机是否能上互联网(硬件)

-

- 1.调制解调器检查

- 2. 网卡检查

- (二)检查电脑外联痕迹

-

- 1.检查是否装有拨号软件

- 2.检查计算机是否有无线设备

- 3.检查曾经浏览过的信息

- 4.检查软件RG

-

- (1)产品介绍

- (2)使用方法

- 非涉密计算机的涉密文件检查

-

- (一)Utools软件中搜索工具

-

- 1. 产品介绍

- 2. 使用方法

- (二)立鑫保密检查专用系统

-

- 1. 产品介绍

- 2. 使用方法

- (三)Recuva恢复删除文件工具

-

- 1. 产品介绍

- 2. 使用方法

- (四)LastActivityView——文档处理痕迹

-

- 1. 产品介绍

- 2. 使用方法

- 总结

本设计方案由三人完成。

一.课程设计任务

1.设计涉密计算机违规外联检查方案,检查涉密计算机是否连接过互联网;

2.设计非涉密计算机检查方案,检查非涉密计算机是否存储或处理过涉密信息。

二.目录

三. 详细内容

设计背景

- 对于所有涉密计算机来说,防止泄密是非常重要的工作。国家相关部门在保密宣传教育中也在不断地强调涉密计算机的使用规范、强调涉密计算机的安全。“涉密不上网,上网不涉密”。互联网是一个完全开放的网络空间,不能给用户提供安全保密工作环境。如果涉密计算机连接互联网,就容易被境外情报机构通过互联网植入特种“木马”等间谍窃密程序,进行非法攻击和远程控制。一旦攻击成功,攻击者就会像操作自己的计算机一样,操作被控制的涉密计算机,任意窃取涉密信息。此外,涉密计算机还可能会感染计算机病毒,使存储、处理的信息遭到破坏。

- 此外,非涉密计算机含有涉密文件有可能导致涉密文件失控。有关部门就曾发现,某市计算机服务公司计算机中存有大量某市公安局的标密文件,给国家安全造成严重威胁。

- 可见,保密之事无小事。定期检查涉密计算机是否连接过互联网、非涉密计算机是否含有涉密文件非常重要。

设计目的

- 为保密计算人员提供较有效的检查技术,方便其定期检查涉密计算机是否存在违规泄密行为,即涉密计算机是否连接过互联网,保证泄密文件安全。

- 提供一些检查非涉密计算机是否存储或处理过涉密信息的方法和工具,有效确保涉密文件是否失控。

涉密计算机上网检查

(一)计算机是否能上互联网(硬件)

1.调制解调器检查

(1)判断方法:检查计算机是否安装了调制解调器。因为计算机可以使用调制解调器模拟线电话拨号(外置调制解调器可以直接看到实体,内置调制解调器可以看到在计算机背面有接电话线的插口)

(2)调制解调器

调制解调器是一种计算机硬件,计算机内的信息是由“0”和“1”组成数字信号,而在电话线上传递的却只能是模拟电信号。当两台计算机要通过电话线进行数据传输时,就需要一个设备负责数模的转换。这个数模转换器就是调制解调器。它能把计算机的数字信号翻译成可沿普通电话线传送的脉冲信号,而这些脉冲信号又可被线路另一端的另一个调制解调器接收,并译成计算机可懂的语言。

(3)检查计算机是否安装了调制解调器

首先看电脑侧面,是否有电话线接口(调制解调器是以电话线方式接入的),如下电脑没有电话线接口;

到电脑的设备管理器中看一下是否有识别并安装到调制解调器的驱动程序。如图所示,左图是有调制解调器驱动程序的电脑,右图电脑没有调制解调器的驱动程序;

若电脑没有电话线接口也没有调制解调器的驱动程序,则不能在只有电话线而没有宽带的地方进行拨号上网的。

2. 网卡检查

(1)网卡是一块被设计用来允许计算机在计算机网络上进行通讯的计算机硬件。它使得用户可以通过电缆或无线相互连接。

(2)检查是否有有线网卡:有线网卡是一块电路板,就是电脑上RJ-45网口,里边其实是有块电路板连接电脑主板的。如图所示电脑含有RJ-45网口。

(3)检查是否有无线网卡:进入计算机—>属性—>设备管理器,在“网络适配器”一栏中寻找是否有类似于“…LAN”字眼的选项,如果有,那说明你的电脑有配置无线网卡:

(二)检查电脑外联痕迹

1.检查是否装有拨号软件

(1)进入Internet选项:

(2)选择“连接”,查看拨号和虚拟专用网络设置这一栏,查看是否装有拨号软件或进行了相应设置:

如果有设置好的连接,那么双击图标,计算机将自动打开拨号软件界面,接着点击"属性",从中可以看到拨号上网的电话号码和用户上网账号等信息。如果没有任何内容,则说明该计算机现在没有配置拨号软件。值得一提的是,配置一个拨号软件可在一分钟内完成,非常容易。因此有的人可能为对付检查事先删除拨号设置。

2.检查计算机是否有无线设备

涉密计算机不得使用无线键盘、无线鼠标、无线网卡等设备。 无线键盘、无线鼠标、无线网卡等都是具有无线互联功能的计算机外围设备。这些设备与计算机之间是通过无线方式连接的,处理、传输信息的信号完全暴露在空中,可以通过相关技术设备接收这些信号,并作信号还原处理。

防范对策: 涉密计算机安装有线键盘、有线鼠标、拆除无线网卡、无线蓝牙等设备,保证涉密计算机无法收发无线信号,确保涉密计算机的安全。

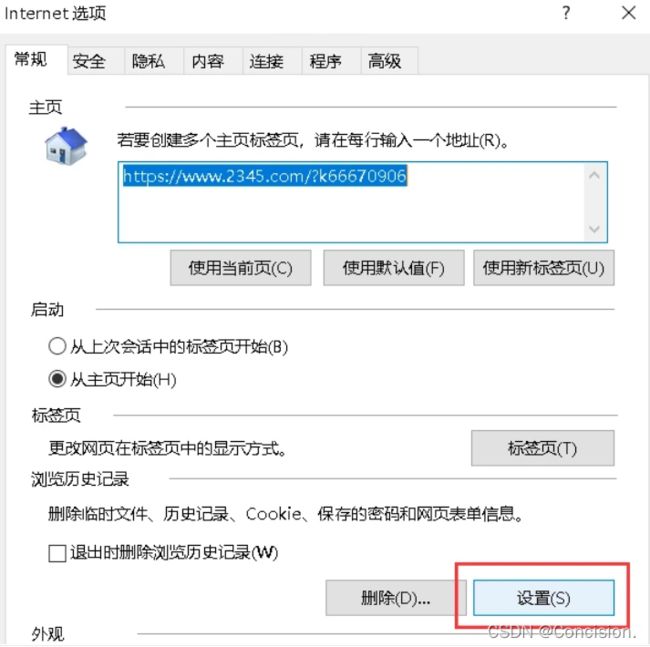

3.检查曾经浏览过的信息

(1)先打开Internet Explorer浏览器,然后点击:工具

(2)然后再选择 Internet选项-设置:

(3)然后选择 查看文件,计算机会显示这个浏览器曾浏览过的信息界面:

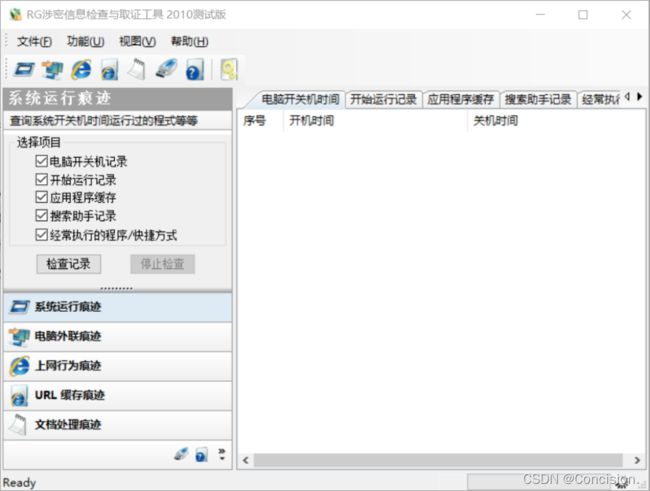

4.检查软件RG

(1)产品介绍

本产品适用于于单位内部对自身的计算机设备的保密情况以及计算机违规使用情况进行自查。它主要包括以下功能:

- URL 缓存痕迹:分为快速和深度两种检查方法,快速为直接读取IE浏览器缓存文件,深度检查从磁盘级搜索上网痕迹,基于数据特征和数据恢复技术,可以搜出被清除过或者重装过系统的电脑的上网痕迹。

- USB 设备管理:该功能列举出了所有在该计算机上曾经使用过的USB存储设备的名称、型号及日期等信息。

(2)使用方法

如图所示,进入RG页面

点击URL缓存痕迹,进行快速检查。

检查完毕后,查看各类别缓存。

非涉密计算机的涉密文件检查

(一)Utools软件中搜索工具

1. 产品介绍

电脑本身自带的搜索很慢,而Utools软件中的搜索插件可以快速获取磁盘的索引,达到快速查找本地文件的效果。可根据关键词、后缀名等高效查找非涉密计算机中是否存在涉密文件。

2. 使用方法

打开Utools->搜索->输入关键词,查看是否有相关信息即可

(二)立鑫保密检查专用系统

1. 产品介绍

立鑫保密检查专用系统能够对计算机的软硬件环境,文件,程序进程,杀毒机制,驱动程序安装情况,红外通讯设备、手机设备等进行检查,并且通过数据库技术可以显示计算机上已安软件的信息描述,极大地满足了保密检查工作中的需求。系统根据需要快速生成检查分析报告,为保密检查机关及涉密单位主管部门提供智能化的保密检查手段,有效防止和杜绝泄密隐患及时开展计算机保密检查和实施自查提供的保密检查技术支撑。

2. 使用方法

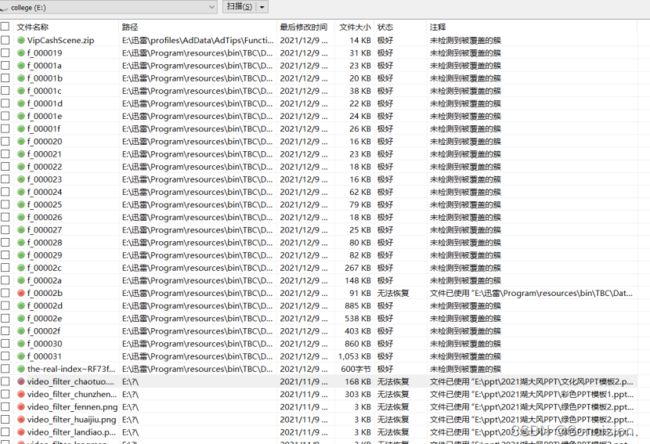

(三)Recuva恢复删除文件工具

1. 产品介绍

Recuva 是一个功能比较好用的恢复已删除文件工具,它可以帮您恢复与还原 Windows电脑上已删除的文件。它可以恢复所有类型的文件- 图片,音乐,文档,视频,电子邮件 等,就算丢失已经有一段时间了。重新格式化驱动器后,如果您丢失了某些东西,Recuva也可以帮您恢复回来。

2. 使用方法

下图为c盘删除文件的检索,我们可以从中看到有关于Visual Stuadio的相关信息。

下图为E盘删除文件的痕迹

(四)LastActivityView——文档处理痕迹

1. 产品介绍

LastActivityView是windows的工具,可从正在运行的系统上的多种来源收集信息,并显示用户执行的操作与此电脑上发生的事件的日志。LastActivityView显示的活动包含:运行.exe文件,打开打开/保存对话框,从Explorer或其他软件打开文件/文件夹,软件安装,系统关闭/启动,应用程序或系统崩溃,网络连接/断开连接等等。

2. 使用方法

给程序赋予读取相关日志文件,让程序自动查询最近使用程序的相关记录

生成相关记录的HTML文件:

总结

- 经过几天的学习,我们小组对保密工作的认识提升了一个又一个层次,从先前的懵懵懂懂,无从下手,到现在的对保密检查工作的初窥门径,我们深刻的意识到了保密检查的重要性。

- 无论是设计涉密计算机是否外联检查方案还是非涉密计算机中是否含有涉密文件的检查方案中,我们都深切体会到:涉密人员一定要仔细对待自己所接触的所有设备,任何一个小的疏忽都有可能造成严重的保密事故,不管是无心还是有意,仔细是每一个涉密人员都要具备的良好品质。我们小组在查找资料时就有看到很多案例,有涉密usb插入到非涉密计算机中的情况,也有非涉密usb插入到涉密计算机中的,尽管我们只是插入,并没有对系统中的文件进行任何读写操作,仍然存在很多涉密文件泄露的风险。

此外,我们小组还想到了一些防止涉密计算机泄密的方法:

(1)涉密计算机不得连接互联网及其他公共信息网络。

(2)涉密计算机不得使用无线键盘、无线鼠标、无线网卡等设备。

(3)涉密计算机不得安装来历不明的软件和随意拷贝他人文件。

(4)不得在涉密计算机和非涉密计算机之间交叉使用移动存储介质,或者在未采取防护措施的情况下将互联网上下载的信息拷贝至涉密计算机上。 - 综上,这是我们小组本次设计检查方案中的心得收获,若以后有机会在涉密单位工作,我们一定会牢记这次大作业中所知、所学。