云主机端口扫描

云主机端口扫描

- 一、实验目的要求

- 二、实验环境

- 三、实验内容

-

- 任务一 Nmap安装与扫描基础

- 任务二 选择和排除扫描目标

- 任务三 扫描发现存活的主机

- 任务四 识别目标操作系统

- 任务五 识别目标主机的服务及版本

- 任务六 绕过防火墙扫描端口

- 四、心得体会

一、实验目的要求

实验要求:

- 掌握Nmap扫描器的安装。

- 针对特定扫描目的,掌握Nmap扫描器的参数用法。

- 用Nmap指定和排除扫描目标。

- 使用Nmap扫描存活主机的扫描。

- 使用Nmap扫描并识别远程主机的系统版本。

- 使用Nmap扫描并识别目标主机所开放端口上的应用。

- 使用Nmap的相关参数躲避防火墙以及完成目标主机的探测。

实验目的:

任务一:

在Windows环境安装Nmap扫描器

利用安装好的Nmap扫描器完成若干常用扫描功能验证。

任务二:

利用安装好的Nmap扫描器结合–exclude排除对指定主机的扫描。

任务三:

利用安装好的Nmap扫描器,使用不同参数发现网络上的主机及存活主机。

任务四:

利用安装好的Nmap扫描器完成目标主机操作系统的探测。

任务五:

利用安装好的Nmap扫描器完成目标主机服务和版本的探测。

任务六:

利用安装好的Nmap扫描器躲避防火墙,完成若干常用扫描。

二、实验环境

实验目环境根据测试目的的不同,可以基于以下两种环境的配置。

(1)测试真是的互联网环境

正常的互联网连接及访问公开得允许测试的访问站点。

正常运行的windows或者Kali Linux下的Nmap及真是的局域网环境。

(2)在虚拟机Vmware中安装的Windows或Kali Linux中,使用Nmap进行局域网内的扫描测试。

在Vmware中通过自定义桥接模式 ,将两台或者两台以上安装了Windows、Linux、Kali Linux的 虚拟机构成测试网络环境。

三、实验内容

任务一 Nmap安装与扫描基础

步骤一:在Windows虚拟机安装Nmap。

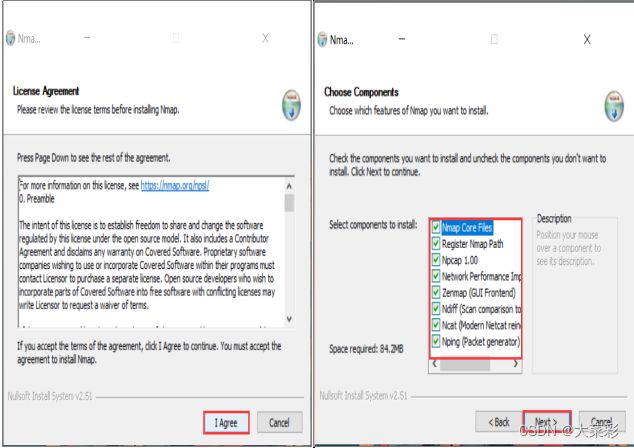

- 打开Nmap安装包,进入License Agreement界面,单机agree按钮,进入Choose Components界面,选择全部安装。

- 进入Choose install Location界面,点击Browse按钮,选择合适的文件夹。单击install按钮,打开Installing界面。等待安装完成。

步骤二:启动windows中安装的Nmap来完成若干扫描实例。

使用IP地址扫描主机。

命令格式:nmap IP 地址。

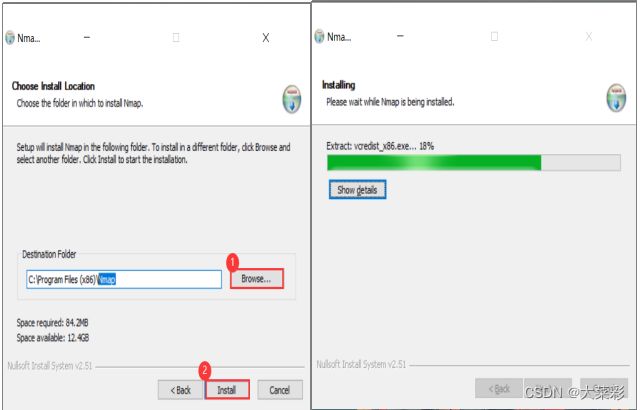

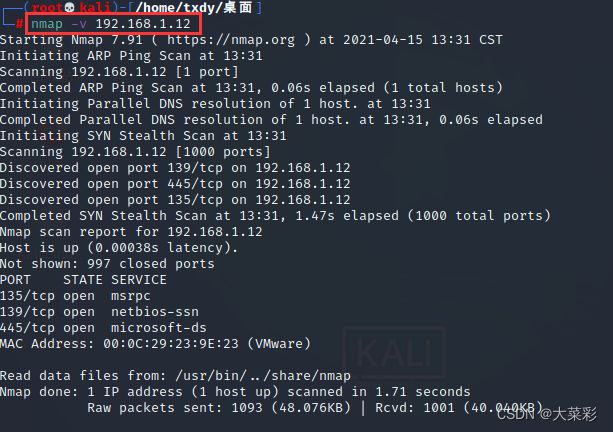

使用“-v”参数显示远程主机更详细的信息。

命令格式:nmap -v scanme.nmap.org

使用“*”通配符来扫描整个子网或某个范围的IP地址。

命令格式:nmap 192.168.1.*

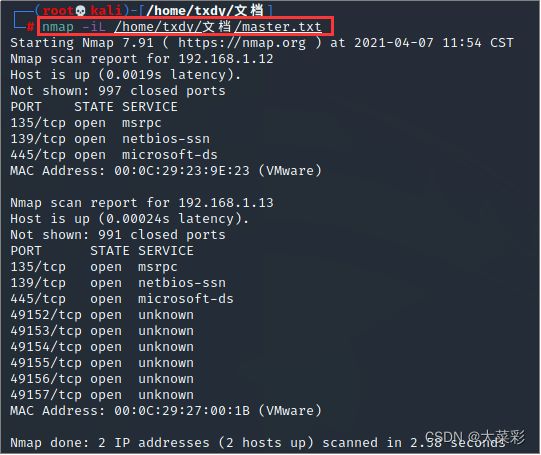

运行带“-iL”选项的nmap命令来扫描文件中列出的所有IP地址。

命令格式:nmap -iL master.txt

扫描所有主机,并确定系统类型。

命令格式:nmap -sS -O scanme.nmap.org/24

测试某主机是否运行了某些端口,并确认端口运行的应用。

命令格式:nmap -sV -p 22,53,110,143,4564 192.168.1.1

随意选择任意10000台主机检查80端口是否运行。

命令格式:nmap -v -iR 100000 -P0 -p 80。

这里为了尽快得到测试结果,只设置网上随机选择十台主机。

8. 使用命令nmap -P0 -p80 -oX logs/pb-port80scan.xml -oG logs/pb-port80scan.gnmap 213.163.128.20扫描4096个IP地址,查找Web服务器,将结果以Grep和xml格式保存。

- 使用命令host -l company.com|cut -d -f 4|Nmap -v-iL 进行DNS区域传输,一发现company.com中的主机,然后将IP地址提供给Nmap.

任务二 选择和排除扫描目标

步骤1: 用-iR 随机扫描3台主机(为了减少扫描时间,仅限于80端口进行扫描)。

命令格式:nmap -iR 3 -Pn -p 80,扫描的都是80端口。

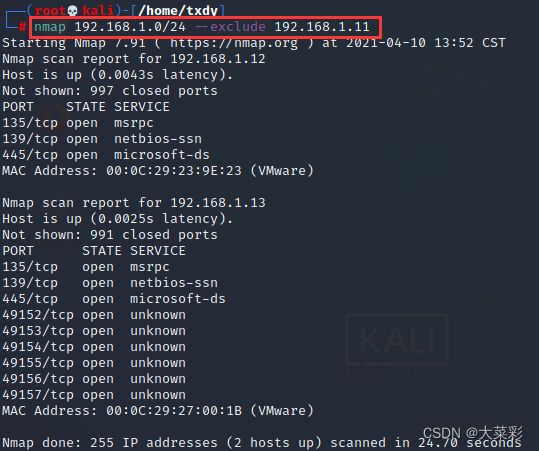

步骤2:扫描192.168.1.0/24网段但是排除192.168.1.11

命令格式:nmap 192.168.1.0/24 --exclude 192.168.1.11

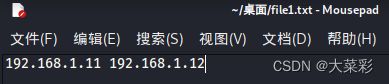

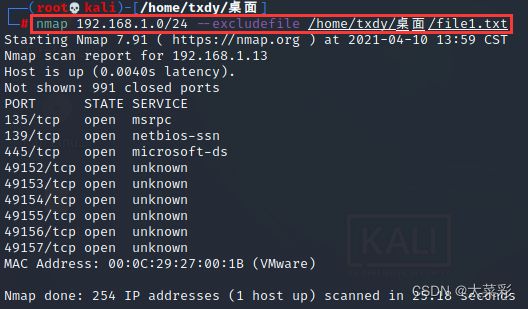

步骤3:使用地址列表文件排除若干被扫描的主机。

在桌面上创建file1.txt,输入排除主机192.168.1.12和192.168.1.11,检测出192.168.1.13是开启的。

任务三 扫描发现存活的主机

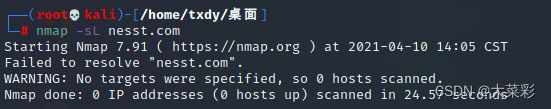

步骤一:用-sL在网络上扫描nesst.com域的主机,仅列出目标域中主机的IP地址并不能区分是否为存活主机。

命令格式:nmap -sL nesst.com

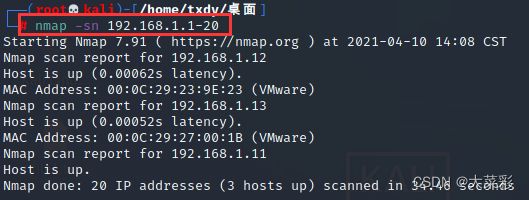

步骤二:用-sn参数发现网络中192.168.1.1-20的20台主机中存活的主机。

命令格式:nmap -sn 192.168.1.1-20.

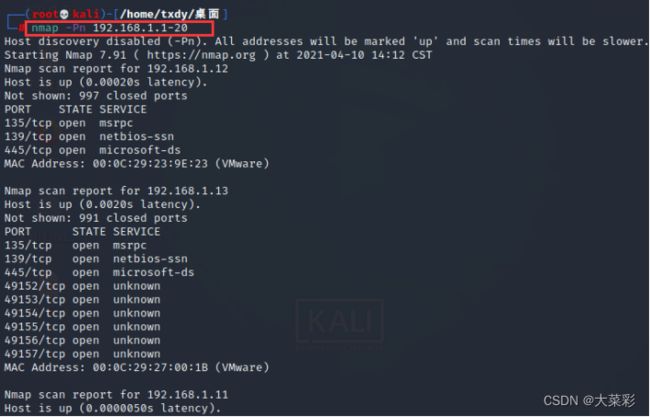

步骤三:-Pn参数将所有指定的主机视作开启状态,跳过主机发现的过程,直接报告主机的端口开放情况。

命令格式:nmap -Pn 192.168.1.1-20

步骤四:组合参数渗透

命令格式:nmap -sn -PE -PS80,135 -PU53 scanme.nmap.org

可以结合抓包工具,就可以发现目标主机返回了那些应答包,进而理解Nmap是如何发现在线主机的。

任务四 识别目标操作系统

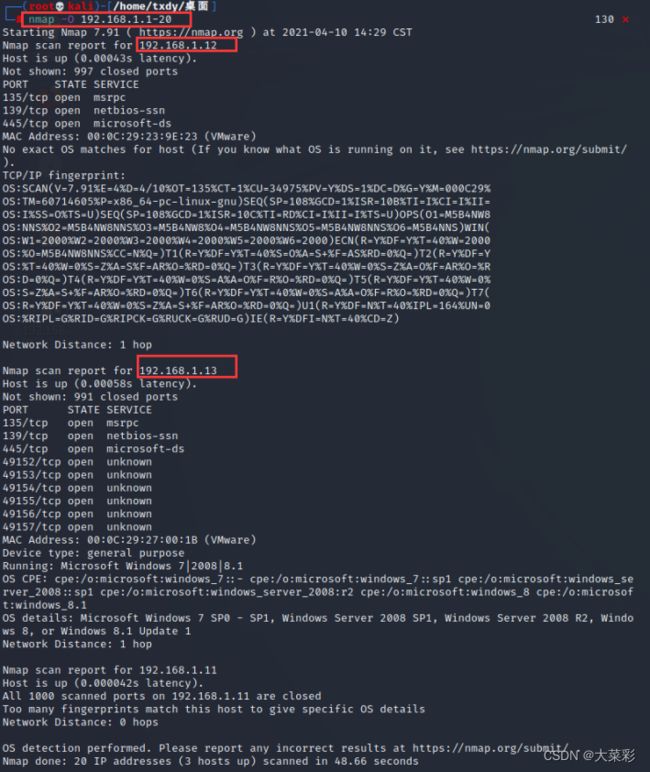

步骤一:使用nmap -o 目标地址来探测操作系统类型

命令格式:nmap -o IP 地址范围

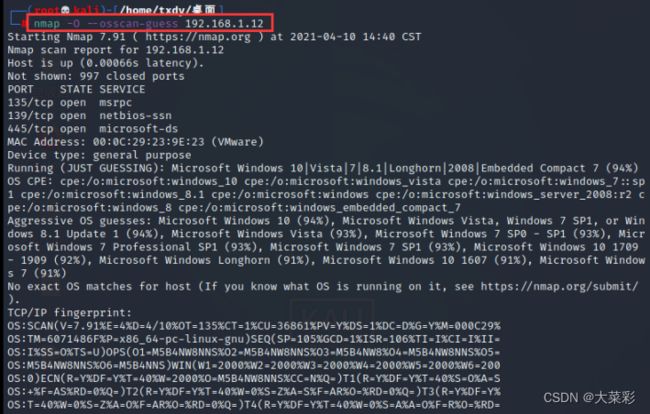

步骤二:使用nmap -O --osscan-guess

任务五 识别目标主机的服务及版本

步骤一:使用-sV进行基本的版本扫描

命令格式:nmap -sV IP地址

步骤二:详尽列出探测过程

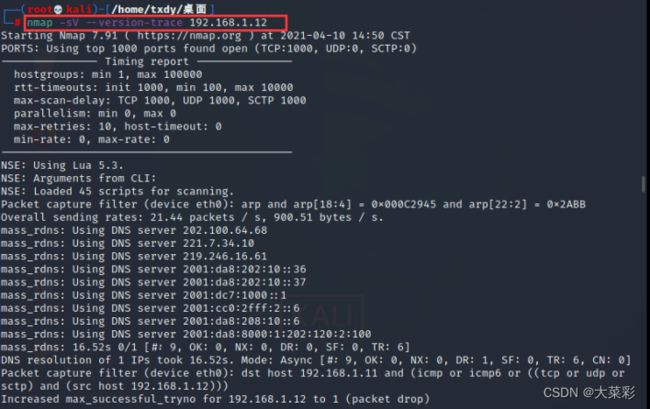

命令格式:nmap -sV --version-trace 192.168.1.12

步骤三:轻量级探测

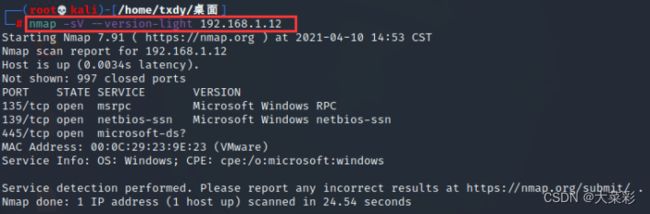

命令格式:nmap -sV --version-light 192.168.1.12

步骤四:尝试使用所有probes进行测试

命令格式:nmap -sV --version-all IP地址

任务六 绕过防火墙扫描端口

步骤一:使用诱饵隐蔽扫描

命令格式:nmap -v -F -D 192.168.1.6,192.168.1.7,ME -g 3355 192.168.1.1

运行Wireshark工具,查看抓获的数据包。

![]()

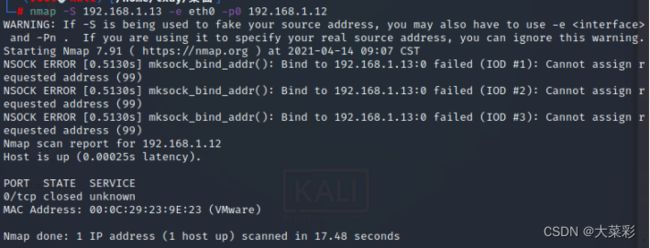

步骤二:使用-s及-e进行原地址欺骗扫描。

命令格式:nmap -S 192.168.1.22 -e eth0 -po 192.168.1.1,其中-po课禁止ping扫描。

运行Wireshark工具,可以查看扫描出的原地址变成了192.168.1.22(实际地址是192.168.1.12)

![]()

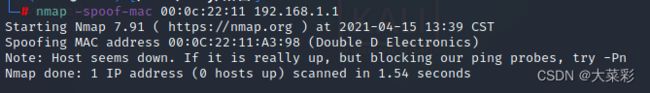

步骤三:硬件地址不足

命令格式:nmap -spoof-mac 00:0c:22:11 192.168.1.1

运行抓包工具:

![]()

四、心得体会

- 在实验前一定要将课堂上所学的理论知识吃透,这是做实验的基础。否则在后续的实验过程中会增加难度,浪费时间。在老师讲解时就会听不懂,这将使我们在做实验时的难度加大,浪费做实验的宝贵时间。如果不清楚,在做实验时才去摸索,这将使你极大地浪费时间,使你事倍功半。

- 要提前预习,了解实验原理,清楚实验过程。做实验时,一定要亲力亲为,务必要将每个步骤,每个细节弄清楚,弄明白,实验后,还要复习,思考。这样,我们的印象才深刻,记得才牢固。否则,过后不久就会忘得一干二净,这还不如不做。做实验时,老师还会根据自己的亲身体会,将一些课本上没有的知识教给我们,拓宽我们的眼界,使我们认识到这门课程在生活中的应用是那么的广泛。

- 实验过程中,尽量减少操作的盲目性,清楚每做一步都是在做什么,为什么做, 当然,这也是在清楚实验原理与实验目的的基础之上的。每一步都要认真细心,配置正确,以免由于粗心大意配置错误导致后面的实验不能继续进行,而返回来重新配置浪费时间;

- 实验中出现问题时,保持冷静,不要自乱阵脚,先分析出现错误的原因,先自己解决问题;若没有解决思路,可以通过上网查询或者向同学请教;实在没有办法,还可以向老师求助;

- 对于别人的建议,要有质疑精神。自己需要认真分析过后,判断它是正确的再采纳。不能盲目地随波逐流,以免给自己带来更多的麻烦。

- 遇到问题或失败时,不要因为眼前的困难而放弃,要有越挫越勇的精神。相信别人可以完成,自己也可以完成。一遍遍地反复去尝试,摸索。而且以乐观的心态面对失败,因为在一次次的失败中可以积累经验,排错的过程也是学习的过程。而且这样获得的知识比从书本上直接获取来的知识印象更加深刻。

通过这次实验,使我不但对之前所学的理论知识有了更深刻的理解和加深,而且对于动手动脑能力也有了提高,而且也学习了一定的问题处理方法和面对问题的态度,这次实验使我收获颇深!