- 如何放下浮躁

澜息

在短暂的生命之旅中,浮躁是幸福、快乐和成功的最大敌人,是一种冲动性、情绪性、盲动性相交织的负面心理表现,其特点主要有:1.心神不宁:面对急剧变化的局势,不知所为,心中无底,恐慌得很。2.焦躁不安:在情绪上表现出一种急躁心态。急功近利,在与他人的攀比之中,更显出一种焦虑不安的心情。3.盲动冒险:由于集中不安,情绪取代理智,使得行动具有盲目性。行动之前缺乏思考,只要能赚到钱违法乱纪的事情都会去做。这种

- 总线 “兄弟” 大比拼:I2C 与 I3C 的异同之旅

在电子通信的世界里,I2C和I3C就像一对“兄弟”,它们既有血脉相连的共同点,又在成长过程中发展出各自独特的个性。接下来,我们就一同踏上这对总线“兄弟”的异同之旅,从应用场景、工作原理、关键参数以及设计及布局布线注意事项等方面一探究竟。一、应用场景:各有侧重的舞台I2C总线诞生较早,凭借其结构简单、成本低的特点,在许多低速、对性能要求不高的场景中得到了广泛应用。比如在消费电子领域,像智能手机里的传

- 尋找靈魂之旅——靈性旅程

e6d9a01d355b

今天我在youtube上看了幾個videos,有些感慨。影片的內容是一個加拿大靈媒,她從小體質異於常人,可以看到另外世界或另外軌道的東西。她講述到人是否有輪迴,上輩子是否存在過。要怎麼找到上輩子活過的證據,那就是,你仔細在腦海里回憶,你是否有對那一種東西沒有理由沒有源頭的喜愛或者厭惡,譬如,你喜歡法語或者法國文化,而這種喜歡完全沒有任何來由,你不曉得為什麼喜歡,那麼這就是你上輩子是法國人或者在法國

- 快手首单优惠券在哪领?使用规则是啥?

直返APP淘客项目

快手首单优惠券轻松领,直返APP购物更省钱!想要享受首次在快手购物的超值优惠吗?别担心,领取快手首单优惠券的步骤简单明了,让你轻松上手,开启直返APP的省钱之旅!一、快手首单优惠券领取攻略打开快手,寻找入口:首先,启动你的快手APP,迎接你的是丰富多彩的首页。在屏幕的左上角,你会发现一个【≡】图标,轻轻一点,更多精彩等你探索。直达快手小店:在弹出的菜单中,选择【快手小店】,仿佛推开了一扇通往购物天

- 14 款命令行常用工具的替代品!

杰哥的IT之旅

作者:JackTian文章首发于公众号:【杰哥的IT之旅】大家好,我是杰哥。在Linux操作系统下,ls(list)可以说是我们日常使用率较高的命令了,它主要用来显示目标列表,输出信息可以进行彩色加亮显示,以分区不同类型的文件。关于ls[^1]的语法、选项、实例、扩展知识,这里就不详细介绍了。一、lsdlsd[^2]是一个基于Rust语言编写的ls命令替代品,增加了颜色、图标、树视图、更多格式选项

- 筑牢网络安全防线:DDoS/CC 攻击全链路防护技术解析

上海云盾-高防顾问

web安全ddos安全

在数字化时代,DDoS(分布式拒绝服务攻击)和CC(ChallengeCollapsar)攻击已成为威胁网络服务稳定性的“头号杀手”。DDoS通过海量流量淹没目标服务器,CC则通过模拟合法请求耗尽应用资源。本文将深入解析这两种攻击的防护技术,构建从网络层到应用层的全链路防御体系。一、DDoS/CC攻击原理与威胁1.DDoS攻击:流量洪泛的“数字洪水”原理:利用僵尸网络向目标发送大量数据包(如UDP

- 新人做娱乐主播好不好,谈谈我的看法

糖葫芦不甜

在当今这个数字化时代,娱乐直播已成为一种风靡全球的新兴职业,它不仅为观众提供了丰富多样的娱乐选择,也为无数怀揣梦想的新人开辟了一条通往舞台的道路。免费加入,一对一指导扶持↓对于想要尝试这一领域的新人而言,成为娱乐主播究竟好不好?这既是一个值得深思的问题,也是一段充满未知与可能的探索之旅。以下是我对此的一些看法。机遇篇:梦想的舞台,无限可能**1.低门槛,高曝光:相较于传统娱乐行业,娱乐主播的入门门

- 如何打CTF竞赛?

jieyu1119

安全web安全网络

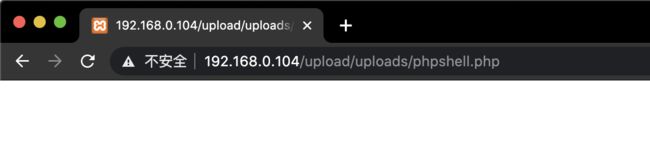

一、首先需要认识CTF竞赛1、什么是CTF竞赛?CTF(CaptureTheFlag)一般译作“夺旗赛”,在网络安全领域中指网络安全技术人员之间进行技术竞技的一种比赛形式。[11]通过各种攻击手法,获取服务器后寻找指定的字段,或者文件中某一个固定格式的字段,这个字段叫做Flag,其形式一般为Flag{xxxxxxxX},提交到裁判机就可以得分。2、竞赛模式解题模式(Jeopardy)在解题模式CT

- AI如何塑造下一代网络安全防御体系

weishi122

web安全人工智能网络人工智能网络安全威胁检测行为分析漏洞挖掘

AI如何塑造下一代网络安全防御体系随着网络威胁日益复杂化,传统安全措施已难以应对。人工智能(AI)正通过创新解决方案重塑网络安全格局。本文将探讨AI如何推动网络安全革命,并分析实施过程中的关键挑战。日益严峻的威胁形势到2025年,网络犯罪预计将造成全球10.5万亿美元损失。传统防御手段已无法应对快速演变的威胁,这正是AI发挥关键作用的领域。人工智能:新一代数字卫士AI能实时分析海量数据,在威胁发生

- 发美团饿了么外卖优惠券红包,完整版教程

直返APP淘客项目

揭秘外卖券背后的财富密码:直返APP的盈利之旅在这个快节奏的时代,外卖已不仅仅是果腹之选,更成为了我们生活中不可或缺的一部分。你是否也曾被“一元点外卖”、“低价外卖薅羊毛”的诱人广告所吸引?当你享受着低价外卖的喜悦时,是否好奇过这些大额优惠券的来源?它们为何频繁出现,又藏着怎样的商机?今天,就让我们一同揭开外卖券小程序,特别是直返APP的神秘面纱,探索其背后的盈利之道。直返APP:外卖券的新领地想

- 怎么在支付宝查看菜鸟的【领寄件的优惠券】?

直返APP淘客项目

探索菜鸟裹裹的优惠秘境:优惠券领取与寄件秘籍在数字化生活的便捷舞台上,菜鸟裹裹不仅成为了我们寄送包裹的得力助手,还隐藏着诸多令人心动的优惠惊喜。想象一下,在寄送快递的同时,还能享受运费减免的乐趣,是不是让人倍感兴奋呢?那么,接下来就让我们一起揭开菜鸟裹裹优惠券的神秘面纱,并了解寄件券的那些小秘密吧!优惠券探寻之旅第一步:打开菜鸟裹裹,邂逅优惠首先,轻触手机屏幕上的菜鸟裹裹图标,仿佛推开了一扇通往优

- 知行格英雄之旅57天

好的_6022

阅读:《彷徨之刃》健身:散步日收获与内省:今天听了一个学长的分享,自己也产生了一些想法。我还是想在新媒体运营编辑方面更加深入的了解,希望自己能找一个这方面的实习先了解一下看自己是不是想以后做此类工作。对于考研真的下不定决心,觉得自己不能认真的学习,但是又对自己的学历为以后就业而感到担心。明日三件事:1.百词斩打卡2.学六级3.学韩语知行格,培育独立之人格,自由之精神

- F5推出后量子密码学解决方案,助力企业应对新一代安全威胁

CSDN资讯

密码学安全量子计算

近日,全球领先的应用交付和API安全解决方案提供商F5(NASDAQ:FFIV)宣布推出全新综合性后量子密码学(PQC)就绪解决方案,助力客户应对量子计算带来的网络安全范式变革。该解决方案现已无缝集成至F5应用交付与安全平台(F5ApplicationDeliveryandSecurityPlatform),为企业提供保障应用和API安全所需工具的同时,保持卓越的性能与可扩展性。随着量子时代的到来

- 网络安全三剑客:入侵检测、威胁情报和深度检测,到底有啥区别?

漠月瑾

网络安全学习点滴入侵检测威胁情报深度检测网络安全

网络安全三剑客:入侵检测、威胁情报和深度检测,到底有啥区别?在网络安全领域,我们经常听到入侵检测(IDS)、威胁情报、深度检测这些术语,它们听起来很相似,但实际工作方式却大不相同。它们都是用来发现和阻止网络攻击的,但各自有不同的“特长”。今天,我们就用最通俗的语言,聊聊这三者的区别,以及它们是如何协同工作的。1.入侵检测(IDS)——按“规则”抓坏人**入侵检测系统(IDS)**就像是一个“规则警

- 《网络安全法》在工控领域的实操指南:从责任到应对的全场景解析

黑客思维者

法规解读工业控制系统网络安全法网络空间安全系统安全

目录摘要一、工控系统中《网络安全法》的责任划分:谁来担责?1.法律框架下的责任划分原则2.典型场景的责任判定示例3.关键信息基础设施(CII)的特殊责任二、内部人员操作风险防控:《网络安全法》的人员管理要求1.制度性约束:责任到人与流程标准化2.技术化管控:权限最小化与操作可追溯3.常态化教育:培训考核与意识提升4.实操技术方案三、企业CEO的工控安全责任:《网络安全法》的顶层要求1.法律框架下的

- 今日观察

张鑫Jackie

1今天春天喝水的时候说:爸爸妈妈去上班了,还要去日本给她买玩具2翔:中午起床,说我答应他的要把小汽车的玩具给他玩有时候,讲故事没讲完,讲到一半我会说:小朋友请记住这页的内容,我们下次接着再讲3中午午睡神奇的开始了一个奇幻的故事之旅,让小宝止不住的要一直喊着:快过来检查一下我的身体,我身上有没有虫子4桃子现在都会跑到放洗漱杯旁边哭了2019.04.16张鑫祝近安

- 游戏行业中的恶梦:不断升级的DDoS攻击

上海云盾第一敬业销售

ddos网络安全web安全

近年来,游戏行业快速发展,成为全球娱乐市场的重要组成部分。然而,伴随着这一行业的繁荣,网络安全问题也随之而来。游戏公司面临着一种特殊的威胁:分布式拒绝服务(DDoS)攻击。这种攻击不仅对公司的声誉造成严重损害,也对其财务状况构成了威胁。本文将探讨游戏行业面临的DDoS攻击挑战,并提供有效的应对策略。具体内容如下:一、攻击者的动机DDoS攻击之所以在游戏行业中如此猖獗,与其背后多元化的攻击动机密切相

- 游戏盾能否保护业务免受DDoS攻击吗?

上海云盾第一敬业销售

游戏ddos网络

在当今这个网络攻击日益频繁的时代,DDoS攻击已成为企业面临的最大威胁之一。游戏盾,作为一种先进的网络安全解决方案,被广泛用于保护在线游戏免受攻击,但其在企业业务保护方面的效果如何呢?本文将深入探讨游戏盾是否能够保护业务免受DDoS攻击,分析其在企业网络安全中的作用和重要性。随着网络攻击手段的不断升级,企业必须采取更为有效的防护措施,以确保业务连续性和数据安全。1、游戏盾的定义游戏盾最初是为在线游

- 防范DDoS攻击,服务器稳定性崩溃的根源与高效防御对策

上海云盾第一敬业销售

ddos服务器运维

DDoS攻击(分布式拒绝服务攻击)已成为危害服务器稳定性和业务连续性的主要因素之一。本文将深入探讨为什么服务器一遇到DDoS攻击就崩溃,以及如何从根本上实现有效防御和应对这一威胁,帮助企业提升网络安全水平。具体内容如下:随着互联网业务的不断扩展,企业服务器面临的安全威胁日益严峻,DDoS攻击(分布式拒绝服务攻击)已成为危害服务器稳定性和业务连续性的主要因素之一。本文将深入探讨为什么服务器一遇到DD

- Java与机器学习的邂逅:Weka框架入门指南

墨夶

Java学习资料1java机器学习数据挖掘

在这个数据驱动的时代,机器学习已经成为各行业创新和优化的关键技术。而Java,作为一门成熟且广泛应用的编程语言,在企业级应用开发中占据着重要地位。将二者结合起来,利用Java实现机器学习算法,不仅可以充分发挥其强大的生态系统优势,还能为开发者提供一个高效、稳定的开发环境。今天,我们将带您走进Java与机器学习的世界,探索如何使用Weka这一著名的机器学习库来开启您的智能之旅。Weka简介及其优势什

- 斑驳疏影之《武当印象》

航海家_c9db

斑驳疏影之《武当印象》作者蒋兴国某年某月15日,约几个朋友前往湖北十堰市,来到武当山。购票,换乘,到南岩,开始了登武当之旅。下车才知天气清冷,凉气袭人。有人选择加衣,有人就地购买透明雨衣既防雨又保暖,我则选择加大运动量预热。满心一路小跑上山的,可是刚过几十米的乌鸦岭,眼前的路哪里是登山啊,分明是一道十分陡峭的深不可测的下山之路。坡陡,梯滑,已露险峻。但眼前景色不错,黛黒色山峦上,青树发芽,点缀着醒

- 基于SASE的现代化网络安全架构

TechVision大咖圈

web安全SASE网络安全架构零信任SD-WAN云安全数字化转型

关键词:SASE、网络安全架构、零信任、SD-WAN、云安全、数字化转型文章目录引言:网络安全的新时代传统网络架构的"痛点"SASE:安全与网络的完美融合SASE架构核心组件解析SASEvs传统架构对比SASE实施策略与最佳实践真实案例:某企业SASE转型未来展望与发展趋势引言:网络安全的新时代还记得几年前,企业的IT架构就像一座城堡,高墙围绕,护城河环绕,所有人都在城堡内安全工作。但现在呢?员工

- 听书罗辑思维·启发俱乐部《你逃出“高考模式”了么?》

萍梗子

一边跑步一边听书。听罗胖说书,还是挺能入耳挺有启发的高考已经相对公平。而高考之后大大小小或明显或隐藏的考试,大多没有标准答案。记录下罗胖最后讲话稿的总结部分:我会告诉他,高考不是这个世界上唯一的游戏,而这个游戏你现在打通关了,祝贺你。后面,你可能要记住几件事,比如说我们刚才说的,这个世界不会再有人给你出题了,这个世界不会有标准答案的,这个世界很多问题的权重是需要你自己去摸索和定义的。还有刚才我们说

- 2021,零日漏洞最疯狂的一年

GoUpSec

2021年,零日漏洞的数量增长了一倍,价格增长了十倍,但攻击回报增长了百倍!零日漏洞利用,即通过以前未知的漏洞发起网络攻击的方式,是黑客手中最有价值的武器,因为这些漏洞在公开市场上的价格很轻松就能超过100万美元。近日,麻省理工科技评论走访了多个数据库、安全研究人员和网络安全公司,发现今年网络安全防御者的人数达到了有史以来的最高水平,但零日漏洞的数量也创下了新的记录。根据零日漏洞追踪项目的统计(下

- 为什么我没有登上牛人榜?

月上白杨

11月12日收到了奕晴发来的牛人榜拒绝信,这是意料之中的事儿,甚至在等待的那几天里有一种好奇,就是奕晴的拒绝信会是什么内容呢?说实话,这封信,我看了3遍,借用猫叔的话“我们在生活中,被拒绝是再正常不过的事儿”,可是收到这么用心、有温度的拒绝信,还是头一回。信中奕晴首先肯定了我的成绩,接下来用问题的方式引发我的思考,最后又分享了牛人的一些特质给我启发。真可谓是用心良苦,因为这份用心,我的牛人榜之旅也

- 5个坑?1个法则!数据库索引的最左前缀魔法揭秘:从10秒到0.1秒的逆袭!

墨瑾轩

数据库学习数据库oraclesql

关注墨瑾轩,带你探索编程的奥秘!超萌技术攻略,轻松晋级编程高手技术宝库已备好,就等你来挖掘订阅墨瑾轩,智趣学习不孤单即刻启航,编程之旅更有趣**最左前缀法则——数据库的“最左”情结**问题1:索引明明存在,为什么查询还是慢到怀疑人生?案例:--创建用户表CREATETABLEusers(idINTPRIMARYKEY,nameVARCHAR(50),ageINT,emailVARCHAR(100)

- AutoGen C#三步变强:比Python还野的多AI协作实战!

墨瑾轩

一起学学C#【四】c#python人工智能

关注墨瑾轩,带你探索编程的奥秘!超萌技术攻略,轻松晋级编程高手技术宝库已备好,就等你来挖掘订阅墨瑾轩,智趣学习不孤单即刻启航,编程之旅更有趣一、第一步:环境搭建——给AutoGen装上"AI乐高积木"目标:用C#搭建AutoGen基础环境,像组装乐高一样准备工具。步骤:克隆AutoGen项目:访问AutoGenGitHub仓库,克隆到本地:gitclonehttps://github.com/mi

- 前端面试专栏-工程化:27.工程化实践(CI/CD、代码规范)

爱分享的程序员

前端面试通关指南前端面试ci/cd

欢迎来到前端面试通关指南专栏!从js精讲到框架到实战,渐进系统化学习,坚持解锁新技能,祝你轻松拿下心仪offer。前端面试通关指南专栏主页前端面试专栏规划详情项目实战与工程化模块-工程化实践(CI/CD、代码规范)在团队协作的项目实战中,工程化实践是保障开发效率与代码质量的核心支柱。当项目规模从几人协作扩展到数十人团队时,单纯依赖人工沟通和经验规范会导致效率低下、bug频发。本文聚焦工程化的两大核

- 前端面试专栏-工程化:28.团队协作与版本控制(Git)

爱分享的程序员

前端面试通关指南node.js前端javascript

欢迎来到前端面试通关指南专栏!从js精讲到框架到实战,渐进系统化学习,坚持解锁新技能,祝你轻松拿下心仪offer。前端面试通关指南专栏主页前端面试专栏规划详情项目实战与工程化模块-团队协作与版本控制(Git)在多人协作的项目中,代码的版本管理是保障开发效率与代码质量的核心环节。Git作为目前最流行的分布式版本控制系统,不仅能追踪代码变更历史,更能通过分支策略、协作流程规范团队工作方式。本文从实战角

- Node.js特训专栏-实战进阶:16. RBAC权限模型设计

爱分享的程序员

Node.jsnode.js安全算法前端

欢迎来到Node.js实战专栏!在这里,每一行代码都是解锁高性能应用的钥匙,让我们一起开启Node.js的奇妙开发之旅!Node.js特训专栏主页专栏内容规划详情我将从RBAC权限模型的基础概念、核心组件讲起,详细阐述其设计原则、数据库模型设计,还会结合代码示例展示在实际开发中的实现方式,以及探讨模型的扩展与优化。RBAC权限模型设计:从理论到实战的完整方案在现代应用系统中,权限管理是保障数据安全

- 解读Servlet原理篇二---GenericServlet与HttpServlet

周凡杨

javaHttpServlet源理GenericService源码

在上一篇《解读Servlet原理篇一》中提到,要实现javax.servlet.Servlet接口(即写自己的Servlet应用),你可以写一个继承自javax.servlet.GenericServletr的generic Servlet ,也可以写一个继承自java.servlet.http.HttpServlet的HTTP Servlet(这就是为什么我们自定义的Servlet通常是exte

- MySQL性能优化

bijian1013

数据库mysql

性能优化是通过某些有效的方法来提高MySQL的运行速度,减少占用的磁盘空间。性能优化包含很多方面,例如优化查询速度,优化更新速度和优化MySQL服务器等。本文介绍方法的主要有:

a.优化查询

b.优化数据库结构

- ThreadPool定时重试

dai_lm

javaThreadPoolthreadtimertimertask

项目需要当某事件触发时,执行http请求任务,失败时需要有重试机制,并根据失败次数的增加,重试间隔也相应增加,任务可能并发。

由于是耗时任务,首先考虑的就是用线程来实现,并且为了节约资源,因而选择线程池。

为了解决不定间隔的重试,选择Timer和TimerTask来完成

package threadpool;

public class ThreadPoolTest {

- Oracle 查看数据库的连接情况

周凡杨

sqloracle 连接

首先要说的是,不同版本数据库提供的系统表会有不同,你可以根据数据字典查看该版本数据库所提供的表。

select * from dict where table_name like '%SESSION%';

就可以查出一些表,然后根据这些表就可以获得会话信息

select sid,serial#,status,username,schemaname,osuser,terminal,ma

- 类的继承

朱辉辉33

java

类的继承可以提高代码的重用行,减少冗余代码;还能提高代码的扩展性。Java继承的关键字是extends

格式:public class 类名(子类)extends 类名(父类){ }

子类可以继承到父类所有的属性和普通方法,但不能继承构造方法。且子类可以直接使用父类的public和

protected属性,但要使用private属性仍需通过调用。

子类的方法可以重写,但必须和父类的返回值类

- android 悬浮窗特效

肆无忌惮_

android

最近在开发项目的时候需要做一个悬浮层的动画,类似于支付宝掉钱动画。但是区别在于,需求是浮出一个窗口,之后边缩放边位移至屏幕右下角标签处。效果图如下:

一开始考虑用自定义View来做。后来发现开线程让其移动很卡,ListView+动画也没法精确定位到目标点。

后来想利用Dialog的dismiss动画来完成。

自定义一个Dialog后,在styl

- hadoop伪分布式搭建

林鹤霄

hadoop

要修改4个文件 1: vim hadoop-env.sh 第九行 2: vim core-site.xml <configuration> &n

- gdb调试命令

aigo

gdb

原文:http://blog.csdn.net/hanchaoman/article/details/5517362

一、GDB常用命令简介

r run 运行.程序还没有运行前使用 c cuntinue

- Socket编程的HelloWorld实例

alleni123

socket

public class Client

{

public static void main(String[] args)

{

Client c=new Client();

c.receiveMessage();

}

public void receiveMessage(){

Socket s=null;

BufferedRea

- 线程同步和异步

百合不是茶

线程同步异步

多线程和同步 : 如进程、线程同步,可理解为进程或线程A和B一块配合,A执行到一定程度时要依靠B的某个结果,于是停下来,示意B运行;B依言执行,再将结果给A;A再继续操作。 所谓同步,就是在发出一个功能调用时,在没有得到结果之前,该调用就不返回,同时其它线程也不能调用这个方法

多线程和异步:多线程可以做不同的事情,涉及到线程通知

&

- JSP中文乱码分析

bijian1013

javajsp中文乱码

在JSP的开发过程中,经常出现中文乱码的问题。

首先了解一下Java中文问题的由来:

Java的内核和class文件是基于unicode的,这使Java程序具有良好的跨平台性,但也带来了一些中文乱码问题的麻烦。原因主要有两方面,

- js实现页面跳转重定向的几种方式

bijian1013

JavaScript重定向

js实现页面跳转重定向有如下几种方式:

一.window.location.href

<script language="javascript"type="text/javascript">

window.location.href="http://www.baidu.c

- 【Struts2三】Struts2 Action转发类型

bit1129

struts2

在【Struts2一】 Struts Hello World http://bit1129.iteye.com/blog/2109365中配置了一个简单的Action,配置如下

<!DOCTYPE struts PUBLIC

"-//Apache Software Foundation//DTD Struts Configurat

- 【HBase十一】Java API操作HBase

bit1129

hbase

Admin类的主要方法注释:

1. 创建表

/**

* Creates a new table. Synchronous operation.

*

* @param desc table descriptor for table

* @throws IllegalArgumentException if the table name is res

- nginx gzip

ronin47

nginx gzip

Nginx GZip 压缩

Nginx GZip 模块文档详见:http://wiki.nginx.org/HttpGzipModule

常用配置片段如下:

gzip on; gzip_comp_level 2; # 压缩比例,比例越大,压缩时间越长。默认是1 gzip_types text/css text/javascript; # 哪些文件可以被压缩 gzip_disable &q

- java-7.微软亚院之编程判断俩个链表是否相交 给出俩个单向链表的头指针,比如 h1 , h2 ,判断这俩个链表是否相交

bylijinnan

java

public class LinkListTest {

/**

* we deal with two main missions:

*

* A.

* 1.we create two joined-List(both have no loop)

* 2.whether list1 and list2 join

* 3.print the join

- Spring源码学习-JdbcTemplate batchUpdate批量操作

bylijinnan

javaspring

Spring JdbcTemplate的batch操作最后还是利用了JDBC提供的方法,Spring只是做了一下改造和封装

JDBC的batch操作:

String sql = "INSERT INTO CUSTOMER " +

"(CUST_ID, NAME, AGE) VALUES (?, ?, ?)";

- [JWFD开源工作流]大规模拓扑矩阵存储结构最新进展

comsci

工作流

生成和创建类已经完成,构造一个100万个元素的矩阵模型,存储空间只有11M大,请大家参考我在博客园上面的文档"构造下一代工作流存储结构的尝试",更加相信的设计和代码将陆续推出.........

竞争对手的能力也很强.......,我相信..你们一定能够先于我们推出大规模拓扑扫描和分析系统的....

- base64编码和url编码

cuityang

base64url

import java.io.BufferedReader;

import java.io.IOException;

import java.io.InputStreamReader;

import java.io.PrintWriter;

import java.io.StringWriter;

import java.io.UnsupportedEncodingException;

- web应用集群Session保持

dalan_123

session

关于使用 memcached 或redis 存储 session ,以及使用 terracotta 服务器共享。建议使用 redis,不仅仅因为它可以将缓存的内容持久化,还因为它支持的单个对象比较大,而且数据类型丰富,不只是缓存 session,还可以做其他用途,一举几得啊。1、使用 filter 方法存储这种方法比较推荐,因为它的服务器使用范围比较多,不仅限于tomcat ,而且实现的原理比较简

- Yii 框架里数据库操作详解-[增加、查询、更新、删除的方法 'AR模式']

dcj3sjt126com

数据库

public function getMinLimit () { $sql = "..."; $result = yii::app()->db->createCo

- solr StatsComponent(聚合统计)

eksliang

solr聚合查询solr stats

StatsComponent

转载请出自出处:http://eksliang.iteye.com/blog/2169134

http://eksliang.iteye.com/ 一、概述

Solr可以利用StatsComponent 实现数据库的聚合统计查询,也就是min、max、avg、count、sum的功能

二、参数

- 百度一道面试题

greemranqq

位运算百度面试寻找奇数算法bitmap 算法

那天看朋友提了一个百度面试的题目:怎么找出{1,1,2,3,3,4,4,4,5,5,5,5} 找出出现次数为奇数的数字.

我这里复制的是原话,当然顺序是不一定的,很多拿到题目第一反应就是用map,当然可以解决,但是效率不高。

还有人觉得应该用算法xxx,我是没想到用啥算法好...!

还有觉得应该先排序...

还有觉

- Spring之在开发中使用SpringJDBC

ihuning

spring

在实际开发中使用SpringJDBC有两种方式:

1. 在Dao中添加属性JdbcTemplate并用Spring注入;

JdbcTemplate类被设计成为线程安全的,所以可以在IOC 容器中声明它的单个实例,并将这个实例注入到所有的 DAO 实例中。JdbcTemplate也利用了Java 1.5 的特定(自动装箱,泛型,可变长度

- JSON API 1.0 核心开发者自述 | 你所不知道的那些技术细节

justjavac

json

2013年5月,Yehuda Katz 完成了JSON API(英文,中文) 技术规范的初稿。事情就发生在 RailsConf 之后,在那次会议上他和 Steve Klabnik 就 JSON 雏形的技术细节相聊甚欢。在沟通单一 Rails 服务器库—— ActiveModel::Serializers 和单一 JavaScript 客户端库——&

- 网站项目建设流程概述

macroli

工作

一.概念

网站项目管理就是根据特定的规范、在预算范围内、按时完成的网站开发任务。

二.需求分析

项目立项

我们接到客户的业务咨询,经过双方不断的接洽和了解,并通过基本的可行性讨论够,初步达成制作协议,这时就需要将项目立项。较好的做法是成立一个专门的项目小组,小组成员包括:项目经理,网页设计,程序员,测试员,编辑/文档等必须人员。项目实行项目经理制。

客户的需求说明书

第一步是需

- AngularJs 三目运算 表达式判断

qiaolevip

每天进步一点点学习永无止境众观千象AngularJS

事件回顾:由于需要修改同一个模板,里面包含2个不同的内容,第一个里面使用的时间差和第二个里面名称不一样,其他过滤器,内容都大同小异。希望杜绝If这样比较傻的来判断if-show or not,继续追究其源码。

var b = "{{",

a = "}}";

this.startSymbol = function(a) {

- Spark算子:统计RDD分区中的元素及数量

superlxw1234

sparkspark算子Spark RDD分区元素

关键字:Spark算子、Spark RDD分区、Spark RDD分区元素数量

Spark RDD是被分区的,在生成RDD时候,一般可以指定分区的数量,如果不指定分区数量,当RDD从集合创建时候,则默认为该程序所分配到的资源的CPU核数,如果是从HDFS文件创建,默认为文件的Block数。

可以利用RDD的mapPartitionsWithInd

- Spring 3.2.x将于2016年12月31日停止支持

wiselyman

Spring 3

Spring 团队公布在2016年12月31日停止对Spring Framework 3.2.x(包含tomcat 6.x)的支持。在此之前spring团队将持续发布3.2.x的维护版本。

请大家及时准备及时升级到Spring

- fis纯前端解决方案fis-pure

zccst

JavaScript

作者:zccst

FIS通过插件扩展可以完美的支持模块化的前端开发方案,我们通过FIS的二次封装能力,封装了一个功能完备的纯前端模块化方案pure。

1,fis-pure的安装

$ fis install -g fis-pure

$ pure -v

0.1.4

2,下载demo到本地

git clone https://github.com/hefangshi/f