Docker-(7)docker网络

一、docker网络概述

Docker作为目前最火的轻量级容器技术,有很多功能,如Docker的镜像管理,不足的地方比如网络方面。

Docker自身的4种网络工作方式,和一些自定义网络模式

安装Docker时,它会自动创建三个网络,bridge(创建容器默认连接到此网络)、 none 、host,可以使用以下命令查看:

[root@server1 ~]# docker network ls

NETWORK ID NAME DRIVER SCOPE

9c2f5c718a9e bridge bridge local

7b7d93bd62f0 host host local

68dbb3079dc1 none null local

- host:容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用宿主机的IP和端口。

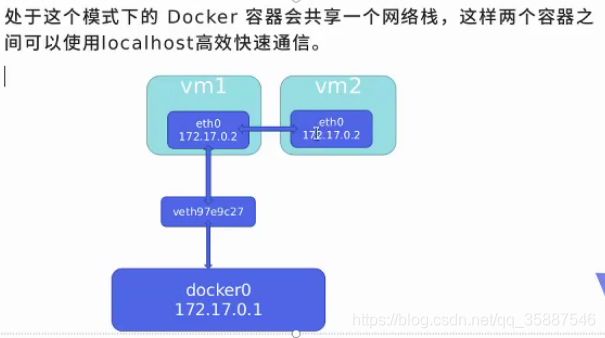

- Container:创建的容器不会创建自己的网卡,配置自己的IP,而是和一个指定的容器共享IP、端口范围。

- None:该模式关闭了容器的网络功能。

- Bridge:此模式会为每一个容器分配、设置IP等,并将容器连接到一个docker0虚拟网桥,通过docker0网桥以及Iptables nat表配置与宿主机通信。此模式为默认模式。

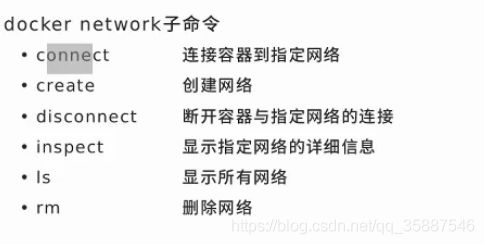

二、docker原生网络

(1) bridge模式

当Docker进程启动时,会在主机上创建一个名为docker0的虚拟网桥,此主机上启动的Docker容器会连接到这个虚拟网桥上。虚拟网桥的工作方式和物理交换机类似,这样主机上的所有容器就通过交换机连在了一个二层网络中。

[root@server1 ~]# docker run -it --name server2 --network bridge busybox

/ # ls

bin dev etc home proc root sys tmp usr var

/ # ip a

1: lo: mtu 65536 qdisc noqueue qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

37: eth0@if38: mtu 1500 qdisc noqueue

link/ether 02:42:ac:11:00:03 brd ff:ff:ff:ff:ff:ff

inet 172.17.0.3/16 brd 172.17.255.255 scope global eth0

valid_lft forever preferred_lft forever

/ #

从docker0子网中分配一个IP给容器使用,并设置docker0的IP地址为容器的默认网关。在主机上创建一对虚拟网卡veth pair设备,Docker将veth pair设备的一端放在新创建的容器中,并命名为eth0(容器的网卡),另一端放在主机中,以vethxxx这样类似的名字命名,并将这个网络设备加入到docker0网桥中。可以通过brctl show命令查看。

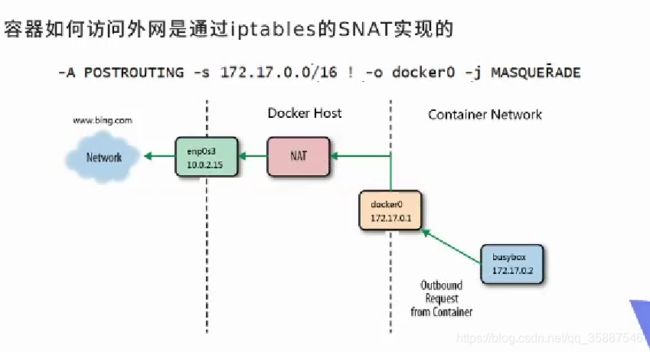

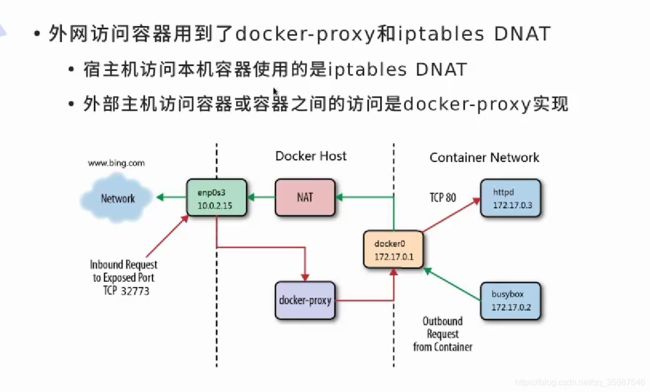

bridge模式是docker的默认网络模式,不写–net参数,就是bridge模式。使用docker run -p时,docker实际是在iptables做了DNAT规则,实现端口转发功能。可以使用iptables -t nat -vnL查看。

bridge模式如下图所示: 这种模式也有缺点,在bridge模式下容器没有一个公有ip,只有宿主机可以直接访问,外部主机是不可见的。

这种模式也有缺点,在bridge模式下容器没有一个公有ip,只有宿主机可以直接访问,外部主机是不可见的。

容器通过宿主机的NAT规则后可以访问外网。

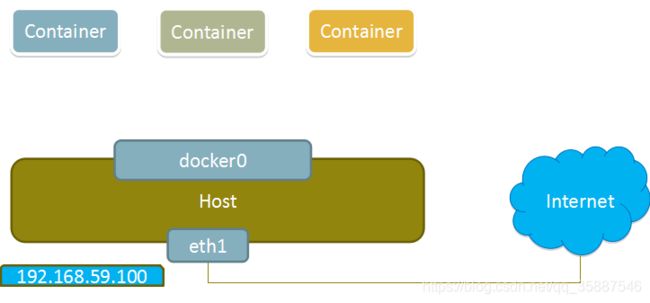

(2) host 模式

如果启动容器的时候使用host模式,那么这个容器将不会获得一个独立的Network Namespace,而是和宿主机共用一个Network Namespace。容器将不会虚拟出自己的网卡,配置自己的IP等,而是使用宿主机的IP和端口。但是,容器的其他方面,如文件系统、进程列表等还是和宿主机隔离的。

使用host模式的容器可以直接使用宿主机的IP地址与外界通信,容器内部的服务端口也可以使用宿主机的端口,不需要进行NAT,host最大的优势就是网络性能比较好,但是docker host上已经使用的端口就不能再用了,网络的隔离性不好,网络的安全性变差。

指定容器使用host网络模式:

[root@server1 ~]# docker run -d --name nginx --network host nginx

Host模式如下图所示: 图中容器nginx就是使用的host模式网络。

图中容器nginx就是使用的host模式网络。

(3) none模式

使用none模式,Docker容器拥有自己的Network Namespace,但是,并不为Docker容器进行任何网络配置。也就是说,这个Docker容器没有网卡、IP、路由等信息。需要我们自己为Docker容器添加网卡、配置IP等。

这种网络模式下容器只有lo回环网络,没有其他网卡。none模式可以在容器创建时通过–network=none来指定。这种类型的网络没有办法联网,封闭的网络能很好的保证容器的安全性。

[root@server1 ~]# docker run -it --rm --network none busybox

/ # ip addr

1: lo: mtu 65536 qdisc noqueue qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

/ #

可以看出只有回环接口。

None模式示意图:

三、docker自定义网络

docker提供了三种自定义网络驱动:

- bridge

- overlay

- macvlan

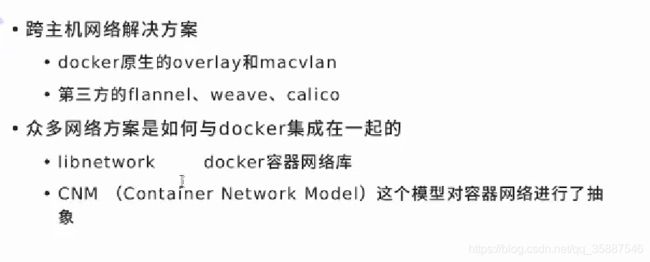

bridge驱动类似与默认的bridge网络模式,但是增加了一些新的功能,overlay和macvlan是用于创建跨主机网络。

建议使用自定义的网桥来控制哪些容器可以相互通信,还可以自动DNS解析容器名称到IP地址。Docker提供了创建这些网络的默认网络驱动程序,你可以创建一个新的Bridge网络,Overlay或Macvlan网络。你还可以创建一个网络插件或远程网络进行完整的自定义和控制。

你可以根据需要创建任意数量的网络,并且可以在任何给定时间将容器连接到这些网络中的零个或多个网络。此外,您可以连接并断开网络中的运行容器,而无需重新启动容器。当容器连接到多个网络时,其外部连接通过第一个非内部网络以词法顺序提供。

接下来介绍Docker的内置网络驱动程序。

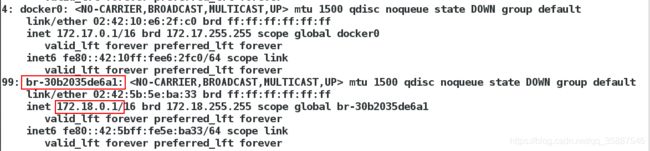

bridge

一个bridge网络是Docker中最常用的网络类型。桥接网络类似于默认bridge网络,但添加一些新功能(例DNS)并删除一些旧的能力。以下示例创建一些桥接网络,并对这些网络上的容器执行一些实验。

[root@server1 ~]# docker network create -d bridge mynet1

[root@server1 ~]# docker network ls

NETWORK ID NAME DRIVER SCOPE

40cded417d85 bridge bridge local

77d8c7928820 host host local

30b2035de6a1 mynet1 bridge local #增加了这个网络

d14907884859 none null local

创建网络后,可以看到新增加了一个网桥(172.18.0.1)。

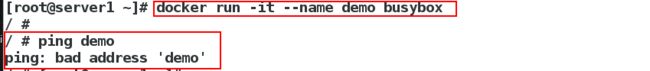

创建容器,并且ping容器的名称:

[root@server1 ~]# docker run -it --name demo --network mynet1 busybox

/ # ping demo

PING demo (172.18.0.2): 56 data bytes

64 bytes from 172.18.0.2: seq=0 ttl=64 time=0.041 ms

64 bytes from 172.18.0.2: seq=1 ttl=64 time=0.050 ms

可以ping通表示有DNS。

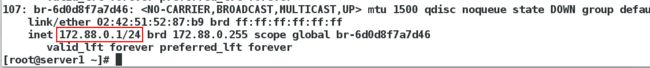

在创建网络时我们也可以自己指定 IP 网段,只需在创建网段时指定 --subnet 和 --gateway 参数:

[root@server1 ~]# docker network create --subnet 172.88.0.0/24 --gateway 172.88.0.1 mynet1

6d0d8f7a7d4675482a256cb8e226fa017d75dcaf2f65544e089a49f89b71851f

[root@server1 ~]# docker network ls

NETWORK ID NAME DRIVER SCOPE

40cded417d85 bridge bridge local

1e67566ee960 harbor_harbor bridge local

77d8c7928820 host host local

6d0d8f7a7d46 mynet1 bridge local

d14907884859 none null local

查看网络: 在这个自定义网络下运行一个容器并查看网络可以发现自定义网段成功:

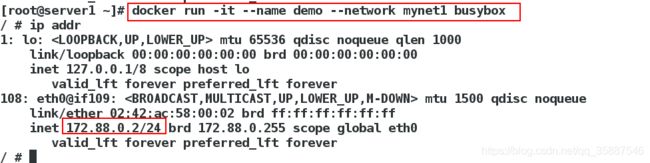

在这个自定义网络下运行一个容器并查看网络可以发现自定义网段成功:

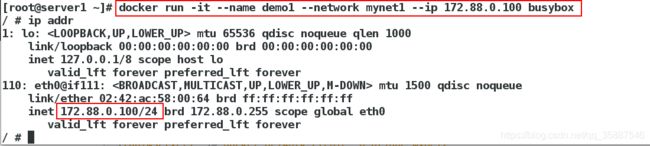

也可以在容器创建时指定容器的ip:

也可以在容器创建时指定容器的ip: 但是

但是--ip选项只有在指定了subnet以及gateway选项的情况下可以指定。

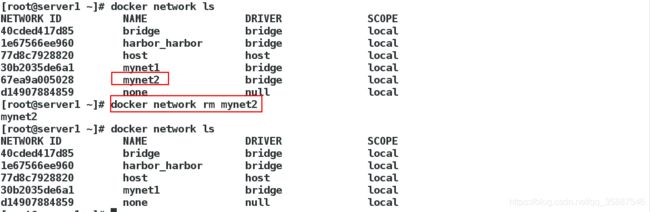

可以使用以下命令来删除自定义网络,比如删除mynet2:

[root@server1 ~]# docker network create -d bridge mynet2

[root@server1 ~]# docker network rm mynet2

同时需要注意的是,同一个自定义的网络下的两个容器可以通信,而不同的自定义网络下面的两个容器不能通信。即桥接到同一网桥上的容器彼此可以通信,桥接到不同网桥上的容器,彼此不同能通信。

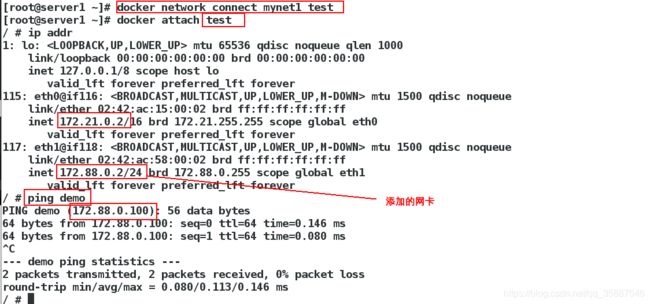

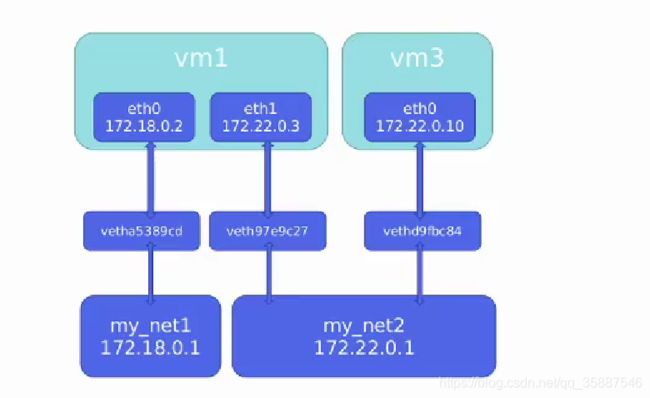

但是有时候我们确实需要两个不同网桥的容器通信,我们可以给一个容器再添加一个网卡,原理如下: 示例:

示例:

我们有两个容器分别桥接到两个网桥上,demo--mynet1;test--mynet2:

此时两个容器不可以通信,我们使用

此时两个容器不可以通信,我们使用docker network connect为一个容器添加网卡:

[root@server1 ~]# docker network connect mynet1 test #为容器test添加一个可以连接mynet1的网卡

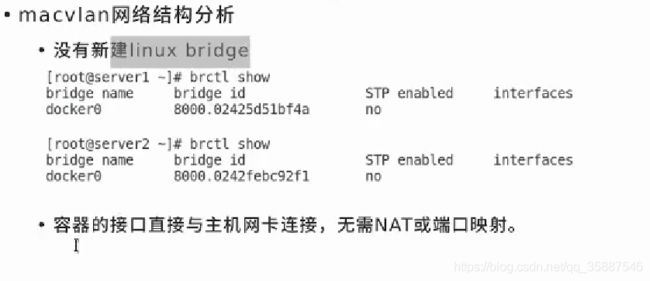

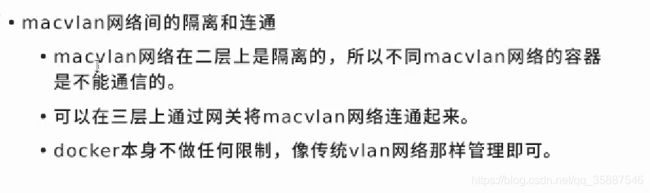

Macvlan

Macvlan是一个新的尝试,是真正的网络虚拟化技术的转折点。Linux实现非常轻量级,因为与传统的Linux Bridge隔离相比,它们只是简单地与一个Linux以太网接口或子接口相关联,以实现网络之间的分离和与物理网络的连接。

Macvlan提供了许多独特的功能,并有充足的空间进一步创新与各种模式。这些方法的两个高级优点是绕过Linux网桥的正面性能以及移动部件少的简单性。删除传统上驻留在Docker主机NIC和容器接口之间的网桥留下了一个非常简单的设置,包括容器接口,直接连接到Docker主机接口。由于在这些情况下没有端口映射,因此可以轻松访问外部服务。

overlay和macvlan将在下文详细介绍

四、docker容器间的通信

1.使用名称

容器之间除了使用ip通信外,还可以使用容器名称通信

- docker 1.10开始,内切了一个DNS server

- dns解析功能必须再自定义网络中使用

- 启动容器时使用–name参数指定容器名称。

在上一部分的内容中已经介绍过,这里不再赘述。

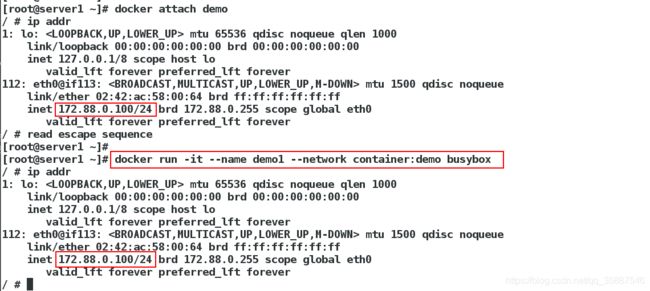

2.container模式

模式示意图:

示例: 可以看出使用这种模式后demo1的网络与demo完全相同。

可以看出使用这种模式后demo1的网络与demo完全相同。

使用这种模式可以实现在一个容器上访问localhost即可访问另一个容器:

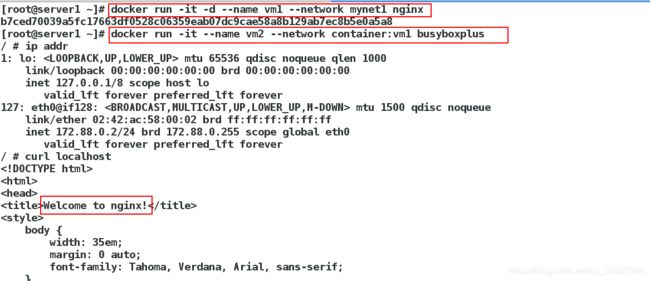

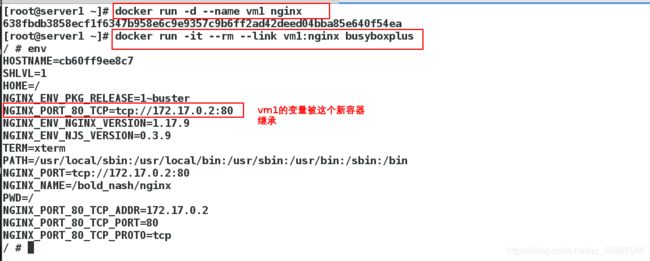

3.link模式

--link可以用来连接两个容器

--link的格式:

--link :alias

#name 和 id 是源容器的name和id,alias是源容器在link下的别名。

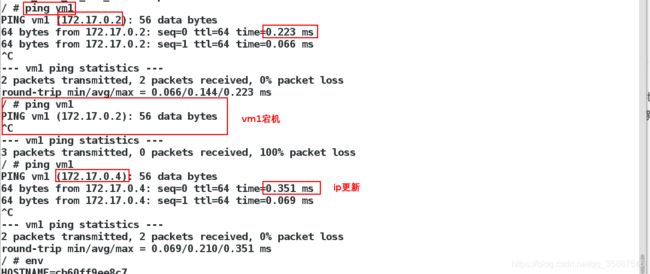

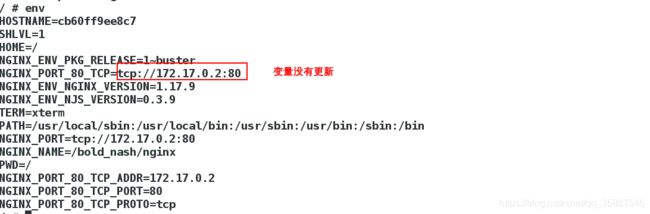

使用–link连接两个容器之后可以继承变量: 注意,当上例中vm1宕机再重启并且ip地址变了的情况下,在新的容器ip会同步更新但是变量不会同步更新。

注意,当上例中vm1宕机再重启并且ip地址变了的情况下,在新的容器ip会同步更新但是变量不会同步更新。

4.docker容器访问外部网络

5.外部网络访问容器

五、跨主机的容器网络

macvlan网络方案的实现

首先在两个虚拟机上各添加一个网卡eth1,并且编辑网络配置文件:

[root@server1 network-scripts]# vim ifcfg-eth1

[root@server1 network-scripts]# cat ifcfg-eth1

BOOTPROTO=none

DEVICE=eth1

ONBOOT=yes

[root@server1 network-scripts]# ifup eth1

[root@server1 ~]# ip link set eth1 promisc on #带开混杂模式

server2也是相同的操作。 在两台主机上各创建macvlan网络:

在两台主机上各创建macvlan网络:

server1:

[root@server1 ~]# docker network create -d macvlan --subnet 172.20.0.0/24 --gateway 172.20.0.1 -o parent=eth1 mynet1

b124690d2cb5ff06c1f9042fea13674a5369fa406b1d37db183491ae4d1ccde7

[root@server1 ~]# docker run -it --name vm1 --rm --network mynet1 --ip 172.20.0.100 busyboxplus

/ # ip addr

1: lo: mtu 65536 qdisc noqueue qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

140: eth0@if139: mtu 1500 qdisc noqueue

link/ether 02:42:ac:14:00:64 brd ff:ff:ff:ff:ff:ff

inet 172.20.0.100/24 brd 172.20.0.255 scope global eth0

valid_lft forever preferred_lft forever

/ #

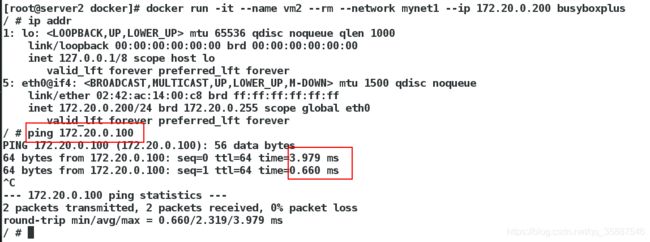

server2:

[root@server2 docker]# docker network create -d macvlan --subnet 172.20.0.0/24 --gateway 172.20.0.1 -o parent=eth1 mynet1

f8dd912398e8cfb44b5d51c6af7b767ab739f068405bc6d530387994fb5c6bbe

[root@server2 docker]# docker run -it --name vm2 --rm --network mynet1 --ip 172.20.0.200 busyboxplus

/ # ip addr

1: lo: mtu 65536 qdisc noqueue qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

5: eth0@if4: mtu 1500 qdisc noqueue

link/ether 02:42:ac:14:00:c8 brd ff:ff:ff:ff:ff:ff

inet 172.20.0.200/24 brd 172.20.0.255 scope global eth0

valid_lft forever preferred_lft forever

- 需要注意的是,macvlan会独占主机网卡,但可以使用vlan子接口(即在一个网卡上创建多个ip)实现多macvlan网络。

- vlan可以将物理二层网络划分为4094个逻辑网络,彼此隔离,vlan id 取值为1~4094。

示例:

[root@server1 ~]# docker network create -d macvlan --subnet 172.21.0.0/24 --gateway 172.21.0.1 -o parent=eth1.1 mynet2

29553d70faa505fc5ce8d64d76aff6c573c5a081625a027d494aa56057fadfdf